イベント・ニュース

パネルでめざまし 交差する脅威へのまなざし

Written by aki(あき)

ネットワークエンジニア

大手Nierでネットワークエンジニアとして最前線で戦う傍ら、個人運営のサイト「ネットワークエンジニアを目指して」を運営し、読者を「ネットワークトラブルに恐れることなく立ち向かえるネットワークエンジニア」へと導くことを信条に、ネットワーク技術の解説と自身のノウハウを広めている。著書に「見てわかるTCP/IP」など。Twitter:itbook

DAY4のパネルディスカッションでは、ゲストにセキュリティリサーチャーとして活躍する株式会社インターネットイニシアティブ セキュリティ情報統括 室長 根岸 征史氏、セキュリティ情報ブログpiyologを運営するpiyokango 氏、セキュリティエバンジェリストとしてメディアでも活躍するSBテクノロジー株式会社 プリンシパルセキュリティリサーチャー 辻 伸弘 氏の3名を迎え、エムオーテックス株式会社 CISO 中本 琢也を加えた4名で「パネルでめざまし 交差する脅威へのまなざし」と題したパネルディスカッションの内容を紹介する。

Emotet+αという考え方が重要

1つ目のテーマは「Emotet + α」として、piyokango氏がEmotetに関する脅威について掘り下げその特長を説明した。

特になりすましなどによる巻き込み型は注意喚起が出やすい要因だと辻氏はいう。

また中本はしつこく続く点を取り上げた。対処した後にもメールが使われることが知られていないことも多く、対処しても安心できず一度感染すると使われ続ける点が厄介だという。

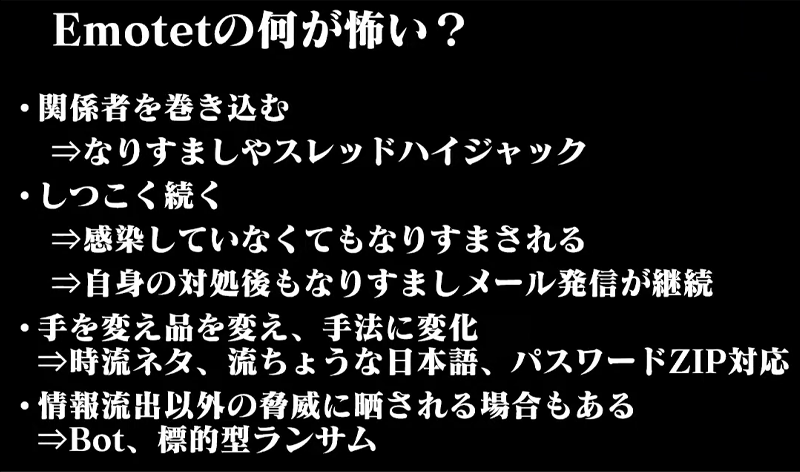

そもそもEmotetの何が怖かったのか?piyokango氏は大きくは以下の4つであると述べた。

Emotetは関係者を巻き込む特徴があり、自身が感染しても自分だけでなく組織や取引関係の相手を使ってなりすましメールを発生させてしまうという点が非常に問題だとpiyokango氏は述べた。さらに、Emotetのしつこさについても注意が必要という。「2019年の年末に騒がれていたが、年が明けて2020年の2月ぐらいに落ち着いた。このまま終わるかと思ったら7月に去年を上回るペースで増えている。しかも、同じことをやっているかというとそんなこともなく、トレンドに乗っかる。2020年ならコロナウイルス関連で保健所を騙ったメールだったり、自然な日本語で違和感がない内容になっている。パスワードZIPにも対応しているので、迷惑メールのフィルタもすり抜けてしまう。」とpiyokango氏は述べた。

辻氏からも、巻き込み型は注意喚起が増える原因にもなると続けた。自分自身は感染してないが、なりすまされた場合は注意喚起が必要になってしまうとのこと。

根岸氏からは、注意喚起にも自分自身が感染している場合と、感染してないが取引先が感染してなりすましをされた場合の2パターンが存在していると述べた。巻き込み型は自分がどちらのパターンで被害に遭っているかで対応方針が変わるため、そこがやっかいだとのこと。

さらに辻氏から、感染を公表する場合も公表の内容が千差万別で、感染したことだけをリリースするところもあれば、情報漏えいのリスクも含めてリリースしているところもあるという指摘があった。「Emotet自体をウイルスだとしか考えていない方々もいるだろうし、情報を持って行かれているとはいえ、何を持って行かれたのか分からないから書けないということもあると思いますね。」と辻氏はいう。

続いて、根岸氏から資料にある「Emotet+α」と、なぜあえて『+α』と付けたのかについて説明があった。「個別の脅威を知らないと対応できないが、一方でそこだけに注力してほしくなくて、ベースラインの対策をしっかりやりつつ、個別対策を実施する。ベースライン対策と個別対策を分けて考えた方が良いという意味を込めています。」

これについて辻氏からは、Emotetが記事で取り上げられると、Emotet対策ばかり実施するが、根本のセキュリティ対策になっていない場合も起こりがちだと同意した。

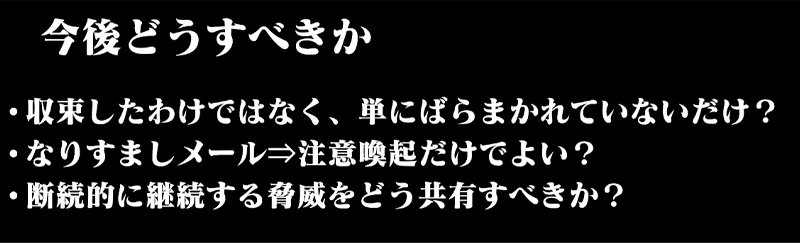

では、Emotet対策はどのように実施していけば良いのだろうか?piyokango氏からは、現在はEmotetは静かな状況になっているが、これは対策をしたというよりも、攻撃者がおとなしくしているだけだと述べた。「なりすましメールが出てしまっても、注意喚起だけで終わってしまって良いのか?さらに、断続的に継続する脅威に対してどのように対処していくべきかを考えていかないといけないと思っています。」とpiyokango氏はいう。

根岸氏からは、去年感染が広がって注意喚起があったときにしっかりとベースラインのセキュリティ対策までしていた組織は、慌てなくてもよいとコメントがあった。

中本からは現場の課題として、「過去に何度か社内に注意喚起しているが、不審なメールは開かないようになど、Emotetが流行る前から言っていることは同じ。注意喚起のより良い方法がないかを最近は考えている。」と述べた。辻氏も、やることが変わらないからこそ、注意喚起を受ける側がスルーしてしまうこともありえると付け加えた。

また辻氏から、もし次にEmotetの第三波が来るとしたら、オンラインストレージを装ってくるケースがあるのではという。「内閣府がパスワード付きZIPを廃止するというニュースが最近出ているが、パスワード付きZIPを廃止した場合のファイルのやり取りはオンラインストレージになりがち。これを装ってやってくることもあるんじゃないか。」(辻氏)

エムオーテックスでのEmotet対策

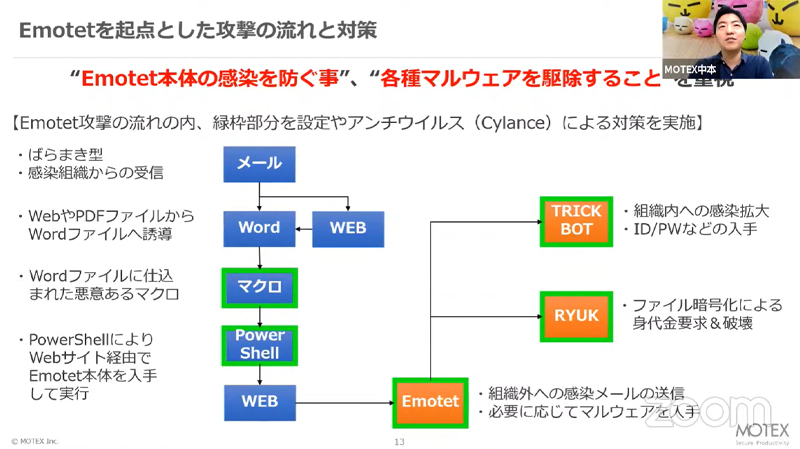

対策の事例として、中本がエムオーテックスの取り組みを紹介した。

上図はEmotetを起点とした攻撃の大きなフローを図示しており、EmotetはマルウェアのTRICK BOTやRYUKなどを入手して感染させるため、メールをばらまくだけではなく、Emotetをきっかけに他のマルウェアに感染するという点が重要と考え社内注意喚起しているという。「この図の緑で囲んでいる部分は、自社製品のCylanceを使ってブロックする対策を行っています」と中本はいう。

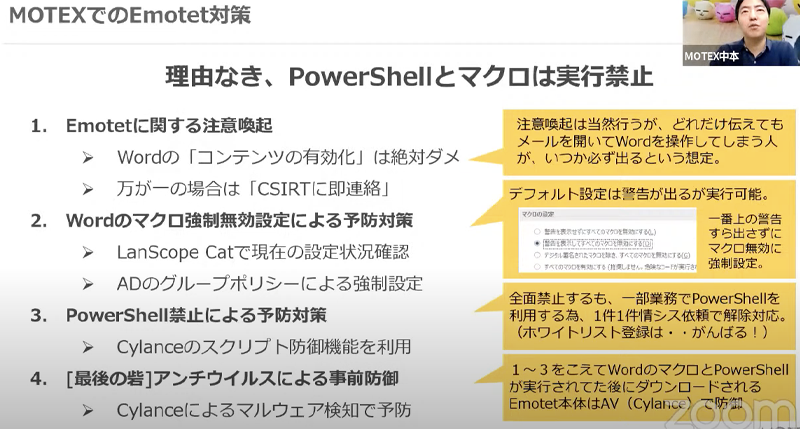

さらに中本は、実際に行っている対策では、攻撃の中で共通で使われるWordのマクロやPowerShellを禁止しているとした。

この対策について辻氏から、「警告すら出さずにマクロ無効に強制設定」とあるが、基本的に外部からのWordやExcelのマクロは動かせないということか?という質問があり、中本は「マクロの禁止について、今はWordだけ強制的に無効にしている状況で、全社員が開けないようにしている。半ば強制的にマクロを無効にしたんですが、Wordのみを対象にしたのでそこまで影響はないのと、業務の特性を考慮して利用者が自分でマクロを有効にすると一定時間だけ使えるようにしているので、どうしてもの場合はそれで対応してもらっています」(中本)

さらに根岸氏からは、「脅威への追従という意味だと進化するので、そこだけやっていてもイタチごっこになるのがやっかい」とコメントした上で、最後の砦であるアンチウイルスの事前防御まで辿り着いた事例はあったのか?」という質問があった。中本曰く、現時点でアンチウイルスの事前防御まで来たことはないと説明した。

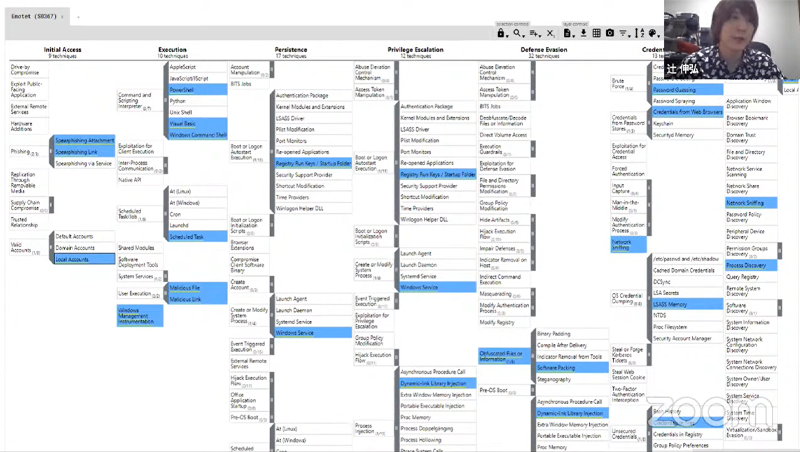

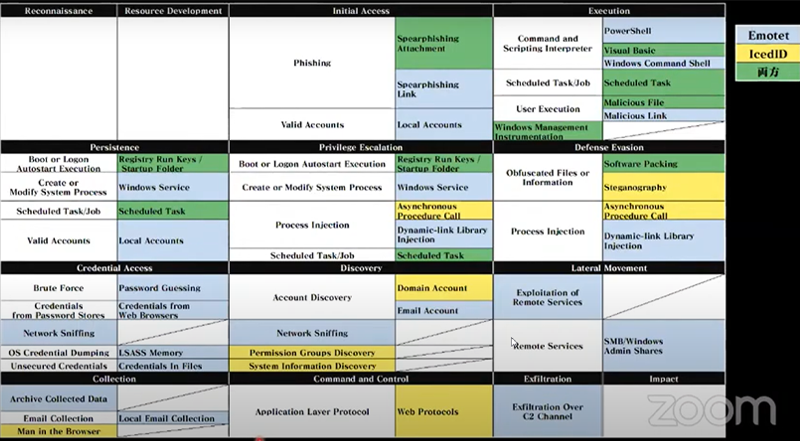

ATT&CKを使った攻撃者の行動分析

続けて辻氏は、Emotet以外のマルウェアは防げるのかというと防げないものもあるかもしれないので、対策をする場合は何が止められるのかを冷静に検討すべきとしたうえで、ATT&CKというフレームワークを紹介。これを「攻撃してくるマルウェアや攻撃者がどんな手順で攻撃してくるのかをまとめたフレームワークだ」と説明し、対策をするために、攻撃者の侵入経路や悪用される手法、 感染後にどんな被害があるかを調査するためにも活用しているという。

根岸氏も「攻撃者の手口やテクニックをフェーズごとにマッピングしているもので、基本的にこの中に無い手口は今のところ無いです。そのため攻撃の網羅性をチェックするのに非常に良いフレームワークだ」と説明した。

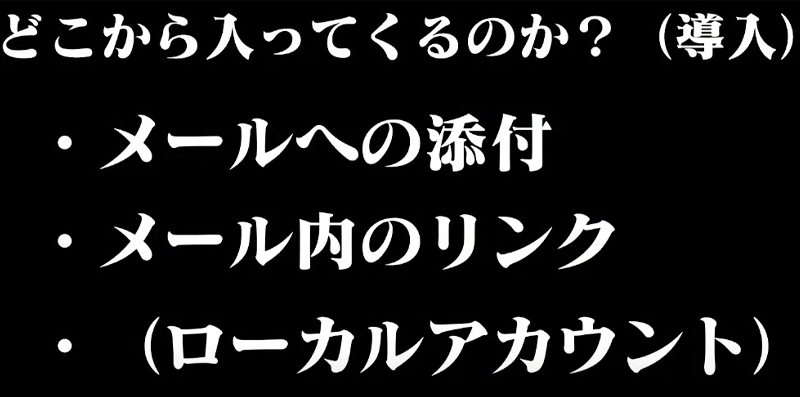

続いて辻氏から、実際に対策する場合、どこを押さえておけば良いのかをEmotetを例に紹介した。「まずどこから侵入してくるかを把握します。Emotetの場合の侵入経路でいえば、メールへの添付やメール内のリンクが利用されるということをまずは把握します」

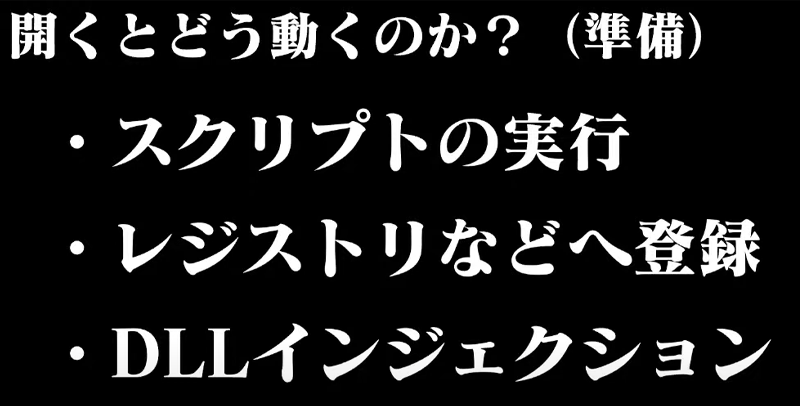

続いて実際に悪用される手法をチェックするとのこと。「Emotetの場合、マクロやPowerShellを実行したり、ATT&CKを見ると分かります。後はこれを止めてしまえば良いので、業務上止めて良いのかどうかを検討していけば良い」と辻氏はいう。

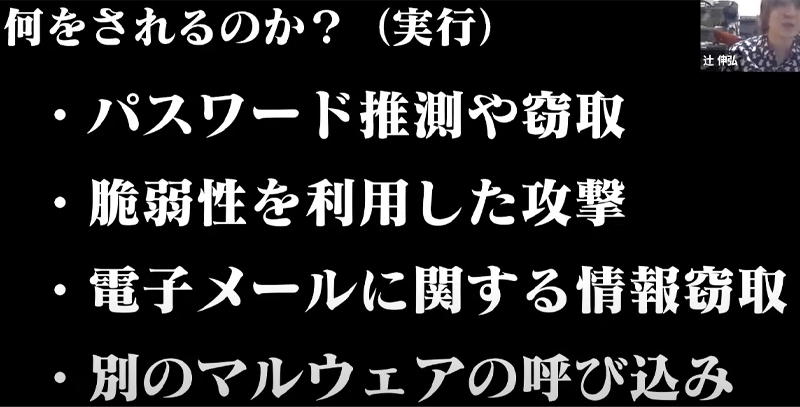

最後に辻氏は、感染した後にどういった被害があるのかをチェックするという。どのように侵入するか、どのように悪用されるのか、感染したらどうなるかという3点をチェックし、社内に展開しているとのこと。

話題になっているIcedID

続いて辻氏から、Emotetに取って代わり活動が活発になっている、IcedIDについて触れた。根岸氏も、11月に入ってからもの凄く感染・拡大していると続けた。

辻氏曰く、Emotetだと思っていたら、実はIcedIDだったというケースもあるのではとのこと。IcedIDもATT&CKに登録されているようで、Emotetの対策だけでIcedIDも防げるのかどうかを調べることが重要だという。「調査する場合は、EmotetとIcedIDで重複する部分があるかどうかをチェックすると分かりやすいです。それを纏めた表が下表になります」

piyokango氏も、実際にEmonetとIcedIDを間違えている事例があると述べた。10月末以降Emotetのバラマキが鎮静化しているため、11月にマルウェア感染したと報告している事例は、IcedIDの可能性もあるとのこと。EmonetとIcedIDは似ているとし、「パスワード付きZIPはEmotetも使っていますし、IcedIDも使っています。ぱっと見では分からない」と述べた。

根岸氏からは、EmonetとIcedIDは似ているものの、違う手法を使うこともあるため、ATT&CKをしっかりと確認する重要性を述べた。「ATT&CKを活用するとそれぞれが違う手法を使うことが分かります。こういうことを理解しておくと、共通部分の対策はどちらにも有効だし、自分たちの対策がどこまで効果があるのかを知ることができる」(根岸氏)

辻氏は、「ATT&CKを見ると分かるとおり、Emotetがもの凄く進化していて、できることが増えている」と述べた。根岸氏も、過去にもEmotetの活動が止まって、その後に第二波が来たときに、もの凄く進化していた事例があったと説明し、「今の活動が収まっている期間に、対策を総点検するチャンスかもしれない」と述べた。

続いて、piyokango氏からエムオーテックスのEmotet対策を振り返り、マクロ対策を実施したきっかけについて質問があった。

中本は、実際にEmotetが流行してきていたということと、経営陣との会話の中で、本当にうちは大丈夫なのか?という話があり、如何にして確率を減らすかという検討の中で決めたと説明した。

これに対してpiyokango氏からは、経営陣との距離の近さがポイントであり、経営陣含めて危機感を共有できた点が大きいとコメントし、辻氏も、こういう生々しい話はもっと社外に広めるべきと述べた。

この話題の最後に辻氏から、「今回エムオーテックスは、マクロとPowerShellを無効化して対策しているが、もし組織として出来ないとなったときは、その後ろで何ができるのかをATT&CKなどを見ながら検討してほしい」と述べた。

標的型ランサムの危険性について

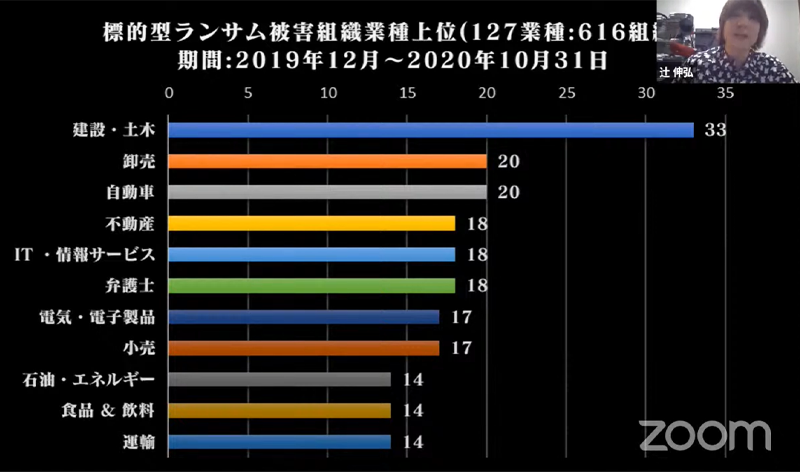

2つ目のテーマとして、外せない話題だとしたうえで標的型ランサムを取り上げた。

ばらまくのではなく、組織を絞り込んで攻撃していく手法で特徴としては、ファイルの暗号化などによってシステムをロックすることに加えて情報を盗んで脅迫する点だと説明する。

辻氏が纏めたデータによると、2019年12月から2020年10月31日までの期間で合計616組織が被害を受けており、業種別では建設・土木が多い状況だという。ただし最も多い建設・土木でも33組織なので、どの業種が被害にあってもおかしくないとした。

また、標的型ランサムの経路/対策については、次の4点を上げた。

・メールなどのメッセージング

・リモートデスクトップ

・VPN機器などの脆弱性

・別のマルウェア

対策を実施する上での課題として中本は、Windowsのパッチ適用などは社内でなんとか対応できるが、VPN機器の脆弱性はベンダーにメンテを依頼していたりしていると、社内の稟議やコスト課題などもあって、すぐにパッチが当てられないことがあると述べた。「この対策として、如何に内製化できるかや年間の包括契約ですぐに動けるような体制の変更が必要だと思い、社内では動いています。」と中本はいう。

辻氏も、VPN機器は一番対処しにくいだろう。その理由は、VPNは基本ずっと使いっぱなしで、海外拠点を持っている組織だとなかなか統制も効きづらいという現実もあるとした。そのため、利用率が少ない時間帯を事前に把握しておくなどのメンテナンス管理も大事なポイントだと述べた。

さらに辻氏は、簡単なセキュリティ対策として、ポートスキャンをぜひ実施してほしいという。「皆様にぜひともやってもらいたいのは、組織を外から見てどんなポートが空いているのかを定期的にチェックしてほしいですね。自分達のファイアウォールの設定を見ると、空いているポートが確認できますが、意外と外からポートスキャンすると、想定外のポートが空いている場合があります」と辻氏はいう。

根岸氏からはイニシャルアクセスブローカーの危険性についてコメントがあった。イニシャルアクセスブローカーとは、企業へ侵入する情報を売買する人たちマーケットのことで、そこから情報を買って組織に侵入し、ランサムウェアに繋げるというケースが実際に発生しているという。「こういった現状も知っておいた方が良いし、外部に晒されているところは狙われていて、いったん取られたら転売されるなど、悪用できるところに到達してしまうので、如何に自分たちで守るかは大事ですよね」と述べた。

根岸氏は「標的型ランサムに限らず外部に晒されている機器の脆弱性対策というベーシックな部分がきちんと対策されていたかが明暗を分けたのではないか」と述べた。

またパッチマネジメントなど機器の管理といった対策のベースとなる点について、中本は「エムオーテックスは端末を最新の状態に保つかが重要であると考え、いかにそこを簡単にするかを目指している。また、資産の話では情報を持っていかれたときに、それを特定する必要があるわけですが、我々は資産管理に加えて端末の操作履歴を取っているため、ファイルのアクセスやアプリの動きを取ることができます。例えば、ランサムで暗号化されたときの履歴が残っていて、何が持っていかれたか、何が暗号化されたのかといったことが履歴から追うことができます。」

さらに中本は、「攻撃者が履歴を消していったりする中で、我々の履歴管理はOSの機能ではなく別に導入することになります。履歴は製品のサーバーに送られるので、攻撃者からすると消せないし、そもそも認識すらできないことになります」と述べた。

根岸氏もこの点は非常に重要だと語り、感染しないに越したことはないため、まずは防ぐべきだが、防ぎきれずに入り込んできた場合の対応も非常に大事とのこと。特に今流行っている情報を盗んで脅迫するタイプでは、流出したものが何で、影響は何かを把握することは大事で、こういった製品を利用するのとしないのでは、差が出るケースが実際にあったと述べた。

根岸氏からは、エンドポイントは重要ではあるものの、それよりも侵入経路の対策をしっかりと実施すべきというコメントがあった。特に標的型ランサムに限ると、情報を盗まれて、さらにバックアップが消され、暗号化もされてしまう。侵入されてしまうとこれらを止めるのは非常に難しく、過去の事例では暗号化はエンドポイントで止めることができたが、情報はその前に盗まれているというケースもあったとのこと。「つまり入られてしまうと負け戦になる。エンドポイントで守ることは正しいアプローチではあるものの、できれば入られないように侵入経路の対策をまずしっかりやった上での話。」(根岸氏)

さらに侵入されてしまってからの対策も重要とのこと。根岸氏は各機器の脆弱性には注意が必要とのことで、「資産管理で使っているものを把握しつつ、脆弱性が見つかったときの対処の優先度などを判断できるプロセスやフローがあることが重要だ」と述べた。

最後に改めてパスワードの管理も徹底するべきだと訴えた。

サーバー上にパスワードの一覧のようなテキストやエクセルファイルを置いていないか、チャットツールなどでパスワードを流していないかなど注意喚起を行い、脆弱性の管理やパスワードの管理などのベースラインの対策をきちんとした上で、個別の脅威に対応していくというアプローチが良いと講演を締めくくった。

パネルディスカッションの見逃し配信はこちら

「MOTEX DAYS.2020」の”見逃し配信”

セキュリティリサーチャーズナイトのみなさまにご登壇いただいた「パネルディスカッション」を当日ご視聴いただけなかった、もしくは再度ご視聴/ご確認されたいお客様はこちらからお申し込みください。

関連する記事