- LANSCOPE サイバープロテクショントップページ

- LANSCOPE エンドポイントマネージャー オンプレミス版との連携

LANSCOPE エンドポイント

マネージャー オンプレミス版

との連携

検知率99%※の人工知能と

流入経路追跡で

実現する

次世代型マルウェア対策

※ 2024年5月Tolly社のテスト結果より

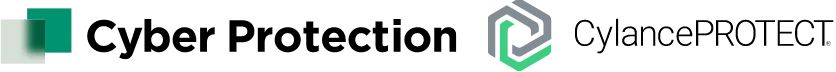

LANSCOPE エンドポイントマネージャー オンプレミス版が

調査・原因特定の工数を削減。

さらに、原因となるユーザー操作に

対策し再発を防ぎます。

調査・原因特定の工数を削減。

さらに、原因となるユーザー操作に

対策し再発を防ぎます。

Aurora Protectがマルウェアを動作前に検知・駆除・トロイの木馬・ランサムウェアなどの種別やリスクの高さを判断します。さらに、検知前後の操作ログから特定のWebサイト閲覧・標的型メールの開封など、感染原因を確認し、Webサイトのフィルタ強化や社員教育により再発を防止できます。

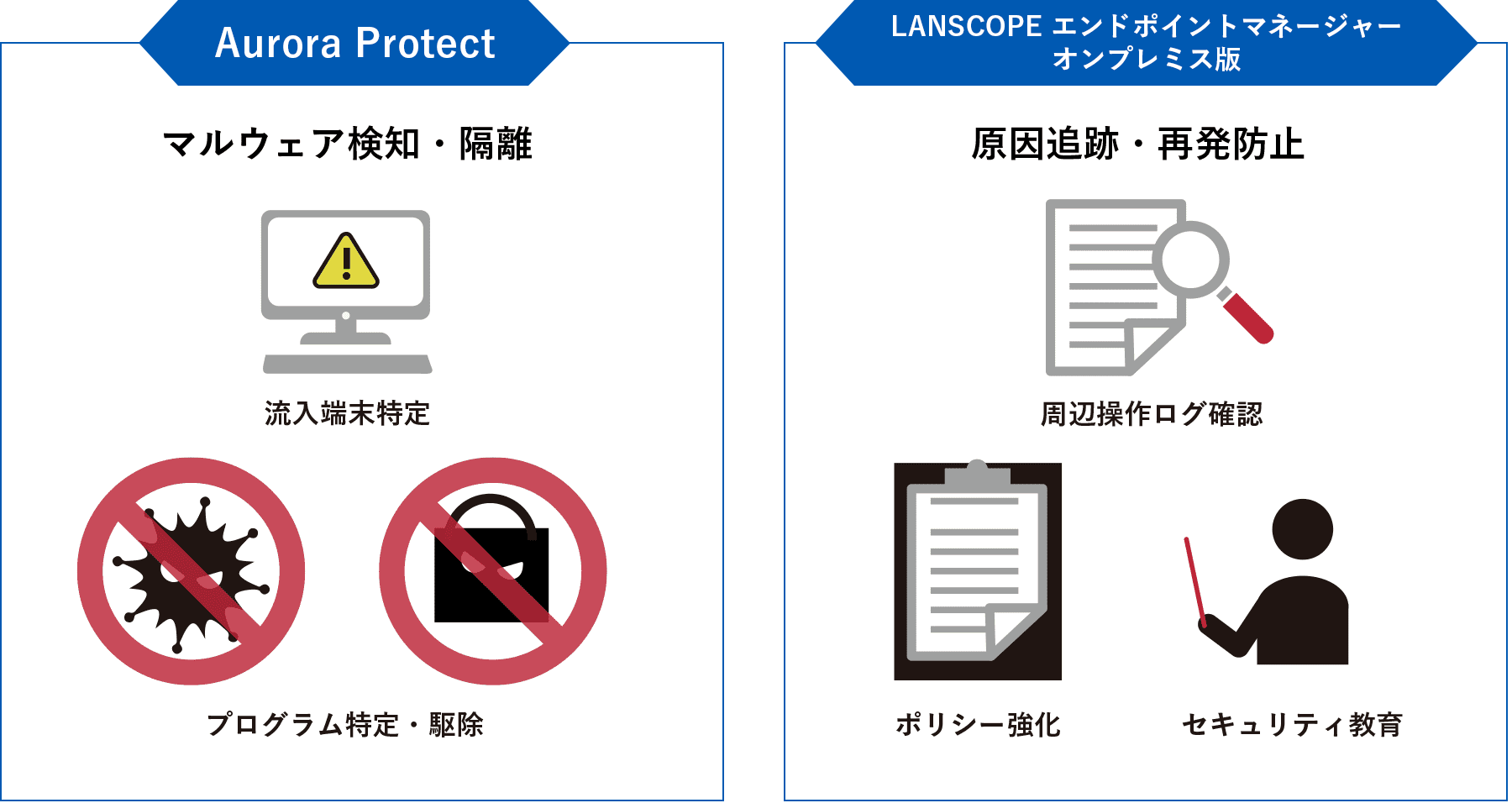

既知・未知のマルウェア対策と

内部情報漏えい対策の両面から、

企業のセキュリティ課題を解決します。

内部情報漏えい対策の両面から、

企業のセキュリティ課題を解決します。

未知のマルウェア検知・駆除

操作ログで抑止、情報漏えいを防止

ITの発達により利便性とセキュリティの両立が課題です。企業内部にもリスクは潜んでおり、外部脅威対策・内部情報漏えい対策の両面から考える必要があります。

でできること

5つのSTEPで流入の原因を調査し

再発を防止します。

- STEP 01

- カレンダー上で検知したマルウェアを確認

「脅威」アイコンの件数が、その日に発見されたマルウェアの数を示します。

どんなマルウェアが、どこで、なぜ流入したのかをクリックだけで追跡することができます。

どんなマルウェアが、どこで、なぜ流入したのかをクリックだけで追跡することができます。

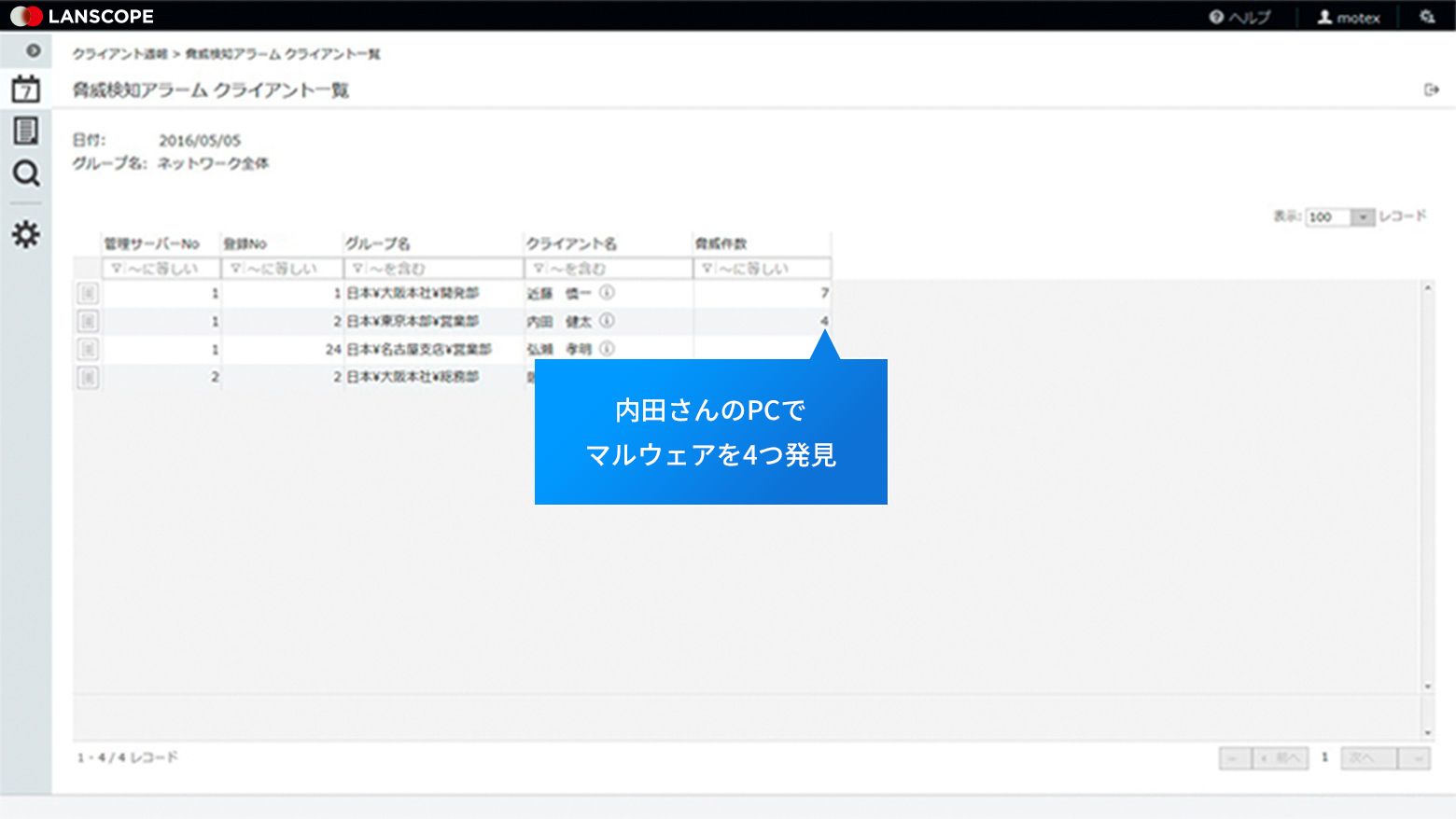

- STEP 02

- どのPCで何件のマルウェアが発見されたかを確認

脅威が発生しているPCが誰のPCで何件のマルウェアが発見されているのかが、カレンダーからの1クリックで確認できます。 今回は、内田さんのPCで検出されたマルウェアの詳細を追いかけてみましょう。

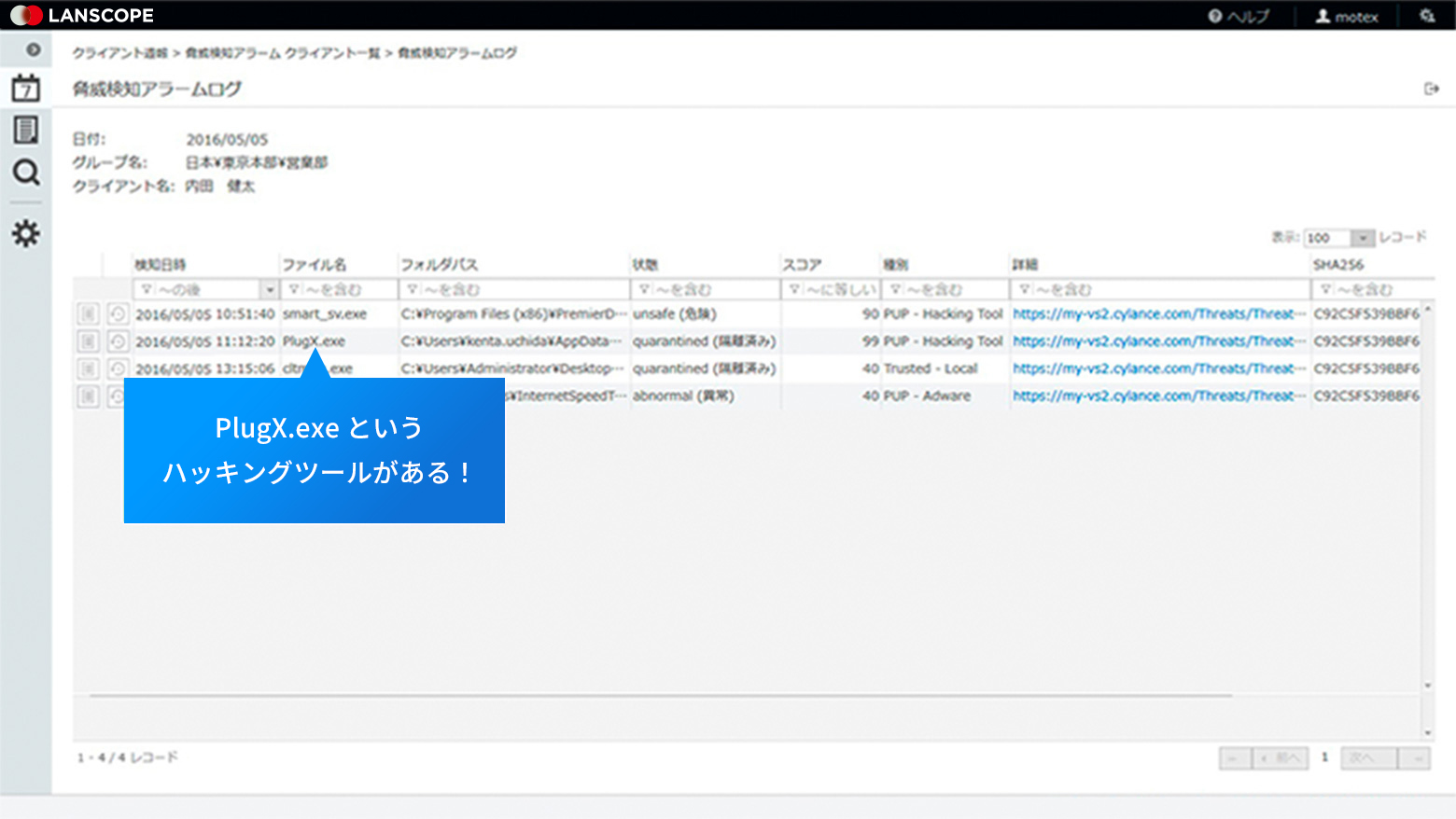

- STEP 03

- どんなマルウェアを検知したかを確認

内田さんの端末で、5⽉5日に、PlugX.exeというハッキングツールを検知し隔離していることがわかりました。

- STEP 04

- 同じマルウェアを検知しているPCがないかを確認

PlugX.exeが既に社内に広がっている可能性があります。同じマルウェアを検知している端末がないかを確認したところ、内田さん以外に2台のPCで発見しました。マルウェア実行前に隔離しているので、感染は防げましたが、なぜ流入したのか原因を追及する必要があります。

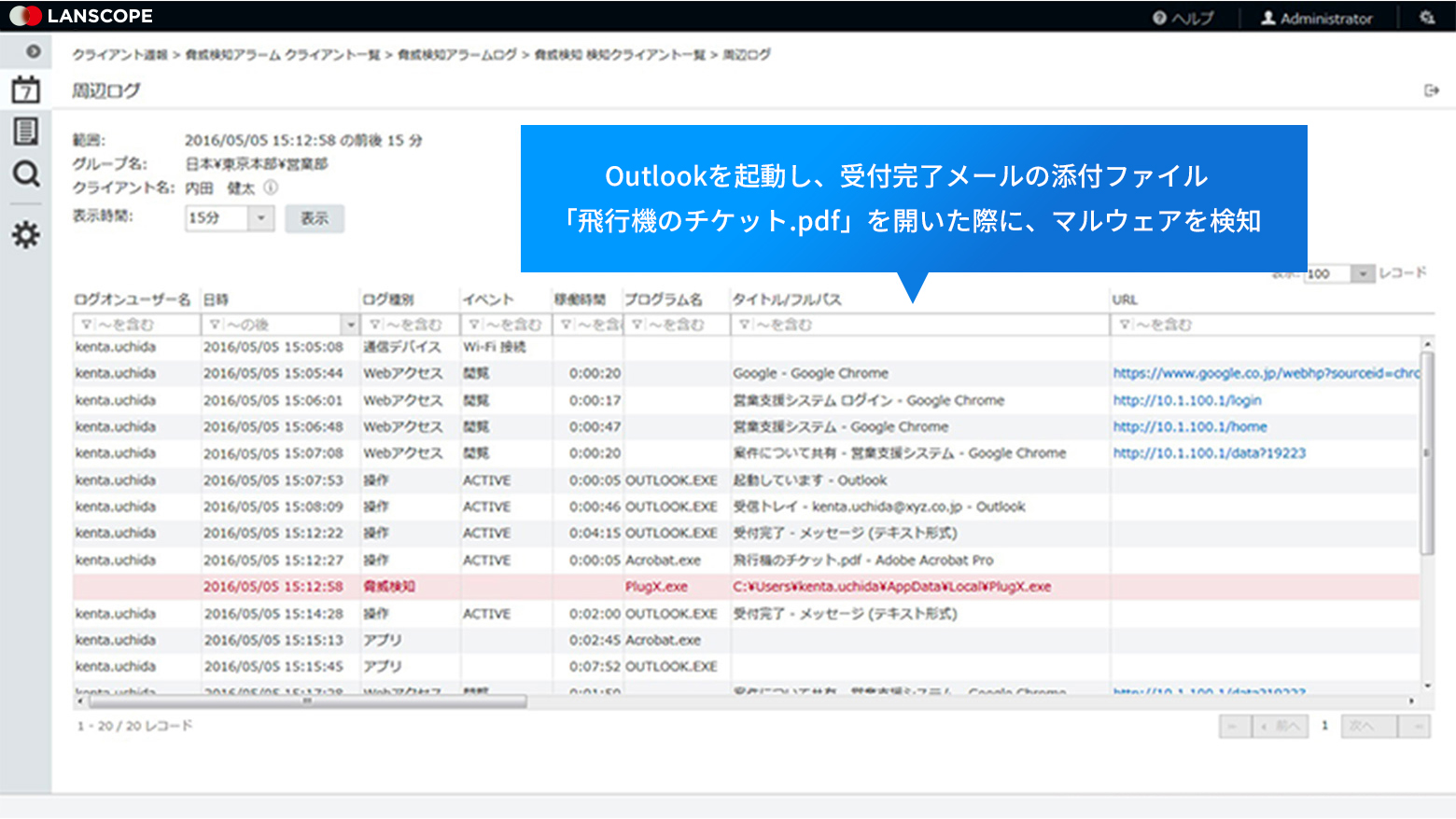

- STEP 05

- マルウェアの流入原因となるユーザー操作を

追跡・確認し再発を防止

内田さんの端末での操作ログから、マルウェア流入前後に行っている⾏動を追ってみましょう。Outlookを起動し、受付完了メールに添付されていた「⾶行機のチケット.pdf」を開いた際にマルウェアを検知していることが分かります。不審なメールの添付ファイルを安易に開かないような教育や、社内のルール変更等を検討する必要がありそうです。

危険・異常で検出したファイルの詳細確認!

他社の許可・隔離判断をクラウドで共有

Aurora Protect が検出した脅威のスコアや詳細を表示。ハッシュ値から第三者機関のサイトも参照することが可能です。

検体を解析した結果をレポート!

マルウェアとしての特徴とリスクを確認

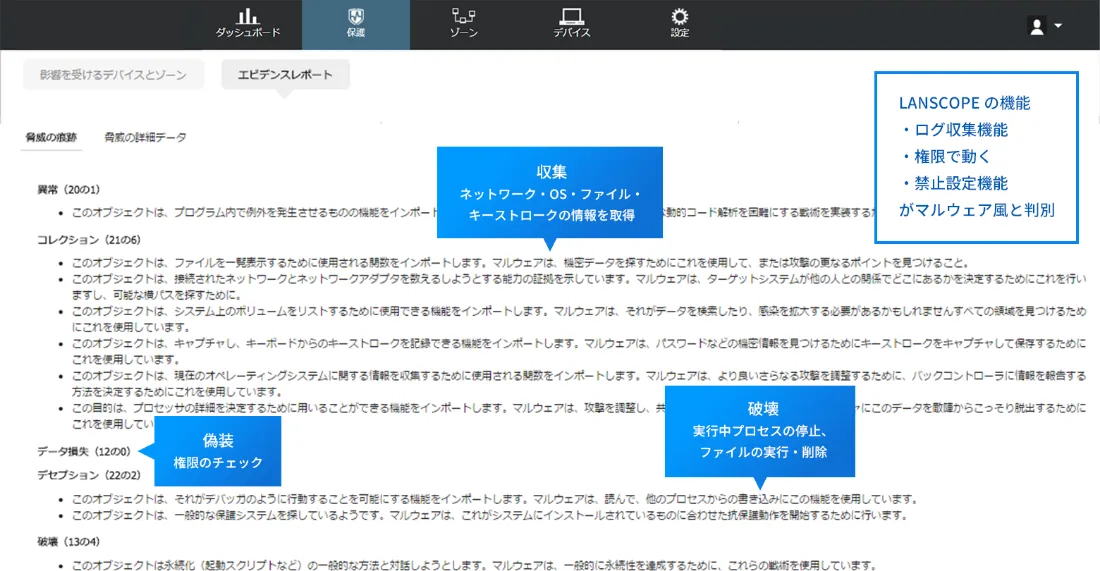

何故、脅威と認識したのか詳細をレポート!未知のマルウェアの場合、どんな動きをするマルウェアなのかを知る事も可能です。

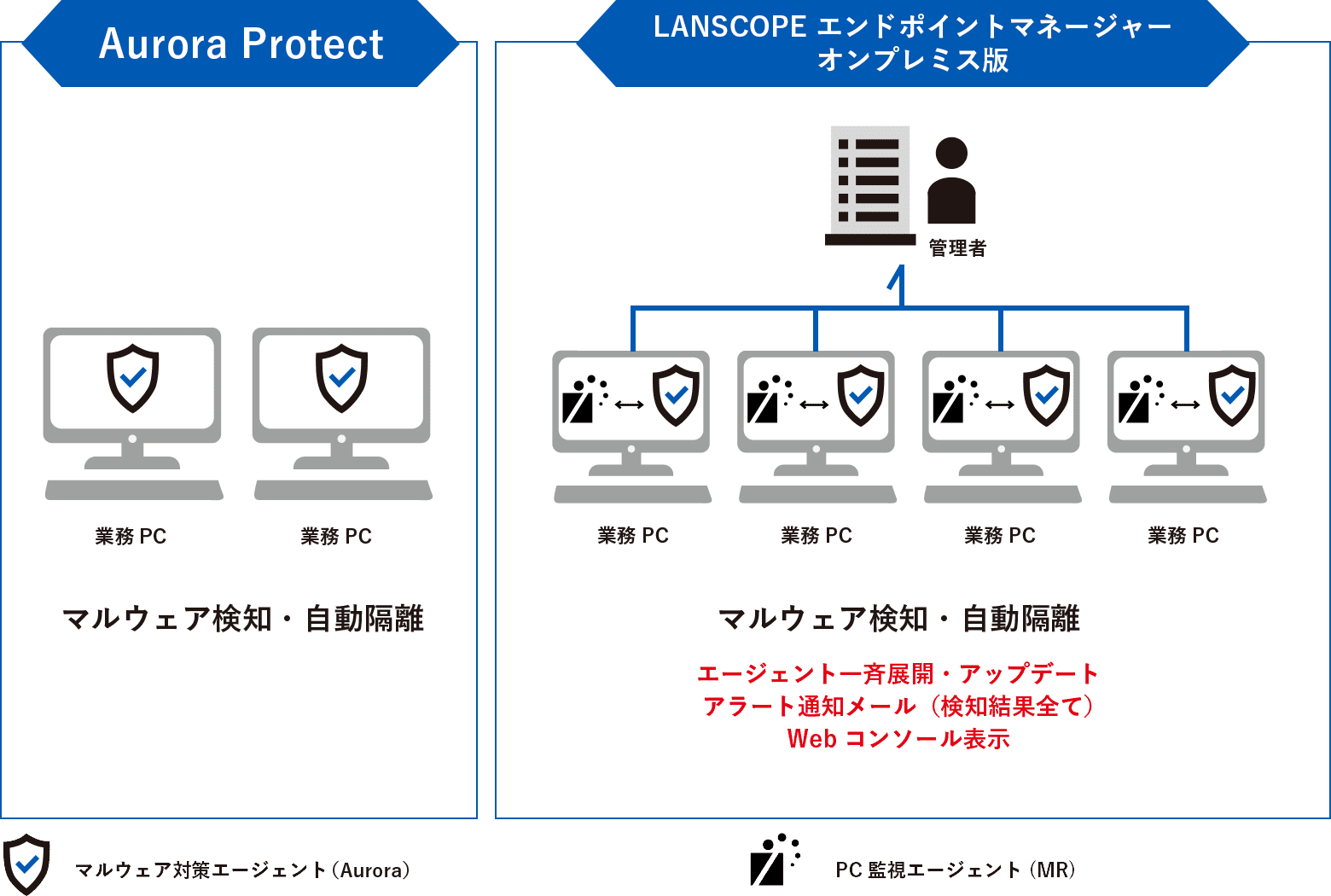

インターネット非接続のLAN環境の

マルウェア防御と検知状況の統合管理

PC監視エージェント(MR)とマルウェア対策エージェントが連携し、インターネットに接続されていないネットワーク分離環境においても、オンプレミスでのマルウェア防御・検知状況のリアルタイムな管理が可能です。これにより、クローズド環境でのセキュリティを担保しながら、これまで運用上難しかったシステム管理者による一元管理をすることができます。