Written by ねこずきのねこ。

広報・販売企画・販売パートナー様支援を経て、現在プロダクトPRに携わる。

目 次

そもそもクラウドセキュリティとは

クラウドサービス利用時のリスク「設定不備」

総務省「クラウドサービス利用におけるガイドライン」とは

ポイント1「クラウドサービスの種別」

ポイント2「クラウドの責任共有モデル」

クラウドサービス利用者の設定ミスの原因と対策

LANSCOPEで支援するクラウドセキュリティ

総務省「クラウドサービス利用における適切な設定ガイドライン」を徹底解説!

情報漏洩増加中!クラウドサービスの設定ミスを防ぐために何を行えばいいのかを分かりやすく解説します。

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

コロナ禍を経て我々のビジネススタイルは大きく変化しました。ビジネスにおけるクラウドサービス利用の増加もその一つです。2026年の国内クラウド市場は、2021年比約2.6倍の10兆9,381億円になるとも予測されており(調査:IDC Japan株式会社)、クラウドサービスは今後、ビジネスにおいて欠かせない存在となると考えられます。

一方でクラウドサービスを介した情報漏洩事故も増加しています。『クラウドサービスに保存したデータが、知らぬ間に誰でも閲覧できる状態に・・・』という事故を一度は耳にしたことがあると思います。急激に広がったクラウドサービス利用時のセキュリティ対策については、まだまだこれからという企業がほとんどです。

そこで指標としておススメしたいのが、総務省「クラウドサービス利用・提供における適切な設定ガイドライン」です。今回は2022年10月に改定された最新版について解説するとともに、クラウドサービス利用者として設定漏れを防ぐためにどんな対策が必要なのかを解説します。

そもそもクラウドセキュリティとは

最近耳にすることが増えてきた「クラウドセキュリティ」。クラウドセキュリティとは、クラウド環境におけるセキュリティ対策のことを指します。とはいえ、その範囲はかなり広く、インフラ・サービス基盤・データ管理・ID管理など、クラウド環境特有の領域への対応も求められます。昨今ではCASBやCSPM、CWPPといったクラウドセキュリティのためのソリューションも登場しています。もちろん、これらのソリューションを以てすれば、安全なクラウドセキュリティを始めることができますが、当然コストもかかります。そこでまずは一番身近な情報漏洩対策から始めてみるのはいかがでしょうか。

クラウドサービス利用時のリスク「設定不備」

というのも、クラウドサービスの利用に伴う情報漏洩が増加しており、その原因の多くは「設定不備」だと言われています。ひとえに設定不備と言っても様々です。情報漏洩事故のNEWSでよく耳にするのはクラウドサービス利用者の理解不足やうっかりミスですが、元を辿ればSIerのデータ移行時の作業ミスが根本原因だったり、実はクラウドサービス提供側に起因したものだったなど、様々な要因が複雑に入り組んでいます。

設定不備は身近で、誰にでも起こり得るリスクです。そのため我々は、事前にどういったリスクがあるのかを理解し対策を打つことが、リスクヘッジとなるのです。

総務省「クラウドサービス利用におけるガイドライン」とは

クラウドサービスの設定ミスに起因した情報漏洩を防ぐためのガイドラインが、総務省策定の「クラウドサービス利用における適切な設定ガイドライン」です。安心・安全なクラウドサービスの利活用促進を目的としており、クラウドサービス利用側・提供側それぞれの立場に対し、設定不備抑止や防止のための具体策をガイドライン化しています。

このガイドラインを理解することで、クラウドサービス利用者とクラウドサービス提供者がクラウドサービスの設定ミスに対し、共通理解を高めるための指針となります。双方が責任範囲を理解し何に対し対応すべきかを明確にし、共通言語化をすることで、設定ミスが原因の情報漏洩を減らすことができます。

「クラウドサービス利用における適切な設定ガイドライン」は2014年に策定され、今回で4回目の改定となります。第4版の改定では、クラウドサービスセキュリティの国際規格との整合性と、責任分界に関する整理を新たに追加・適用しています。

<第4版の改定ポイント>

[1]SaaS/PaaS/IaaSの特性やクラウドサービス提供におけるクラウドサービス同士の相関性を踏まえた責任分界のあり方について整理・追記

[2]責任分界に関する整理を実施

[3]国際規格(ISO/IEC27017:2016 )や NIST SP800 53 rev.5 において記載されているセキュリティ対策と整合性

ここからは、ガイドライン内でクラウドサービスの設定ミス対策のポイントとなる2点を解説します。

<押さえておきたいポイント>

1. クラウドサービスの種別

2. クラウドの責任共有モデル

ポイント1「クラウドサービスの種別」

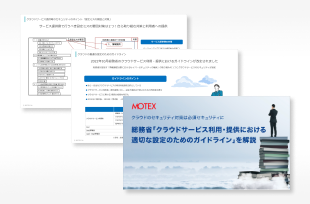

対策を検討する上で、まず理解しておきたいのが3つのクラウド提供方法です。どのクラウドサービスを利用するかによって、クラウドサービス利用者の責任範囲は変わってきます。

■IaaS(Infrastructure as a Service[イアース/アイアース])

サーバーやストレージなどのハードウェアやインフラを提供するサービスです。インターネット上の基盤を契約し、サーバーやストレージなどを構築、必要に応じてスペックを上げたりすることができるため自由度が高いサービス提供です。例えばAmazon Elastic Compute Cloud(Amazon)、Microsoft Azure(Microsoft)、国内ベンダーとしてはニフクラ(富士通)などが挙げられます。基本的に構築・運用を自社で行うため、専門知識が求められます。

■SaaS(Software as a Service[サース])

端末にアプリケーションをインストールせず、直接インターネットを介してサービスを利用する提供方法です。端末に依存せず複数の端末からも同じ環境で業務が行え、データが端末に保存されないため、端末紛失時の情報漏洩リスクが大幅に減ります。例えば、GmailなどのWebメールサービスや、Microsoft 365(Microsoft)などが挙げられます。完成されたサービス提供のため、IaaSとは異なり自社に合わせたカスタムが難しく自由度は落ちます。

■PaaS(Platform as a Service[パース])

システム開発のためのクラウドサービスです。主にシステム開発に必要な環境やアプリなどを提供しています。例えば、Google App Engine(Google)などがあります。PaaSもSaaS同様、あらかじめ決められたサービス提供となるため、自社開発環境用にスペックを上げるなどのカスタムすることは難しく自由度は高くありません。

ポイント2「クラウドの責任共有モデル」

冒頭でクラウドサービスの設定ミスの原因に、単純な確認ミスや仕様変更などがあることをご紹介しましたが、その背景には責任範囲の曖昧さも要因となっています。クラウドサービス利用における適切な設定ガイドラインでは、クラウドセキュリティのポイントとして「責任共有モデル」を重要視しています。サービス事業者とサービス利用者の、どちらがどこまで責任を負うのか理解し意識することで、安全なクラウドサービスの利用・提供が実現するという考え方です。

クラウドサービスは、ポイント1「クラウドサービスの種別」にあるように、様々なサービス提供方法が存在しています。そのため自社で利用しているクラウドサービスの種別に合った責任共有モデルを参照してください。それにより責任範囲が変わってきます。

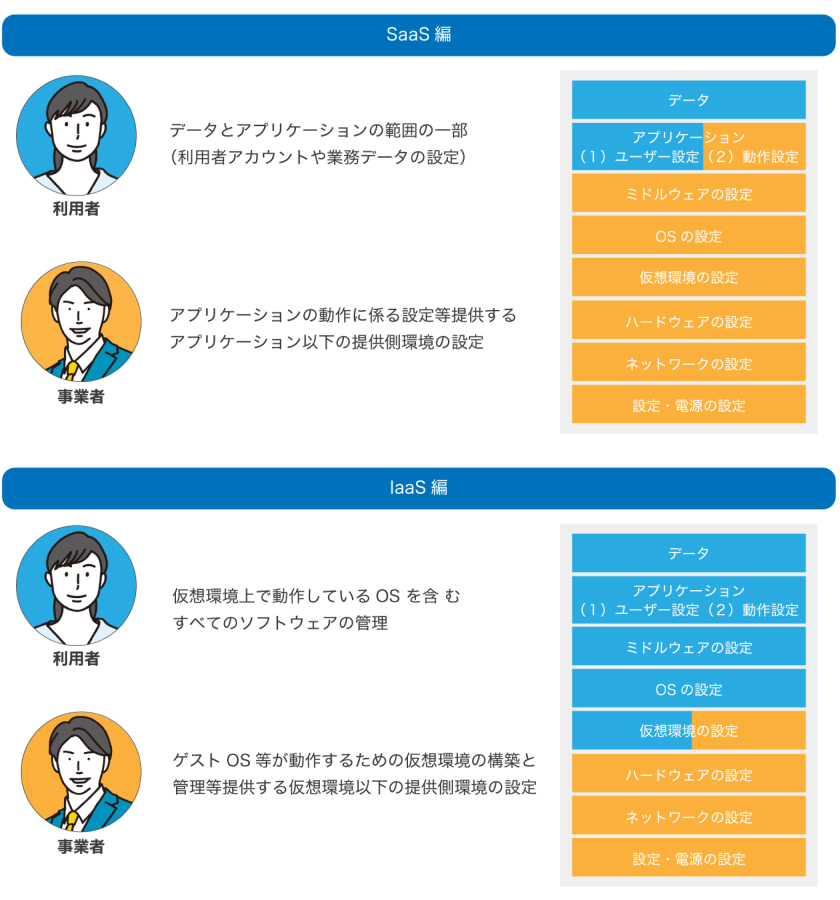

日本では、クラウドサービス利用企業の約60%が、構築・運用にSIerを利用していると言われています。SIerに依頼している場合は、3社間での責任範囲を認識する必要があります。「SIerにお願いしているので安心」と思いがちですが、あくまでクラウドサービスを契約・利用しているのはクラウドサービス利用者となります。責任範囲もクラウドサービス利用者となりますので注意が必要です。

例えばSIerがデータ移行時の設定を戻し損ねた場合も、最終的にはクラウドサービス利用側の責任となってしまうのです。ここでガイドラインの内容を理解・実践できていれば、気を付けるべきポイントが明確となりますので、SIer側に再確認させる・クラウドサービス利用側で最終チェックを行うなどして、セキュリティホールを減らす動きが可能です。

実際、今医療業界を騒がせているサイバー攻撃が原因の情報漏洩事故においても、この責任範囲が原因であるケースが多数あります。「そこはベンダーが対応してくれているはずだった」「ベンダーからは特に依頼を受けていなかった」など、構築運用ベンダー側と病院側の責任範囲の認識不足が引き起こす、すれ違いや責任転嫁が、クラウドサービス利用者とクラウドサービス事業者側で起こらないように、責任共有モデルを確認しておきたいところです。

クラウドサービス利用者の設定ミスの原因と対策

では、クラウドサービス利用者が設定ミスを防ぐためにどんな対策を行えばいいのでしょうか。ガイドラインでは、設定ミスの原因からみた対策方法が立場別に解説してあります。

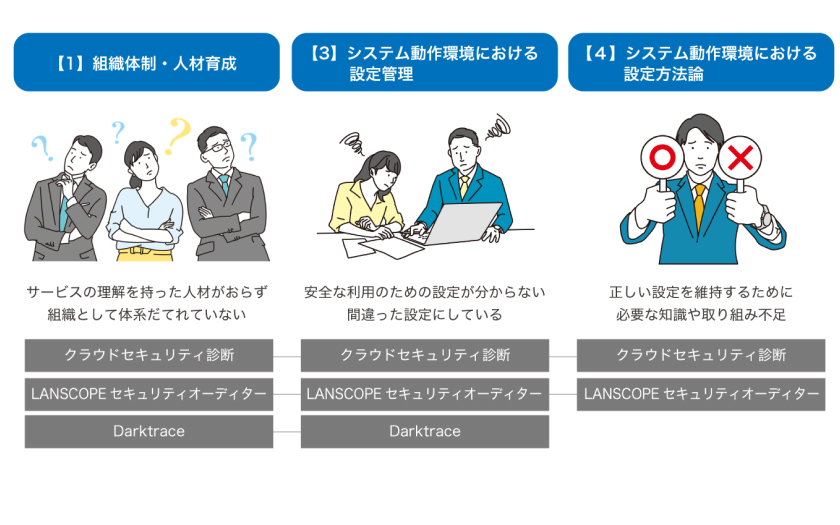

クラウドサービス利用側の対策では4つの対策が挙げられています。クラウドサービスを利用するための体制構築や人材育成、マニュアルの整備や具体的なセキュリティ施策に対して言及しています。ちなみに事業者がサービス利用者の場合はこの限りではありません。

<クラウドサービス利用側の対策>

| 【1】組織・体制・人材育成 | 1-1方針・ガバナンス 1-2技術情報法収集 1-3人材育成 1-4コミュニケーション |

|---|---|

| 【2】作業規則・マニュアル | 2-1作業規則やマニュアルの整備 |

| 【3】システム動作環境における設定管理 | 3-1クラウドセキュリティに係る設定項目の確認 3-2クラウドシステムにおける動作環境のプロビジョニング 3-3その他のリスクへの対応 |

| 【4】システム動作環境に関する設定方法論 | 4-1ノウハウ蓄積 4-2支援ツールなどの活用 4-3定期チェック・監査 |

同じようにクラウドサービス提供側の原因と対策は2つ示してあります。

クラウドサービス提供側は、主に利用者側への情報提供と、自社で取り組む対策の2軸が示されています。例えばバージョンアップに伴う仕様変更時など、トラブルが起こりやすいケースに備えた情報共有などが求められています。

| 【1】利用者に提供すべき対策 | 1.情報提供 2.学習コンテンツや学習機会の提供 3.支援ツールの提供 |

|---|---|

| 【2】提供者自らが取り組むべき対策 | 4.システム改善 5.注貴的な改善活動 6.マネージドサービスの提供 |

LANSCOPEで支援するクラウドサービス利用者のセキュリティ

ガイドラインでは、クラウドサービス利用側に求められる4つの対策と、クラウドサービス提供側に求められる2つの対策について、どんな対策を行えばいいかイメージをしやすくするためにベストプラクティスを交えながら紹介しています。巻末には対策一覧が掲載されており、区分として「基本」「推奨」が記載されています。そのため優先順位をつけて対策できます。

LANSCOPEでは、クラウドサービス利用側に求められる4つ対策のうち3つの支援が可能です。

難関国家資格を有したセキュリティプロフェッショナルによるクラウドサービスの診断を行っています。移り変わりが激しいクラウド環境における最新の時勢を踏まえ、クラウド環境の設定が問題ないかなどを確認できます。ツール診断ではなく診断員が100%手動で診断することで、柔軟かつ細やかな対応が可能です。

またビジネスにおいて多く利用されているMicrosoft 365の利用状況を可視化・アラート管理できる製品(LANSCOPEセキュリティオーディター)や、クラウドと我々の端末を繋ぐネットワーク上の不審な動きを察知する製品(Darktrace)もご用意しています。どちらも従来のログ管理ツールでは察知ができない領域を支援できるため、クラウドセキュリティに有効な製品です。

具体的な対応策やガイドライン対応表は、ホワイトペーパーに記載していますので、是非ご参照ください。

<例えばこんな管理策に対応できます(一部抜粋)>

| 項番 | 対策項目 |

|---|---|

| Ⅲ.1.1.1 | クラウドサービス利用におけるガバナンスの確保 |

| Ⅲ.1.3.1 | クラウドサービス利用におけるリテラシーの向上 |

| Ⅲ.3.1.1 | 設定項目の把握と設定 |

| Ⅲ.4.1.1 | クラウドシステムの動作環境設定に関するノウハウ蓄積 |

| Ⅲ.4.3.1 | システム動作環境の設定に関する定期的なチェックと対応 |

今やオンプレミス型のセキュリティ対策は多くの企業が行っていますが、クラウド型のセキュリティはまだまだこれからのため、犯罪者にも狙われやすく今後、様々なインシデントが発生する恐れがあります。今後は今よりもさらにクラウドサービスとの関わり合いが増えると予想されていますので、まずは一番身近な設定ミスによる情報漏洩対策から始めてみませんか。

総務省「クラウドサービス利用における適切な設定ガイドライン」を徹底解説!

情報漏洩増加中!クラウドサービスの設定ミスを防ぐために何を行えばいいのかを分かりやすく解説します。

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

関連する記事