Written by 田村 彩乃

目 次

トロイの木馬とは、一見安全そうな正規のファイル・アプリを装い、裏で不正な動作を行うマルウェア(悪意のあるソフトウェア)の一種です。

トロイの木馬はシステム内に侵入後、バックグラウンドで動作することから、感染に気づくのが遅れるケースが多く見られます。

本記事では、主な感染経路やトロイの木馬に感染していないか確認する方法、感染時の対処法などを詳しく解説します。

- トロイの木馬とは何か

- トロイの木馬はどこから感染するのか

- トロイの木馬に感染しないための対策

- トロイの木馬に感染した場合の対処法

▼この記事でわかること

トロイの木馬とは

トロイの木馬とは、無害なプログラムを装ってシステム内に侵入し、標的に気づかれないように攻撃を行うマルウェアの一種です。

トロイの木馬に感染すると、機密情報の漏洩やクレジットカードの不正利用、第三者に対する攻撃の踏み台にされるなど、さまざまな被害リスクがあります。

「トロイの木馬」は1975年に初めて作られたマルウェアで、その名称はギリシア神話の「トロイア戦争」に由来しています。

▼トロイア戦争のエピソード

トロイア戦争は「トロイア王国」に攻め込む「ギリシア軍」のエピソードです。

城塞都市「トロイア王国」を攻め落とすため、ギリシア軍は作戦で「巨大な木馬」をつくりました。木馬の胴体にギリシア兵を潜ませて、トロイア兵が戦利品として、木馬を城内に運び入れるように仕向けたのです。

作戦通りトロイア城内に木馬が運び込まれ、トロイア兵が寝静まったタイミングで、木馬に潜んでいたギリシア兵が反撃を開始。トロイの城門を開け、城外で待機していたギリシア軍が攻め入り、トロイア王国は滅亡してしまった──これが「トロイア戦争」のあらすじです。

このエピソードから、一見すると正規のプログラムでありながら、実際には不正な動きをするマルウェアを「トロイの木馬」と呼ぶようになりました。

トロイの木馬で攻撃が行われる手順

次に、攻撃者が「トロイの木馬」を用いて攻撃を仕掛ける手順について、1つの例を見ていきましょう。

1.攻撃者がトロイの木馬を作成します。トロイの木馬は、画像や音楽、ゲームなどの一般的なファイルやアプリケーションに潜められます。

2.攻撃者はトロイの木馬を含む、ファイルやアプリケーションをターゲットにダウンロードさせます。

手法としては、メールやSMS・SNSなどで添付ファイルとして送信する、あるいはWebサイトで配布する、といったケースがあります。

3.ターゲットがトロイの木馬を含むファイルやアプリケーションを開くと、トロイの木馬がPCに侵入します。

この時、トロイの木馬はユーザーに気づかれないように「バックグラウンド」で動作を始めます。

4.デバイスに侵入したトロイの木馬は、攻撃者と通信し、攻撃者の遠隔操作を受けて様々な悪事を行います。例としては

・デバイス上のパスワードや個人情報の窃取

・デバイス上のデータを削除・改ざん

・新たなサイバー攻撃を行う踏み台に利用する

などの被害が考えられます。

トロイの木馬とウイルスの違い

トロイの木馬とウイルスの比較で重要なポイントは

・寄生先の有無

・自己増殖の有無

・偽装の有無

の3点となります。

| トロイの木馬 | ウイルス | |

|---|---|---|

| 寄生先 | 不要 | 必要 |

| 自己増殖 | しない | する |

| 偽装の有無 | あり | なし |

トロイの木馬は単体で動作が可能なので「寄生先が不要」なマルウェアです。一方のウイルスは、あくまでもプログラムの構文に過ぎないため、効力を発揮するためには寄生先が必要になります。

次に、ウイルスは自己増殖してネットワーク内の他の端末へと感染を拡大し、被害規模を広げる危険性のあるマルウェアです。一方、トロイの木馬は自己増殖を行わないため、感染した端末から他の端末へ感染を拡げることは基本的にありません。

トロイの木馬は「単体でなるべく長期間、気づかれず居座り続けること」が目的であり、長く潜伏することで、より多くの情報を盗んだり、別の対象へ攻撃を仕掛けるフックとしての効果を発揮したりします。

また、ウイルスが“偽装”を行わないのに対し、トロイの木馬は「正しいプログラムを装い、感染者に気づかれないよう秘密裏に活動する」という特徴があります。

トロイの木馬の主な感染経路

トロイの木馬の主な感染経路は以下の5つです。

1.偽のメールやSMS

2.不審なWebサイト

3.ファイル共有

4.Wi-Fiネットワーク

5.SNS

1.「偽のメールやSMS」から感染

トロイの木馬に感染させるための経路として多いのが、偽メールやSMSを使った犯行です。

取引先や組織内の関係者、公的機関などになりすまし、トロイの木馬が含まれる添付ファイル付きのメールを送付、あるいはメールやSMSに「トロイの木馬が仕掛けられたWebサイト」へ誘導するURLを貼って、感染させます。

対策として、身に覚えのない不審なメールやSMSを受信したら、開封せず削除するように心がけましょう。詐欺メールの見分け方については、下記のページにて詳しく解説しています。

また、メールのスキャン機能が備わったセキュリティソフトを導入し、トロイの木馬を検知できる体制を作ることもおすすめです。

2.「トロイの木馬を仕掛けたWebサイト」で感染

Webサイトにトロイの木馬を仕掛け、訪問者が気づかないうちに、自動的に端末へマルウェアをダウンロードさせるという手口もあります。攻撃者は脆弱性のあるWebサイトを悪用し、訪問者が閲覧しただけで、トロイの木馬をインストールしてしまうようサイトを改ざんします。

大手企業や公的機関など、アクセスが多いWebサイトが標的になれば、その分被害範囲が拡大しやすくなります。

対策として、先述の「メールやSMSの対策」と同様、不審なURLやWebサイトは、基本的に閲覧を避けましょう。マルウェア検知に優れた、アンチウイルスの導入もおすすめです。

3.「ファイル共有」によって感染

クラウドストレージを多用する近年では、ファイル共有を通じて、トロイの木馬に感染する被害も増えてきています。

「Googleドライブ」やマイクロソフトの「OneDrive」といった、クラウドストレージサービスでは、複数人でファイル共有や編集が行えます。便利である一方、クラウドへのアクセス権限に設定不備があれば、クラウドに攻撃者が不正アクセスし、トロイの木馬を仕込んだファイルを保存する可能性もあります。

ユーザーが気づかず「不正なファイル」をダウンロードすれば、気づかないうちにトロイの木馬へ感染してしまうでしょう。

対策として、ファイル共有を行う際は、信頼できるアカウントだけにアクセスを許可し、不審なファイルは閲覧しないことを心がけましょう。「多要素認証」を導入するなど、クラウドへの不正アクセスを防ぐ対策も効果的です。

4.Wi-Fi ネットワーク

Wi-Fiネットワークを通じて、トロイの木馬に感染する例もあります。

はじめに、攻撃者が正しいWi-Fiネットワークであるかのように見せかけた、偽のWi-Fiネットワークを作成します。ユーザーが偽のネットワークへ接続しようとすると、トロイの木馬が仕掛けられた不正なWebサイトへリダイレクトされ、ダウンロードが行われてしまうという流れです。

対策として、フリーWi-Fiに接続せず、ポケットWi-Fiやテザリングを使うことを徹底しましょう。

5.SNS

SNSのメッセージを通じて、トロイの木馬が仕掛けられたサイトのURLに誘導し、感染させる手口もあります。中には悪意のないユーザーのアカウントを乗っ取り、本人を装ってメッセージを送信するケースもあるため注意が必要です。

対策として、不審なアカウントからのメッセージは安易に開かない、URLはクリックしないことが重要です。信頼できるアカウントからのメッセージでも、内容の妥当性を加味して、適切に判断することが求められます。

トロイの木馬の種類

トロイの木馬の中にも、異なる性質を持ついくつかの種類があります。ここでは、代表的な7種類のトロイの木馬について下記の表にまとめました。

| 種類 | 特徴 |

|---|---|

| バックドア型 | ・システムに不正侵入できる出入口「バックドア」を設置し、攻撃者による遠隔操作を可能にする ・外部からファイルのダウンロードやコマンドの実行が可能 |

| ダウンローダー型 | ・標的の端末に侵入し、トロイの木馬以外のマルウェアを気づかれないようにダウンロードする |

| キーロガー型 | ・標的の端末で入力されたキーボード操作を記憶し、バックドアを通じて外部にデータを送信する |

| クリッカー型 | ・ブラウザ設定を勝手に改変したり、レジストリ(Windowsの設定、ユーザー情報などPCに関するさまざまな情報が記録されているファイル)を変更したりして、特定のWebサイトへ強制的にアクセスさせる |

| パスワード窃盗型 | ・IDやパスワード、IPアドレスなどの重要な情報を収拾して攻撃者へ送信する |

| プロキシ型 | ・感染したPCなどのネットワーク設定を変更し、サイバー攻撃の踏み台にして第三者へ攻撃を行う |

| ボット型 | ・侵入した標的の端末でボットとして活動する ・ボットを集約する攻撃者の指示に従い、DDoS攻撃(複数端末から大量のアクセスを送り、対象のサーバーやシステムをダウンさせるサイバー攻撃)などの活動に参加させる |

ひと口にトロイの木馬といっても、単体で「情報の搾取」を目的としたものから、他のサイバー攻撃の踏み台として仕掛けられるものまで、その役割は様々です。

トロイの木馬に感染するとどうなる?

トロイの木馬に感染した場合、以下のような被害を受けることが想定されます。

1. 個人情報や機密情報の流出

2.データの破壊・改ざん

3.他のマルウェアのダウンロード

4.DDoS攻撃など他のサイバー攻撃への加担

1. 個人情報や機密情報の流出

トロイの木馬に感染すると、情報システム内部に「バックドア」を作られる可能性があります。

バックドアとは、攻撃者がターゲットのシステムに侵入後、いつでも出入りできるよう、「ターゲットのシステム内部」から「攻撃者のサーバー」に対し、通信を行うプログラムのことです。

バックドアによって攻撃者はいつでも該当の端末に侵入できるため、継続的に個人・機密情報を盗まれる危険性があります。

「バックドアの作成機能を含むトロイの木馬」をダウンロードし起動することで、知らない間にバックドアが設置されます。

また、ユーザーのログイン情報を盗むことで、オンラインバンキングやSNSのアカウントが乗っ取られたり、クレジットカードや銀行口座から不正送金や引き出しが行われたりする被害も数多く発生しています。

2.データの破壊・改ざん

トロイの木馬に感染すると、攻撃者が標的のPC遠隔で操作できるようになるため、組織の機密情報が失われたり、不正な内容に書き換えられたりする可能性があります。

例えば、競合企業の機密データや組織戦略のファイルを、企業を陥れるために破壊・改ざんするといった可能性もあります。

3.他のマルウェアのダウンロード

トロイの木馬を活用し、「バックドア」を仕掛けPCを遠隔操作することで、他のマルウェアをダウンロードさせるといった攻撃も可能です。

これにより、他の特性をもったマルウェアが仕掛けれ、自身の端末だけでなく他の端末やネットワークへ感染が拡大するなどの被害が想定されます。

4.DDoS攻撃など他のサイバー攻撃への加担

トロイの木馬に感染すると、DDoS攻撃やその他のサイバー攻撃へ、知らず知らずのうちに加担してしまうリスクもあります。

「DDoS攻撃」とは、攻撃者が複数のPCを不正操作し、ターゲットのWebサイトやアプリケーションに大量のパケットを送って、サーバーをダウンさせる攻撃です。トロイの木馬に感染するとボットネット(第三者の指示通りに動くロボット)に加えられ、DDoS攻撃に加担させられる可能性があります。

過去には、トロイの木馬によってPCが不正利用された結果、PCの所有者が「犯罪者」として、誤って警察に取り調べを受けたというケースもありました。

また、トロイの木馬によって盗まれた個人情報や機密データは、標的型攻撃や他端末への不正アクセスなど、さらなるサイバー攻撃を招く要因となり得ます。

トロイの木馬に感染していないか確認する方法

先述の通り、トロイの木馬は無害なプログラムを装ってシステム内に侵入し、 ユーザーに気づかれないようにバックグラウンドで動作を始めます。

そのため「感染に気づけず、知らない間に被害が拡大していた」というケースも多いです。

ただ、中には感染時に疑わしい挙動が発生する場合もあるため、以下のような挙動がないか注意深く確認しましょう。

●CPUの稼働率が上がる

●通信料が増える

●セキュリティ設定が勝手に変更されている

●デバイスの動きが遅くなる

●急にシャットダウンする・再起動を繰り返す

●身に覚えのない利用履歴がある

CPUの稼働率や通信料が通常時に比べて異常に上がった・増えた場合、感染が疑われます。

また、トロイの木馬はアンチウイルスを停止させたり、不正なサイトに誘導したりするために、システムやアプリ、ブラウザなどのセキュリティ設定を勝手に変更することがあります。

もしもセキュリティ設定が勝手に変更されていた場合は注意が必要です。

他にも、大量のスパムメールを送信した形跡があるなど、身に覚えのない利用履歴があった場合は、トロイの木馬に感染したことで、遠隔操作されている危険性があります。

これらの挙動が見られた場合は、次の章で紹介する対処法を試してみましょう。

トロイの木馬に感染したら?すぐ取り組むべき3つの対処法

ここでは、トロイの木馬に感染してしまった際に行うべき、3つの対処法について詳しく解説します。

1.PCを速やかにネットワークから切断する

トロイの木馬に感染した可能性がある場合、まずはPCを速やかにネットワークから切断することが大切です。

トロイの木馬を放置することで、ネットワークを通じて他者に攻撃を行ったり、攻撃者がネットワーク内の情報を盗み見たりする可能性があるためです。

ネットワークから切断して独立した状態にできれば、被害の拡大を最小限に抑えられます。

2.アンチウイルスソフトで、マルウェアの隔離・駆除を行う

あらかじめ端末に導入した、アンチウイルスソフトで感染した端末をスキャンし、マルウェアの検知と駆除を行います。通常、トロイの木馬はファイルやデータに寄生するわけではないので、プログラムを駆除できれば再インストールなどをせずに復旧できる可能性が高いです。

念のため、ネットワーク内の他の端末もスキャンし、影響が及んでいないか調査することも重要です。

3.警察やインシデント対応サービスへ問い合わせ

マルウェアの隔離・駆除と並行して、警察やインシデント対応サービスへの問い合わせも行うと安心です。インシデント対応サービスであれば、トロイの木馬の感染有無の調査をはじめ、感染経路の分析・再発防止策の策定までを依頼することが可能です。

また、感染端末とデータのやり取りを行っていた業務パートナーや取引先は、感染拡大のリスクを抑えるため、速やかに連絡を行いましょう。

トロイの木馬に感染しないための4つの対策

トロイの木馬に感染しないためには、以下の4つの対策を行うようにしましょう。

1.不審なメール・SMSなどの添付ファイルやリンクを開かない

2.身元のわからないアプリやソフトウェアをダウンロードしない

3.OSやアプリケーションを最新の状態に保つ

4.マルウェアに強いアンチウイルスソフトやEDRを導入する

1.不審なメール・SMSなどの添付ファイルやリンクを開かない

先述の「感染経路」の章でも触れたように、不審なメール・SMSは、トロイの木馬の感染要因として特に多いです。

不審なメールやSMSなどの添付ファイルやリンクは安易に開かず、直ちに削除することが重要です。企業・組織であれば「セキュリティポリシー」の見直しや「従業員の研修」を行い、悪質なメール・SMSを開封しないよう呼び掛けることも重要です。

仮に誤って開封した際は、速やかにPCをネットワークから切り離し、セキュリティ管理者へ報告して指示を仰ぎましょう。

2.身元のわからないアプリやソフトウェアをダウンロードしない

不審なアプリケーションやソフトウェアをダウンロードしないことも、トロイの木馬対策として有効な手段です。

インターネット上にて公開される「アプリ」や「ソフトウェア」には、トロイの木馬をはじめマルウェアが仕掛けられた悪質なものも混在しているからです。

会社の端末では、基本的に会社が許可したソフトウェア以外は使用しないことが賢明です。どうしても必要な場合のみ、管理者の許可を得て行いましょう。

3.OSやアプリケーションを最新の状態に保つ

OSやアプリケーションは定期的にアップデートし、常に最新の状態に保つことが大切です。

アップデートを行わず放置することで、OSやソフトウェアの脆弱性が放置され、トロイの木馬やその他のサイバー攻撃を仕掛けられる原因となりかねないためです。

社内で使用している端末のOSやアプリケーションは一覧で管理し、バージョンをひと目で把握できる体制を整備すると良いでしょう。

4.マルウェアに強いアンチウイルスソフトやEDRを導入する

トロイの木馬を根本的に防ぐ対策として有効なのが、マルウェアを検知・防御できる「アンチウイルスソフト」や「EDR」などの導入です。

アンチウイルス・EDRを導入することで、仮にトロイの木馬が侵入しようとしても、速やかに検知し、自動で防御や駆除といった対応が行えるためです。

最近では、AI技術を活用し、まだパターンファイル化されていない未知のマルウェアを検出できる、優秀なアンチウイルスソフトも登場しています。

LANSCOPE サイバープロテクションでも、AIを活用した業界最高峰のアンチウイルス・EDRを提供しており、トロイの木馬も検知・ブロックすることが可能です。

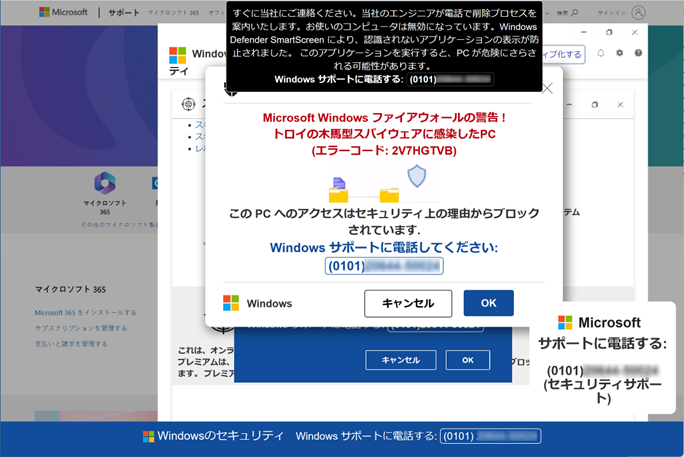

「トロイの木馬に感染しました」の表示は、偽警告の可能性もあるため要注意

スマートフォンやPCで、Webサイトを閲覧している際、突然「トロイの木馬に感染しました」と警告メッセージが表示されることがあります。

出典:IPA│サポート詐欺の偽セキュリティ警告はどんなときに出るのか?(2024年2月27日)

実は、このメッセージの多くが「偽警告(フェイクアラート)」と呼ばれる嘘のメッセージです。

指示に従ってしまうと

●逆にマルウェアに感染させられる

●アカウントを乗っ取られる

●粗悪なセキュリティ商品を購入させられる

などの恐れがあるため注意しましょう。

偽のアラートである場合は、警告を無視し、以下の方法で偽警告を消してしまえば問題ありません。

1. 「Esc」を長押しする

2. 強制再起動する

3. キャッシュとCookieを削除する

偽警告については以下の記事で詳しく解説していますので、あわせてご覧ください。

トロイの木馬の根本的な対策なら「LANSCOPE サイバープロテクション」がおすすめ

先述のとおり、トロイの木馬からPCやスマートフォンへの感染を防ぐためには、マルウェアの検知精度に優れた、高性能なアンチウイルスの導入が必要です。特に企業・組織であれば、エンドポイントセキュリティへの対策は、必須課題と言えるでしょう。

「LANSCOPE サイバープロテクション」では、未知のマルウェアも検知・ブロックする、2種類のAIアンチウイルスを提供しています。

・EDRとの掛け合わせが可能な「CylancePROTECT(サイランスプロテクト)」

・様々なファイルや端末に対策できる「Deep Instinct(ディープインスティンクト)」

それぞれの特徴と導入メリットについて、簡単にご紹介します。

アンチウイルス×EDRをセットで導入するなら「CylancePROTECT」&「CylanceOPTICS」

マルウェアを防御するアンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立します。EDRを導入すれば「エンドポイント侵入後のマルウェア(トロイの木馬)」でも、検知・駆除といった対策を行えるためです。

・高機能な「アンチウイルス」と「EDR」を、なるべく安価に併用したい

そういった方におすすめしたいのが「CylancePROTECT 」です。オプションとして手ごろな価格でEDR製品「CylanceOPTICS」を付属し、エンドポイントをより確実に保護することが期待できます。

様々なファイルや端末に対策できる「Deep Instinct(ディープインスティンクト)」

・ファイル形式やOSを問わずマルウェア検知が可能な、高性能アンチウイルスを導入したい

そういったニーズであれば、AIによるディープラーニング機能で、未知のマルウェア(トロイの木馬)も99%※の確立でブロックする、NGAV「Deep Instinct」がおすすめです。

攻撃者は検知を逃れるため、実行ファイルだけでなくExcelやPDF、zipなど、多様な形式のマルウェアを生み出します。 ファイル形式を問わず対処する Deep Instinctであれば、これらのマルウェアも高い精度で検知・防御が可能です。

また、幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。環境を問わず様々なエンドポイントをまとめて管理したい方に最適です。

※Unit221B社調べ

まとめ

「トロイの木馬」をテーマに、その性質や種類・対策などについて解説してきました。

▼この記事をまとめると

- トロイの木馬とは、一般的なプログラムを装ってシステム内に侵入し、標的に気づかれないよう攻撃を行う、悪質なマルウェアの一種

- 感染すると「バックドア」を仕込まれ、遠隔操作により情報が盗まれたり、DDoSなど他のサイバー攻撃の踏み台として悪用されるリスクがある

- 同じマルウェアである「ウイルス」との違いは、増殖をしない・寄生先が不要・通常のファイルに偽装する(気づかれづらい)という3点である

- トロイの木馬の感染経路は、メールやSMS・Webサイト・ファイル共有などがある。不審なURLやサイトを閲覧しないことが重要

- 根本的な対策として、マルウェア検知するセキュリティ製品の導入が必要

トロイの木馬に感染すると、自身が情報漏洩や金銭被害に遭うだけでなく、気がつかないうちに他のサイバー攻撃へ加担してしまうリスクもあります。

本記事を参考に「トロイの木馬」への理解を深め、適切なセキュリティ対策を行っていただければ幸いです。

また、トロイの木馬をはじめとする「マルウェア感染時に気を付けたいNGアクション」をまとめた、お役立ち資料をご用意しました。ぜひあわせてご活用ください。

おすすめ記事