クラウドセキュリティ

「盾」と「矛」のセキュリティ対策!

“LANSCOPE プロフェッショナルサービス”で提供しているAI型ネットワーク脅威検知「Darktrace」&「ペネトレーションテスト」事例をご紹介!

“LANSCOPE プロフェッショナルサービス”では、さまざまなセキュリティサービス・ソリューションを提供しておりますが、今回はAI型ネットワーク脅威検知(NDR※1ソリューション)の「Darktrace」と、実際の攻撃手法を用いてシステムに侵入を試みる「ペネトレーションテスト※2」について、お客様環境での事例をもとに、製品の有効性や攻撃者視点での検証の重要性をご紹介します。

※1 NDR:Network Detection and Response

※2 ペネトレーションテスト:ペンテストや侵入テストとも。攻撃者視点で実際にネットワークに接続されたシステムの脆弱性から侵入を試みて目的達成できるか否かを検証し、システム全体のサイバー攻撃耐性を計る。テストを実施するセキュリティエンジニアをペンテスター(ペネトレーション・テスター)と呼ぶ。

企業の生産性向上の過程でデジタル化が急速に進む中、データの価値が高まり、それに比例するように情報資産に対する脅威も増大しています。「情報資産をどのように守るか?」は現代の企業において極めて重要な課題の一つであると同時に、企業の成長・発展に不可欠な要素です。

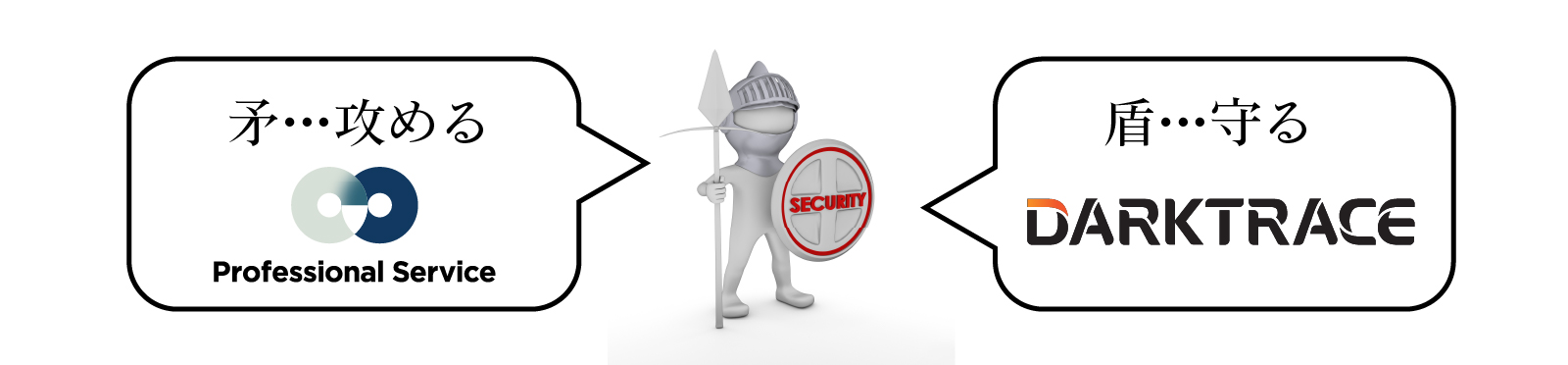

情報セキュリティの重要性が日々高まり、世の中にさまざまなセキュリティ製品が存在する中、「守る(セキュリティ対策)」と「攻める(ペネトレーションテスト)」に長年の知見を有するMOTEXならではの取り組みとして、「最適と考え得るセキュリティ対策にペンテスターが挑むどうなるのか!?」を実践しました。

次世代ソリューション「Darktrace」とは?

近年は「VUCA※3の時代」とも言われ、変化が激しく、あらゆるものを取り巻く環境が複雑性を増しています。そうした状況下で予想し得ない数多くのリスクが潜む中、「最適なセキュリティ対策」とは何なのでしょうか? MOTEXがその解になり得ると考えている提供製品「Darktrace」は、さまざまな潜在的リスクに対し、AIによる自律的な対処を期待できる次世代ソリューションです。

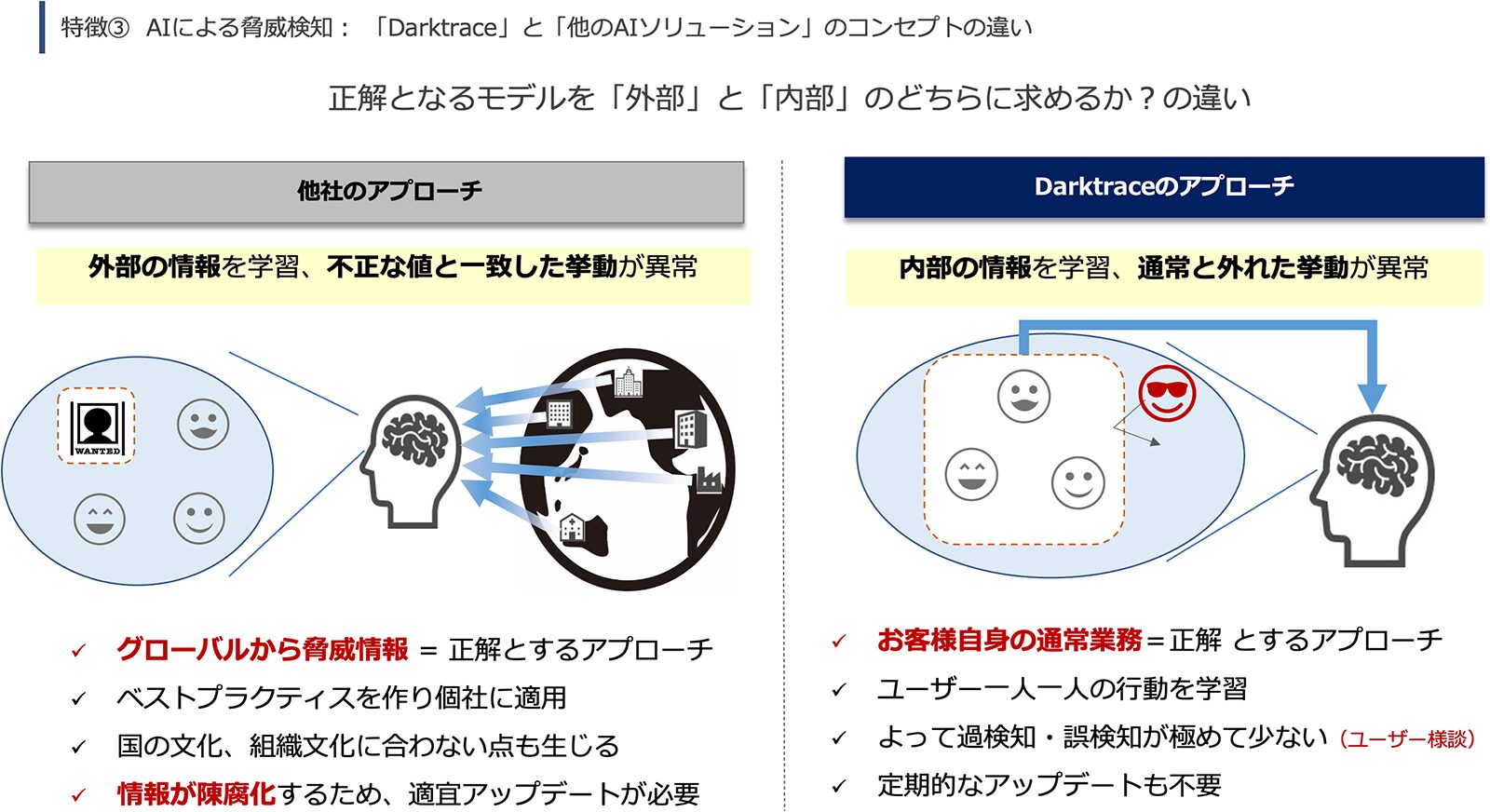

多くのセキュリティ製品においては「ブラックリスト型」のロジックが採用されていますが、これは、すでに発生した事件・事故をもとにルールやシグネチャ※4を作り、それをもとに検知する仕組みです。効率的な仕組みではありますが、ルールやシグネチャにマッチしなければリスクを見逃してしまいます。

これに対しDarktraceは、「ホワイトリスト型」に近いロジックで、AIが自律的にセキュリティ対策を行う仕組みとなっています。通常、ホワイトリスト型の対策は、非常に堅牢である反面、ホワイトリストの管理や運用に膨大な工数を要します。この課題を、DarktraceはAIを全面的に採用する全く新しい設計により解消し、他の製品ではなし得ない、高精度なリスク検知性能を発揮します。

※3 VUCA(ブーカ):Volatility(変動性)、Uncertainty(不確実性)、Complexity(複雑性)、Ambiguity(曖昧性)という4つの言葉の頭文字をとった造語。社会環境・ビジネス環境の複雑性が増大する中で、想定外のことが起きたり、将来予測が困難で不確実な状態を意味する。

※4 シグネチャ:マルウェア固有のコードや値などを解析・抽出し、マルウェアを特定・判別するために用いられるデータ

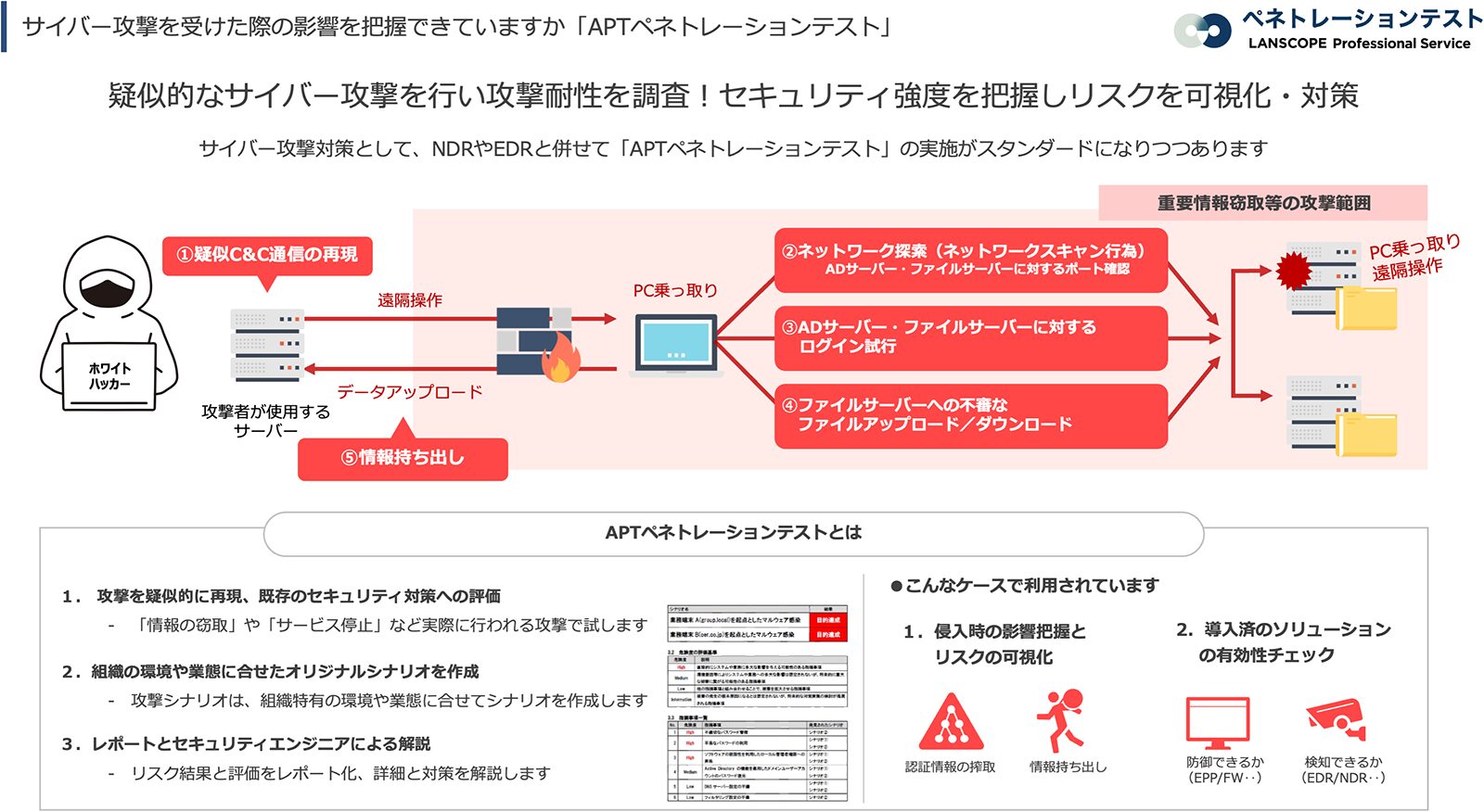

「ペネトレーションテスト」とは?

ペネトレーションテストとは、実際の攻撃を疑似的に再現し、すでに導入されているセキュリティ対策が効果的に機能しているかを検証するものです。脆弱性診断がシステムの欠陥(脆弱性)を洗い出すのに対して、ペネトレーションテストは攻撃者視点で脆弱性から侵入を試みた時に目的達成ができるかどうかを検証します。

また、ここで言う「実際の攻撃」とは「APT攻撃(高度標的型攻撃)」と呼ばれるものです。APT(Advanced Persistent Threat)とは、直訳で「高度で執拗な脅威」という意味で、攻撃者がネットワークに侵入した後、検出されないまま長期的に潜伏し、継続的にさまざまな手法を用いて情報窃取などを行うことで、標的に重大な被害をもたらす攻撃です。昨今は、これまで高度な攻撃者が使用してきた手法やツールが、他の大勢の攻撃者間で共有されるようになっており、珍しいものではなくなってきています。

ペンテスターによるDarktrace環境への侵入

さて、ここからDarktraceをご導入いただいているお客様の、実際のネットワーク環境内でペネトレーションテストを実施した事例をご紹介します。

ITシステムによる効率化が進む昨今、さまざまな取引先や保守ベンダーがネットワーク上でつながっているケースが非常に増えていますが、それは同時に、外部との接点が増えることで攻撃者が侵入するリスクも高めています。自組織のVPN機器などの入口対策を実施しても、他のネットワーク経由で侵入されるケースが増えており、単純な入口・出口対策だけではセキュリティを確保することが難しくなっている状況です。

そのため、もし入口対策が突破されて内部に侵入された場合、どこまで被害が拡大するおそれがあるのか、もし重要なサーバーまで侵入された場合、システム停止や機密情報の外部流出などを招く脅威に対し、既存の対策がどの程度耐性を持つのかを評価するテストを行いました。この時は、記憶に新しい2022年の大阪急性期・総合医療センターのランサムウェア感染被害の例をもとに「内部侵入に特化した」侵入シナリオで実施しました。

攻撃者視点で侵入を試みた ペンテスター

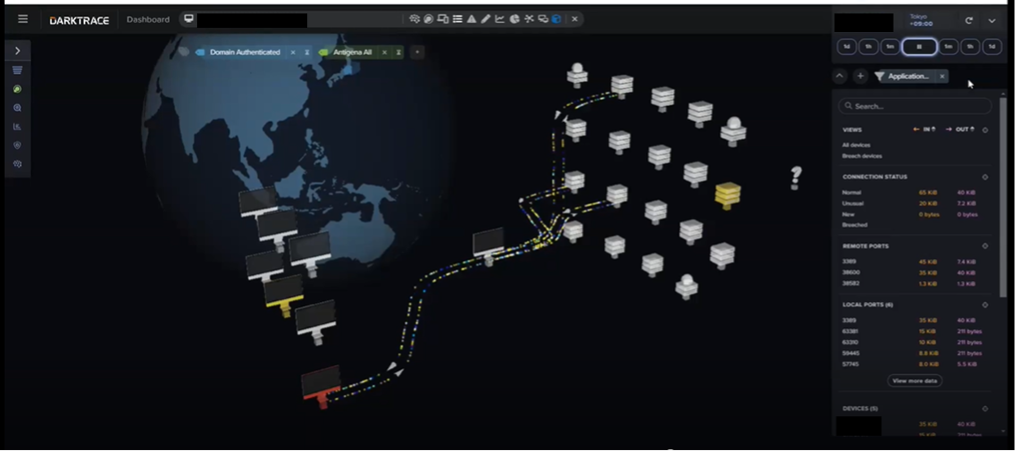

テスト(侵入開始)開始後、着々と攻撃を続け、ドメイン管理者のパスワードハッシュ※5を盗み出しました。続いてパスワードハッシュからパスワードを復元しようとしていた矢先、実は裏ではDarktraceがより早い段階から検知していたことを知らされました。

Darktraceの検知結果によると、VPNから端末にリモートデスクトップ接続したタイミングで、既に「警戒すべき端末」と判定されており、偵察行為を行った段階で「ブロック対象の端末」と判定されていました。テスト時はDarktraceに備わっている検知後のブロック機能(デバイス隔離)を一時的に解除していましたが、本来であれば侵入後の早い段階でブロックされていた、ということになります。

今回の環境には、制約上EDRなどのエンドポイント製品が入っておらず、攻撃者に防御の境界となるファイアウォールやVPNを突破されてしまうと、ブラックリスト型の製品ではその後の攻撃者の行動を把握できませんでした。しかし、AIが「定常」を理解することで、万が一の「異常」を検知できるホワイトリスト型のDarktraceでは、しっかり対処できることが実証されました。

攻撃者視点で言うと、エンドポイント製品であれば端末にエージェントが入るため、稼動中のプロセスを見て検知を回避する行動をとれますが、Darktraceはエージェントレスのため、回避行動をとる以前に、そもそも監視されていることに気づくことが困難でした。

※5 パスワードハッシュ:パスワードをハッシュ関数で暗号化した文字列

ペンテスターの所感の通り、従来の対策、特に境界型セキュリティを突破された場合の対策として、Darktraceによるネットワークの監視は非常に有効です。また、普段からセキュリティ意識を高く持っている企業であっても、攻撃者視点で内部を探索された場合、意図せずリスクにつながる情報管理方法をとってしまっているケースもあり、ペネトレーションテストを用いた定期的な点検も非常に効果的となります。両者とも、ご興味をお持ちいただけましたら、ぜひMOTEXまでご相談ください。