Written by 今井 涼太

営業を経て、現在は LANSCOPE サイバープロテクション(BlackBerry Protect、Deep Instinct)マーケティング担当。

好きなドラマは「半沢直樹」。セキュリティ対策に「倍返し」はあり得ない。

やられる前にやる!事前防御だ!

目 次

Emotetの感染事例と侵入経路

Emotetは感染後何をしているのか?

①感染をわかりにくくし、巧妙に潜伏する

②遠隔バージョンアップで新たな検知手法にも対応

③他のマルウェアを呼び寄せるプラットフォームとなる

【無料キャンペーン】CylancePROTECTで端末に潜むEmotet(エモテット)を見つけ出せ!

JPCERT コーディネーションセンター(JPCERT/CC)は2月7日、マルウェア「Emotet(エモテット)」に感染した国内の組織が少なくとも約3,200組織に上ることを明らかにしました。これは同日時点でJPCERT/CCに寄せられた情報をもとに感染が確認されたものであるため、報告されていないケースを考えるとさらに多くの企業がEmotetの感染被害にあっていると想定されます。

Emotetは、感染してもすぐにはPCやネットワークに対して大きな影響を与えず、潜伏して悪意のある行為を働くタイプのマルウェアであるため、知らぬ間に感染し、被害にあっている恐れがあります。

JPCERT/CCでは、Emotetの感染の有無をチェックするツール「EmoCheck」を無償提供しています。またエムオーテックスでも、自社が提供するAIアンチウイルス「CylancePROTECT」を利用して、ネットワーク内のすべてのPC・サーバーでEmotetの潜伏状況をチェックできる無料体験キャンペーンも期間限定で実施していますので、ぜひご活用ください。

この記事では、Emotetに感染するとどのような仕組みで、どのような被害にあう恐れがあるのか、技術的な側面から解説します。

Emotetの感染事例と侵入経路

2019年9月以降に公表されたEmotetの感染事例を一部抜粋したものがこちらの表です。大学や観光協会、一般企業など様々な組織で感染が報告されています。また注目すべきは、ほとんどの組織で、社内外からなりすましの不審メールが配信されているという報告を受けて、調査をした結果、Emotetの感染が発覚しているという点です。

▼国内のEmotet被害(一例)

| 確認日 | 発信元 | 概要 |

|---|---|---|

| 2019年11月12日 | イオン | 10月25日頃よりイオングループを騙る第三者からの不審メールを確認。過去のメールのやり取りが引用され開くとマルウェアに感染するWord文書ファイルが添付。(例示された偽メールの文面はEmotetで観測されているものと同じ。) |

| 2019年11月25日 | 京都市観光協会 | 11月25日頃から協会になりすました不審メールが発生。不審メールは第三者が発出したもので協会より送信されたものではない。原因は協会職員のPCがマルウェアに感染していたため。 |

| 2019年12月10日 | リーガル・ホールディングス | 12月7日に社員を装った不審メールを把握。11月28日にEmotetに感染していたことが判明。感染PCの隔離とメールアドレスアカウントの一時閉鎖を実施。 |

| 2019年12月12日 | NTT西日本ビジネスフロント | 12月10日にNTT西のグループ会社社員がEmotetに感染。12月11日に同社顧客より不審メールを受け取ったと9件の申告。調査の結果社外アドレス63件を含む1343件のメールアドレス流出の可能性。それ以外の情報流出事実なし。 |

| 2019年12月24日 | 軽金属製品協会 | 12月17日になりすましメールの連絡受領を受け調査したところEmotetに感染していることが判明。ネットワーク内部への拡散は確認されず。 |

| 2020年1月20日 | 岐阜新聞社 | 会社、社員になりすました不審メールが届いたとの連絡を受領し調査を実施。調査した結果、社内PC1台がEmotetに感染していることを確認。 |

出典:piyolog「国内で相次ぐ不振メールの注意喚起と返信型Emotetについてまとめてみた」(一部抜粋)

Emotetは、主にメールの添付ファイルを感染経路としており、感染した組織から取引先のメールアドレスなどの情報を窃取し、さらにその取引先へと拡散していきます。

ひそかに潜伏して悪意のある行為を働くため、アンチウイルスやセキュリティ対策製品で検知できない限り、不審メールの配信など実際の被害が出なければ気づくことができません。

Emotetは感染後何をしているのか?

では、EmotetはPCに感染し、どんな行動をしているのでしょうか?

Emotetは、大きく3つの働きを持っています。

①感染をわかりにくくし、巧妙に潜伏する

②遠隔バージョンアップで新たな検知手法にも対応

③他のマルウェアを呼び寄せるプラットフォームとなる

①感染をわかりにくくし、巧妙に潜伏する

Emotetには、利用者やマルウェア対策製品で発見されにくくするための様々な工夫が施されており、従来型のアンチウイルスをすり抜けて感染し、知らぬ間に被害を受けるケースが多く発生しています。

【感染を検知されにくくするための工夫(一例)】

- ファイル名を動的に生成し、検知しづらい名前に

感染時に、以下の64単語の中から2つを組み合わせて、Emotetの本体ファイルの名前を付けます。

例えば「edge+msg」で「edgemsg.exe」という名前でEmotetを動作させることで、Edge(ブラウザ)系のプロセスに見せかけて存在を隠します。

(最新のEmotetでは、ファイル名生成のロジックをさらに変更していることが報告されています) - C2サーバーへのアクセスの工夫

Emotetには、80~130個のC2サーバーがあることが確認されています。

なかには、Emotetメール配信から30分だけC2サーバーを生存させ、マルウェア解析用にアクセスしようとしても通信ができず解析が困難となるなど、様々な手法で検知を回避します。 - 感染拡大の為のメールは別システムで配信

Emotetは、感染端末から次の感染に必要な情報を窃取する機能を持っています。

次の感染に向けたメール配信はEmotetに感染した端末とは別のボットネットを通じて配信されます。

そのため、感染端末にてEmotetが検知・隔離された後も、窃取された情報はEmotetの拡散に悪用されています。

②遠隔バージョンアップで新たな検知手法にも対応

Emotetは、感染後も攻撃者の管理するC2サーバーと定期通信を行い、バージョンアップを繰り返します。これにより、新たに発覚した脆弱性をつく機能や、最新の検知手法を回避する機能を獲得します。

例えば①で紹介したファイル名を動的に生成するロジックについても、2020年2月6日には、ロジックが変更されていることが確認されています。この変更は、すでに感染済みのEmotetに対しても適用されるため、旧ロジックをもとにした対策では検知できません。

また、OS等の脆弱性をついた社内ネットワーク内部での横感染も狙っており、過去にはEternalBlue脆弱性(MS17-010)を悪用し、ネットワーク内で感染が広がった事例があります。今後も新たな脆弱性が発見されれば、ネットワーク内で爆発的に感染が拡大する危険性があります。

③他のマルウェアを呼び寄せるプラットフォームとなる

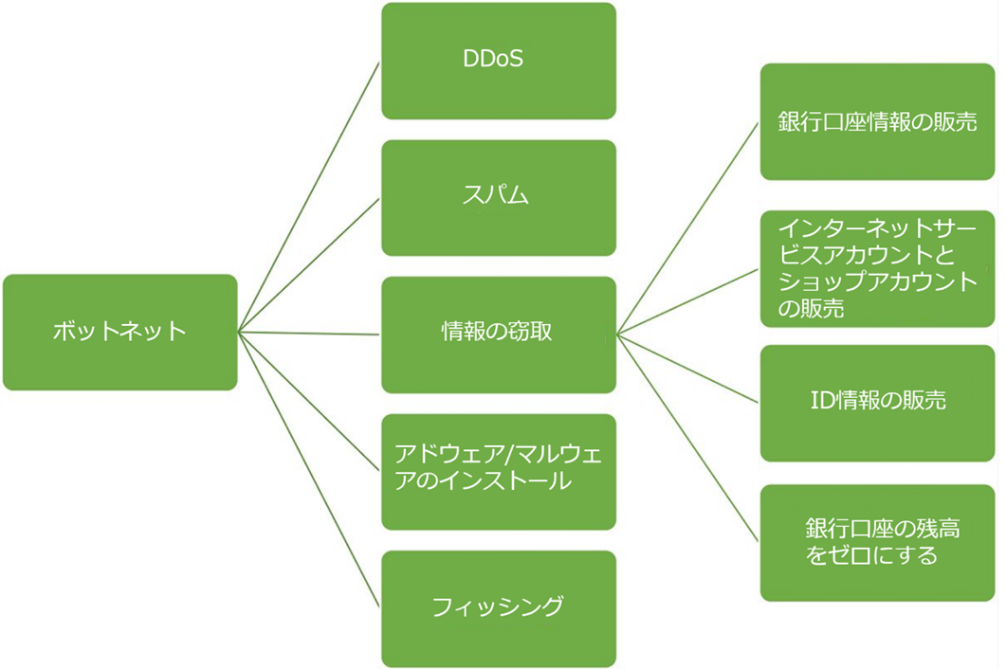

Emotetは、Emotet自体が持つ機能だけでなく、様々な機能を持ったモジュールやマルウェアをC2サーバーからダウンロードするプラットフォームとして動作し、様々な被害をもたらします。中でもEmotetとの関連が多く報告されているのが「TRICKBOT(=情報窃取・感染拡大マルウェア)」と「RYUK(=ランサムウェア)」です。

この2つのマルウェアを悪用することで、Emotetで端末に侵入してTRICKBOTで情報を搾取・感染拡大し、最終的にRYUKで暗号化し、痕跡を消去するというコンビネーション攻撃が行われていることが海外では確認されています。

- TRICKBOT

TRICKBOTは、主に情報窃取・組織内の横感染を行うタイプのマルウェアです。Dyre(Dyreza)と呼ばれる銀行情報を窃取するマルウェアが前身と考えられています。

TRICKBOTに感染すると、C2サーバーから多数のモジュールがダウンロードされます。これらのモジュールは、マルウェアが窃取できる機密情報や個人情報の量を増やすための独自の機能をそれぞれ持っており、感染した被害者のデバイスとネットワークについて情報を得る偵察用のモジュールも含まれています。

これらのモジュールの動作により、ID/パスワードなどの機密情報や、OSやプロセス等のシステム情報が窃取され、第3者への売買や更なる攻撃へ悪用されます。さらにTRICKBOTは、情報窃取だけでなく、アンチウイルスソフトの停止や社内ネットワークへ横感染するワームの機能などの機能も備えています。▼TRICKBOTの機能

出展:脅威のスポットライト:情報窃取型マルウェアのTrickBot(2019年9月26日 Cylance Blog) https://www.cylance.com/ja_jp/blog/jp-blackberry-cylance-vs-trickbot-infostealer-malware.html

- RYUK

RYUKは、2018年夏ごろに初めて存在が確認されたランサムウェアで、海外では5億円を超える身代金を要求されたケースも確認されています。

2019年10月に確認された現在最新のRYUKは、感染すると同ネットワーク内のPCを強制起動し、感染を拡大させることが確認されています。

ネットワーク内にRYUKに感染した端末が存在すると、同ネットワーク内のシャットダウンされた端末に対してWake-on-Lanを利用して強制的に起動します。そしてpingコマンドにより通信可能な端末を調査し、通信可能な端末へアクセスして暗号化を行います。この時、対象端末にインストールされたセキュリティ対策製品やバックアップソフトを強制終了させていることも確認されています。

【無料キャンペーン】CylancePROTECTで端末に潜むEMOTETを見つけ出せ!

Emotetは従来型のアンチウイルスでは検知が難しく、知らぬ間に被害にあっている恐れがあります。

エムオーテックスが提供するAIアンチウイルス「CylancePROTECT」は、2019年11月に確認されたEmotetに対して、2016年6月7日にリリースした検知エンジンで検知できたことを確認しています。

このCylancePROTECT を1ヶ月無料で何台でも体験できるキャンペーンを実施中です。

自社の環境で CylancePROTECT の検知力の高さを体験でき、体験後にはマルウェア検知結果のサマリーレポートをプレゼントします。CylancePROTECTの高精度の検知エンジンで、ネットワーク内にEmotet(エモテット)が潜んでいないかを確認することも可能です。

AIを活用した最新鋭のアンチウイルスを、この機会にご体験ください。

関連する記事