Written by 今井 涼太

目 次

Emotetとは、主にメールの添付ファイルを介して感染するマルウェアです。

Emotetに感染してしまうと、情報漏洩やほかのマルウェアへの感染、スパムメール送信の踏み台化など深刻な被害をもたらす恐れがあります。

本記事では、Emotetの攻撃手法や特徴、有効な対策などを解説します。

●Emotetの攻撃手法

●Emotetが深刻化した理由

●Emotetに感染した場合の被害リスク

●Emotetに感染しないための対策

Emotetとは

「Emotet(エモテット)」とは、主にメールの添付ファイルを介して感染するマルウェアです。

Emotetの特徴は、その巧妙な手口にあります。

たとえば、実際にやり取りされたメールを悪用し、「RE:」をつけた返信を装って、受信者に不信感を抱かせることなく、添付ファイルを開かせる手口が報告されています。

Emotetに感染してしまうと、認証情報やアドレス帳といった重要な情報が窃取されるだけでなく、ほかのマルウェアに感染しやすくなるリスクもあります。

Emotetは、一度落ち着いても、活動を再開するというサイクルを繰り返しているため、最新情報をキャッチアップすることに加え、平時からセキュリティ体制を整備し、対策を講じることが求められます。

Emotetの動向

前述した通り、Emotetは一度落ち着いても、活動を再開するサイクルを繰り返す特徴があります。

Emotetは、2019年11月末ごろにメディアに取り上げられたのをきっかけに、一気に知名度を上げました。

その被害が拡大したことで、2021年1月には、欧州刑事警察機構(Europol)によるテイクダウン作戦が講じられ、Emotetの脅威は去ったかと思われました。

しかし、2021年11月に活動再開が確認され、2022年には検出数が大幅に増加しています。

また、2023年3月7日には、2022年11月より観測されていなかったEmotetの活動再開が再び報告されています。

攻撃手口に大きな変化はない一方で、メールに添付されたZIPファイル内に、500MBを超えるWordファイルが含まれるものや、「Microsoft OneNote 形式のファイル(.one)」を悪用し、emotetへ感染させる手法なども観測されています。

Emotetは一度鎮静化しても、再び活動する特徴があります。

被害を未然に防げるように、堅牢なセキュリティ体制の整備を目指しましょう。

Emotetの攻撃手法

「Emotet(エモテット)」は、主にメールの添付ファイルを介して感染するマルウェアです。

攻撃者は、不特定多数の人間に攻撃メールを送りつけ、メールの添付ファイルや本文に記載されたリンクなどを介して、Emotetに感染させようとします。

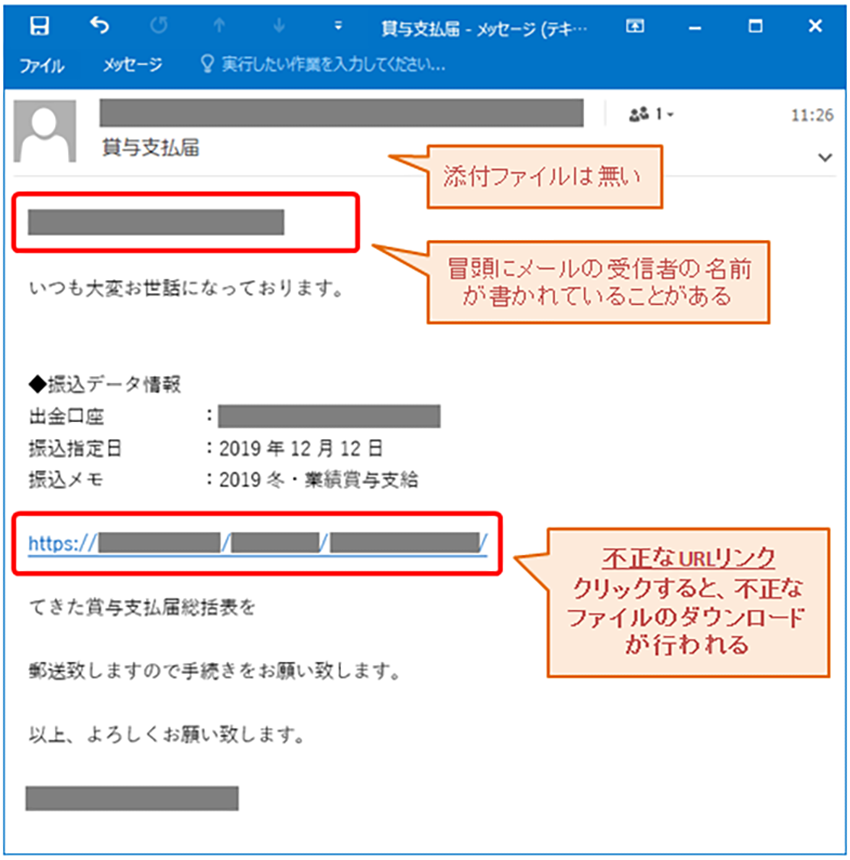

たとえば、企業で賞与が支給されるタイミングである12月頃に「賞与支払届」という件名のメールを送り、受信者に本文内のリンクをクリックさせるように誘導する攻撃があります。

出典:IPA│URLリンクを悪用した攻撃メールの例 (2019年12月11日)

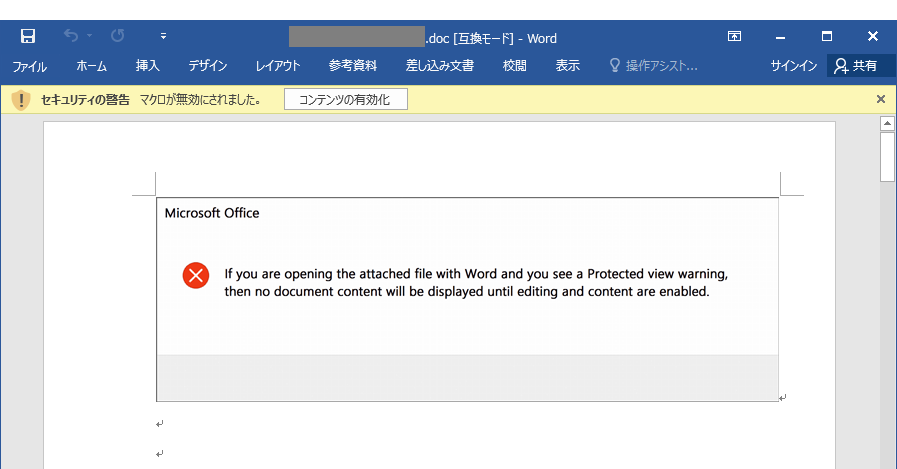

不正なリンクをクリックすると、悪意のあるマクロ(プログラム)が埋め込まれている文書ファイルがダウンロードされ、開くと悪意のあるマクロを有効化させるための偽の指示が表示されます。

以下が、悪意のあるマクロを有効化させるための偽の指示です。

出典:IPA│「Emotet(エモテット)攻撃の手口」

偽の指示だと気が付かずに有効化すると、Emotetに感染してしまいます。

Emotetによる被害が深刻化した理由

Emotetの被害が深刻化した理由としては、以下の2点が考えられます。

●攻撃メールだとわかりにくいため

●Emotet本体に不正なコードが含まれていないため

Emotetの巧妙な手口を確認していきましょう。

攻撃メールだとわかりにくいため

Emotetが仕込まれたメールは、一見しただけでは攻撃メールだとわかりにくい特徴があります。

たとえば、以下のようなメールが送られてきます。

●時事性が高い話題を扱っている

●実在する個人・組織を装っている

●件名や本文に違和感がない

また上述したように、実際にやり取りされているメールに「RE:」をつけ、返信を装う手口も確認されています。

元のメールのスレッドに割り込む形でEmotetのダウンロードを誘導するメールが配信されると、見破ることは非常に難しいでしょう。

Emotet本体に不正なコードが含まれていないため

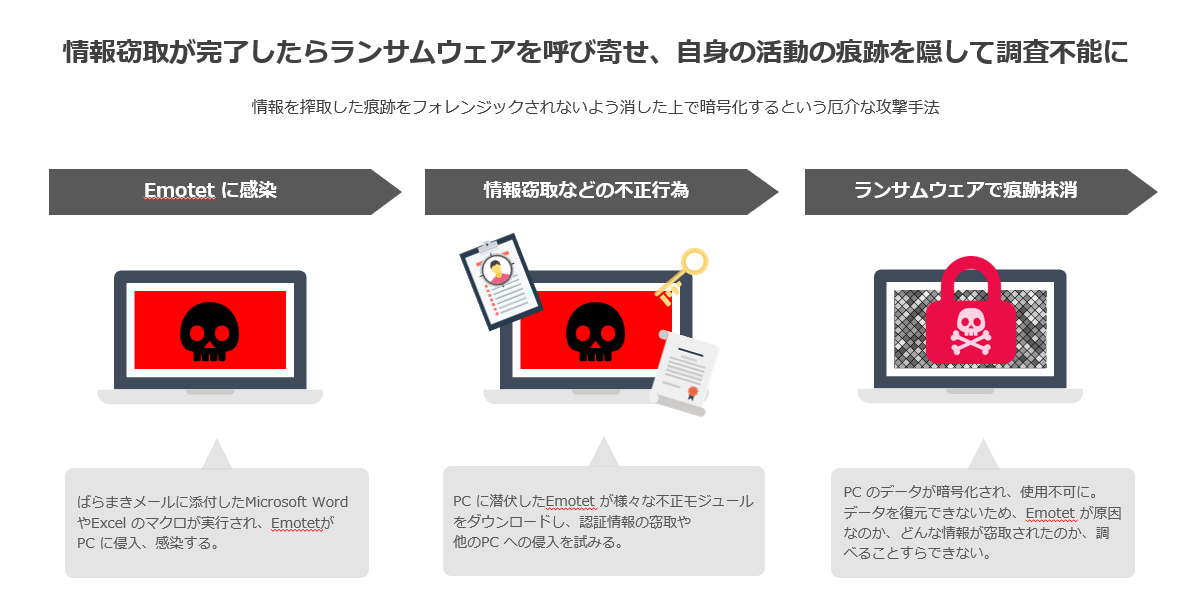

Emotetは、それ自身が直接的に情報を窃取するなどの機能をもつものではなく、ほかのマルウェアを感染させるプラットフォームとして機能する特徴があります。

具体的には、攻撃者が用意したC&Cサーバーから、情報窃取などの不正な動作をするモジュールをダウンロードし、実行します。

そのため、Emotet単体では不審な動きが確認しづらく、ウイルス対策ソフトに検知されにくいです。

また、ダウンロードしたモジュールは、端末にファイルとして保存せず、端末のメモリ上で動作させるファイルレスな仕組みも取り入れているため、セキュリティ調査者から解析されにくい特徴もあります。

Emotetに感染した場合の被害リスク

Emotetに感染した場合、以下のような被害が想定されます。

●情報漏洩

●ほかのマルウェアへの感染

●ネットワーク内での感染拡大

●スパムメール送信の踏み台化

情報漏洩

Emotetに感染した場合、デバイスに情報窃取用のモジュールがダウンロードされます。

そのため、以下のような情報が窃取・漏洩の危機にさらされてしまいます。

●アドレス帳

●Webサービスの認証情報

●メール文章

●クレジットカード情報

重要情報が漏洩すると、企業・組織への信頼が失墜するリスクもあります。

ほかのマルウェアへの感染

Emotetに感染すると、情報窃取用のモジュールだけでなく、さまざまなマルウェアがダウンロードされるリスクあります。

なかでも、ランサムウェアがダウンロードされた場合、重要なデータが暗号化されたり、パソコンがロックされたりするだけでなく、それらを解除する条件として身代金を要求される恐れがあります。

ランサムウェアの被害や手口についてより詳しく知りたい方は、下記の記事をあわせてご確認ください。

ネットワーク内での感染拡大

Emotetは自己増殖するワーム機能を有しており、ひとたびネットワーク内に侵入すると、保護機能の隙間を探し、ネットワーク内のほかの端末への侵入を試みます。

さらにEmotetは、端末に潜伏して活動を行いながらも頻繁にアップデートが行われていることも確認されています。

もしOSに新たな脆弱性が発見されたら、組織内で爆発的に感染が拡大する恐れもあります。

スパムメール送信の踏み台化

Emotetは、窃取したOutlookのメール情報を利用し、取り引き先や顧客へEmotetのばらまきメールを配信します。

メールが送信されてしまうと、感染端末が増加するだけでなく、顧客へのばらまきメールが発生した場合には、顧客への注意喚起や補償の対応も必要となります。

自社がスパムメール送信の踏み台となってしまうと、企業のブランドイメージ低下にもつながるでしょう。

Emotetの被害事例

国内で発生したEmotetの被害事例を2件紹介します。

大手生活用品メーカーのグループ会社でメール情報が窃取

2022年2月、大手生活用品メーカーは、グループ会社従業員のPCがEmotetに感染していたことを明らかにしました。

この攻撃によって、メールサーバーからメールアドレスなどの社内外関係者情報が窃取され、この情報窃取で同社従業員を装ったなりすましメールが複数送信されたこともわかっています。

大手通信会社のPCがEmotetに感染し、取引先などのメールアドレスが流出

2022年3月、大手通信会社は、受託業務で使用していたPCがEmotetに感染し、従業員や取引先のメールアドレスが流出したと発表しました。

同社従業員がメールに添付されたファイルのマクロを実行したことが感染の原因とみられています。

従業員を装った不審なメールが関係者に送信されていたことも確認されました。

Emotetに感染した際の対応

万が一、Emotetに感染してしまった場合は、即時に対処する必要があります。

ここでは、Emotetに感染した際におこなうべき対応を紹介します。

●感染端末の隔離

●感染端末のパスワード・アドレス変更

●感染端末と同じネットワークに所属している全端末の調査

●ほかのマルウェアの感染有無の確認

●被害を受ける可能性がある関係者への注意喚起

詳しく確認していきましょう。

感染端末の隔離

Emotetに感染してしまった場合、ほか端末への感染や外部への情報漏洩を防ぐために、感染端末の隔離をしましょう。

有線LANを利用している場合はケーブルを抜き、Wi-Fiに接続している場合は切断します。

感染端末のパスワード・アドレス変更

Emotetに感染すると、端末に保存しているメールアドレスなどの情報が漏洩する恐れもあります。

そのため、感染した端末で使用していたメールアカウントのパスワードやメールアドレスは即時に変更しましょう。

また、Webブラウザに保存されている認証情報なども変更することが好ましいです。

感染端末と同じネットワークに所属している全端末の調査

Emotetは、組織を横断して感染を広げる能力をもっているため、添付ファイルを開いた端末だけでなく、同じネットワークに所属している全端末を調査の対象とする必要があります。

ネットワーク内での感染拡大を防ぐには、前述した通り、感染端末の隔離を適切に実施する必要があります。

ほかのマルウェアの感染有無の確認

Emotetは、別のマルウェアに感染させる機能をもっているため、Emotet以外にも感染していないかを調査する必要があります。

万が一別のマルウェアに感染していた場合は、さらなる調査・対応が必要です。

被害を受ける可能性がある関係者への注意喚起

感染端末に保存されていたアドレス帳の情報は、窃取されている可能性が高いです。

そのため、Emotetに感染したことがわかったら、被害を受ける可能性がある関係者へ速やかに連携し、被害の拡大を防ぎましょう。

感染可能性がある範囲が不特定多数の場合は、プレスリリースなどで案内する必要があります。

より詳しい対応方法は、 JPCERT/CCが「マルウエアEmotetへの対応FAQ」として公開しています。

本記事とあわせてぜひご確認ください。

Emotetに感染しないための対策

Emotetに感染しないための対策としては、以下が挙げられます。

●マクロの自動実行の無効化

●メールセキュリティ製品の導入

●メールの監査ログの有効化

●OS・ソフトウェアの最新化

まず、マクロの自動実行は基本的に無効化しておくことが推奨されます。

自動実行を無効化することで、Emotetに感染させるための悪意のあるマクロが勝手に実行されてしまう事態を防ぐことができます。

ほかにも、メールの監査ログの有効化やマルウェア付きのメールを検知できるメールセキュリティ製品の導入も有効です。

また、OSやソフトウェアに脆弱性がある場合、Emotetをはじめとしたマルウェアがシステムに侵入しやすくなります。

そのため、OS・ソフトウェアは常に最新の状態を保つことを徹底しましょう。

Emotet対策には「LANSCOPE サイバープロテクション」

Emotetはその巧妙な手法によって、いつの間にかネットワーク内に潜伏し、活動している恐れがあります。

Emotetの被害を防ぐためには、Emotetを「侵入させない」対策に加えて、「侵入した場合に、感染前に検知する」エンドポイントのアンチウイルス製品の活用が効果的です。

MOTEX(エムオーテックス)が提供するアンチウイルス「LANSCOPE サイバープロテクション」は、AI技術を活用した革新的な手法で、Emotetを高精度で検知し、感染を未然に防ぐことが可能です。

たとえば、WordやExcelファイルに悪性のマクロが仕組まれている場合に事前検知できるため、「Emotetだと気がつかずにファイルを開いてしまった」という事態を防ぐことが可能です。

「LANSCOPE サイバープロテクション」では、凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

用途に応じて適切な製品を選択し、Emotetへの対策を目指してください。

まとめ

Emotetの攻撃手口や特徴、感染前後の対策などについて解説しました。

●Emotetとは、主にメールの添付ファイルを介して感染するマルウェアである

●Emotetに感染すると、自社の機密情報が窃取されるだけでなく、取引先や顧客にも感染被害が拡大するリスクがある

●Emotetに感染した場合、速やかに端末を隔離し、パスワードの変更や感染範囲の調査・関係者への注意喚起をおこなう必要がある

●感染を防ぐ方法として、Emotetの侵入前後に対策できるエンドポイントのアンチウイルス製品が効果的である

Emotetをはじめとするマルウェアの感染手口をまとめた資料や、Emotetのメールパターンをまとめた資料をご用意しています。

社員教育に使える問題集も付属しているため、ぜひ社内での注意喚起・周知にご利用ください。

おすすめ記事