Written by 林田 有史

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

1.ランサムウェアによる被害が拡大中

IPA(独立行政法人 情報処理推進機構)から発表された2023年度の情報セキュリティ10大脅威では、3年連続で「ランサムウェアによる被害」が1位となりました。

近年では、ランサムウェアが組織内部へ侵入しデータを暗号化する被害が増えています。

組織内部への侵入を防ぐ対策として、エンドポイントへのセキュリティ製品の導入や、外部境界へのファイアウォールの導入などが挙げられます。

しかし、近年のランサムウェアは上記の対策に検知されないよう工夫されており、侵入を「防ぐ」といった観点での対策だけでは不十分です。

そこで、内部に侵入された場合に備え、速やかに異常を「検知」できる仕組みが必要です。

2.内部への侵入の検知にはNDR「Darktrace」が有効

Darktrace(ダークトレース)は、ネットワークやクラウドなど、さまざまな環境に対する脅威の侵入に伴う異常通信・行動をリアルタイムに自動検知・可視化するソリューションです。? ルール・シグネチャには頼らず、AIによる機械学習と数学理論を用いた通信分析で自己学習し、通常とは異なる通信パターンを検知することで未知の脅威にも対応することができます。

3.Darktraceによるランサムウェアの検知事例

ネットワークに接続された機器がランサムウェアに感染した場合、 Darktraceでどのように検知したか、実際の検知事例を基に紹介します。

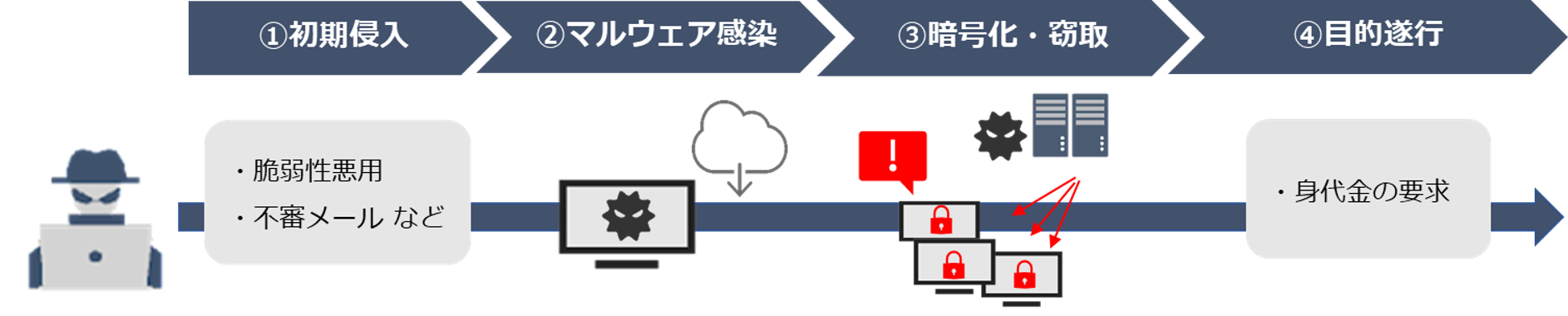

ランサムウェアの主な挙動

ランサムウェアの主な感染経路として、インターネット公開機器の脆弱性悪用や、不審なファイルやリンクを添付したメールの開封、サプライチェーン組織を介した内部ネットワークへの侵入などが挙げられます。

感染後は身代金要求の材料を探すため、感染経路を拡大して、内部ネットワークの情報を収集します。

この後のファイル暗号化や情報の窃取が実行されるまでには潜伏期間が存在し、その期間に内部ネットワークの探索など不審な通信が複数発生します。

最後に、暗号化・窃取した情報を元にユーザーへ身代金の要求を行います。

<ランサムウェアに感染した際の挙動イメージ>

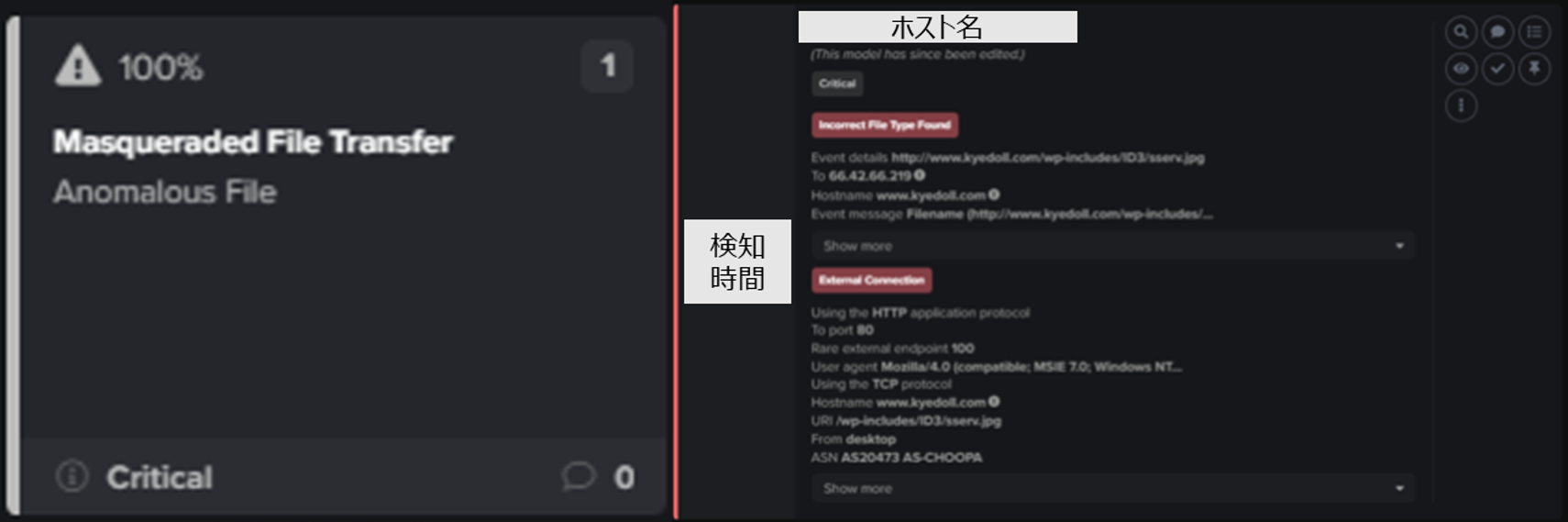

Darktraceで検知されたランサムウェアの初期侵入の動き

こちらは、ランサムウェアの初期侵入のフェーズの動きです。

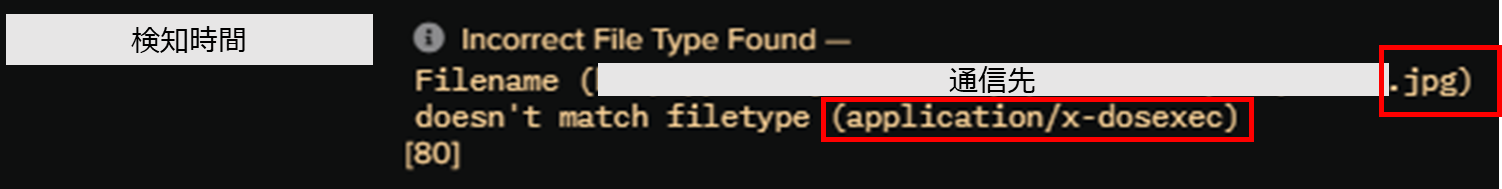

ある日、Darktraceが通常はアクセスしない通信先から、ファイルの実態と拡張子が異なるファイルがダウンロードされた通信を検知しました。

(ファイルの実態は、バイナリデータのマジックナンバーから推測できるMIMEタイプで確認できます。)

<検知アラート名: Masqueraded File Transfer>

攻撃者は、ユーザーがダウンロードしたファイルをランサムウェアの実行ファイルだと気づかせないために、ファイルの拡張子を偽装して感染させます。

今回の事例では、下図のようにMIMEタイプが「application/x-dosexec」で、拡張子は本来であれば「.exe」の実行ファイルを「.jpg」のファイルに偽装し、ユーザーを騙してランサムウェアを実行させようとしました。

<ダウンロードされたファイルのMIMEタイプ>

Darktraceがアラートとして検知した主な要因は、実態とは異なる拡張子を持った実行ファイルをダウンロードしたことを不審と判断したためです。

また、他のどの端末からもアクセスされたことが無い通信先から、このダウンロードが実行されたため、極めて稀なアクセスであったことから、高危険度のアラートとして検知しました。

後のアナリストによるアラートの調査で、ダウンロードしたファイルについての情報が、公開されたランサムウェアの情報と一致する実行ファイルであることが判明しました。

誤って実行した場合に、端末内の情報の窃取やファイル暗号化が行われます。

Darktraceで検知されるランサムウェアの内部探索の動き

Darktraceでは、ランサムウェアの侵入を前述のアラートのようにダウンロード時の不審な挙動から検知が可能です。

また、万が一ランサムウェアに感染した端末が社内ネットワークに接続された場合でも、暗号化の通信を不審であると判断し検知することができます。

ランサムウェアに感染した場合の検知事例を紹介します。

ランサムウェアに感染し攻撃が進行した場合、多くのケースでは情報を窃取した後、ファイルの暗号化が実行されます。

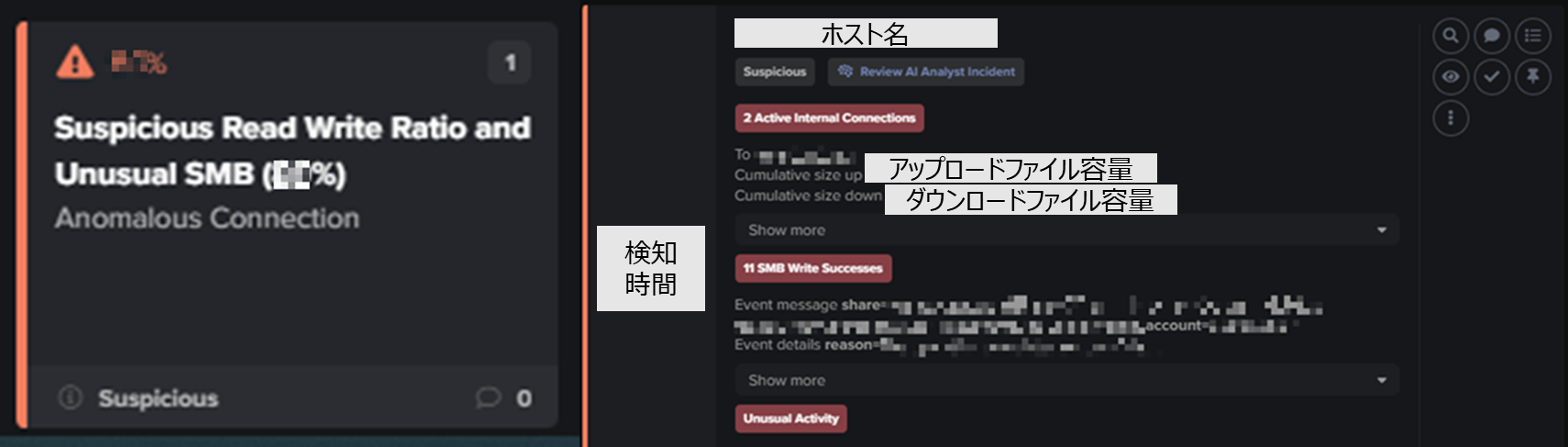

SMBプロトコルを介したファイル暗号化の通信を、Darktraceは以下のアラートで検知することができます。

<検知アラート名:Suspicious Read Write Ratio and Unusual SMB>

ある端末から内部の共有されたファイルに対して、通常行われない SMBプロトコルを利用したファイル操作が発生していました。

ファイル操作は、同容量の「ファイル読み込み」と「ファイル書き込み」が発生しており、ファイルを読み込んだ後に暗号化する通信であることが疑われました。

<同容量のファイル読み込みとファイル書き込み>

通常の業務であってもSMBプロトコルを介したファイル操作の通信は発生します。

しかし、Darktraceでは通常の通信を学習するため、ランサムウェアによるファイル暗号化の通信が通常とは異なる通信パターンと判断することができます。

以上の2つのアラートはごく一部となり、他にもDarktraceで検知できるアラートは多岐にわたります。

そのため、上記でご紹介したアラート以外でもランサムウェアの通信による内部の異常を速やかに検知することが可能です。

4.まとめ

ランサムウェアに感染してしまった際、ファイル暗号化・情報の窃取が実行される前に、内部ネットワークの異常に気づける仕組みが大切です。

もし、エンドポイントに導入したセキュリティ製品の検知を回避されても、ネットワークレベルでマルウェア感染に気づくことで初動を早めることができます。

Darktraceでは、通常のネットワークの通信を学習することで、マルウェアによるC&Cサーバーとの通信や感染拡大を狙った通信、ファイル暗号化の通信などに気づける仕組みを構築できます。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。