Written by 林田 有史

目 次

1. Emotet の再流行の兆し

2. Emotetの検知には NDR「Darktrace」が有効

3. DarktraceによるEmotetの検知事例とアナリストによる調査

4. Emotetの感染によるアラートを素早くレポート化

5. 未知の脅威にも対応できる「Darktrace」

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

1.Emotet の再流行の兆し

2023年3月7日 IPA(独立行政法人 情報処理推進機構)より、Emotetの攻撃メールの配信が再開されたことが公表されました。

攻撃手法の手口は大きく変わってはいませんが、新たな配布手法として、メールに添付されたZIPファイルを展開すると500MBを超えるdocファイルが展開されるなどの変化が確認されています。多くのアンチウイルスソフトの通常の設定では、処理が遅くなるなどの理由により大容量のファイルを検査しない場合があります。

そのため、アンチウイルスソフトなどのエンドポイントへの対処だけでは今回のEmotetによる攻撃を防ぐことができないだけでなく感染に気づけない可能性があります。

今回、弊社では新種のEmotetの情報を入手しており、当社NDRソリューション「Darktrace(ダークトレース)」でどのように検知が可能なのか?最新事例についてご紹介します。

また、以前に検知されたEmotetの検知事例や、Emotetの特徴は弊社ブログにて解説をしておりますので下記からご確認ください。

< NDR「Darktrace」による「Emotet」の検知事例をご紹介 >

< マルウェア「Emotet(エモテット)」の特徴と感染対策を解説! >

< マルウェア「Emotet」感染時のLANSCOPEを利用したセキュリティインシデント調査 >

2.Emotetの検知には NDR「Darktrace」が有効

Darktraceは、ネットワークやクラウドなど、さまざまな環境に対する脅威の侵入に伴う異常通信・行動をリアルタイムに自動検知・可視化するソリューションです。ルール・シグネチャには頼らず、AIによる機械学習と数学理論を用いた通信分析で自己学習し、通常とは異なる通信パターンを検知することで未知の脅威にも対応することができます。

3. DarktraceによるEmotetの検知事例とアナリストによる調査

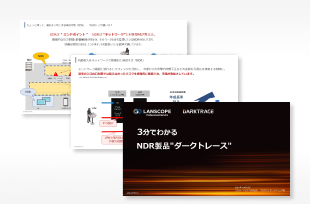

Darktrace では、Emotetを取得するダウンロード通信や不審なSSL通信、スパムメール配信の疑いがある通信を検知していました。

検知したアラートはグラフ中に点で示され、ダウンロード通信が発生した直後に複数のアラートを発報しました。

アラートの検知内容とアナリストによる調査内容を交えながら解説します。

①ZIPファイルのダウンロード

外部の通信先に対してポート番号8080でHTTP通信を行う組み合わせが珍しい端末であったため、Darktraceは普段とは異なる通信が発生したと判断してアラートで検知しました。

当該通信の通信先について確認したところ、Emotetに関連する通信先であるとの情報が公開情報より確認できました。

また、当該通信が発生する直前にZIPファイルをダウンロードしていました。

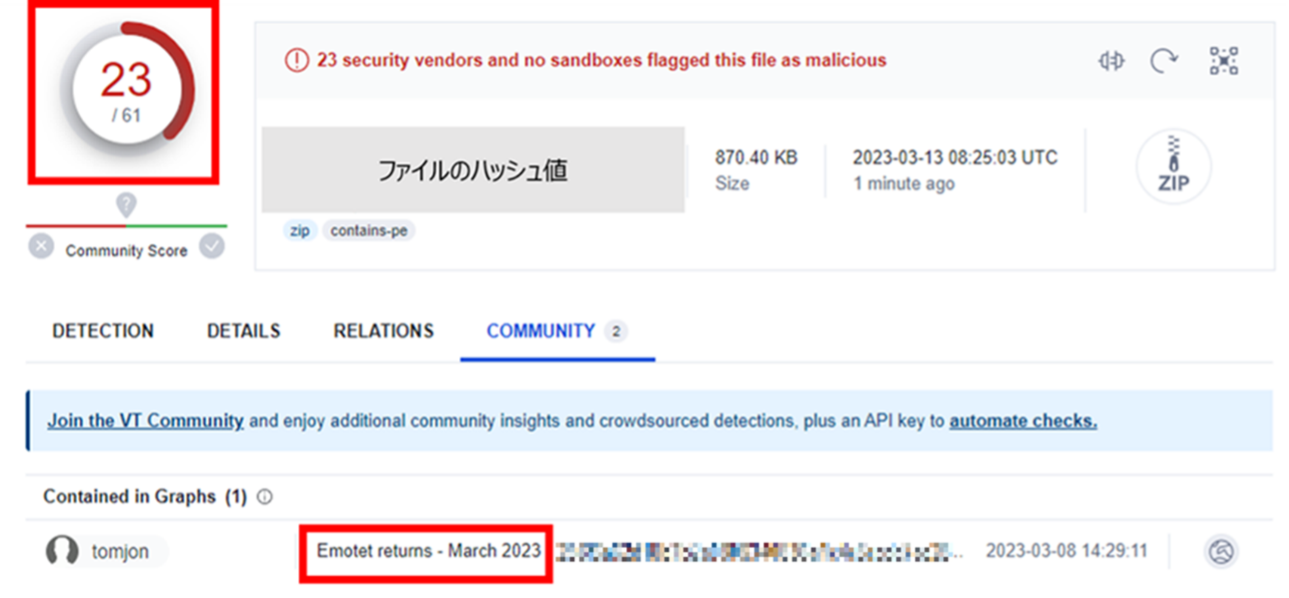

このZIPファイルのハッシュ値をVirusTotalで確認したところ、Emotetと判定されていました。

<VirusTotalの検知結果>

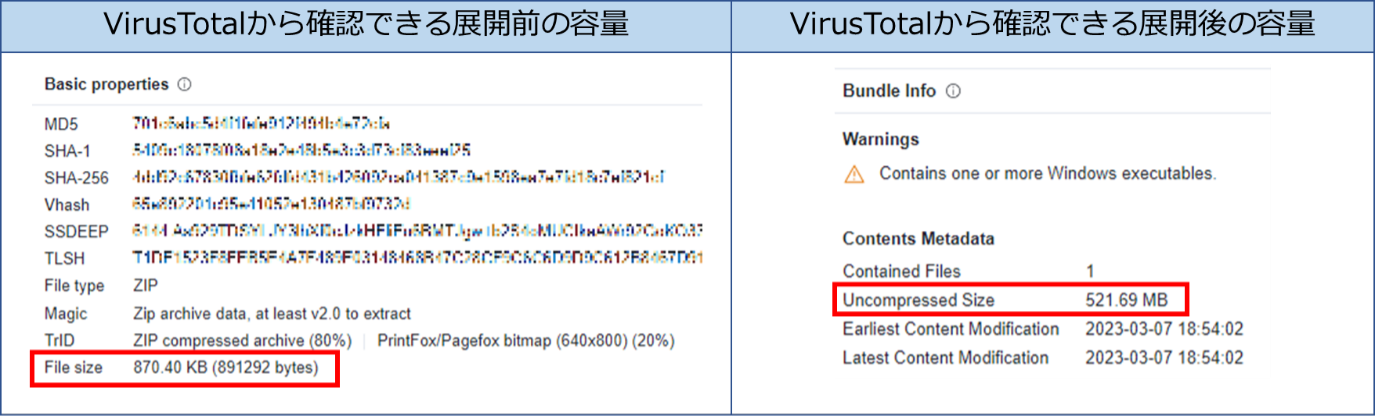

また、ZIPファイルは1MBにも満たない容量ですが、展開すると500MB以上になると推測されます。

<ZIPファイルの展開によるファイルサイズの変化>

上記の背景としては、冒頭でも記載しましたが、アンチウイルスソフトの多くは処理が遅くなるなどの理由により大容量のファイルを検査しない仕様があります。

今回、攻撃を再開したEmotetは上記の仕様を利用してアンチウイルスソフトの検知回避を狙っていると考えられます。

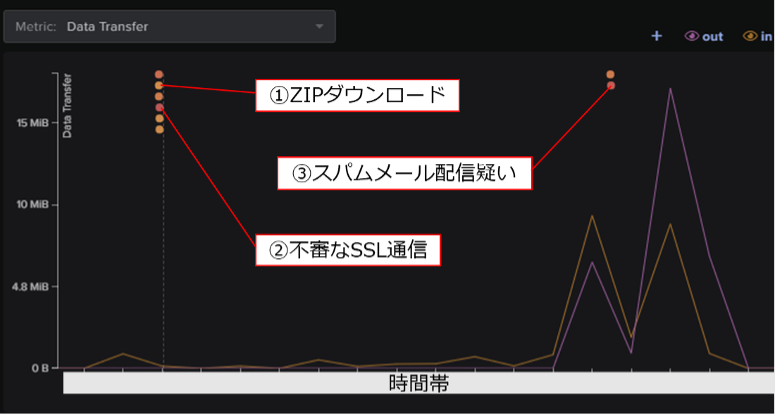

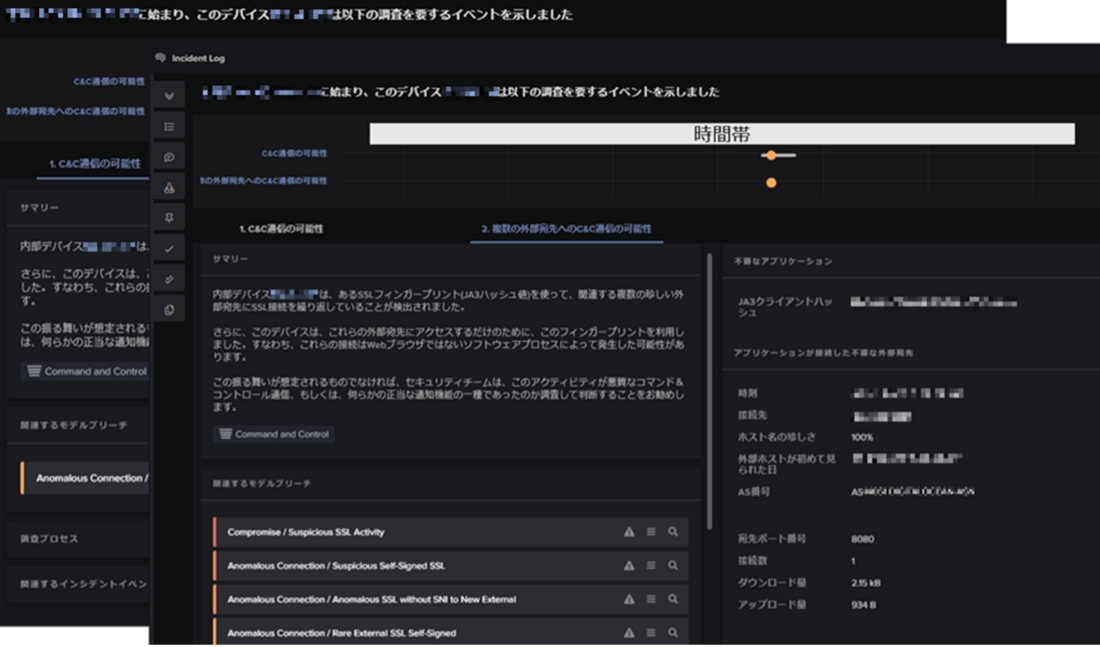

② 不審なSSL通信

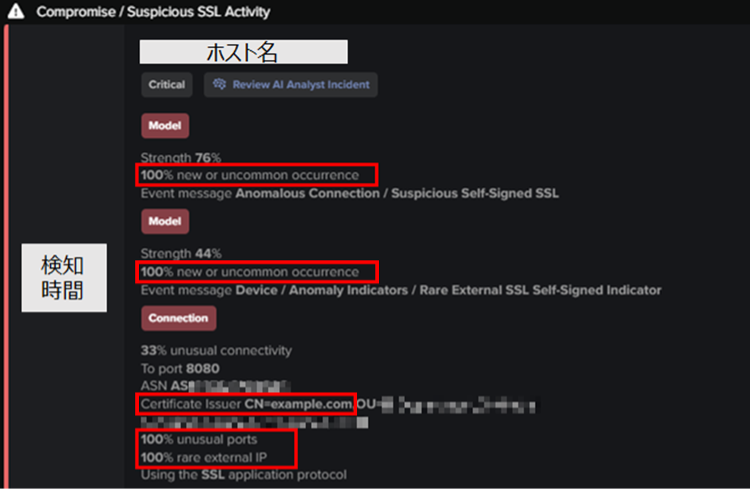

Emotetに感染後は複数の通信先に対して、SSL通信が多数発生します。

このSSL通信は、攻撃者が用意したC&Cサーバーから命令を受け取る通信であることが考えられます。

外部のIPアドレスに対して、自己証明書(example[.]com)を使用したSSL通信を何度も行うことは、極めて稀であったことから、アラートが発報されました。

また、このような通信は普段発生しない事から、 Darktraceは通信の珍しさを100%と判断しました。

<アラート名: Suspicious SSL Activity >

自己証明書を使用した通信では、下記の複数の国のIPアドレスに対して多数通信していました。

・アメリカ / シンガポール / フランス / インド / インドネシア など

いずれのIPアドレスも、以前のEmotetで悪用された実績が確認できるものでした。

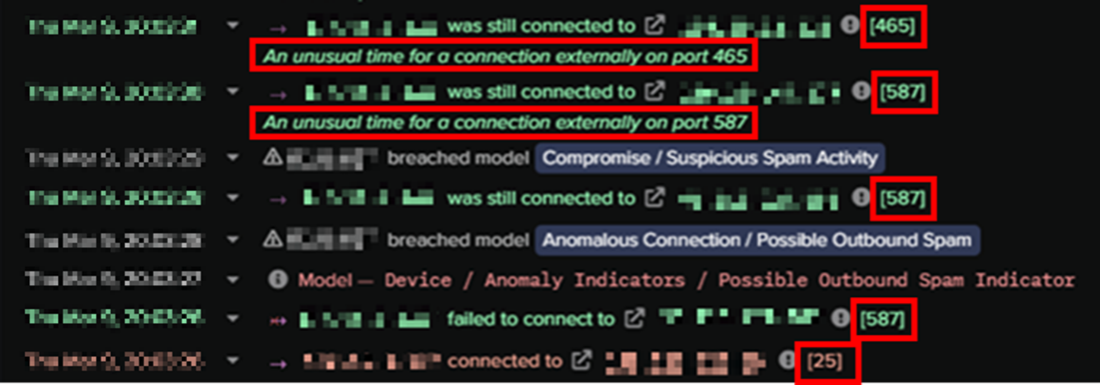

③スパムメール配信の疑い

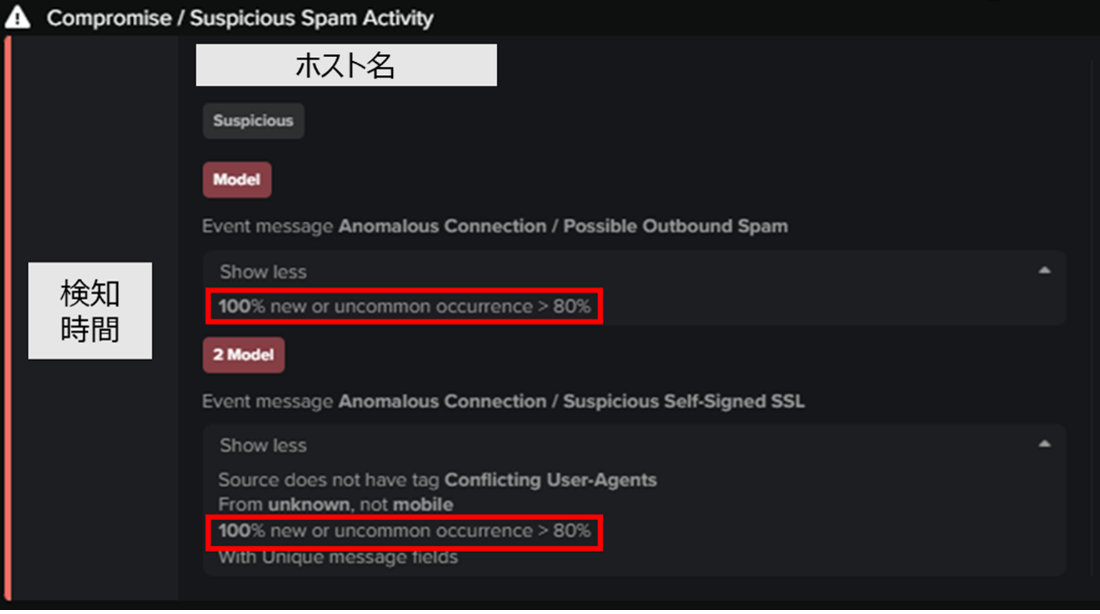

Emotetに感染した端末にて、外部へのメール配信の疑いがある通信を短時間に複数確認しました。

これは、感染した端末から、更に感染を拡大するため、Emotetへの感染を狙ったスパムメールを配信していることが推測されます。

上記の通信は極めて稀であったため、Darktraceにてアラートが発報されました。

アラートの詳細を確認すると、数分間に複数の通信先へメールを送信していることが確認できました。

また、普段はメール送信を行わない時間帯に当該通信が発生したことから、Darktraceは異常な通信と判断しました。

送信されたメールの詳細を確認したところ、外部のメールアドレスへ1MBに満たないZIPファイルを添付したメールを送信していました。

そのため、Emotetへの感染を狙ったスパムメール配信であると推測されます。

なお、弊社にて動的解析を実施した結果、メール情報を一切保持していない環境でスパムメール配信の疑いのある通信を確認しています。

C&Cサーバーから取得した情報を利用して、スパムメール配信が行われる場合があると推測されます。

4.Emotetの感染によるアラートを素早くレポート化

以上がDarktraceにて検知されたアラートの情報を元に弊社のアナリストが調査を行った内容です。

実際にはこのような調査について、Darktraceの「Cyber AI Analyst」を使用すれば、毎回人間のアナリストが調査を行う必要はありません。

本機能では、複数のアラートを横断的に分析し、セキュリティインシデントの 全体像を明らかにしたうえで、インシデントの内容をレポートとして出力します。

今回の事例では、ZIPファイルのダウンロードや不審なSSL通信を検知し、最初のアラートから数分後にはそれらについてCyber AI Analystにて調査が完了していました。

Cyber AI Analystのアラートは日本語でレポート化されており、PDF形式でダウンロードすることができます。

5.未知の脅威にも対応できる「Darktrace」

今回は、2023年3月7日に攻撃メールの配信を再開したEmotetのDarktraceによる検知事例を解説しました。

攻撃者はセキュリティ対策製品による防御や検知を回避するため、さまざまな方法を試行しています。

エンドポイントだけでは今回のような大容量のファイルは検知ができない場合があります。

Darktraceは、ネットワーク内の監視を行う上で正常な通信を学習し、そこから逸脱した 不審な通信を検知します。

そのため、上記でご説明した、「不審な通信先からのファイルのダウンロード」や「不審証明書を使用した接続先への通信」、「大量の外部の通信先へのメールの送信」など、あらゆる観点でのEmotetの検知が可能です。

今回の検知事例のようにDarktraceであれば、未知の脅威(新たな攻撃パターン)を即座に検知し、被害を最小限に抑えることができます。

無償評価プログラムをご用意しておりますので、以下サイトからお申込みいただき、有効性を体感いただけますと幸いです。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。