2022年11月18日に「元CIAが語る!地政学リスクから紐解くサイバーセキュリティ」と題したオンラインセミナーが開催された。

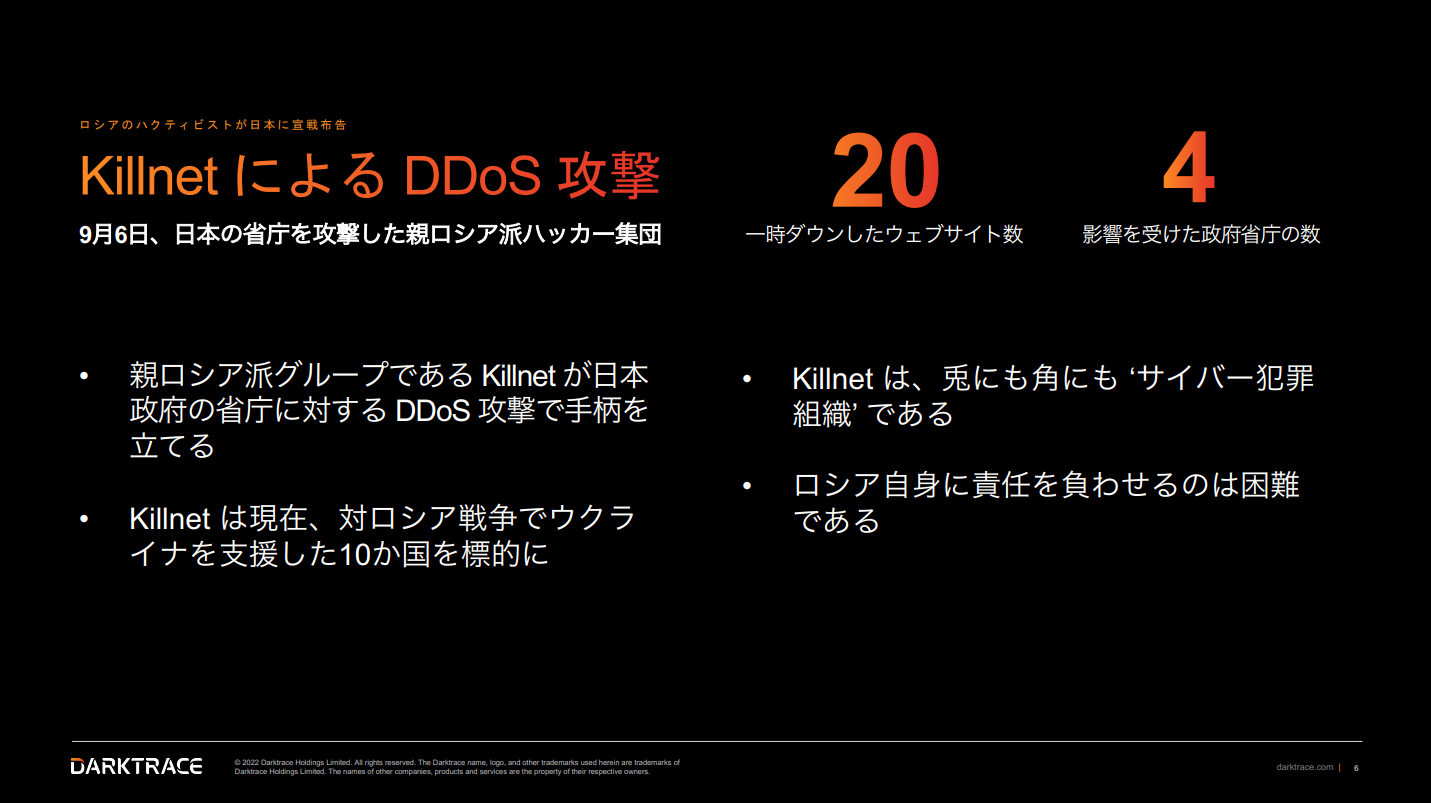

2022年9月上旬に日本政府が運営するポータルサイトや東京大阪の地下鉄、クレジットカード大手企業やSNS運営企業など日本を標的にしたサイバー攻撃が行われ、この出来事は日本においても地政学的リスクの高まりが感じられたこととなった。

本イベントでは元CIA、元米海軍将校であるDARKTRACE社のマーカス・ファウラー氏を招き、「ハクティビズムの歴史と今そこにあるリスク」と題して、地政学リスクに対するサイバーセキュリティの重要性について語られた。

さらにエムオーテックス セッションとして、日本国内の企業はIT戦略とサイバーセキュリティをどのように捉え、実際にどのような対策を打つべきかを「ハイブリッドワーク/マルウェア/激化するサイバー攻撃、変化の時代に求められるサイバーセキュリティとは?」と題して、エムオーテックス株式会社 プロフェッショナルサービス本部 IRコンサルティング部 エキスパート 西井 晃氏が語った。

今回は、本セミナーの内容についてお伝えしていく。

ハクティビズムの歴史と今そこにあるリスク

始めにマーカス・ファウラー氏より、「ハクティビズムの歴史と今そこにあるリスク」と題した基調講演が行われた。

※ハクティビズムとは、社会的・政治的な主張のもとに、ハッキング活動を行うこと。「ハクティビズム」という語は、ハッキング(hacking)とアクティビズム(activism)を合わせた語で、インターネットが普及するのと同じくらい前から存在している。そしてこの数十年の間に、ハッキングの波が世界各地で起きているというだけでなく、より大きな波が押し寄せる新時代でもある。

ハクティビズムの歴史

ファウラー氏は、まずハクティビズムの歴史について解説した。

私たち自身、政府や企業として、サイバーに依存していることが大きな理由の1つ。 例えば、購入するためにWebサイトを使用したり、社内のコミュニケーションや議論にログインするためにWebサイトを使用したりすることがある。個人的なプライバシーに関する社内のコミュニケーションや議論、個人的な写真などに関するデータもある。また、ビジネスインテリジェンスがインターネット上に存在する場合、個人や個人の活動の量が増えると、ハッキングの脅威も増す。ハクティビストや一般的な攻撃者は、インターネット上の情報を活用して、私たちを標的にすることが可能だ。

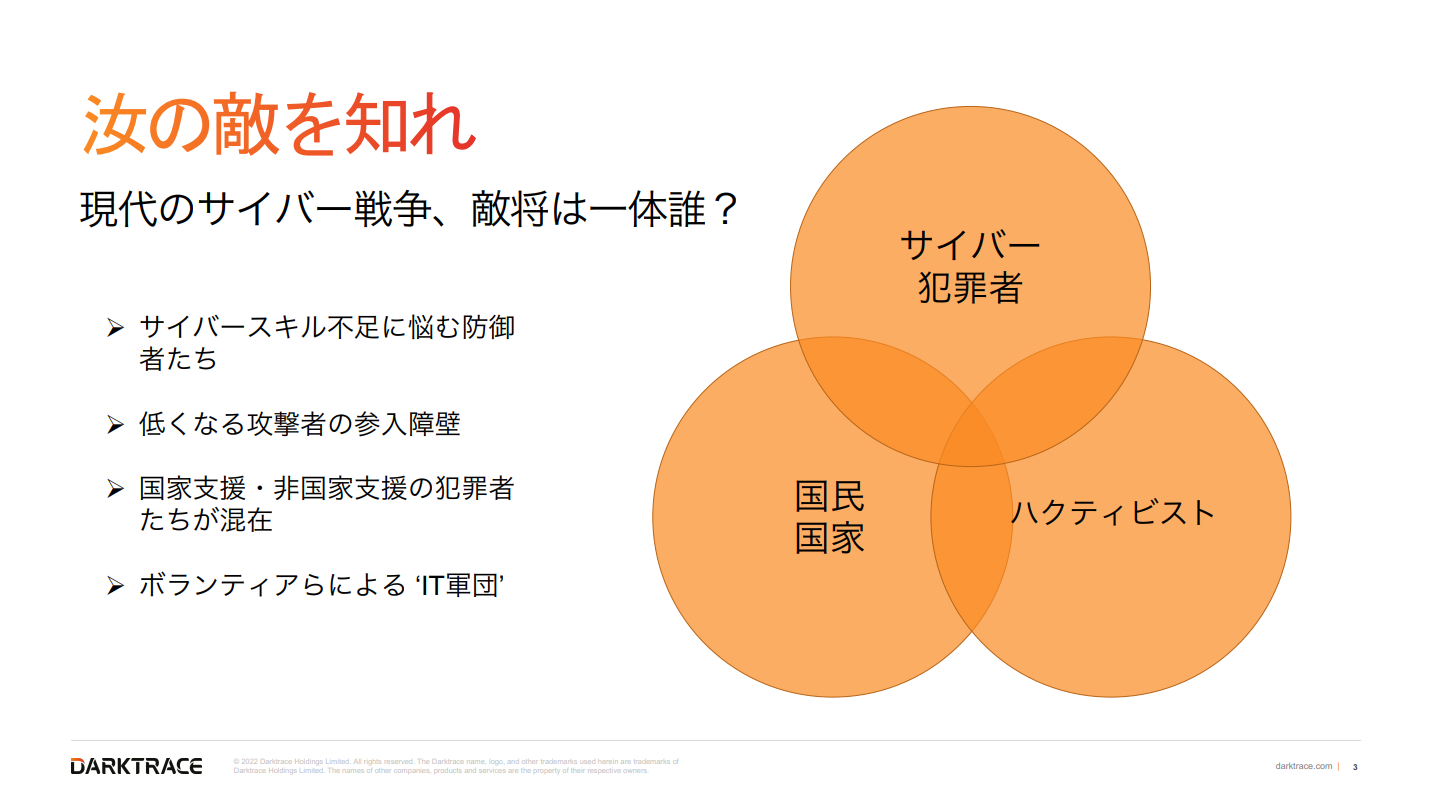

サイバーテロは、意図的に人命や組織や製造現場、重要なインフラを傷つける行為である。ハクティビストは、こうした活動を行うためにサイバーを活用する。サイバー犯罪者と異なり、ハクティビストの意図は悪戯や笑いを取ることではなく、ほとんどが政治的、社会的、経済的な目的を持っている。

国家やサイバー犯罪者、ハクティビストが重なり合うこともある。国家は特定の日にサイバー犯罪者として活動し、別の日はハクティビストとして活動することもある。また、個人がサイバー犯罪者、ハクティビストの両方を行うことも可能である。

参入障壁が低くなっており、簡単にサイバー活動を行うことができるため、ハクティビストとして活動する人が増えている。特定のソフトウェアをダウンロードするだけで、DoS攻撃に参加することができる。

このような状況から、企業はハクティビズムに対する防御策をとる必要がある。サイバーセキュリティの強化や、ハクティビストとの直接の対話を行うことで、ハクティビズムの拡大を阻止し、政治的、社会的、経済的な混乱を最小限に抑えることができる。

ハクティビズムのリスク

ハクティビズムによる攻撃は、企業やブランドにとって大きな脅威である。Webサイトの改ざんや個人情報の流出、DoS攻撃などの手法を使って、政治的なキャンペーンや個人を傷つけることを目的とした攻撃が行われる。そのため、企業はハクティビズムに対する防御策を講じる必要がある。また、特定の候補者や政府の指導者などが標的にされることもある。企業はこのような攻撃に身を守るために、セキュリティ対策を実施し、ハクティビズムに対して反応する必要がある。

ロシアによるハクティビスト活動について

ハクティビズムは、サイバーテロを使って組織や重要なインフラなどに混乱を引き起こすことができるとされている。また、国家やサイバー犯罪者、ハクティビストが重なり合うこともある。 さらに、個人がハクティビストとなるための参入障壁が低くなっており、攻撃が行われる可能性があるとされている。また、ハクティビズムは社会運動が政府や企業などを標的にすることもあり、衛星国に対する攻撃や電子メールの流出なども起きる可能性があるとされている。これらの攻撃は、企業や国家にとってリスクがあり、地政学的な影響を与える可能性がある。

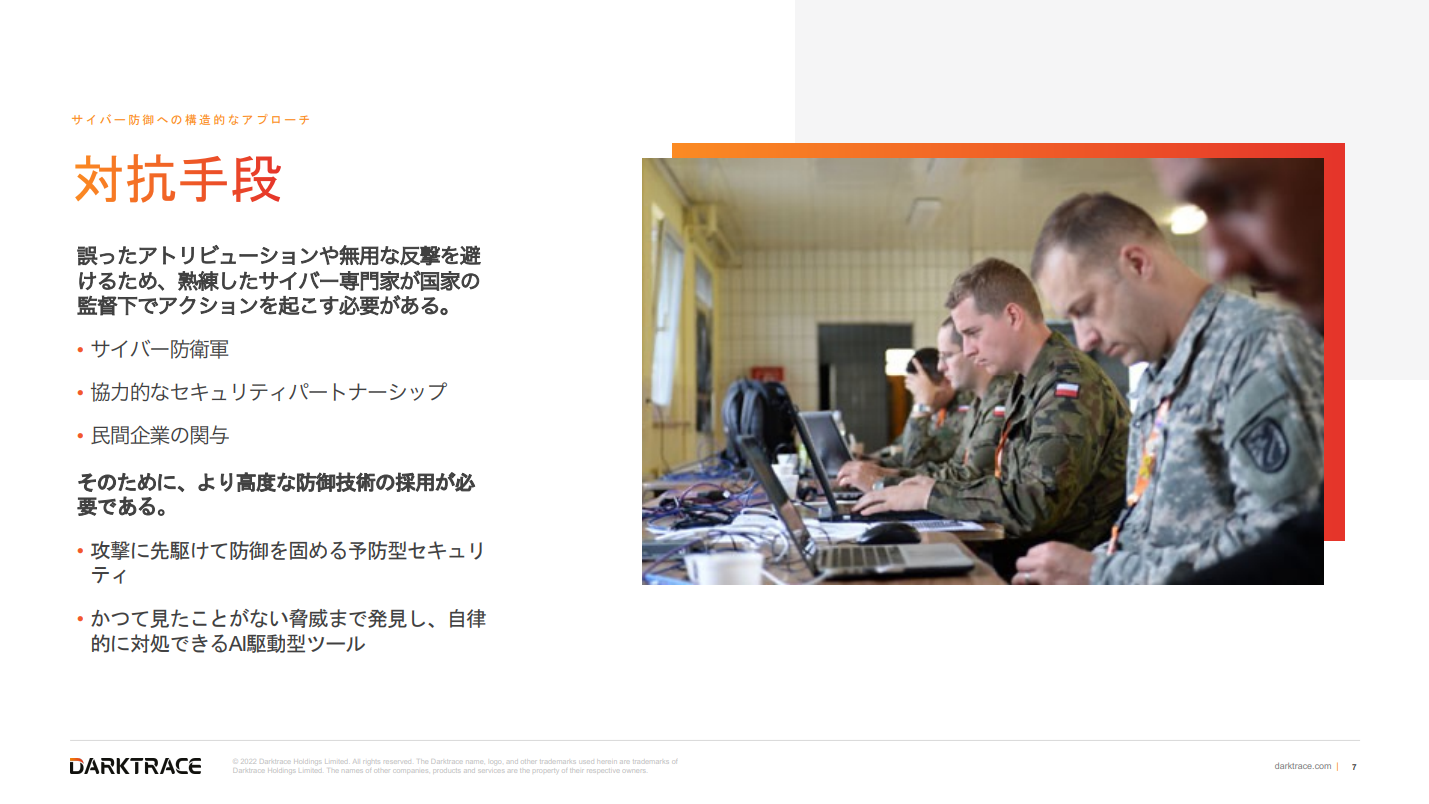

サイバー攻撃への対向手段とは

ウクライナや他の国では、サイバー防衛軍やサイバー補助軍が活用され、サイバー攻撃への対抗手段としている。また、企業や政府は世界的にサイバースキル不足を解消するために、防衛者の数を増やすことが必要である。しかし、これらの組織が攻撃的な活動に利用される可能性があるため、監視と制御が必要である。また、ハクティビストによるDDoS攻撃は、攻撃者が自国のWebサイトを守ることに集中させることができると考えられている。

今後の課題

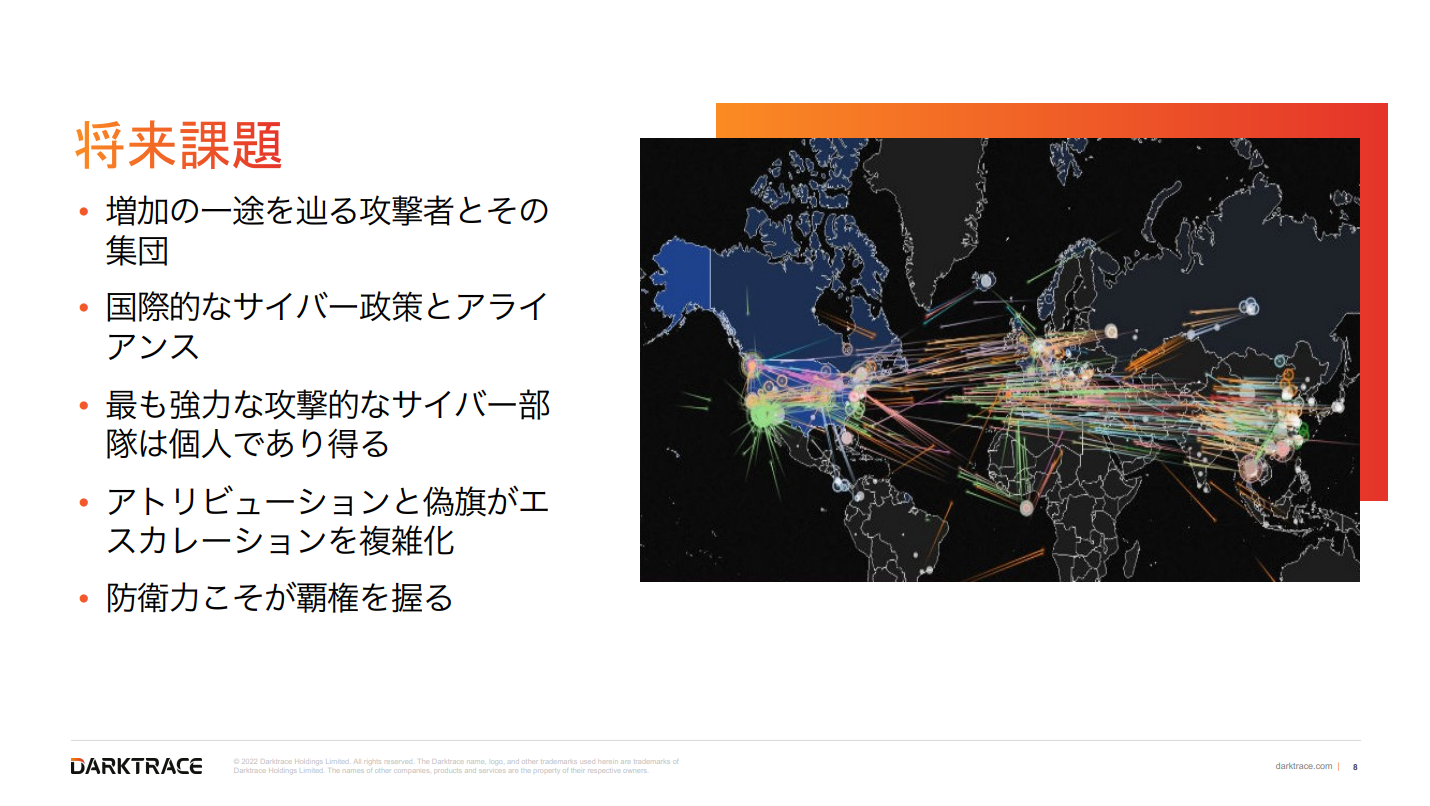

最後にファウラー氏は、地政学的リスクに対する今後の課題を次のように解説した。

企業や政府機関は、サイバー攻撃者が増加していることを踏まえ、セキュリティチームを強化し、国際的なサイバー政策や協力するアライアンスを検討する必要がある。また、国際的なサイバー法を確立することが重要であり、攻撃者に責任を負わせることができるパラメーターを整備することが求められる。さらに、個人のハクティビストからの攻撃も懸念されるため、新しい脆弱性を発見した場合の対応も検討する必要がある。

ハイブリッドワーク/マルウェア/激化するサイバー攻撃、変化の時代に求められるサイバーセキュリティとは?

続いて、エムオーテックス株式会社 西井 晃氏が「ハイブリッドワーク/マルウェア/激化するサイバー攻撃、変化の時代に求められるサイバーセキュリティとは?」と題したセッションが行われた。

セキュリティ動向

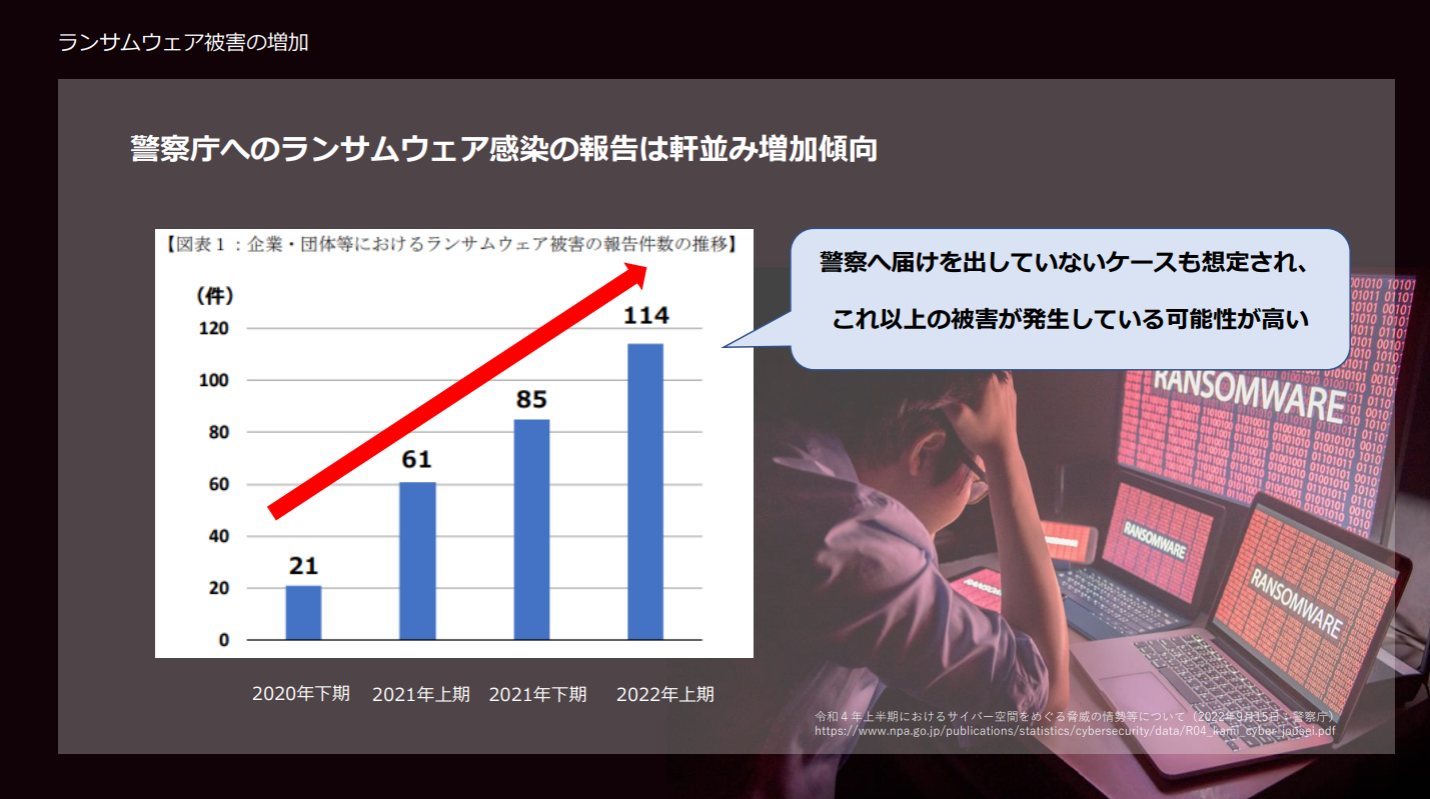

2022年初頭まではEmotetが騒がれていたが、2022年4月から6月の3ヶ月間のインシデントにおいてはランサムウェア感染に関する相談が増加傾向となっている。

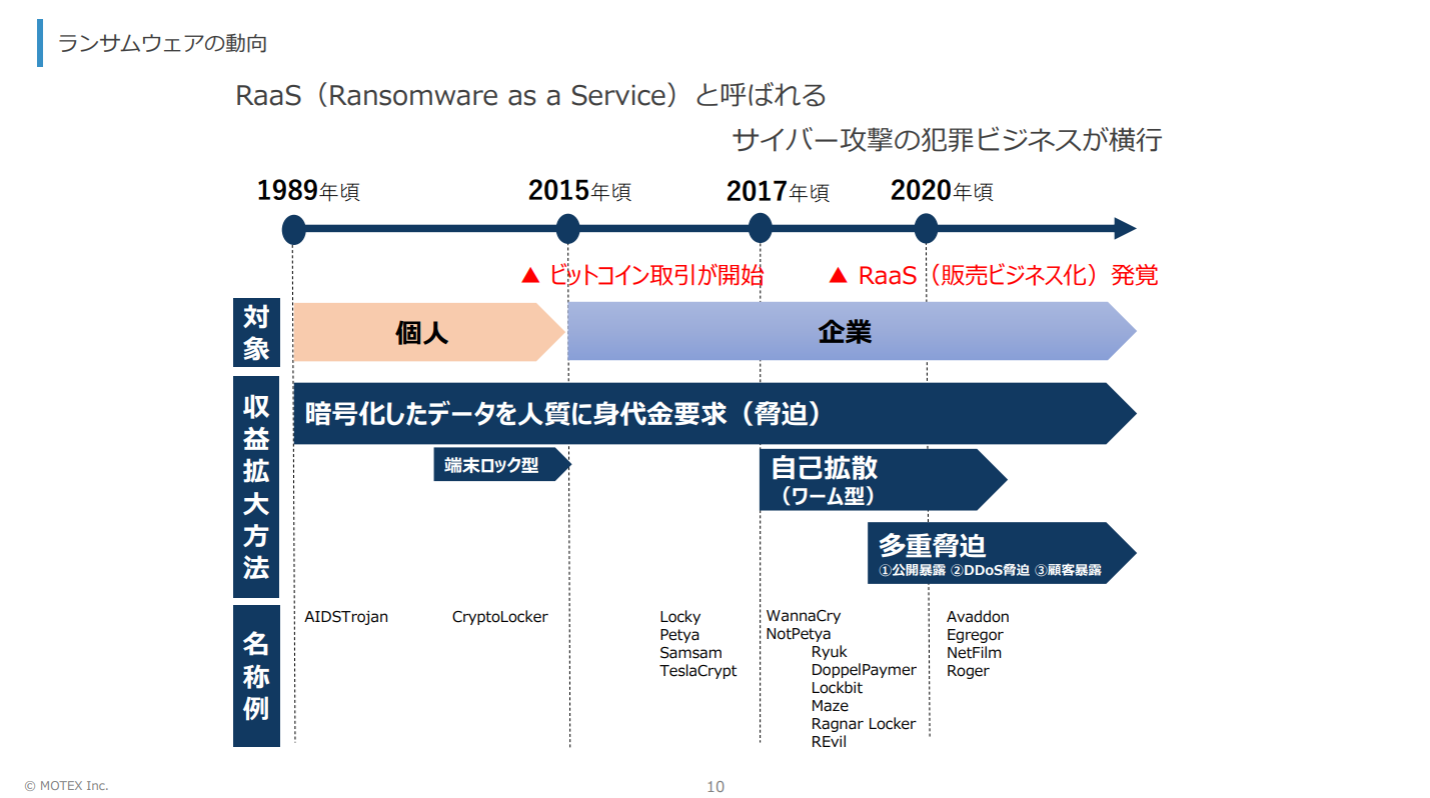

ランサムウェアが流行している理由として、RaaS(Ransomware as a Service)と呼ばれる犯罪ビジネスが横行していることが挙げられる。この犯罪者は、企業をターゲットにして、自己拡散や多重脅迫などの方法で被害を広げ、金銭を収入することを目的としている。

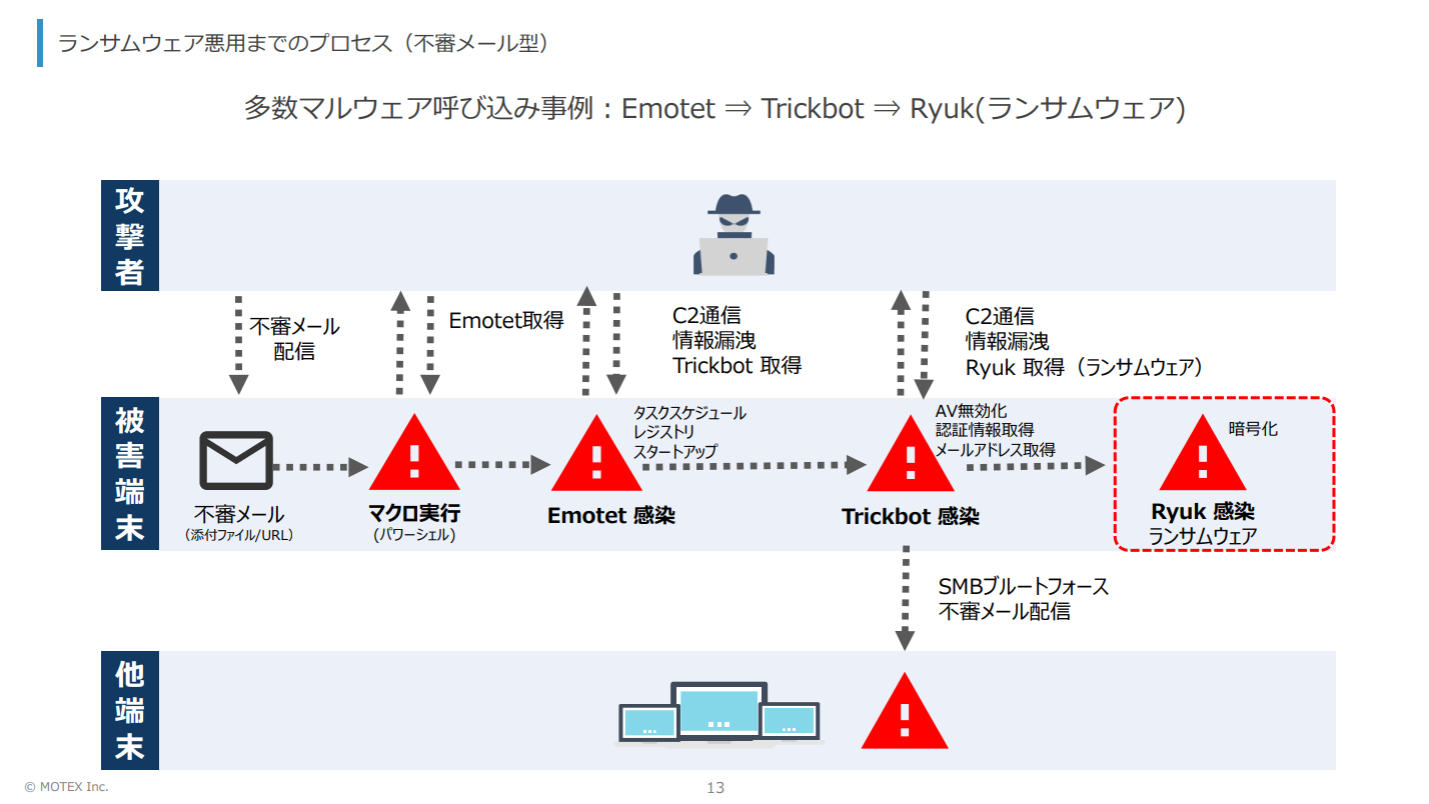

上図は不審メールを介した初期侵入のパターンを示しており、数年前に感染が報告されたものである。感染はEmotet、Trickbot、Ryuk の順に行われ、最後にRyukがランサムウェアとして感染する。このように、攻撃者はさまざまなマルウェアによって社内の環境を支配し、最後にランサムウェアを使用する。このような初期侵入を防ぐためには、企業内でメール訓練を行うことが多い。

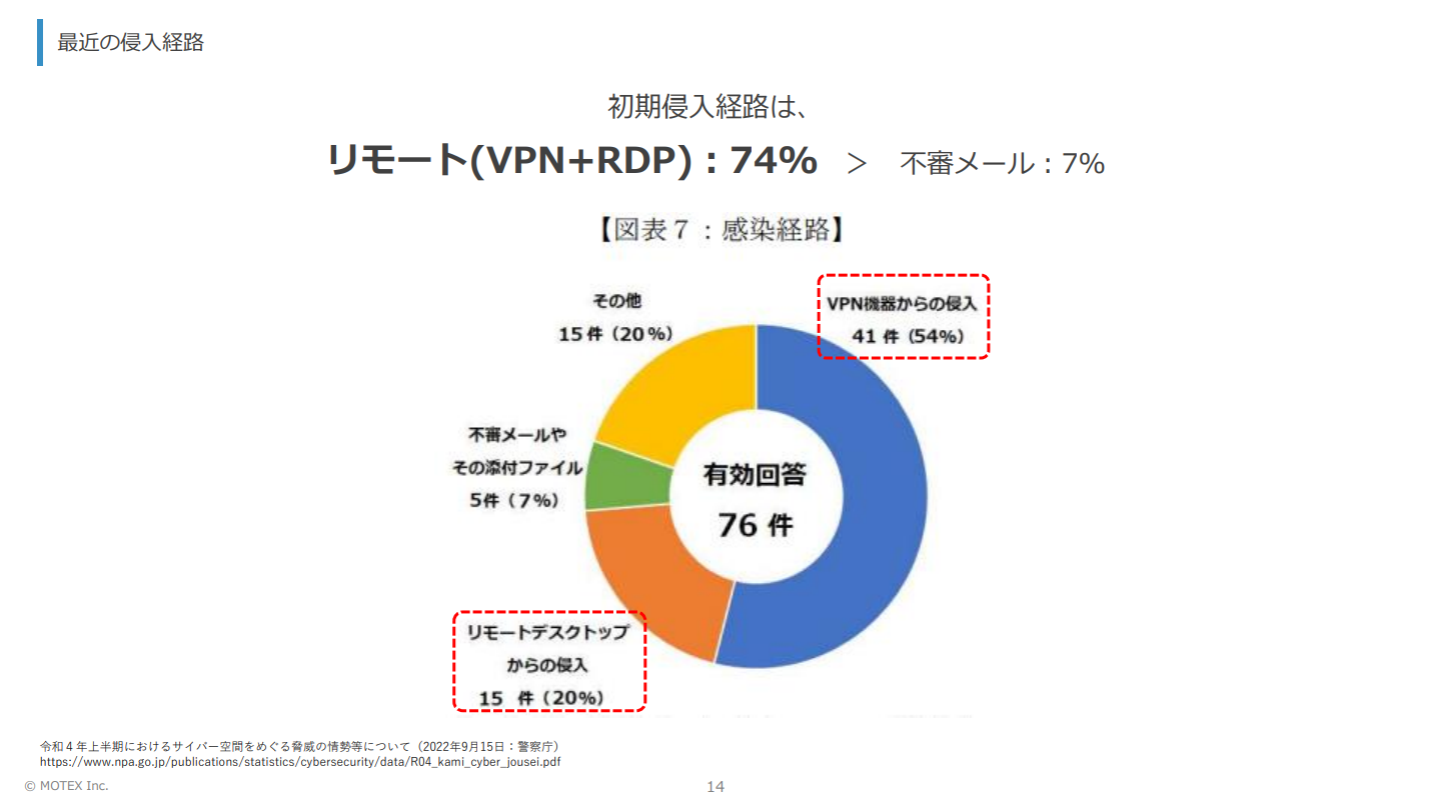

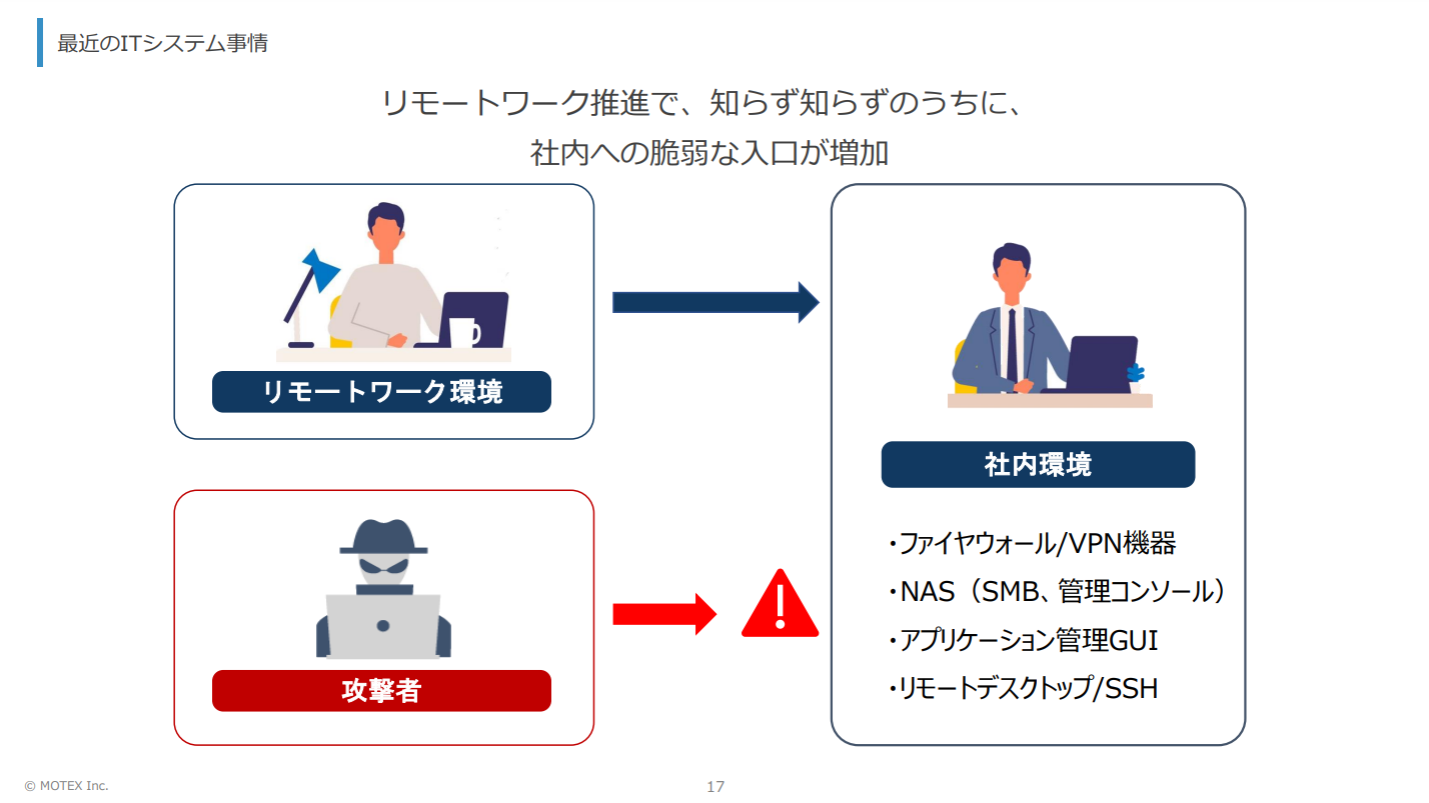

ただ最近はメール訓練という対策では不十分だ。警視庁の公開情報によると、近年の動向としてリモート経由の侵入が70%以上を占めており、最近ではこれまでの認識とは違うポイントが侵入経路になっている。

攻撃者がこのような経路で侵入する理由は、急速に変化した業務環境によって社内への脆弱性が増加しているためである。コロナ対策による政府通達に伴い、在宅勤務が急増したことで、セキュリティ対策が不十分なまま業務が進められている可能性が高い。また、ファイルサーバーをインターネットに公開して業務を進めることもある。攻撃者はこうした脆弱なポイントを狙って攻撃を仕掛ける。

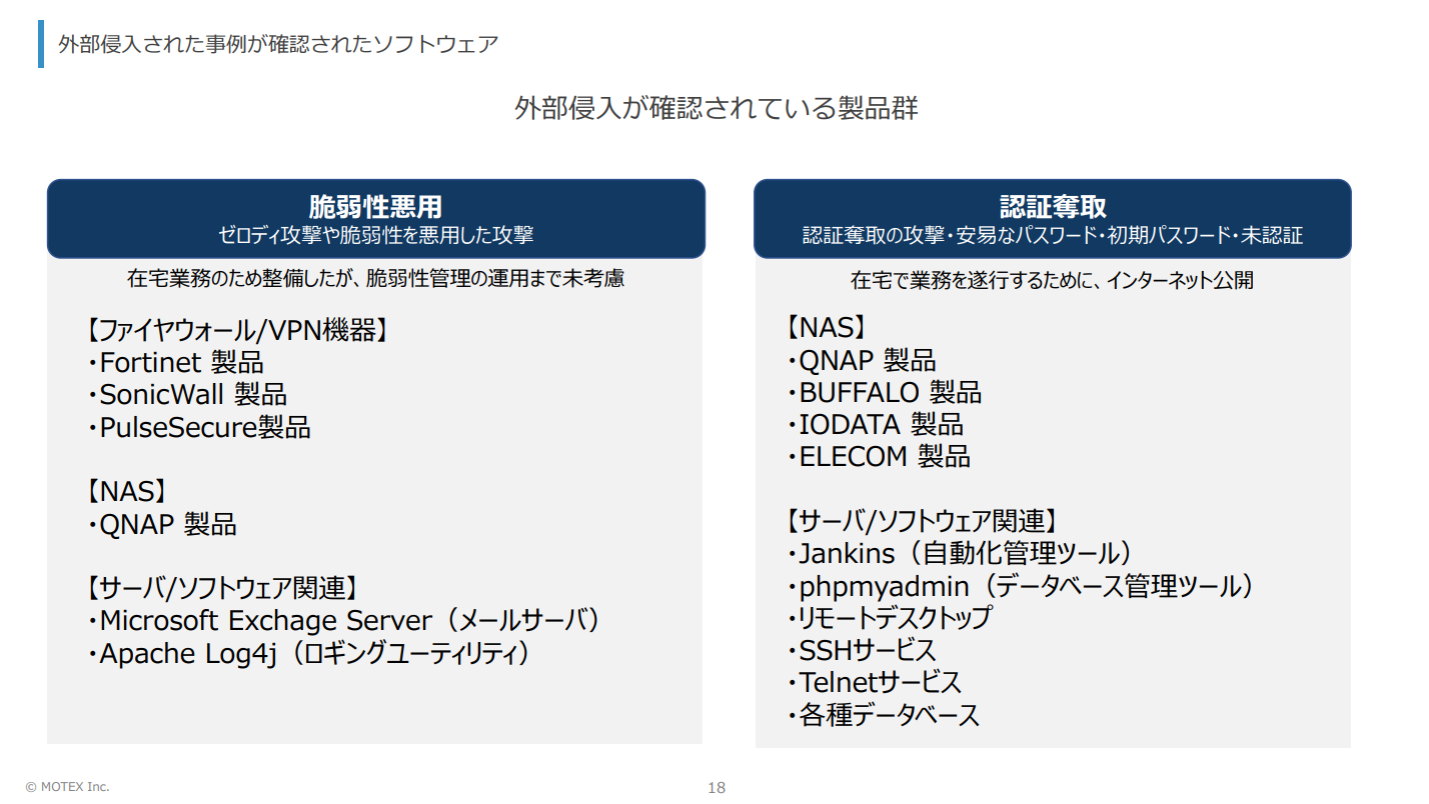

この外部からの侵入原因には、脆弱性の悪用や認証奪取などがある。 また製品群もVPNの機器やNAS製品などでも発生している。おおむね管理不十分な状況が攻撃者の侵入につながっているケースが散見される。

この問題は、適切に設定された公開機器でも存在する。例えば、ゼロデイ脆弱性に対して、米国の国土安全保障省からの緊急指令が発令される場合がある。この問題は、対処が困難な場合があり、例えばPulse Secure はアプライアンスの機器であるため、追加のエンドポイントセキュリティ対策を導入することは難しい。

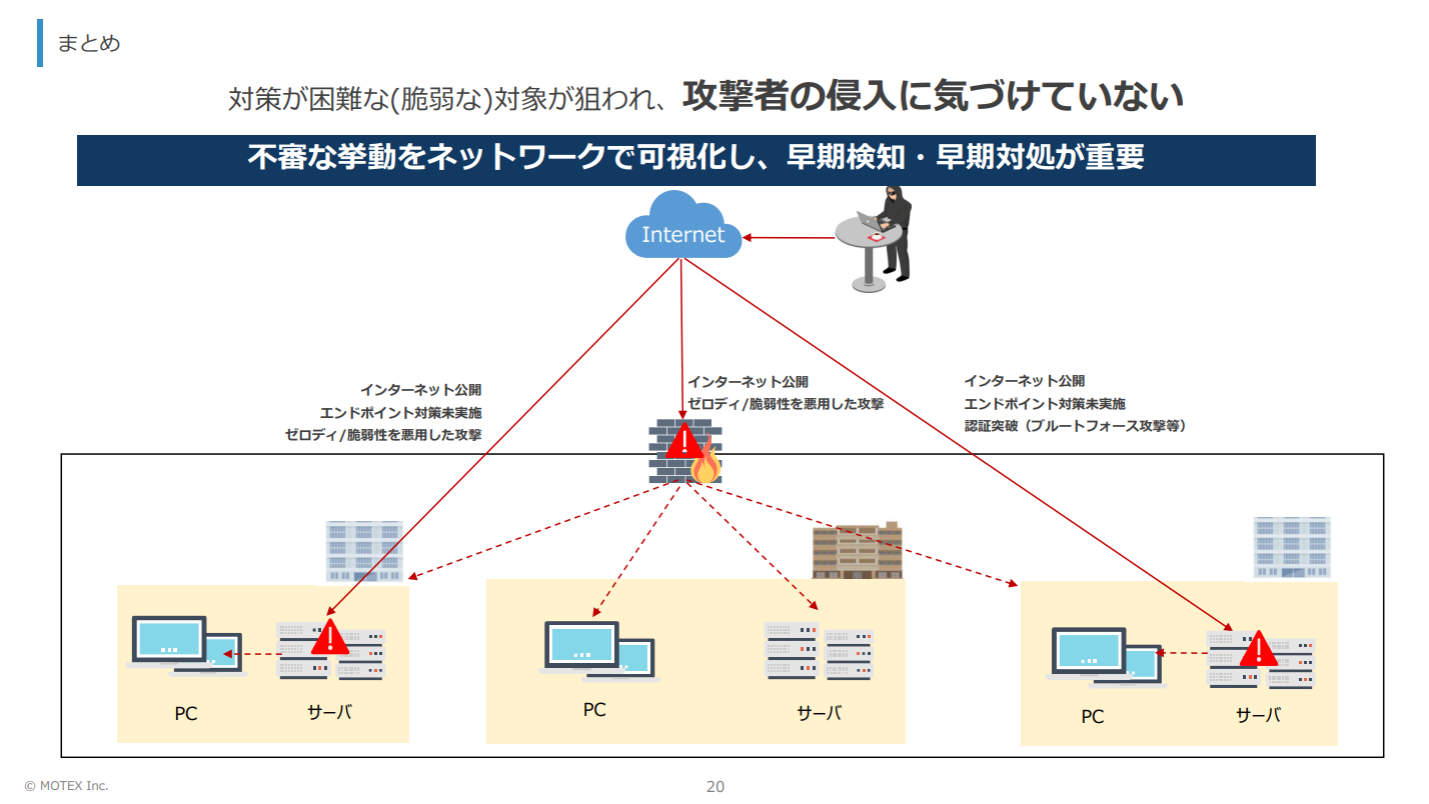

VPN機器をインターネットに公開する構成はよく聞かれる。攻撃者は、このような脆弱な入り口を探索し、最後にランサムウェアを発動させる例が多い。アプライアンス製品にアンチウイルスやEDRなどのエンドポイントセキュリティ対策を追加することは難しく、ゼロデイ脆弱性は対処が困難である。さらに、不審な通信が見つかるまですでに侵入されている可能性もあるため、セキュリティ対策はネットワークを見ることで、早期検知や対処を実現するべきである。

Darktraceの紹介

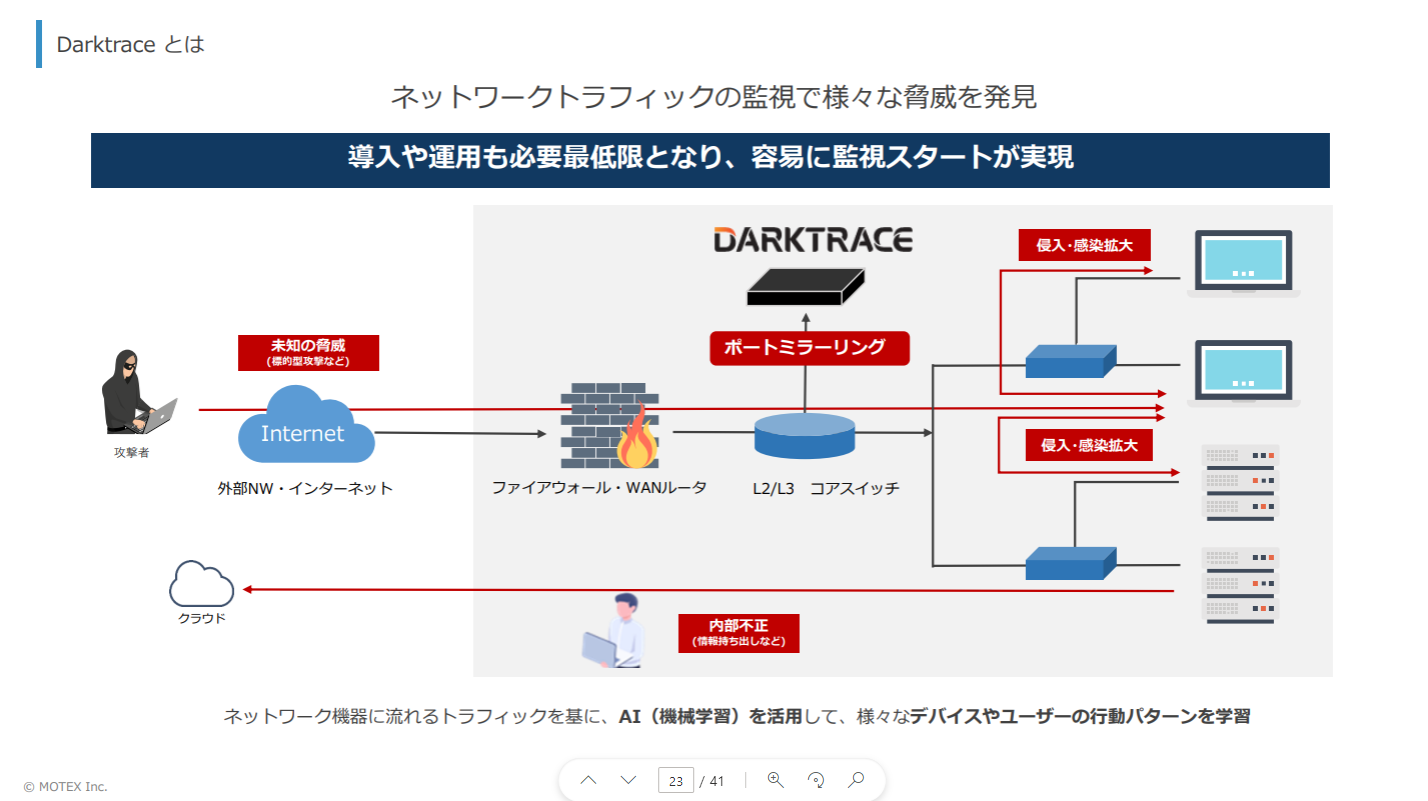

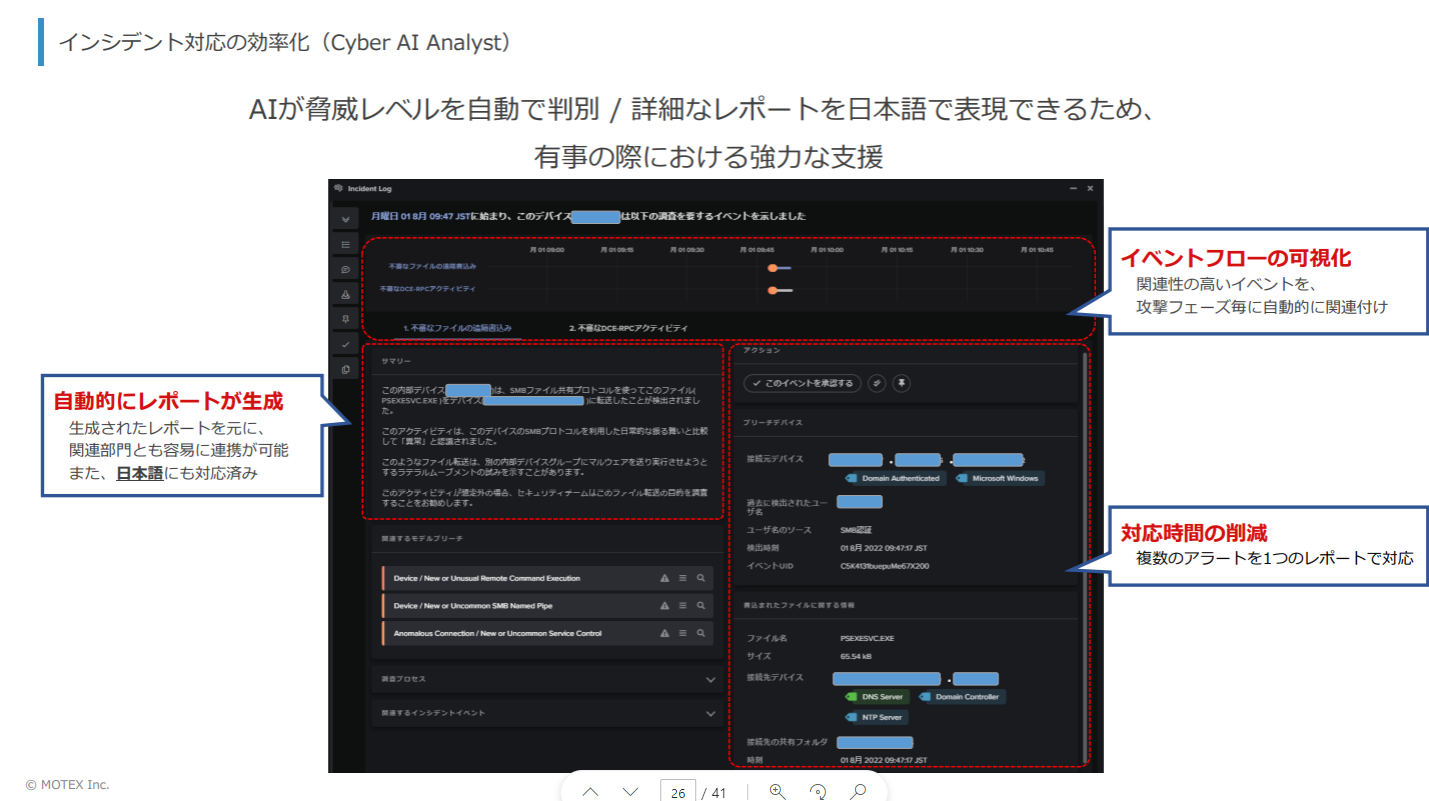

Darktraceというネットワーク型のNDR製品がある。Darktraceは、機械学習を使った検知ロジックを内蔵しており、通常の行動パターンと異なるアクティビティを検知することができる。ゼロデイ攻撃や標的アクター攻撃、内部不正も検知できる。また、導入も短時間で可能で、自動的に学習し、ルール再設定は不要である。さらに、ビジュアル的な通信可視化ができるので、マネジメント層からも評価が高い製品となっている。

実際の設置方法は、すでに導入済みのスイッチにミラー設定を実施し、そのミラーポートからの通信をDarktraceへ横流しすることで監視を始めることが可能だ。 またこの手の製品で手間のかかる初期チューニングは、AIが自動で行ってくれるためそのコストも低減されるため、導入や運用においてもエコなプロダクトとなっている。

検知できる脅威は、ゼロデイ攻撃や標的型攻撃などの外部脅威を見つけることが可能だ。またサプライチェーン組織からの通信の監視も活用でき、セキュリティレベルに差のある境界に入れるお客様も多い。内部不正も検知可能で機密情報のアップロードなど、不正なデータ利用も検知することができる。

Darktraceの画面は、ビジュアライズ性に富んでいることから有事の際の調査を効率化することが可能だ。 平時においては資産管理等で利用し、有事の準備や予防対策への活用も期待できる。

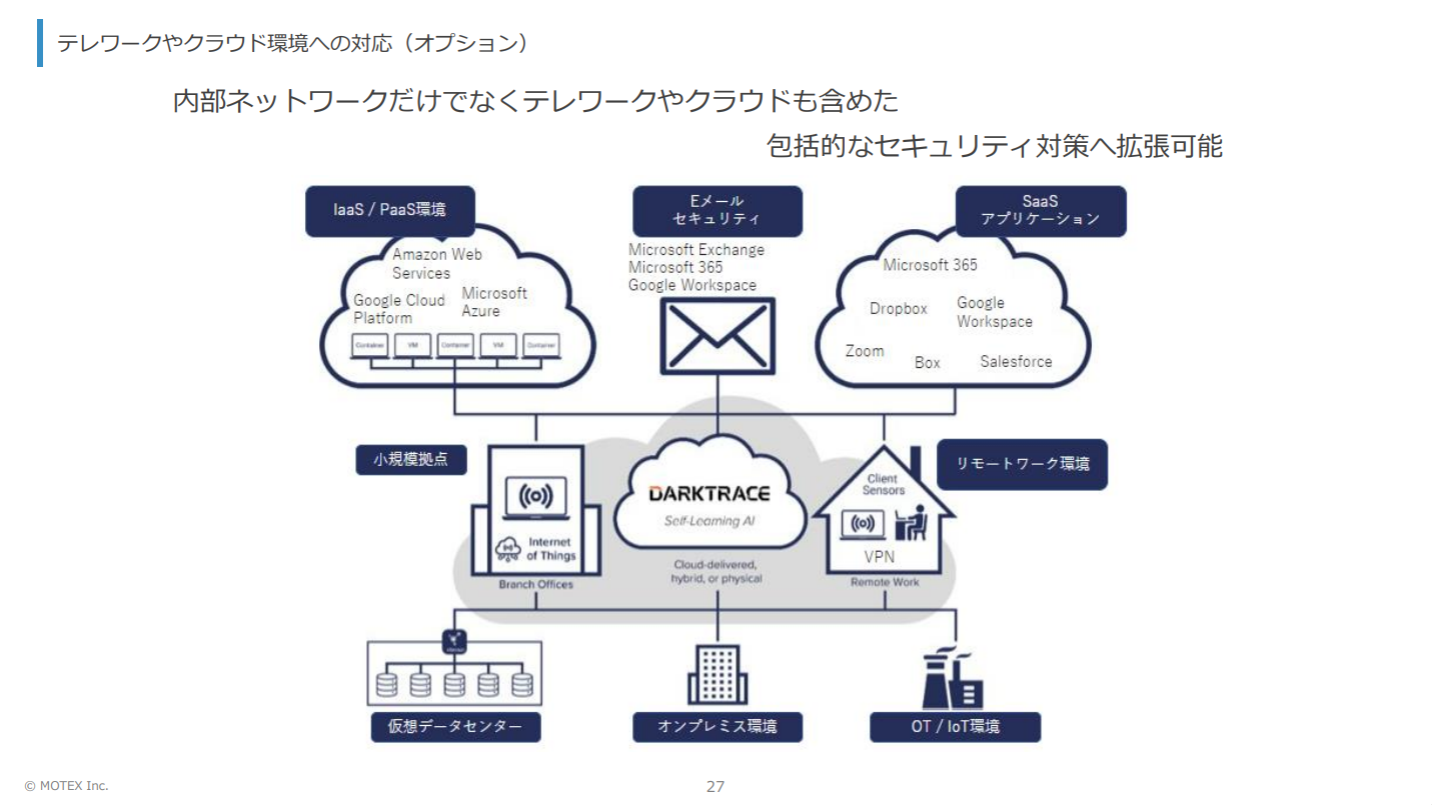

Darktraceは、オンプレミス環境だけでなくクラウド環境や、リモートワーク環境においても監視が可能となり包括的なセキュリティ対策が実施できる。オンプレミス環境、仮想データセンター 、クラウド環境、Email環境、在宅のリモートワーク環境など、さまざまな業務の環境の変化に対応が可能だ。

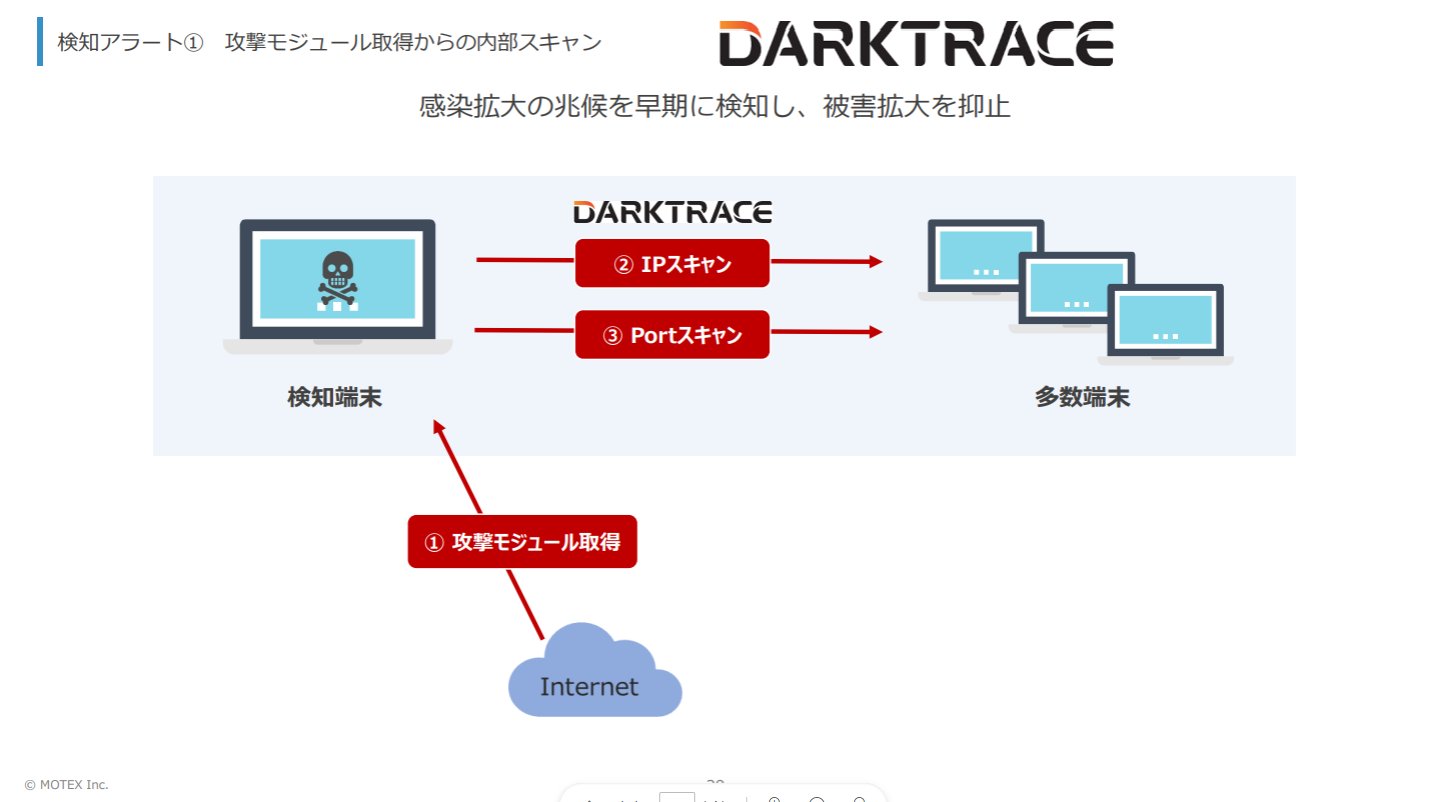

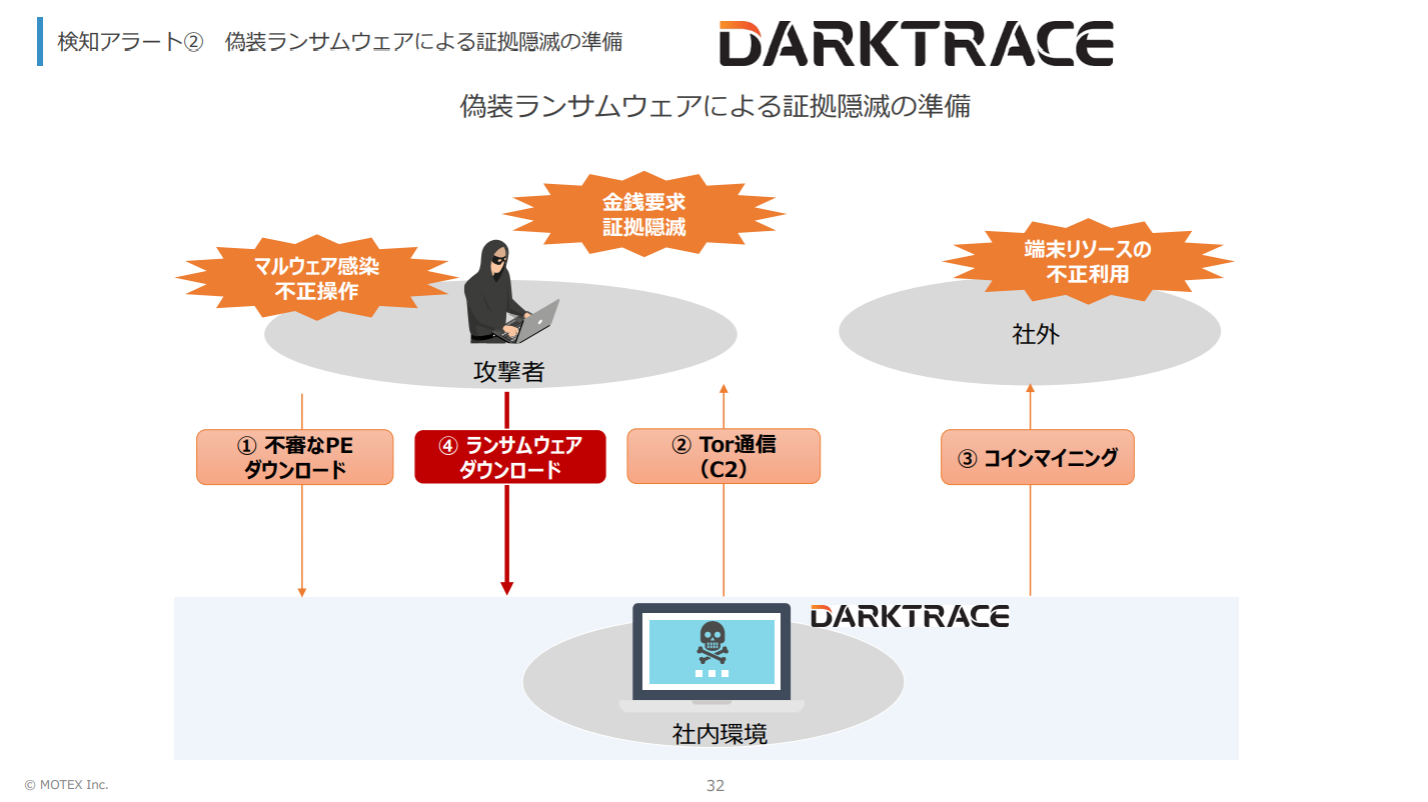

セッションの中で、3つの検知事例が紹介された。1つ目はスキャン攻撃、2つ目は端末の不正利用、3つ目はEmotetのマルウェア感染である。これらの事例では、Darktraceが素早く問題を特定し、隔離することで被害を最小限に抑えることができることが示されている。

まとめ

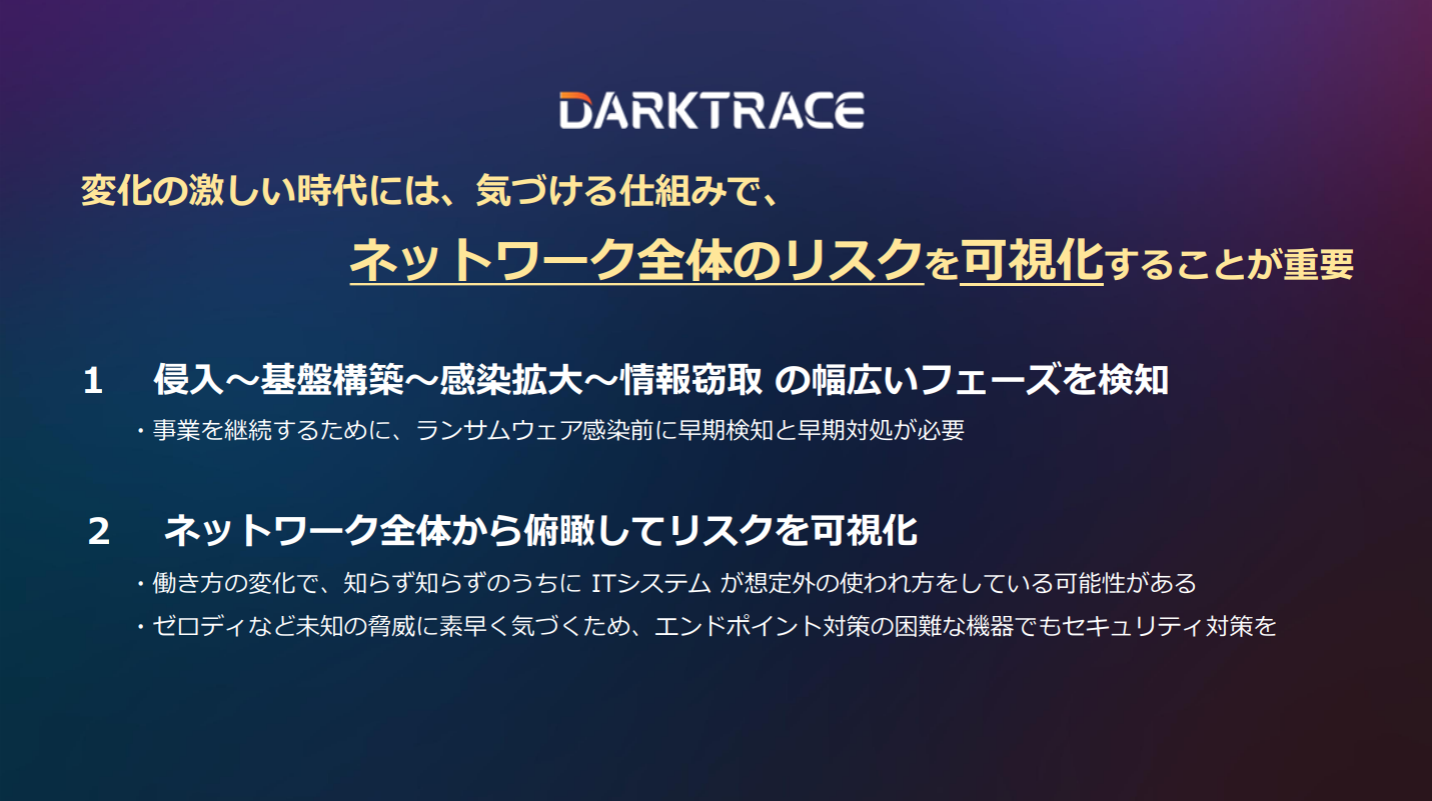

Darktraceはネットワーク型のセキュリティ製品で、攻撃者の幅広い攻撃フェーズを検知し早期対処が可能である。また、ネットワークの全体を俯瞰してリスクを可視化することができる。近年、コロナの影響で働き方が変わり、脆弱なエンドポイントが外部公開されることが原因で被害が発生している。そのような場合は、ネットワークの切り口から全体を俯瞰してリスクを可視化していくことが重要である。