「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」は、工場のセキュリティ対策を立案・実行し、セキュリティ水準を向上させるための経済産業省が出している指針です。製造業では、スマート工場の普及に伴い、インターネット接続ができるOT(Operational Technology)やIoT(Internet of Things)機器が増えている背景もあり、セキュリティリスクも増大しています。本記事では、製造業におけるセキュリティ課題への対策に役立つ「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」についてご紹介します。

目 次

サイバー攻撃から工場・製造ラインを守る「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」とは

工場のセキュリティインシデントを防ぐ経済産業省のガイドラインを解説します。

また、該当ガイドラインに対応する上で、利用可能な LANSCOPE の製品及び機能をご紹介します。

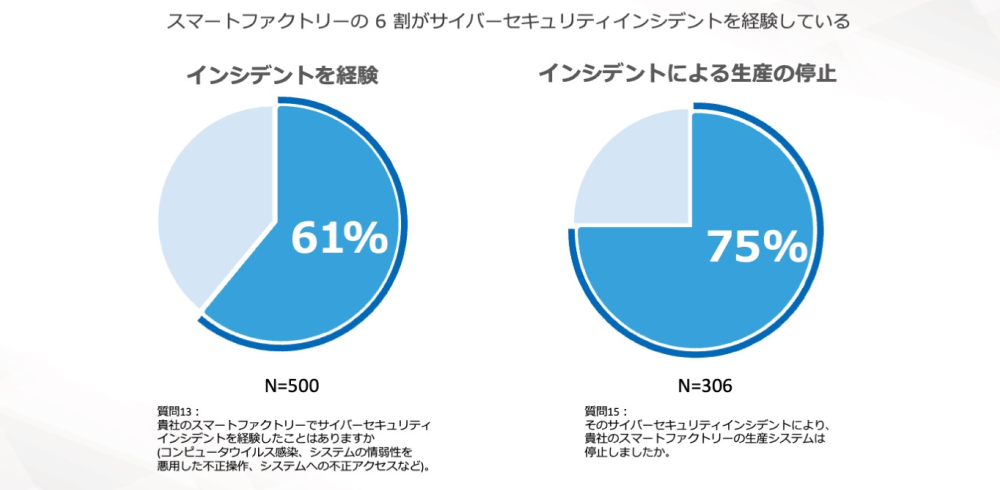

昨今、工場の生産性向上とコスト削減を目的として、工場のスマート化が進んでいます。スマート工場とは、最新のICT技術や自動化技術を駆使して、製造プロセスを高度に効率化し、柔軟性と生産性を大幅に向上させた工場のことを指します。最新のICT技術や自動化を導入することで、製造ラインの効率が高まり、リアルタイムのデータ分析が可能になった一方、工場システムがインターネットや他社・他拠点と接続される機会が増えることで、新たなセキュリティリスクも生じています。ある調査結果では、スマート工場の約6割がサイバーセキュリティインシデントを経験しているというデータもあります。

出典:トレンドマイクロ「スマートファクトリーにおけるセキュリティの実態調査」より グラフは資料より弊社にて作成

特に、外部からのサイバー攻撃やデータ漏洩のリスクが高まっており、適切なセキュリティ対策が不可欠です。

一方で、スマート工場化が進んでいない工場でも、サイバー攻撃のリスクは避けられません。攻撃は高度化しており、特定の工場を狙う場合もあれば、不特定多数をターゲットにすることもあります。ネットワークに接続された機器やシステムはすべてリスクを抱えているため、どの工場もサイバー攻撃の可能性を認識し、適切なセキュリティ対策を講じることが重要です。

製造業におけるセキュリティ課題

製造業におけるセキュリティ課題として、特に「ランサムウェア被害」と「サプライチェーン攻撃」は、企業の運営に深刻な影響を及ぼす可能性があります。

製造業における「ランサムウェア被害」

ランサムウェアとは、悪意のあるソフトウェアがデータを暗号化し、その結果データがアクセス不能になるサイバー攻撃です。攻撃者は復旧のために身代金を要求し、支払わなければデータを削除されたり、公開されたりする恐れがあります。製品設計や生産データなどの重要な情報がランサムウェアによって暗号化されると、業務の進行が大きく妨げられます。例えば、生産ラインが停止すると、納期遅延や売上減少に直結します。

製造業における「サプライチェーン攻撃」

サプライチェーン攻撃は、製造業のサプライチェーン全体を狙う攻撃手法で、攻撃者がサプライヤーやパートナー企業を通じて標的とする企業のシステムに侵入することを指します。攻撃を受けると、自社の情報が漏洩したりシステムが停止したりするだけでなく、他の企業にも影響が広がる可能性があります。対策としては、サプライヤーのセキュリティ基準を厳格に設定し、定期的に監査を行うことが有効です。また、サプライチェーン全体のセキュリティ体制を強化することで、リスクを軽減できます。

製造業のセキュリティ対策が難しい理由

想定されるインシデント発生のリスク

製造業全体においては、自社へのランサムウェア攻撃やサプライチェーン攻撃だけでなくOT(運用技術:Operational Technology)およびIoT(モノのインターネット:Internet of Things)領域のセキュリティ対策も必須です。

多くの企業が、OTシステムのセキュリティ対策が不十分なまま、脆弱な機器やソフトウェアを使用しています。OTとは、工場やプラントの生産ラインを制御するシステムのことです。これまでは「閉域ネットワーク」と呼ばれる隔離されたネットワークで運用されることが多く、外部からの攻撃リスクが相対的に低いため、セキュリティ対策が他の業界に比べて遅れる傾向がありました。

しかし、近年ではITとOTの統合が進み、OTシステムもインターネットや外部ネットワークと接続されるケースが増えています。これにより、セキュリティ対策が不十分なOTシステムを外部ネットワークに接続して使用する企業が増え、サイバー攻撃のリスクが高まっています。製造業では、これらの課題に対応するために、OTセキュリティの強化と継続的な見直しが急務です。

しかし、OT・IoT領域のセキュリティを強化するためには、以下のような課題があります。

危機管理の煩雑さ

製造業では、多種多様な製造機器やシステムが存在し、それぞれが異なるセキュリティ要件を持っているため、セキュリティの管理が難しくなります。先述の通り、多種多様な機器が外部ネットワークへ接続することが増えている点も管理を難しくする要因の一つです。外部からの攻撃リスクが増大し、内部ネットワークと外部ネットワーク間の通信のセキュリティ対策も厳しく求められます。さらに、昨今ではモバイルデバイスで業務用アプリやクラウドサービスを利用するシーンも増えていることなども、組織が検討しなければいけないセキュリティ対策の煩雑化につながっています。

人的要因

製造業界では、他の業界と同じく人員不足が課題とされ、限られたリソースで多くのセキュリティ対策を講じなければならない状況が続いています。さらに、社員のセキュリティリテラシーの不足も深刻です。多くの従業員がセキュリティリスクや対策についての十分な知識を持っておらず、IT教育を行う制度が整っていないため、意図しないミスや不注意によるインシデントが発生しやすくなります。また、専門的なセキュリティスキルを持つ人材が不足している場合、インシデント発生時の初動の遅れや、被害が拡大する、というようなリスクも考えられます。

また、体制面の課題として、「情報システム部門と生産管理部門の間で、セキュリティ担当の役割分担が適切に行われていない」「セキュリティ人材の養成に関する教育制度が整備されていない」という企業や、

契約の課題の課題として「企業が利用するツールの保守契約がされていない」「セキュリティを考慮した構築設計がされていない」という課題を持つ企業も多いようです。

「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」とは

これまでインシデント発生のリスクやセキュリティ対策が難しい理由について解説しました。人員不足などの理由で、十分なセキュリティ対策を講じることが難しい、そもそもどこから手を付ければ良いか分からないといった場合、組織の担当者はどうすれば良いのでしょうか。

ここで、一つの指標となるのが、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」です。「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」は、各業界・業種が⾃ら⼯場のセキュリティ対策を⽴案・実⾏することで、⼯場システムのセキュリティの底上げを図ることを⽬的に作成されました。

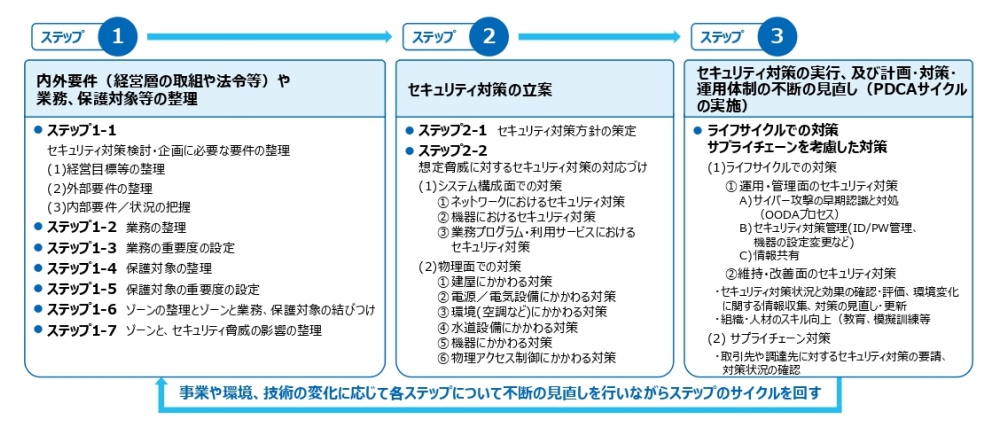

ガイドラインはステップ1~3の構成に分かれており、工場システムのセキュリティ対策の企画・導入の具体的な進め方が示されています。

ステップ1: 内外要件(経営層の取組や法令等)や業務、保護対象等の整理

ステップ1では、工場システムのセキュリティを検討する上で、実施する内容を妥当なものとするために必要な情報を「内部/外部要件・業務・保護対象・ゾーン」の4つに分け、必要な情報を収集、整理します。業務プロセスやシステムの重要な保護対象を明確することで、ステップ2からのリスク評価や優先順位を設定しやすくなります。

また、ステップ1で整理する各要素の概要は以下の通りです。

| 内部要件 | ⾃社の⼯場セキュリティに関わる、システム⾯、運⽤・管理⾯、維持・改善⾯等を指す。 |

|---|---|

| 外部要件 | ⼯場のセキュリティ対策に関わる、法規制・標準規格・ガイドライン準拠、国・⾃治体をはじめとした出資者からの要求等を指す。 |

| 業務 | 工場システムが日々の業務でどのように使われているかを指す。また、洗い出した業務について、それぞれの重要度を定める。 |

| 保護対象 | セキュリティ対策を強化すべき業務を支援/実施する工場システムの構成要素を指す。例えば、 ネットワーク、装置・機器(機能・プログラム)・データなど。 |

| ゾーン | 業務の重要度が同等であり、同等の水準のセキュリティ対策が求められる領域を指す。ゾーンごとに、これまでに整理した業務、保護対象を結びつける。 |

ステップ2: セキュリティ対策の立案

ステップ2では、ステップ 1 で収集・整理した情報に基づき、ステップ1で整理したゾーンとこれに紐づく業務、保護対象、想定脅威に対して、業界や個社の置かれた環境に応じ、重要度・優先度を設定します。なお、重要度付けの考え方は国際規格等においても考え方が示されており、ガイドラインの付録C「関係文書におけるセキュリティ対策レベルの考え方」に詳細が記載されています。さらにステップ2では、脅威についてどのようなセキュリティ対策を行うか整理します。ここで指す脅威は物理面、システム構成面の両面であり、どちらか一方でなく双方の対策が重要です。

-

システム構成⾯での対策

- ネットワークにおけるセキュリティ対策

- 機器におけるセキュリティ対策

- 業務プログラム・利⽤サービスにおけるセキュリティ対策

-

物理⾯での対策

- 建屋にかかわる対策

- 電源/電気設備にかかわる対策

- 環境(空調など)にかかわる対策

- ⽔道設備にかかわる対策

- 機器にかかわる対策

- 物理アクセス制御にかかわる対策

ステップ3: セキュリティ対策の実行、及び計画・対策・運用体制の不断の見直し

(PDCA サイクルの実施)

ステップ3では、実施したセキュリティ対策が効果的であるかを継続的にモニタリングします。定期的なレビューや監視を行い、システムの異常を早期に発見することが重要です。また、セキュリティインシデントが発生した場合には、迅速な対応が求められます。インシデント対応計画を策定し、実際のインシデントに備えて定期的な訓練を実施することで、対応能力を高めることができます。

これらのステップを順に実施することで、工場システムのセキュリティ対策を効果的に強化し、サイバー攻撃やフィジカルセキュリティのリスクを最小限に抑えることができます。ガイドラインに基づいた適切な対応が、安全で安定した製造環境を実現する鍵となります。

※出典:産業サイバーセキュリティ研究会ワーキンググループ 1(制度・技術・標準化)工場サブワーキンググループ工場システムにおける サイバー・フィジカル・セキュリティ対策 ガイドライン

「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」のポイント

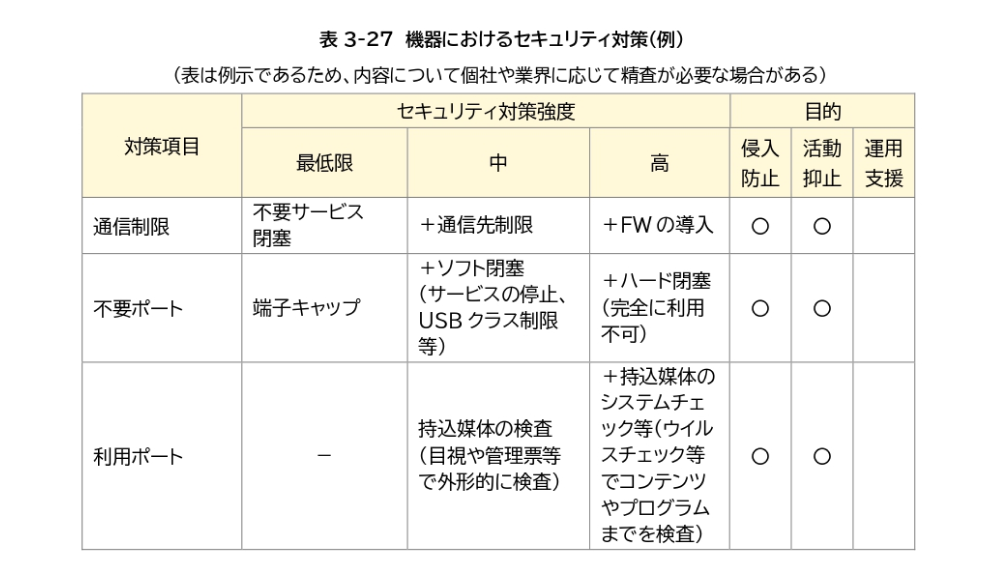

工場ガイドラインでは、制御システムに適用するセキュリティ対策が「最低限」「中」「高」のセキュリティ強度ごとに示されています。この分類により、システムのリスクレベルに応じた適切な対策を選定できるようになっています。具体的には、セキュリティ対策の費用対効果を考慮しながら、どのレベルの対策が最も適切かを判断し、実行する方法が詳しく説明されています。このガイドラインを参考にすることで、制御システムに必要な最低限のセキュリティ対策を効率的に導入し、リスク管理を強化することができます。

※出典:産業サイバーセキュリティ研究会ワーキンググループ 1(制度・技術・標準化)工場サブワーキンググループ工場システムにおける サイバー・フィジカル・セキュリティ対策 ガイドライン

また、工場ガイドラインには付録として、セキュリティ対策状況を評価するためのチェックリストが含まれています。このチェックリストは「準備」「組織的対策」「運用的対策(システム関連等)」「技術的対策」「工場システムサプライチェーン管理」の5つのカテゴリに分かれ、合計35問で構成されています。

各設問に答えることで、工場のセキュリティ対策の現状を短時間で把握することができ、達成度が低いカテゴリから優先的に対策を進めることが可能です。特にリソースが限られている中小企業などでは、このチェックリストを活用することで、セキュリティ対策を効率的に行えます。

なお、ガイドラインには「チェックリストの確認項目は例示であり、読者の状況に応じて、項目の追加・削除や、内容の修正を行っても構わない」と記載されているため、あくまで一例として活用することが望ましいでしょう。

LANSCOPEで対応できる「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の項目は?

ここからは、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」に示されている項目を具体的にどのように守っていけばよいかを、上記で示したチェックシートを元にご紹介します。なお、本項では、ガイドラインに示されるうちのOAゾーン(Office Automation=事務用途で利用するサーバーや端末が使用される領域)、を想定した内容をご紹介します。

<LANSCOPE サイバープロテクション(EPP・EDR)で対応できる項目>

| 2.運用的対策(システム関連等) |

|---|

| 12.工場ネットワーク内の接続機器について、事前にそれらがウィルスに感染していないことを確認する手順がある。 |

| 3.技術的対策 |

| 1.インストールできる端末にはアンチウィルスソフト又はアプリケーションホワイトリスト(許可リスト)を導入し、インストール不可能な端末では何らかの代替策(USB 型のアンチウィルスなど)を導入している。 |

| 2.アプリケーション/オペレーティングシステム(OS)の重大な脆弱性については可能な限り速やかにセキュリティパッチを適用している。もしくは代替策を講じている。 |

「LANSCOPE サイバープロテクション」は、AIを活用した次世代型のアンチウイルスです。従来型では検知が難しい未知のマルウェアを99%(※1)の高精度で検知することが可能です。また、パターンファイルを使用していないため、日々のアップデートは不要です。次世代型AIアンチウイルスは、用途に応じて「CylancePROTECT」「Deep Instinct」の2種類から選択できます。攻撃を受ける前に高い精度でマルウェアなどの脅威を検知し、感染を防ぎます。(※EDRは、CylancePROTECTのオプションとして提供しています)

※1 CylancePROTECT:2024年5月 Tolly社のテスト結果より

Deep Instinct:Unit221B社調べ

<Darktrace(NDR)で対応できる項目>

| 3.技術的対策 |

|---|

| 1.インストールできる端末にはアンチウィルスソフト又はアプリケーションホワイトリスト(許可リスト)を導入し、インストール不可能な端末では何らかの代替策(USB 型のアンチウィルスなど)を導入している。 |

| 2.アプリケーション/オペレーティングシステム(OS)の重大な脆弱性については可能な限り速やかにセキュリティパッチを適用している。もしくは代替策を講じている。 |

| 4.工場システムサプライチェーン管理 |

| 4.サプライチェーン(協力会社、生産子会社など)における工場システムの脅威、影響度、対応状況(内部及び/または外部監査実施など)を把握できている。 |

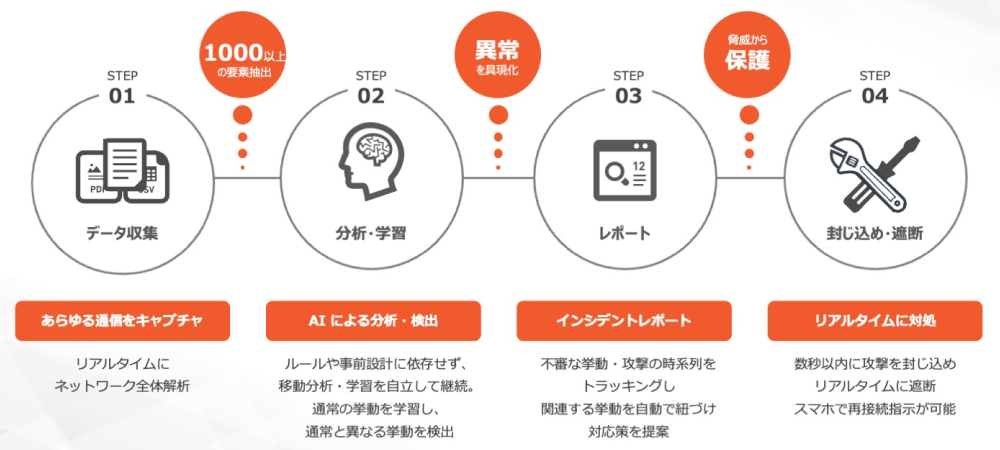

AI型ネットワーク脅威検知「Darktrace」は、企業・組織のネットワークやクラウドのパケットを収集することで、企業のもつネットワーク全体の通信状況を可視化し、異常な挙動を検知するセキュリティ製品です。

検知したイベントが発生したデバイスの詳細情報から、接続先ネットワークの情報までを時系列でさかのぼり、一連のイベント発生状況を画面上で再現できます。通信パケット情報のエクスポートやフォレンジック分析による詳細調査も可能であり、企業のインシデントの登記発見・対策にとって心強い見方となります。

まとめ

本記事では、製造業/工場におけるセキュリティ課題と、セキュリティ対策に役立つ「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」について解説しました。

本記事のまとめ

- 製造業におけるセキュリティ課題は、特に「ランサムウェア被害」と「サプライチェーン攻撃」が深刻です。また、製造業・工場特有のOT(運用技術)やIoT(モノのインターネット)のセキュリティ対策も重要で、これらの領域は外部ネットワークと接続されることが増え、攻撃リスクが高まっています。さらに、スマートデバイスの導入やクラウドサービスの利用増加により、セキュリティ管理が複雑化しています。

- 「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」は、工場におけるセキュリティ対策を立案・実行し、セキュリティ水準の底上げを図るためのガイドラインです。工場システムのセキュリティ対策の企画・導入の具体的な進め方が示されているため、対策すべきセキュリティの優先度が分かります。

ぜひ本記事が工場・製造業のセキュリティ向上に役立ちますと幸いです。

その他にも、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」に示される対策項目に対応できる製品・サービスをご提供しています。詳しくはホワイトペーパーにまとめていますので、是非ご一読ください。

サイバー攻撃から工場・製造ラインを守る「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」とは

工場のセキュリティインシデントを防ぐ経済産業省のガイドラインを解説します。

また、該当ガイドラインに対応する上で、利用可能な LANSCOPE の製品及び機能をご紹介します。