Written by 田村 彩乃

目 次

標的型攻撃メールとは、特定の業種・組織に不正なファイルやURLを含むメールを送り、添付ファイルやリンクを開かせることで、マルウェア(悪意のあるソフトウェアやコードの総称)に感染させ、情報資産を盗むサイバー攻撃の手法です。

近年の標的型攻撃メールは、単なるスパムとは異なり、事前にターゲットの部署や担当者の情報をリサーチしたうえで、業務上自然に見える内容に偽装されているのが特徴です。実在の取引先や上司になりすましたメールも多く、一見しただけでは攻撃と気づけないほど巧妙化しています。

標的型攻撃メールには、正規のメールと異なる以下のような特徴があります。

●送信元がフリーメールアドレス

●差出人のメールアドレスとメール本文の署名に記載されたメールアドレスが異なる

●日本語の言い回しが不自然、あるいは普段使用されない漢字(繁体字、簡体字など)が用いられている

●本文中のURLに実在する企業名などが含まれている

●本文内のURLと遷移先のURLが異なる (HTMLメールの場合)

●組織名や問い合わせ先など署名内容が誤っている

上記のポイントを参考に、不審なメールを見分けることが重要ですが、近年では手口が巧妙化し、一見しただけでは標的型攻撃メールだと見抜くことが難しいものも増えています。

そのため、

●リスクの高いメールを自動的に削除してくれるフィルタリングを実装する

●マルウェアの侵入を阻止できるアンチウイルスソフトを導入する

といった対策を講じ、技術的対策とともに従業員のセキュリティ意識を高めることが不可欠です。

本記事では、標的型攻撃メールによく見られる手口や見分け方、具体的なセキュリティ対策などについて解説します。

▼この記事のポイント

- 標的型攻撃メールでよくみられる手口としては、「社内の連絡メールを装う」「取引先や子会社を装う」「大手企業・有名な企業を装う」「関係省庁や政府機関からの情報展開を模す」「契約・手続き関連の連絡を装う」などがある

- 標的型攻撃メールへの対策としては、「フィルタリングの実装」「アンチウイルスソフトの導入」「データの定期的なバックアップ」「セキュアなネットワーク環境の構築」「ペネトレーションテスト」「従業員への攻撃メール訓練やセキュリティ教育」などが挙げられる

- もし標的型攻撃メールを開いてマルウェアに感染してしまった場合は、該当端末を速やかにネットワークから切り離し、セキュリティソリューションを用いて被害範囲や原因調査を行うようにする

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

標的型攻撃メールとは

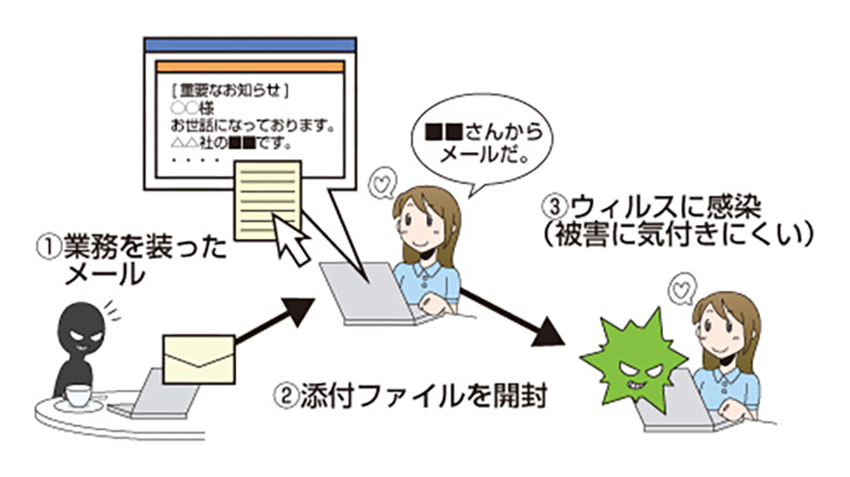

標的型攻撃メールとは、攻撃者が定めた攻撃対象にマルウェアと呼ばれる悪質なプログラムを添付したメールを送りつけて、端末を感染させる攻撃手法のことです。攻撃メールに仕掛けられた添付ファイル等を開封することで、パソコンやサーバーが悪質なマルウェアに感染してしまいます。

▼標的型攻撃メールのイメージ

引用:総務省│標的型攻撃への対策

また、マルウェアに感染していることに気がつかないまま放置すると、マルウェアと攻撃サーバーが通信し、攻撃側に機密情報を窃取されたり暗号化されたりといった被害に遭ってしまいます。

従来までのメール攻撃が、攻撃対象を絞らない「ばらまき型」だったのに対し、標的型攻撃メールでは特定の組織や企業・個人に向けて、より巧妙で騙されやすいメールを送り付ける点に特徴があります。

IPAの10大脅威には「標的型攻撃」が5位にランクイン

IPA(情報処理推進機構)では、毎年、個人と組織にとって脅威となるトピックスを「10大脅威」としてランキング化しています。

この発表によると、2025年の組織における脅威として「機密情報等を狙った標的型攻撃」が5位にランクインしました。さらに、標的型攻撃の一種である「ビジネスメール詐欺」が9位に選出されています。

▼情報セキュリティ10大脅威 2025(組織編)

| 順位 | 脅威内容(組織編) | 昨年順位 |

|---|---|---|

| 1位 | ランサム攻撃による被害 | 1位 |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 2位 |

| 3位 | システムの脆弱性を突いた攻撃 | NEW |

| 4位 | 内部不正による情報漏えい等 | 3位 |

| 5位 | 機密情報等を狙った標的型攻撃 | 4位 |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 | 9位 |

| 7位 | 地政学的リスクに起因するサイバー攻撃 | NEW |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) | 圏外 |

| 9位 | ビジネスメール詐欺 | 8位 |

| 10位 | 不注意による情報漏えい等 | 6位 |

出典:IPA│情報セキュリティ10大脅威 2025(2025年1月30日)

標的型攻撃メールの手口

標的型攻撃メールは、差出人を巧妙に装って送りつける手口が特徴的です。例えば、次のような手口がよく見受けられます。

▼標的型攻撃メールでよくみられる手口

- 社内の連絡メールを装うメール

- 取引先や子会社を装うメール

- 大手企業・有名な企業を装うメール

- 関係省庁や政府機関からの情報展開を模すメール

- 契約・手続き関連の連絡

社内の連絡メールや取引先・子会社を装う理由は、比較的近しい関係にある知人のふりをしてマルウェアを添付したメールを送りつけ、受信者にファイルやURLを開かせやすくするためです。

また、大手企業や政府機関などの信頼性の高い企業や公的機関を装い、受信者を油断させて、悪質なWebサイトへ誘導したり、個人情報の入力を促したりする手口も見られます。

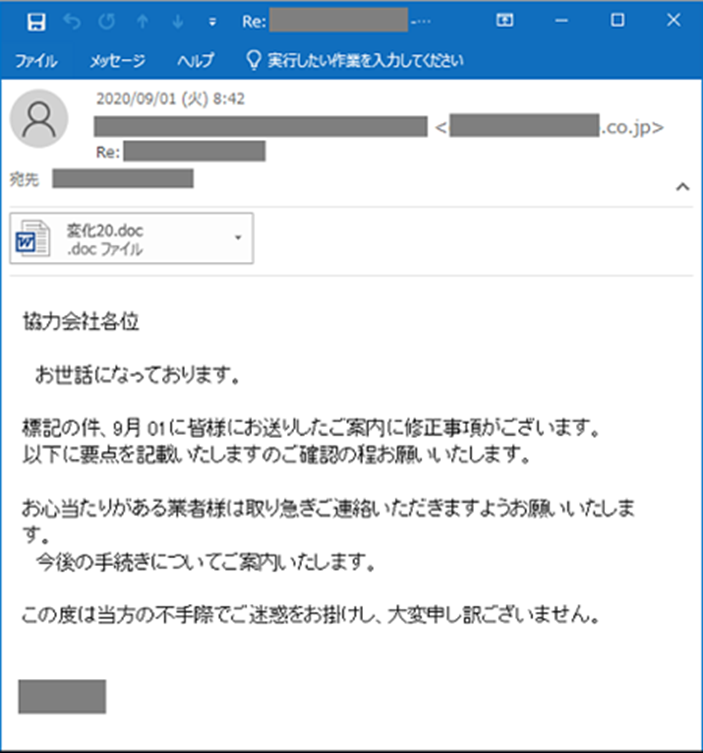

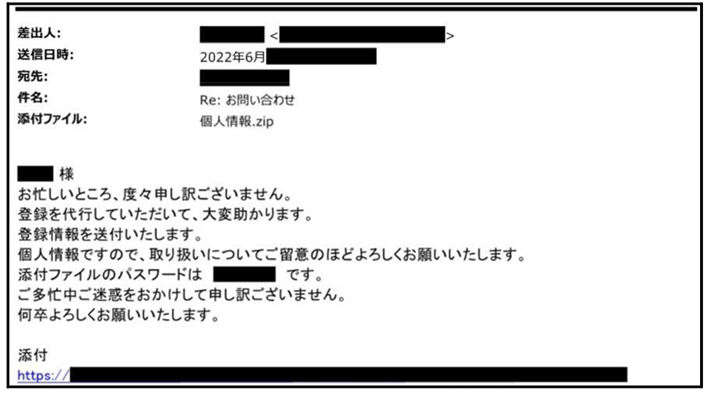

▼実際に用いられた標的型攻撃メールの例

過去に関係のある企業を装い、不審なファイルを開くよう誘導する標的型攻撃メールです。近年ではこのようなWordやExcel、PDFファイルを用いた、メール攻撃の事例が増えています。

標的型攻撃メールの特徴と見分け方

標的型攻撃メールには、正規のメールと異なる以下のような特徴があります。

●送信元がフリーメールアドレス

●差出人のメールアドレスとメール本文の署名に記載されたメールアドレスが異なる

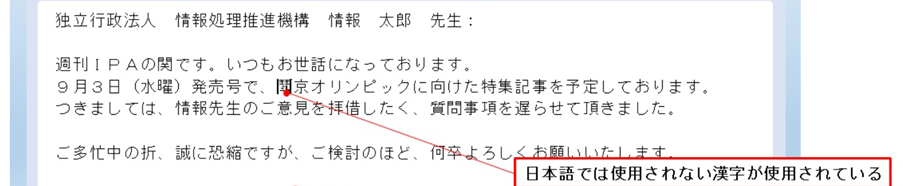

●日本語の言い回しが不自然、あるいは普段使用されない漢字(繁体字、簡体字など)が用いられている

●本文中のURLに実在する企業名などが含まれている

●本文内のURLと遷移先のURLが異なる (HTMLメールの場合)

●組織名や問い合わせ先など署名内容が誤っている

メールの添付ファイルや本文内のリンクを開く前に、まずは「送信元のメールアドレスがフリーアドレスになっていないか」など、違和感がないかを確認しましょう。

次に本文の内容を確認し、「明らかにおかしい日本語が使われていないか」「記載されているURLに違和感がないか」をチェックしてみましょう。

日本語や漢字が不自然なメールは、海外の攻撃者が日本の企業や組織を装ってメールを送りつけてきている可能性があります。

参考:小山市│標的型メール攻撃に対する注意喚起について

他にも、以下のような「心当たりがないが、思わずクリックしてしまう」内容が多いという特徴もあります。

▼不審なメール内容の例

| メール概要 | 脅威内容(組織編) |

|---|---|

| 知らない送信元だが、URLや添付ファイルを開きたくなる内容 | ・新聞社や出版社からの取材申込みや講演依頼 ・サービスに関する問い合わせやクレーム ・採用関連の申し込みや履歴書送付など |

| 過去届いたことのない「公的機関」からのお知らせ | ・災害情報 ・情報セキュリティに関する注意喚起 ・インフルエンザなどの感染症流行情報 |

| 会社から従業員あての案内 | ・新年度の事業方針 ・資料の送付 ・人事異動に関するものなど |

| 心当たりのない、決済や配送通知 | ・航空券の予約確認 ・荷物の配達通知 |

| IDやパスワードの入力を要求 | ・銀行からの登録情報確認 ・パスワード変更の依頼 ・メールボックスの容量オーバーの警告 |

上記のような内容のメールを受け取ったときは「過去に同様の内容が送られてきた経験があったか」を振り返り、怪しいという前提で開封を判断することが大切です。

実際の標的型攻撃メールの文面例は、次の章で紹介します。

実際に用いられた標的型攻撃メールの文面例

過去、実際に用いられた「標的型攻撃メールの文面」の例をご紹介します。

- 「登録代行サービス」を装った攻撃メール

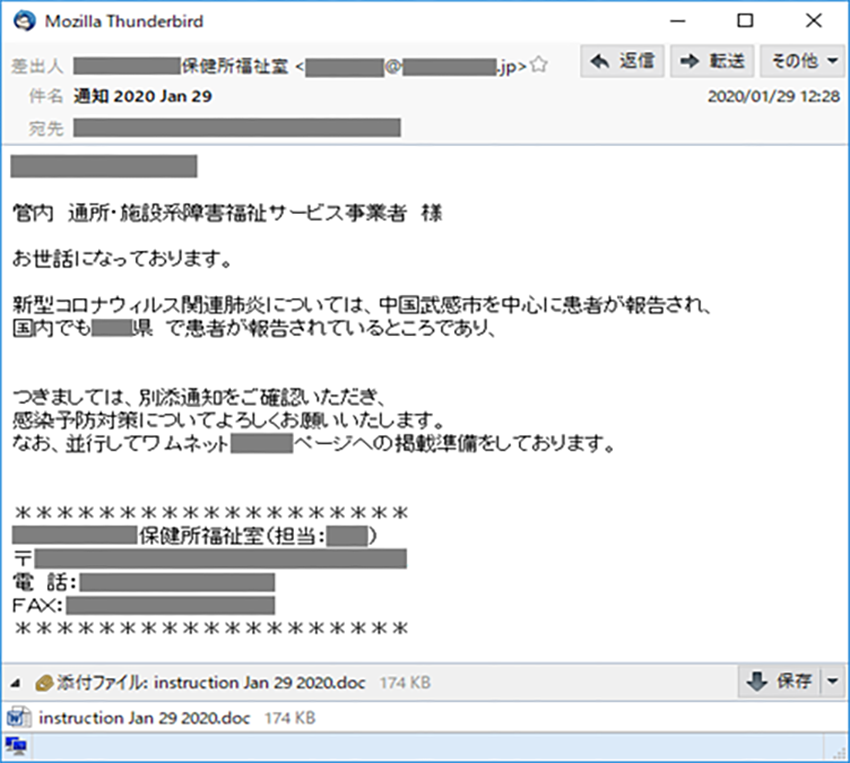

- 「保健所」からの案内を装った攻撃メール

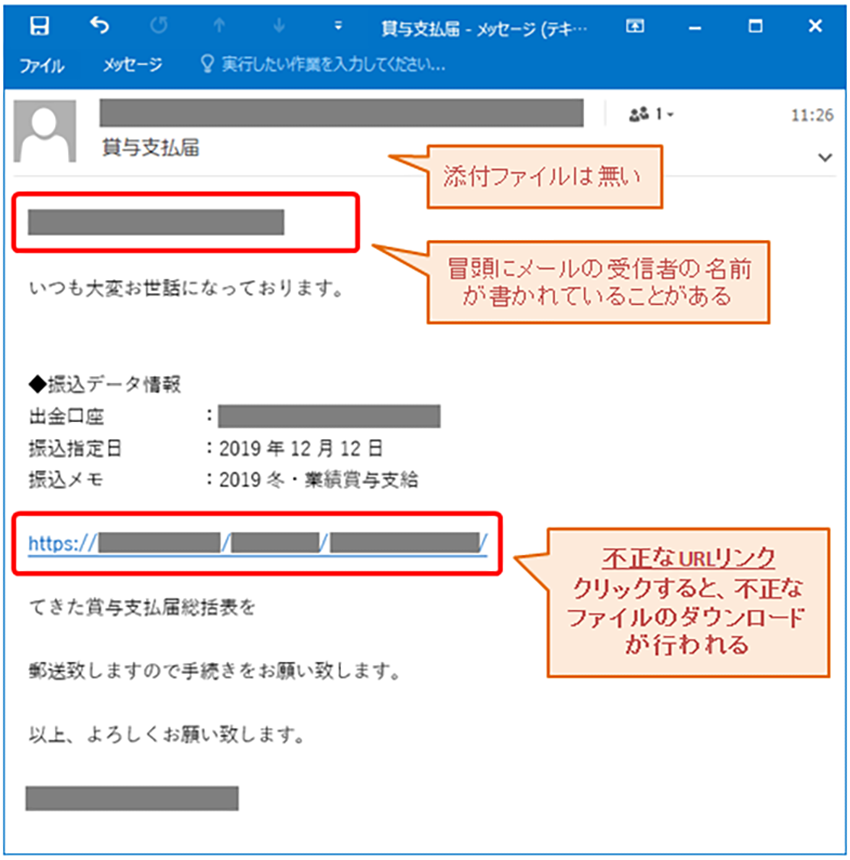

- 組織から「賞与の振込」を装った攻撃メール

「登録代行サービス」を装った攻撃メール

上記は、とあるシンクタンクへ送信された標的型攻撃メールの事例です。登録代行を利用したかのような内容を装い、マルウェアが仕掛けられた添付ファイルを開くように誘導しています。

引用:警察庁│令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

「保健所」からの案内を装った攻撃メール

引用:IPA│図5 新型コロナウイルスを題材とした攻撃メールの例(2020年1月)

保健所を装い、新型コロナウイルスへの注意喚起によってファイル開封を促す標的型攻撃メールです。悪意のあるマクロが仕込まれたWord文書のファイルが添付されています。

組織から「賞与の振込」を装った攻撃メール

引用:IPA│図4 不正なURLリンクを含む攻撃メールの例(2019年12月)

賞与支払いの手続きに関する依頼を装い、不正なURLリンクをクリックさせる標的型攻撃メールです。思わず受け取り側がURLを開きたくなるような内容、かつ冒頭にメールの受信者の本名が記載されているなど、見破るのが難しい高度な文面であるのが特徴です。

国内で発生した標的型攻撃メールの被害事例

国内でも過去多くの企業が、標的型攻撃メールにて、不正アクセスや機密データの流出といった被害に見舞われてきました。

これまでに発生した標的型攻撃メールの被害事例をご紹介します。

年金機構の情報流出事件

有名な標的型攻撃メールの被害事例のひとつに、年金機構の情報流出事件があります。日本年金機構は2015年6月1日、標的型攻撃メールの被害により、約125万件の年金情報が流出したことを公表しました。

「『厚生年金基金制度の見直しについて(試案)』に関する意見」という件名に偽装されたマルウェア付きメールを職員が開封したところ、パソコンがマルウェアに感染し、不正アクセスによって個人情報の一部が流出する結果となりました。

事件発覚後、機関は直ちにウイルスに感染したPCを隔離し、ウイルス対策ソフト会社に解析を依頼するとともに、検知したウイルスの除去を実施。また外部への情報流出を防止するため、全拠点で一時的に、インターネットへの接続遮断処置を行いました。

旅行代理店の情報流出事件

ある情報代理店では、2016年に標的型攻撃メールの被害に遭い、最大で約793万人分の個人情報が流出した可能性があることを公表しています。取引先の航空会社を装ったメールの添付ファイルを、社員が開封したことで、パソコンとサーバが標的型ウイルスに感染しました。

- 送り主のメールアドレスが「苗字@実在する国内航空会社のドメイン」

- 添付ファイルが北京行きのEチケット

という不自然さの無い内容から、事件発覚までに時間を要したとのことです。

漏洩データの中には、約4,300人分の有効期限内のパスポート情報も含まれており、標的型攻撃メールの被害としては大規模な事例のひとつです。

標的型攻撃メールに有効な6つの事前対策

標的型攻撃メールに有効な対策にはさまざまなものがあるため、自社の弱い部分を把握し、適切に対策を取ることが大切です。ここでは、効果の高い6つの事前対策について解説します。

1. 標的型攻撃メールへの警告やフィルタリングを実装

2. アンチウイルスソフト導入によるマルウェア対策

3. データの定期的なバックアップ

4. セキュアなネットワーク環境の構築

5. ペネトレーションテストにより標的型攻撃のリスクを確認

6. 従業員への攻撃メール訓練やセキュリティ教育

1.標的型攻撃メールへの警告やフィルタリングを実装

標的型攻撃メールに対策できるフィルタリング機能等を導入し、リスクの高いメールを除外することが可能になります。

これらをうまく使いこなすことで、標的型攻撃メールを開封しようとした時に「このメールには悪意を持ったプログラムが含まれている可能性があります」などの警告文を表示させる、攻撃メールの傾向が高いフリーメールアドレスはそもそも受信しない、などの対策を打つことができます。

また、フィルタリングを実装することで、そもそもリスクの高いメールを自動的に他のフォルダへ振り分けたり、自動的に削除したりすることも可能です。

2.アンチウイルスソフト導入によるマルウェア対策

アンチウイルスソフトを導入し、標的型攻撃メールに仕掛けられた、マルウェアの感染に備える対策も効果的です。ウイルスソフトを導入することで、マルウェアの端末侵入を防御したり、万一侵入した際も、速やかに脅威を検知し、隔離や駆除といった対策を行うことが可能です。

アンチウイルスも様々な種類がありますが、未知の攻撃やマルウェアに対処するには、AI搭載型の最新のアンチウイルスソリューションを選ぶのがおすすめです。

また、近年話題のNDR製品を導入すれば、仮に標的型攻撃メールからマルウェアに感染してしまった後でも、内部ネットワーク内の脅威をすぐに検知し、対処することができます。

3.データの定期的なバックアップ

データを定期的にバックアップしておくことで、万が一端末がマルウェアに感染した場合も、速やかにデータの復旧を行うことができます。

組織がバックアップを取得する際、推奨されているのが「3-2-1ルール」です。

▼ 3-2-1ルール

- 常に3つのデータコピーを作成しておく

- それらは必ず2つの異なる媒体へ保存し、1つはオフライン環境に保管する

3-2-1ルールの保存例としては

1つ目:プライマリデータ(元々のデータ)

2つ目:自社のデータセンターへコピー

3つ目:クラウドサービス上にコピー

という具合です。

同じネットワーク内にバックアップを取得すると、両方が感染する懸念があるため、オフライン・オンラインそれぞれでバックアップを取るなど場所を分けることが大切です。

4.セキュアなネットワーク環境の構築

標的型攻撃メールをはじめとした数々のサイバー攻撃は、ネットワークの脆弱性を狙って行われるケースが多々あります。そのため、セキュアなネットワーク環境を構築し、安全性の高いネットワークで業務を行うことは、自社の情報資産を守ることにもつながります。

サーバーやルーターなどのネットワーク機器、自社に関連するサプライチェーンなど、さまざまな観点からネットワークを再考し、安全な運用を実現しましょう。

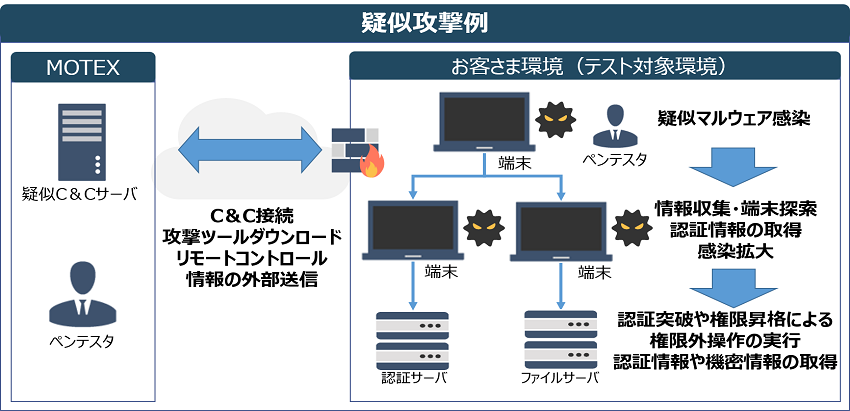

5.ペネトレーションテストにより標的型攻撃のリスクを確認

ペネトレーションテストとは、日本語で「侵入テスト」とも呼ばれるテストです。ペネトレーションテストはネットワークや端末・システムの脆弱性を評価するためのテストの手法で、テスト対象のネットワークに意図的にサイバー攻撃を仕掛けて、セキュリティをチェックします。

ペネトレーションテストによって標的型攻撃メールを試行し、実際にマルウェアに感染した添付ファイルをメール送信し疑似的に攻撃することで、自社のセキュリティ強度やセキュリティ上の課題を明らかにできます。

6. 従業員への攻撃メール訓練やセキュリティ教育

より高度なセキュリティを実現するためには、従業員への教育も必要不可欠です。特に今回の標的型攻撃メールでは「不審なメールを開かない」「怪しいURLをクリックしない」等、人の判断に委ねられる点が多いためです。

社内でセキュリティ研修などを実施して、標的型攻撃メールが届いた時の具体的な対応の方法をはじめとしたセキュリティ教育を施すことで、従業員一人ひとりのセキュリティ意識を高められます。

もし標的型攻撃メールを開いてしまったら?

標的型攻撃メールに添付されているファイルや本文内のリンクを開くと、マルウェアに感染する恐れがあります。

万が一マルウェアに感染した場合、感染端末を、速やかにネットワークから切り離して隔離しましょう。

隔離が完了したら、上長や情シス担当へ報告し、適切な判断を仰ぎます。何かしらのセキュリティ対策ソリューションを導入している場合は、製品を用いて被害範囲や原因調査を行います。このとき、自社対応が困難な場合は、マルウェア対策に知見をもつ外部パートナーへ依頼するのも1つの手段です。

また必要に応じて、警察庁や関連企業、パートナーへも連絡を行います。

バックアップデータを基に原状回復した後は、なぜ標的型攻撃メールの被害が起こったのかを分析し、再発防止策を検討します。

標的型攻撃メール対策なら、LANSCOPEプロフェッショナルサービスにお任せ

「LANSCOPE プロフェッショナルサービス」では、万一、標的型攻撃メールにて有害なファイルを開封してしまった場合にも対処できる、高性能なセキュリティソリューションを提供しています。

1.標的型攻撃の疑似体験で対策できる「ペネトレーションテストサービス」

1つ目にご紹介するのが、LANSCOPE プロフェッショナルサービスの提供する「ペネトレーションテスト」です。

ペネトレーションテストとは、実際に攻撃者の立場になってコンピューターやネットワークに侵入しようとする試みを行い、セキュリティ上の脆弱性や問題点を発見・改善するためのテストです。

▼ペネトレーションテストによる疑似攻撃の例

専門家によるテストを受けることで、万一攻撃メールにてマルウェア感染した場合、情報漏えいやサービス停止といった実害に至らない様、事前に対策の手を打つことが可能です。

クラウドサービスの設定によるなりすまし対策

2つ目にご紹介するのが「クラウドセキュリティ診断」です。

メール機能を有する「Google Workspace」や「Microsoft 365」といったクラウドサービスには、マルウェア・迷惑メールの対策機能も搭載されている一方「正しく設定できていない」「導入時のまま」という企業も少なくありません。

クラウド診断を利用すれば、専門家がご利用中のクラウドサービスをチェックし、メール受信をはじめ、様々な設定を正しいものに変更します。悪意ある送信者のなりすましメールも、フィルタリングや通知機能で対処することが可能です。

▼クラウド診断の確認内容の例

- 共通添付ファイルのフィルターが適切に設定されているか確認

- 迷惑メール対策の送信ポリシーにて、通知設定・メッセージの制限設定が有効・適切であるかを確認

- 安全な添付ファイルポリシーが作成され、設定が適切であるかを確認

- フィッシング対策ポリシーが作成され、有効であることを確認

※一部抜粋

まとめ

標的型攻撃メールについて、手口の内容や見分け方・対策について解説しました。攻撃メールの悪質性は年々高まっており、巧妙な手口で大切な情報資産を盗み取られる事例が多発しています。

標的型攻撃メールの被害を防ぐためには、ツールを用いた適切なセキュリティ対策の他、何よりも「不審なメールに反応しない」という従業員教育が重要となります。本記事が標的型攻撃メール対策において、参考になれば幸いです。

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

おすすめ記事