Written by 田村 彩乃

目 次

中間者攻撃とは、悪意のある第三者が二者同士の通信へ不正に割り込み、通信データの盗聴や改ざんを行うサイバー攻撃を指します。攻撃者が送受信者に巧妙になりすましを行う上、攻撃から実被害までの期間が長期であることから、被害に遭ったことに気づくのが難しい、という特徴があります。

この記事を読めば、中間者攻撃に関する以下の内容を理解できます。

- 中間者攻撃で用いられる「攻撃の仕組み」

- 想定される被害リスク

- どういった攻撃パターンがあるか

- 中間者攻撃に有効なセキュリティ対策とは?

中間者攻撃に対し、まずは理解を深めたい方。また、大切な情報資産を守るため「適切なセキュリティ対策」を知りたい方も、ぜひご一読ください。

中間者攻撃(MitM攻撃)とは?

中間者攻撃(MitM攻撃)とは、二者同士の通信に割り込みを行い、データ暗号化のための「公開鍵」※ を窃取して、盗聴や改ざんを実行するサイバー攻撃です。例えば攻撃者が「AとBの通信を盗み見たい」と思っている場合に、AとBの通信に割り込んで、やり取りの内容が筒抜けになるような攻撃を仕掛けます。

通常、中間者攻撃は、ターゲットとなる二者間のやり取りを盗み見るための準備を長期間かけて行います。その潜伏期間の長さから、不正アクセスが行われてから被害が明らかになるまでの期間が長く、発覚した時には既に大規模な被害に遭っていることも少なくありません。

中間者攻撃による被害は、主に情報漏洩やフィッシングメール、金銭の窃取などが挙げられます。

公開鍵と秘密鍵とは?

中間者攻撃の理解を深めるため「公開鍵」「秘密鍵」について、簡単に説明します。

公開鍵と秘密鍵は、公開鍵暗号方式という、2者間でデータを安全に送受信する仕組みで用いられます。公開鍵は誰でも利用できるよう公開されている一方、秘密鍵は特定のユーザーだけが所持できます。

公開鍵で暗号化されたデータは「対になる秘密鍵」でしか復号(暗号化されたデータを平文に戻すこと)できず、逆に秘密鍵で暗号化されたデータは「対になる公開鍵」でしか復号できません。

例えば、AさんがBさんの公開鍵でデータを暗号化し送信した場合、Bさんの秘密鍵を持つ本人だけが、データを復号し閲覧できます。この仕組みを用いることで、第三者に情報が漏洩する心配なく、データのやり取りが可能となります。

中間者攻撃の仕組み

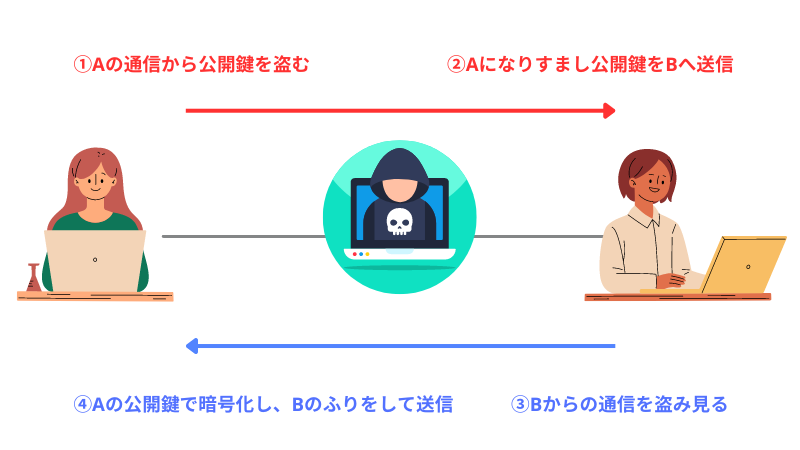

「中間者攻撃の仕組み」を説明するため、「AとB」2者間の通信に、攻撃者が割り込む例を解説します。

▼中間者攻撃の流れ

1.攻撃者は、AがBに送信した公開鍵を盗み取る

2.Bには代わりに攻撃者自身の公開鍵を、Aになりすまして送信。Bは攻撃者から送られてきた公開鍵を「Aから受信したもの」と思い込み、その公開鍵で暗号化したデータを、攻撃者に返信

3.攻撃者はそのデータを窃取、自身の秘密鍵で暗号化を解除し、データを盗み見る

4.最終的に「1」で盗んだAの公開鍵でデータを暗号化し、BのふりをしてAへ送信。受け取ったAは「Bから受信したもの」と思い、データを受け取って自身の秘密鍵で復号

このような手口を取ることで、ABはともに攻撃者の存在に気付くことなく、データをやり取りを行えてしまいます。両者ともに問題なくデータの暗号化と復号が行えるため、第三者が介在していると気づくことは非常に難しい状況です。

このように「中間者攻撃に気づけない」状態が長期で継続するために、結果的に被害が肥大化するまで、不正にデータを窃取され続けてしまうケースが少なくありません。

中間者攻撃(MITM攻撃)とMITB攻撃の違いとは?

中間者攻撃(MITM攻撃)とよく比較される「MITB攻撃」は、厳密にいうと中間者攻撃の1つに該当します。両者の違いは、その攻撃手法と手口です。

- 中間者攻撃…通信を行う二者の間に割り込み、両者が送受信する情報を自身が用意したものとすり替え、気付かれることなく盗聴・改ざんする攻撃手法。

- MITB攻撃…Webブラウザとサーバーとの間に「中間者」が介在。被害者のパソコンに感染させたマルウェアによって、被害者のWebブラウザ上の通信内容を盗聴したり、改ざんしたりする。

両者とも「中間者攻撃」ではあるものの、MITBはWebブラウザ上の通信を狙った犯行に限定される点で、違いがあります。

中間者攻撃で想定される被害リスク

中間者攻撃で想定される被害リスクには、次のようなものがあります。

- 機密情報の漏洩や窃取

- ログインアカウントの盗難

- 通信データの改ざんや妨害

- 不正送金による金銭被害

中間者攻撃では、両者のやり取りが攻撃者に筒抜けとなるため、個人情報や組織の機密情報などが、窃取・漏洩してしまうといった被害リスクが想定されます。また、オンラインバンキングや電子決済サービスの暗証番号・口座情報などが盗み取られ、被害者の口座から不正送金するなど、金銭的な被害に発展するケースも少なくありません。

さらに両者間の通信データを不正に改ざん・妨害することも容易なため「通信内容を改ざんし、相手に不快なメッセージや画像を送る」「通信内容を改ざんし、サービスの正常な動作を阻害する」など、嫌がらせ目的の攻撃を仕掛けられることもあります。

中間者攻撃の主な5種類の攻撃パターン

中間者攻撃の主な攻撃パターンには、次のようなものがあります。

1.無線LANを利用した盗聴・情報の窃取

2.脆弱性のあるアプリやWEBサイトを悪用した情報窃取・改ざん

3.オンラインバンキングの通信を悪用した情報窃取

4.メールメッセージの盗聴

5.DNSスプーフィング

ここでは、上記の5つの攻撃パターンについて詳しく解説します。

1.無線LANを利用した盗聴・情報の窃取

セキュリティレベルの低い無線LANは、中間者攻撃のターゲットとして、しばしば悪用されます。無線LANを利用し通信データの盗聴・情報の窃取を行う攻撃手法は、「ARPポイズニング(ARPスプーフィング)」とも呼ばれています。ARPとは、IPアドレスに対応するMACアドレスをはじめとした、アドレスをリンクさせるためのプロトコル(決まり)を指します。

攻撃者はARPへのリクエストが行われた際に、本来のMACアドレスではない不正なアドレスを利用しリクエストに応答することで、Wi-Fiなどの通信機器になりすまします。送信者とWi-Fiルーターとの間に不正介入することで、ターゲットの通信を盗聴・改ざんすることができてしまいます。

公共施設の無料Wi-Fiなど、暗号化レベルの低い通信サービスで、特に狙われやすい被害です。

2.脆弱性のあるアプリやWEBサイトを悪用した情報窃取・改ざん

脆弱性のあるアプリやWEBサイトを悪用した情報窃取・改ざんも、中間者攻撃の手口の一種です。

例えば、インストール済みのアプリを古いバージョンのまま放置すると、脆弱性を狙って不正に侵入され、通信を盗み見られたり、情報の改ざんが行われたりする可能性があります。特に、人事システムや会計システムなど、個人情報が多く含まれたアプリが被害を受けると、顧客情報や口座番号など、機密データの漏洩に発展するため注意が必要です。

また、大企業や公的機関の公式WEBサイトになりすまし、フィッシング詐欺メール等を悪用して、ログインを促して不正にIDやパスワード・クレジットカード情報を盗み取るような手法も存在します。

3.オンラインバンキングの通信を悪用した情報窃取

オンラインバンキングの通信を悪用し、情報窃取を行う方法もあります。オンラインバンキングを悪用した攻撃では、ユーザーが接続しているブラウザとオンラインバンキングとの通信に攻撃者が割り込み、不正にデータを窃取・改ざんします。

結果、利用者が本来オンラインバンキングへ送信する想定だった、ログインID・パスワード、オンラインバンキングの暗証番号が盗まれたり、振込先の口座情報が改ざんされ金銭被害に発展したりする可能性があります。

4.メールメッセージの盗聴

メールを送受信する通信に割り込んで、メッセージの内容を盗み見られる被害も中間者攻撃でよくあるケースです。クリアテキストのような「暗号化されていない文書」でメールをやり取りすると、中間者攻撃の被害を受けてしまいます。

両者のメールのやり取りを攻撃者が盗み見ることで、情報の窃取・漏洩などの被害に発展します。送信者と受信者ともに割り込みが行われていることに気づきづらく、被害が長期間にわたるケースが多いという特徴があります。

5.DNSスプーフィング

DNSスプーフィングとは、DNSサーバーの脆弱性を突いて通信の内容を盗聴・改ざんする手口です。

DNSサーバーの通信に不正に割り込み、URLを不正なものに書き換えることで、ユーザーを任意のサーバーにアクセスさせることが可能になります。これによって攻撃者はターゲットの通信を盗み見られるようになるという仕組みです。

実際の中間者攻撃の事例

実際に国内の大手飲食チェーンが「中間者攻撃」にあい、7,645件のクレジットカード情報が漏洩した、被害事例をご紹介します。

▼被害内容

| 企業 | 飲食チェーンのECサイト |

|---|---|

| 被害時期 | 2022年6月 |

| 攻撃対象 | 決済アプリケーションの改ざん |

| 被害内容 | システムの脆弱性を突いて決済アプリが改ざんされ、顧客のクレジットカード情報が7,645件漏洩した。 |

この事件では、有名な飲食チェーン店のECサイトに攻撃が仕掛けられ、2021年の特定期間に、同ショップでクレジットカード購入をした顧客のカード情報7,645件が流出しました。攻撃者はシステムの脆弱性を突いて決済アプリを改ざんし、利用者のカード情報を長期にわたり不正入手していたとのことです。

事件の発覚は、当ECサイトを利用した一部の顧客から「クレジットカード情報の漏洩懸念」について、連絡を受けたことが発端。すぐにカード決済システムを停止し調査にあたったところ、同年8月より、カード情報の不正入手が行われていたと明らかになりました。

情報漏洩が発生してから事態が発覚するまでに半年の期間を要していることからも、中間者攻撃の把握が難しいことが伺える事例です。

中間者攻撃へ有効なセキュリティ対策

中間者攻撃は、攻撃の検知が困難であるという特徴があるため、事前の「予防策」が最も有効な対策とされています。

▼中間者攻撃に有効な対策例

1.従業員端末をフリーWi-Fiに接続させない

2.多要素認証を導入する

3.https通信(SSL)のサイトを利用する

4.ソフトウェアを常に最新の状態にする

5.VPNを導入する

それぞれの内容を説明します。

1.従業員端末をフリーWi-Fiに接続させない

前述のように、中間者攻撃の一部の手口には公共の無料Wi-Fiを利用したものがあります。そこで「従業員端末でのフリーWi-Fi接続を禁止する」ことを社内ルールで定めるなど、そもそも公共Wi-Fiなどセキュリティの脆弱な通信を使用しないよう、社員の意識づけを行うことが大切です。

業務中に外出する機会があった場合も、スマートフォンのテザリング機能やポケットWi-Fiを利用するなど、通信が暗号化されていないサービスには接続しないことを徹底します。

2.多要素認証を導入する

「多要素認証」を導入することによって、中間者攻撃による不正ログインを防止する手法も有効です。多要素認証とは、通常のID/パスワードによるログイン手法ではなく、「知識情報」「所持情報」「生体情報」の3種類の認証要素の中から、2つ以上の認証要素を使用してログインする認証方法のことです。

- 知識情報…IDやパスワードなどの「知っていることでログインできる情報」

- 所持情報…社員証などの「持っていることでログインできる情報」

- 生体情報…虹彩認証や指紋認証など「人体の情報を使用してログインできる情報」

例えば認証要素に「所持情報」「生体情報」などを取り入れれば、仮に攻撃者によりログイン情報を傍受されたとしても、アカウントに不正ログインされるリスクを大きく低減することができます。

3.https通信(SSL)のサイトを利用する

基本的な対策ですが、インターネットを閲覧する際は、安全性の高いhttps通信(SSL)のサイトを利用しましょう。https通信が採用されているサイトは、通信の暗号化が行われているため、攻撃者から通信データを盗聴されにくい状態となります。

仮に自身がWebサイトを運用する際も、SSL化は必ず行うようにしましょう。

アクセスしたサイトが「https通信を採用しているか」の確認方法は、以下の通りです。

- URLの冒頭に「https:?」と記載されている

- ブラウザのURL左の「鍵マーク」をクリックすると「この接続(通信)は保護されています」と表示される

4.ソフトウェアを常に最新の状態にする

使用しているソフトウェア・アプリケーションを、常に最新の状態にアップデートしておくことも中間者攻撃の有効な対策です。

ソフトウェアを開発しているメーカーは、自社製品の脆弱性を解消するために「パッチ」と呼ばれるアップデート用のファイルを定期的に提供します。このパッチを適用せずに放置すると、脆弱性を突いた攻撃を回避しにくくなり、中間者攻撃の被害に遭いやすくなります。

ソフトウェアを最新の状態にアップデートし、パッチを適用することで、中間者攻撃の対象となる脆弱性をなくし、セキュリティを高めることが可能です。

5.VPNを導入する

中間者攻撃に有効な対策、5つ目は「VPN機器の導入」です。

VPNは、安全な通信を行うための仮想的な専用線を指す言葉であり、VPNを使用することで自身のデータを安全な状態で送受信できます。暗号化した状態でデータをやり取りするため、盗聴や改ざんのリスクの低減が可能です。

ただし簡易的なVPN機器を使用した場合、セッション確立時(データ暗号化の前)に鍵を盗まれ、中間者攻撃に悪用されてしまうケースもあります。導入時は第三者に悪用されづらい、セキュリティの厳格な通信が行えるものを、選定することが重要です。

中間者攻撃の対策に有効なLANSCOPE プロフェッショナルサービスソリューション

ここまで「中間者攻撃」の被害リスクや対策について解説しましたが、企業や組織がより高度なセキュリティ体制を確立するのであれば、ぜひLANSCOPE プロフェッショナルサービスをご活用ください。

ここではセキュリティを大きく向上させる、プロフェッショナルサービスの、2つのソリューションを紹介します。

1.貴社のクラウドサービスを不正アクセスから守る「クラウドセキュリティ診断」

近年ではクラウドサービスの利用が増加したことで、クラウド経由での情報漏洩が多発しています。中間者攻撃においても、不正に入手したクラウドへのログイン情報で機密ファイルにアクセスされたり、顧客情報が盗み取られたりといった被害が想定されます。

弊社が提供する「クラウドセキュリティ診断」では、豊富な知見を持ったベンダーが貴社のクラウドサービスの設定状況を診断。多要素認証の導入・アクセス権限の制限などを専門家が正しく設定することで、仮に中間者攻撃によりIDやパスワードが窃取された場合も、不正アクセスできない体制を整えることが可能です。

弊社のクラウドセキュリティ診断では、Microsoft 365 やAWS・Salesforce といった、幅広い種類のクラウドサービスに対応しています。

2.アプリやネットワークの脆弱性を洗い出す「セキュリティ診断」

中間者攻撃では、アプリケーションやWEBサイトの脆弱性を悪用した犯行が頻繁に見られます。貴社の提供するサービスが攻撃に悪用されないよう、定期的にそれらの脆弱性を見直し、適切な対処を行う必要があります。

弊社の「Webアプリケーション脆弱性診断」であれば、攻撃の対象となる脆弱性を洗い出し、セキュリティ強化のための適切な対処方法を提示。PCサイトからモバイルサイトまで、プロのベンダーがお客様のニーズやコンテンツの構成にあわせて柔軟に対応します。

まとめ

今回は「中間者攻撃」の概要や手口などについて紹介してきました。

■この記事のまとめ

- 中間者攻撃とは、二者同士の通信に割り込みを行い、盗聴や改ざんを行うサイバー攻撃

- なりすましによる犯行、かつ不正アクセスから実被害までの期間も長いため「発見が難しい」「発覚時には被害が大規模になっている」などの特性がある

- 無線LANやアプリ・WEBサイトの脆弱性、オンラインバンキングの通信など、中間者攻撃では、様々な媒体を悪用した攻撃手口が存在する

- 有効な対策として、フリーWi-Fi接続の禁止、多要素認証の導入、ソフトウェアの定期的なアップデート、VPNの利用などがある

中間者攻撃の脅威を低減させるためにも、組織内のセキュリティ対策を見直し、安全な環境を構築しましょう。また、中間者攻撃への対策強化のため、ぜひ以下の資料もご活用ください。