サイバー攻撃

外部公開資産は攻撃者から常に狙われている?インターネット上の脅威を観察してみよう

目 次

自己紹介

こんにちは、サイバーセキュリティ本部xSIRTサービス課の刀川 郁也です。

私はCSIRT(Computer Security Incident Response Team)サービスを担当しており、お客様の組織内で発生したセキュリティ事故に対処するチームの一員です。セキュリティ事故が発生した際には緊急対応を行い、平常時には脆弱性情報の収集や、お客様組織の従業員向けにセキュリティの啓蒙活動を行っています。

はじめに

昨今、VPN機器の脆弱性や、インターネット上に不用意に公開されている資産を起点としたサイバー攻撃の被害が増えています。例えば、脆弱性が放置されたVPN機器から内部ネットワークへ不正侵入され、ランサムウェアに感染するといった事例が挙げられます。

IPA(情報処理推進機構)が公開している「情報セキュリティ10大脅威 2025」でも、昨年に続き「ランサム攻撃による被害」が1位となっていますが、これは上述のような脆弱な外部公開資産が多く存在していることが要因だと考えられます。

私自身も、CSIRT対応サービスの中で以下のような事故対応を経験しています。

- 外部に不用意に公開されたRDP(リモートデスクトッププロトコル)から不正侵入され、ランサムウェアに感染してしまった

- 外部から接続可能なSSH(セキュアシェル)から不正侵入され、コインマイナー(マルウェアの一種)を設置された

これらの事故が発生する原因の一つとして、「自分たちは、まさか被害を受けないだろう」「少しくらいなら、インターネット上に公開していても大丈夫だろう」という考え方があると感じます。その背景には、インターネット上で大量の攻撃が繰り広げられている、ということへの危機感の低さや認識の甘さがあると考えます。

そこで今回は、「ハニーポット」で観測されたインターネット上の攻撃状況を紹介することで、皆様に外部公開資産のリスクを理解していただければと思います。

ハニーポットとは?

前述した「ハニーポット」について少し説明します。

ハニーポットとは、攻撃手法や攻撃ターゲットの分析を目的に、あえて攻撃されやすくしたシステムを指します。ハチミツを使って動物や昆虫をおびき寄せる「罠」のようであることから、ハニーポットと呼ばれます。

ハニーポットで攻撃の傾向を分析することで、流行する攻撃手法を把握することが可能となり、能動的に対策を講じることができます。

ハニーポットについての詳細は以下の記事もご参照ください。

今回は「T-pot」という、いくつかのハニーポットツールを統合したプラットフォームを利用し、攻撃の観測を行います。AWS(Amazon Web Services)上にT-Potを構築し、インターネットから接続可能にすることで、攻撃通信を収集しています。なお、AWSの東京リージョンに構築していますので、日本国内への攻撃状況であるとご認識ください。

観測状況の分析

全体的な傾向

早速、攻撃の観測状況を見てみます。

2025/1/30(木) 21:00ごろに、インターネット上にハニーポットを公開しました。

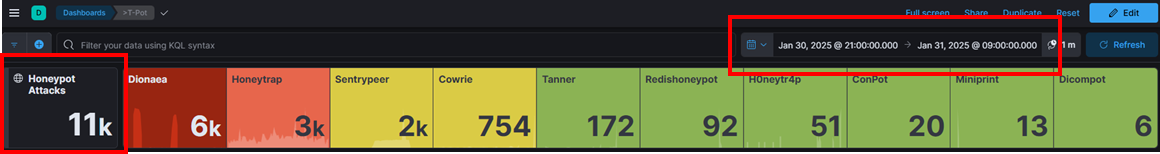

▲インターネット公開から12時間の攻撃状況

2025/1/30(木) 21:00 ~ 2025/1/31(金)9:00の12時間の間に、11K(1.1万件)の攻撃通信が来ていました。「一日くらい大丈夫だろう」「放置して今日は帰っても大丈夫だろう」という甘い考えが、命取りになる可能性があるわけです。

今回は一週間ほどハニーポットを公開し、その内容で傾向分析を行います。

分析対象とする期間は、2025/2/6(木) 0:00 ~ 2025/2/14(金) 0:00までとしています。

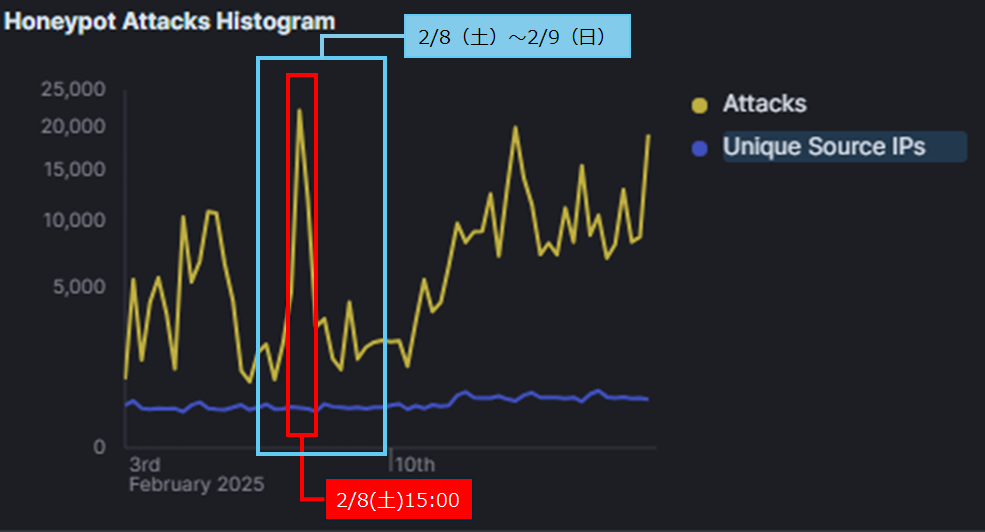

対象期間のサイバー攻撃数の傾向を確認したところ、以下の図の通りとなりました。

▲対象期間における攻撃観測数の推移

攻撃されても気付きにくいという観点から、日本企業が稼働しない土日(2/8、2/9)に攻撃が多く観測され、平日にかけて減少していくと予想していました。平日であれば即時対応が可能ですが、休日だと担当者と連絡がつきづらい等、即時対応の難しさをCSIRT支援サービスでも経験していたためです。

結果、2/8(土)の15:00に多くの攻撃が観測されている一方で、その前後は攻撃数が減少していることから、2/8(土)の15:00は突発的なサイバー攻撃であったと予想します。

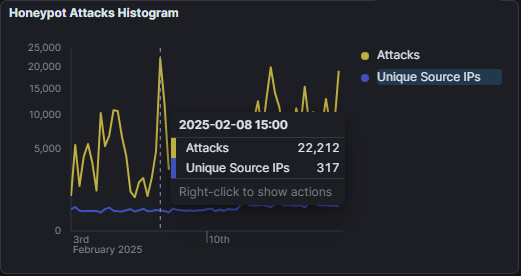

▲2/8(土)の攻撃観測数

また、攻撃観測数に対して、攻撃元となっているIPアドレス数が少ないことから、特定のIPアドレスから多くの攻撃を受けているということが伺えます。

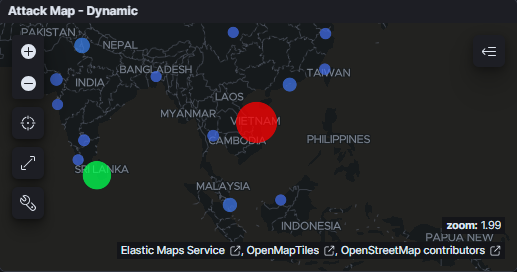

特に、ベトナムからの攻撃が多く観測されていましたが、政治的なイベント等と関連するような情報は確認できず、残念ながら攻撃の背景を探ることはできませんでした。

▲2/8(土)の攻撃の内、特に攻撃元として検知が多かった国(赤丸部分)

私の予想とは異なり、分析の対象期間においては、2/8(土)に突発的な攻撃は観測されたものの、2/10(月)以降の平日に攻撃数が増加していく結果となりました。標的を絞った攻撃はこの限りではありませんが、無差別な攻撃は、攻撃対象の母数を多くするために、多くのシステムが稼働するであろう平日に攻撃を仕掛けてくるのかもしれません。

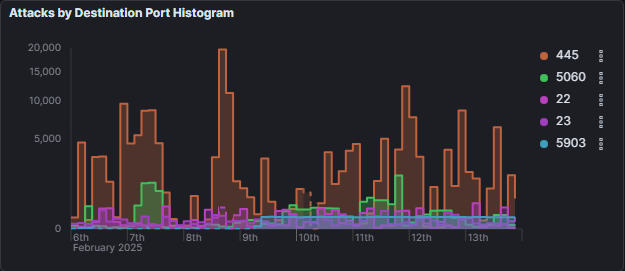

ポート番号に着目した攻撃傾向

続いては、攻撃されたポートに着目してみます。

対象期間において、攻撃が多く観測されたポート番号は、上位から順に以下の通りでした。

445(SMB) / 5060(SIP) / 22(SSH)/ 23(telnet) / 5093(Sentinel LM)

▲攻撃が多く観測されたポート番号

ウェルノウンポート(0~1023番ポート)と呼ばれる著名な通信プロトコルに加えて、IP電話で使われる5060番ポートや、ライセンス管理製品で登録されている5093番ポートに対する攻撃が多数観測されています。その中でも特に、445(SMB)番ポートは多くの攻撃を観測していることが分かります。

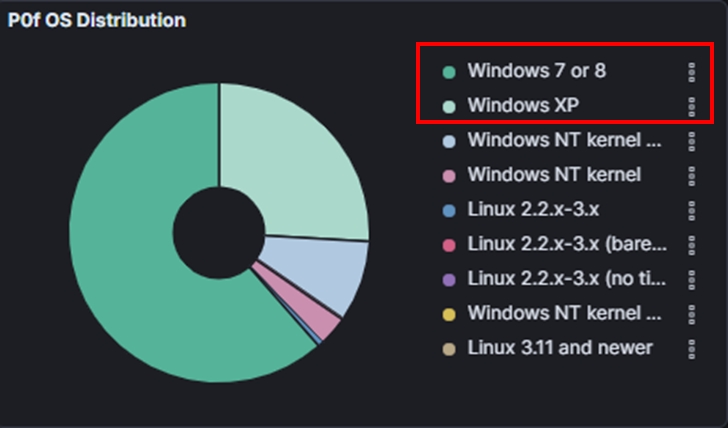

特に、攻撃通信が多かった445(SMB)番ポートに着目します。

445(SMB)番ポートを狙った攻撃の対象となったOSは、Windows7/8やWindows XPといった古いOSが大半を占めていました。

明記されているわけではありませんが、攻撃コードや通信パケットの特徴からターゲットのOS情報を識別しているものだと思われます。

▲445(SMB)番ポートを狙った攻撃の、対象となったOS

標的となっているWindows7/8やWindows XPは、すでにサポートが終了しており、脆弱性が発見されてもセキュリティパッチが提供されません。

過去に、多くの端末を感染させた「WannaCry」と呼ばれるランサムウェアは、SMBの脆弱性を悪用していました。また、被害の多くはWindows7の端末ということでした。

古いOSで445(SMB)番ポートが狙われるのは、このようなランサムウェアに感染させる狙いもあると推察されます。

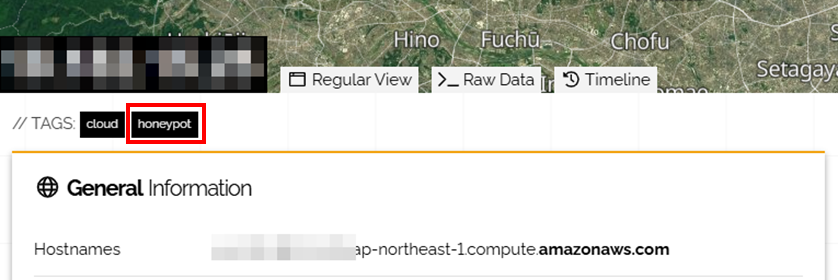

また、「はじめに」において、RDP(リモートデスクトッププロトコル)から不正侵入されたセキュリティ事故の対応支援を行ったことがあると述べましたが、対象期間においては、RDPへの攻撃は観測されませんでした。昨今のランサムウェア攻撃の侵入口としてよく狙われるプロトコルにも関わらず、標的にならないのはなぜか考えてみました。

本ハニーポットをオープンソースのツールで確認すると、「honeypot」タグがついており、攻撃者にもおとりのサーバであるということが一目で分かってしまいます。

▲本ハニーポットをオープンソースのツールで確認した結果

そのため、攻撃者に「このサーバに攻撃しても意味がない」と気づかれてしまい、RDPにおいては攻撃試行が観測されなかった可能性が考えられます。また、RDPは主にWindowsで利用されるプロトコルですが、T-PotはLinux基板上で動作しており、攻撃者に「おとりである」と思われてしまう1つの要因かもしれません。

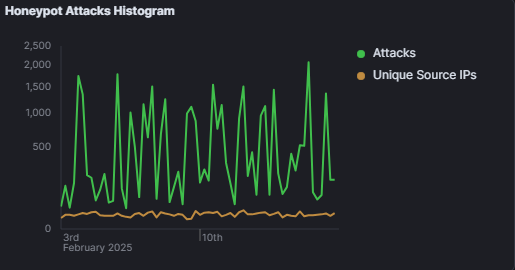

パスワード攻撃に着目した傾向

続いては、パスワード攻撃を観測するハニーポットを見てみます。

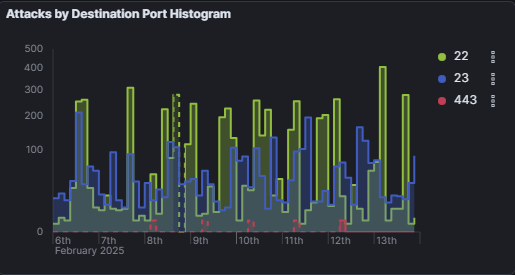

今回のハニーポットでは、22(SSH)/ 23(telnet) 番ポートに対する攻撃を主に観測しています。

▲対象期間における、パスワード攻撃の観測推移

ある程度一定の間隔で、パスワード攻撃が観測されました。

自動プログラムを用いて、特定のタイミングでパスワード攻撃を試行しているのではないかと考えます。

また、パスワード攻撃においても、攻撃観測数と比較して攻撃元となっているIPアドレス数は大幅に少ない結果となっています。パスワード攻撃では、「ブルートフォース(総当たり)攻撃」や、よく使われるパスワードのリストを使った「辞書攻撃」が用いられます。攻撃を成功させるために、多くの試行回数が求められる攻撃ですので、このような傾向になっていると考えられます。

また、遠隔からログインして、シェルコマンドを実行できるという特性からも、22(SSH) 番ポートや23(telnet)番ポートは狙われやすい傾向にあり、多くのパスワード攻撃が観測されていると考えられます。

▲攻撃対象ポート別のパスワード攻撃の観測推移

22(SSH) 番ポートと23(telnet)番ポートへの攻撃を比較すると、22(SSH) 番ポートへの攻撃の方が多く観測されました。

23(telnet)番ポートは、通信が暗号化されず、パスワードやその他の機密情報が平文で送信されるというセキュリティ上のリスクが存在します。そのため、利用が減少傾向にあり、22(SSH) 番ポートへの攻撃と比較すると少ない傾向にあると考えられます。

一方で、telnetはIoT機器を操作するために利用されていることが多く、製品によっては初期アクセス用のアカウント名とパスワードが公開されていることがあります。不正アクセスのしやすさからも、23(telnet)番ポートが狙われる傾向にあると思われます。

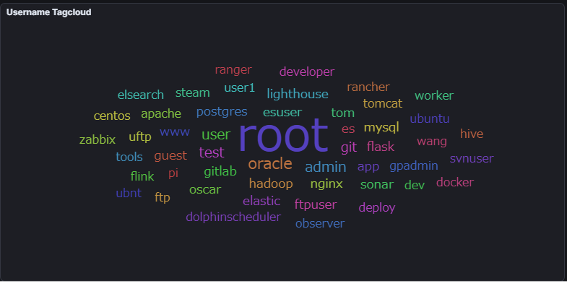

実際に、パスワード攻撃で利用されたアカウント名とパスワードを見てみます。

▲攻撃に使われたアカウント名

▲攻撃に使われたパスワード

図にある文字の大きさは、攻撃試行の回数によって変化します。文字の大きさが大きいほど、多くの攻撃で利用されたアカウント名とパスワードであるということを示しています。

アカウント名においては「root」での攻撃試行が多く観測されました。「root」アカウントは、高い権限をもつアカウントでありながら、Linuxシステムにおいてデフォルトで存在するアカウントです。「root」アカウントに、直接ログインできないように設定することが対策となりますが、そのような対策が講じられていない機器を狙っているのでしょう。

さらに、「oracle」「apache」「zabbix」等の製品名も見受けられます。デフォルトで準備されているアカウントが、このような製品名になっている場合があり、そのような初期パスワードから変更していないアカウントを狙った攻撃だと考えられます。

パスワードにおいては、「123456」というパスワードでの攻撃試行が多く観測されました。未だにこのようなパスワードで攻撃を試されるのか、と思いましたが、実際に成功してしまうから攻撃者も利用しているのでしょう。さらに「p@ssw0rd」といった、文字列の一部を記号や数字に変えたパスワードや、「1q2w3e4r」のような、キーボード配列が近い文字列のパスワードも攻撃試行に利用されています。

このようなパスワードも、よく使われるパスワードとして攻撃者はリスト化しており、辞書攻撃の餌食になってしまいます。

また、「apache123」のような「製品名(デフォルトアカウント名)+数字」のようなパスワードもリスト化されており、注意が必要です。実際に図の中にあるアカウント名に、数字を組み合わせただけのパスワードで不正アクセスを受け、ランサムウェア被害にあうというセキュリティ事故の対応支援も経験しています。

ハニーポットで攻撃を観測してみて…

外部公開資産に対して、大量の攻撃試行がされていることがお分かりいただけたかと思います。 私もインターネットは危険であるとは分かっていたものの、視覚的に攻撃を観測することで、危険性を改めて実感することができました。

さらに、おとりだと分かってしまうサーバに対しても一晩で1万件以上の攻撃が来るわけですから、通常のサーバに対しては、より多くの攻撃が来ることが予想されます。また、ハニーポットに対して、昨今多くの被害を受けているVPN機器やRDPを狙った攻撃が観測されなかったことに不気味さを感じています。おとりのサーバには目もくれず、本当に脆弱なサーバに狙いを定めているのかもしれません。特に高度な攻撃者は、脆弱なサーバを入念に偵察し、常に皆様の重要な資産を狙っているのです。

本稿を読んだ皆様が一人でも多く、インターネット空間の恐ろしさを再認識し、「対策が必要だ」と感じていただければ何よりです。

外部公開資産を守るために必要な対策とは

このような多くの攻撃から外部公開資産を守るためには、「不要なサービス(ポート)を外部に公開しない」ことが最も重要です。公開していないと思っていても、設定ミス等により、意図しないサービスが外部に公開されている場合もあります。サーバ構築後は、以下のようなWebツールを利用し、客観的な視点で公開サービスのチェックを行うことを推奨します。

Shodan:https://www.shodan.io/

Censys:https://search.censys.io/

また、公開が必要なサービスについては、以下のようなセキュリティ対策を推奨します。

- アクセス元のIPアドレスは、必要最低限に制限する

- OS、ミドルウェア、ソフトウェア等を常に最新バージョンで運用する(脆弱性対策)

- 最小権限の作業アカウントを作成し、デフォルトアカウントを無効化する

- 脆弱なパスワード(文字数が少ない、数字のみ、アカウント名+数字、類推されやすいよく使われる文字列)を設定しない

- IDSやIPSを導入し、外部からの攻撃を検出/遮断する

- (Webアプリケーションの場合)WAFを導入する

さらに、ここ数年ではASM(Attack Surface Management)と呼ばれる、インターネットからアクセス可能な外部公開資産を洗い出し、存在する脆弱性などのリスク管理を行う考え方・製品が普及してきています。このような製品を利用し、リスク管理を行うことも有効な対策となります。

MOTEXでは、外部(インターネット)脅威に対するリスク評価視点で、「Panorays」とそのスポットサービスである「サイバーリスク健康診断」を提供しています。

MOTEXが提供する

「Panorays」・「サイバーリスク健康診断」とは

サイバーリスク健康診断は、ASMツールであるPanoraysを活用した、スポットサービスです。

対象企業の外部公開資産をドメイン1つから自動的に検出します。

以下のようなリスクを攻撃者視点で可視化、調査結果をわかりやすい報告書にまとめて報告します。

- 攻撃者に悪用されやすいポートの開放

- 認証情報(パスワード)の漏えい

- ソフトウェアの脆弱性

また、昨今はグループ会社・取引先の脆弱な資産に攻撃を受け、自社の情報が漏洩するサプライチェーンリスクが増えています。

Panoraysは自社だけでなく、グループ会社や取引先の外部公開資産の調査も可能なためサプライチェーンリスク対策にも有効です。

MOTEXではPanoraysでリスクが発見された資産や、攻撃者に狙われやすいVPN機器やWebサイト(ホームページやECサイトなど) 、クラウドサービスなどについて、詳細な検査を行う「脆弱性診断サービス」も提供しています。

これらを組み合わせることで、さらに外部公開資産のリスク軽減に役立ちます。

最近はグループガバナンス強化に加えて、コスト低減も一つの理由として、グループ会社を含めたサプライチェーンリスク管理や脆弱性診断を親会社(ホールディングス)がまとめて実施することが増えており、MOTEXはそういった実績や経験が豊富です。

皆様もぜひ、「Panorays」・「サイバーリスク健康診断」をご検討ください。

3分でわかる!Panorays(パノレイズ)

自社に関連するサプライヤーの資産情報を自動収集し、サプライチェーン全体のセキュリティ対策状況を可視化することで攻撃の潜在的リスクを把握できます。

最後に

このような観察結果をもとに、インターネット上の脅威に対する認識を深め、適切な対策を講じることで、セキュリティリスクを低減させることができます。

サーバ管理者の皆さんはもちろん、組織を守るCSIRTやセキュリティ担当者の皆さんも、本稿をご一読いただき、セキュリティ対策やセキュリティ教育に役立てていただければ幸いです。

1件でも多くのセキュリティ事故が減ることを願っております。