Written by WizLANSCOPE編集部

目 次

Webスキミングとは、サイバー犯罪者が悪意のあるコードをウェブサイトに埋め込み、ユーザーが入力するクレジットカード情報や個人情報を盗むサイバー攻撃の一種です。

特にショッピングサイトが標的となりやすく、ユーザーが購入手続きを行う際に入力するデータが盗まれます。

この手法は非常に巧妙で、被害者の気づかないうちに情報が流出するため、企業はセキュリティ対策を強化し、ユーザーも信頼できるサイトでのみ取引を行うことが重要です。

本記事では、「Webスキミングとは何か、なぜ狙われるのか、そしてサイトを守るために本記事では今すぐ実践できる具体的なセキュリティ対策」について、初心者の方にも分かりやすく解説します。

- Webスキミングの概要

- Webスキミングの脅威

- 具体的なセキュリティ対策

「Webスキミングから情報を守るにはどうすれば良いのか知りたい」という方は、ぜひご一読ください。

Webスキミングとは

Webスキミングとは、悪意のある攻撃者がWebサイトに不正なスクリプト(コード)を挿入し、ユーザーが入力するクレジットカード情報や個人情報を盗み取るサイバー犯罪です。

具体的には、正規のECサイトや旅行サイトなどに不正なスクリプトを埋め込み、利用者が入力したクレジットカード番号や住所、ログイン情報などを盗み出そうとします。

この攻撃の厄介な点として、Webサイトの外見や動作に大きな変化がないことが挙げられます。

外見や動作に違和感がないため、ユーザーはいつも通りに商品を購入したりサービスを予約したりする中で、不正なコードに気がつかないまま情報を入力してしまいます。

その結果、入力されたデータは攻撃者のサーバーへ転送され、個人情報の悪用やクレジットカードの不正利用につながります。

特に大規模なECサイトや、利用者が多いサービスは格好の標的となり、過去には数百万件単位の情報漏洩につながった事例もあります。

不正なコードは、気づかれないよう巧妙に隠されていることが多いため、Webサイトの管理者は、自社サイトでWebスキミングが実行されないように、定期的なコードチェックやセキュリティ強化を継続的に実施する必要があります。

Webスキミングとスキミングの違い

「スキミング」とは、もともと実店舗などでクレジットカードの磁気情報を不正に読み取って盗む犯罪のことです。

例えば、ATMやコンビニの決済端末に小型装置(スキマー)を取り付け、カードを読み取る際に磁気情報を盗み取ります。

この盗み出した情報を用いて偽造カードを作成し、不正利用するのが典型的な手口です。

これに対して「Webスキミング」は、物理的な端末ではなく、オンライン上のWeb決済などを狙って行われます。

Web決済を利用すると、利用者は店舗に足を運ばずとも商品を購入することができますが、その際に入力したクレジットカード情報が攻撃者に抜き取られてしまうのがWebスキミングの大きな特徴です。

従来のスキミングが端末の改ざんといった「目に見える攻撃」であるのに対して、Webスキミングはコードの改ざんによる「見えない攻撃」です。

そのため、被害に遭った利用者・事業者が気がつきにくく、被害が拡大しやすいという特徴があります。

| 名称 | スキミング | Webスキミング |

|---|---|---|

| 特徴 | 実店舗やATMなどでカードの磁気情報を窃取 | Webサイトを通じて、個人情報やクレジットカード情報を窃取 |

| 主な手法 | 決済端末に小型装置(スキマー)を取り付ける | 不正なスクリプトをWebサイトに埋め込む |

| 発見のしやすさ | 目に見えた変化があるため、比較的発見しやすい | 見た目ではわからないため、発見しづらい |

Webスキミングの仕組み・手口

Webスキミングは、利用者がWebページに入力したデータを狙う攻撃です。

ターゲットとなるのは、クレジットカード番号、有効期限、セキュリティコード(CVV)、氏名、住所、ログイン情報などの個人情報です。

ユーザーが情報を入力すると、埋め込まれた不正なスクリプトがその情報を収集し、攻撃者が管理するリモートサーバーに情報が送信されます。

また、Webスキミングでは、ユーザーが入力した情報が攻撃者のサーバーに送信されるだけでなく、正規のサーバーにも同時に送信されることが一般的です。

取引自体は正常に完了したように見えるため、利用者が不正行為に気がつくことは非常に困難です。

ここでは、代表的な2つのWebスキミング手口の仕組みについて解説します。

手口(1):サイトに不正なコードを仕込む

もっともよく知られているのが、ECサイト自体を直接狙う手口です。

攻撃者はECサイトのサーバーや管理者アカウントに侵入し、決済ページや購入フォームに不正なスクリプトを埋め込みます。

不正なスクリプトが埋め込まれたECサイトで、普段通り商品を購入し、カード番号や住所を入力すると、入力データが攻撃者のサーバーへ転送されてしまう仕組みです。

この手口の特徴は、サイトの見た目や操作性にほとんど変化がない点です。

利用者は違和感を覚えにくいため、気がつかないまま、情報を窃取されてしまいます。

さらに攻撃者は、ターゲットごとにスクリプトを調整し、特定の情報だけを抜き取るよう細工することも可能です。

そのため、被害は非常に深刻になりやすく、早期発見が難しいという課題があります。

手口(2):サイトが利用する外部サービスに不正なコードを仕込む

もう一つの代表的な手口として、ECサイトが利用している外部サービスを悪用する方法が挙げられます。

多くのECサイトは、広告配信やアクセス解析、決済機能などのために外部のスクリプトを読み込みますが、その配信元が攻撃されると、不正なコードが混入する恐れがあります。

このケースでは、サイト運営者のスクリプト自体は改ざんされていないため、異常を察知しづらく、利用者側も普段通りに決済画面に情報を入力してしまいます。

しかし、裏側では外部の不正スクリプトが作動して、入力内容が攻撃者に送信されています。

外部サービスは複数のサイトに提供されていることが多いため、一度改ざんされると、多くのECサイトが同時に被害を受けるリスクが高まります。

Webスキミングがもたらす被害・リスク

Webスキミングがもたらす代表的な4つの被害・リスクを解説します。

- 情報漏洩

- 金銭的な損失

- 機会損失

- 企業の信頼の失墜

情報漏洩

Webスキミングが発生すると、顧客の個人情報やクレジットカード情報といった機密データが漏洩するリスクがあります。

攻撃者に送信された情報は、不正利用されるだけでなく、ダークウェブ上で売買される可能性もあります。

さらに、窃取されたメールアドレスやパスワードが他のサービスで使い回されている場合、不正ログインやフィッシング詐欺といった二次被害が発生する恐れもあります。

万一自社サイトでWebスキミングが発生した場合には、情報漏洩の範囲を特定し、顧客への通知や補償を行う必要があり、その対応には多大な時間とコストがかかることになります。

金銭的な損失

自社サイトでWebスキミングが発生すると、金銭的な被害が生じる可能性があります。

まず、不正利用されたクレジットカードの取引に対して返金やチャージバックを行う場合、その費用を企業側が負担するケースがあります。

また、顧客情報や機密情報の漏洩が発生した際には、原因調査や法的対応を行うために、外部の専門家へ依頼する費用も発生します。

さらに、攻撃を受けたシステムの修復や再構築、および再発防止のためのセキュリティ強化にかかる費用も必要になります。

加えてサイバー保険などを契約している場合、保険料の増額や補償条件の見直しが行われ、中長期でのコスト負担が増加する恐れもあります。

さらに、情報漏洩が発覚すると、取引先や金融機関からの信頼が低下し、取り引き停止や資金調達条件の悪化が招かれる可能性もあります。

このようにWebスキミングの被害は、単なる短期的な金銭被害に留まらず、企業の経営や信頼に、長期的かつ深刻な影響を与えます。

機会損失

Webスキミングの被害は、直接的な損失だけでなく、本来企業が得られたはずの利益や成長機会を奪う恐れもあります。

例えば、被害が発覚すると経営資源がインシデント対応に集中するため、新規サービスの開発やマーケティング施策が後回しになり、競争力を高めるチャンスを逃すことになります。

さらに、情報漏洩が発覚したことで信頼が低下すると、顧客離れが生じ、売上減少や競合にシェアを奪われるリスクも高まります。

新規顧客獲得のための営業活動や他社とのアライアンス形成といった攻めの取り組みが停滞してしまうことで、長期的な企業成長に悪影響を及ぼす可能性があります。

企業の信頼の失墜

自社サイトでWebスキミングが発生すると、企業ブランドや社会的信頼が大きく損なわれるリスクが生じます。

たとえ不正操作を受けた被害者側であったとしても、一度「顧客情報を守れない企業」という印象が世間についてしまうと、そのイメージを払拭するのは容易ではありません。

その結果、既存顧客が離れるリスクに加えて、新規顧客の獲得も難しくなり、取引先や投資家からの信用も低下しかねません。

また、金融や医療といった規制の厳しい分野においては、監督官庁による調査や行政処分、罰金といった制裁に発展するケースもあります。

信頼の失墜は、一時的な金銭損失だけでなく、企業価値そのものを大きく損ない、事業の存続に深刻な影響を及ぼす可能性があります。

| リスク | 主な被害 |

|---|---|

| 情報漏洩 |

・不正ログイン ・フィッシング詐欺 ・ダークウェブ上での売買 |

| 金銭的な損失 |

・不正利用された取引に対する返金 ・原因調査等にかかる費用 ・システムの再構築などセキュリティ強化費用 ・サイバー保険の見直し |

| 機会損失 |

・社内リソースがインシデント対応に集中することによる競争力低下 ・信頼低下による顧客離れ |

| 企業の信頼の失墜 |

・企業ブランドの失墜 ・取引先、顧客からの信用低下 ・監督官庁による調査や行政処分 |

Webスキミングの被害事例

国内で発生したWebスキミングの事例を紹介します。

2024年、全国展開する大手コーヒーチェーンが運営する公式オンラインストアにおいて、不正アクセスによる大規模な情報漏洩の可能性が公表されました。

第三者がサイトの脆弱性を突いてシステムに侵入し、ペイメントアプリケーションの一部を改ざんしたことにより、顧客の個人情報およびクレジットカード情報が外部に流出した恐れがあるとされています。

調査の結果、最大で92,685件の顧客情報(氏名・住所・電話番号・メールアドレス・ログインID・パスワードなど)、さらに52,958件のクレジットカード情報(番号、名義、有効期限、セキュリティコード)が漏洩した可能性が確認されました。

企業は被害発覚後、カード決済機能の停止やサイトの一時閉鎖を実施するとともに、外部の専門機関によるフォレンジック調査を実施しました。

調査結果を踏まえ、影響を受けた可能性のある顧客には電子メールや郵送で個別通知を行い、クレジットカード会社と連携してモニタリングおよび再発行対応を進めています。

本事例は、サイト自体の改ざんによって不正なコードが仕込まれ、決済処理の過程で入力された顧客の情報が盗み取られるという、典型的なWebスキミングの手口を示しています。

表面的にはサイトが通常通り機能していたため、利用者も企業側も被害に気づきにくく、長期間にわたって被害が発生してしまうWebスキミングの危険性が見られる事例です。

Webスキミングへの対策

Webスキミングは、ECサイトや決済システムを狙った巧妙な攻撃手法であり、ユーザーが気づかないうちに個人情報やクレジットカード情報が盗まれてしまう危険性があります。

被害が発覚した場合、情報漏洩だけでなく企業の信頼低下や金銭的損失など深刻な影響が広がることも少なくありません。

こうしたリスクを防ぐためには、単発の対策だけでなく、システムの更新や運用体制の整備、監視・診断の継続など、多層的かつ日常的なセキュリティ対策が欠かせません。

本章では、Webスキミングから企業や顧客を守るために具体的に実施すべき対策について、わかりやすく解説します。

OS・ソフトウェアの最新化

Webスキミングは、サイトやシステムの脆弱性を突いて不正コードを埋め込む手口が多いため、OSやミドルウェアなどを常に最新の状態に保ち、脆弱性を解消することが重要です。

脆弱性とは、システムやアプリケーション、ネットワークなどに存在する「弱点」や「欠点」のことです。

特にCMS(コンテンツ管理システム)を利用しているWebサイトでは、プラグインやテーマが不正なコードの埋め込みのターゲットにされるケースが多く見られます。

不要な機能やサービスは無効化し、アップデートの自動化や管理体制の整備も合わせて行うことで、被害を未然に防ぐ効果を高めることができます。

多要素認証の設定

管理者アカウントが不正ログインされると、サイト自体の改ざんや決済画面への不正コード設置が容易に行われてしまいます。

そのため、ログインには多要素認証(MFA)を導入することが有効です。

多要素認証とは、システムやサービスへのログイン時に、「知識情報」「所持情報」「生体情報」3つの認証要素のうち、2つ以上の認証要素を組み合わせて認証を行うセキュリティ方法です。

パスワードだけでなく、ワンタイムパスワードや認証アプリを組み合わせることで、万一パスワードが漏洩しても、不正ログインされる可能性を大幅に低減できます。

ログの監視

日常的にアクセスログやシステムログを監視することで、異常な通信や管理画面への不審なログイン試行、外部サービスへの不審なアクセスなどを早期に検知できるようになります。

ログ監視は単独でも有効ですが、アラート設定や自動分析ツールと組み合わせることで、攻撃を受けた際の初期対応を迅速化することが可能です。

不正アクセス検知システムの導入

不正なスクリプトの埋め込みや侵入を自動的に検知・遮断するシステムを導入することも効果的です。

例えば、WAFやIDS/IPS、NDRなどのセキュリティソリューションを用いることで、通常の運用では気づきにくい攻撃を検知し、防ぐことができます。

| 名称 | 機能 |

|---|---|

| WAF | WebサーバーとWebアプリケーションの間でHTTP通信を監視し、悪意のある攻撃を検知・ブロックする |

| IDS(不正侵入検知システム) | ネットワーク上で発生した不正なアクセスや攻撃を検知し、管理者に通知する |

| IPS(不正侵入防御システム) | ネットワーク上で発生する不正なアクセスや攻撃を検知し、自動で遮断・防御を実施する |

| NDR | ネットワーク全体を監視し、高度な脅威を検知・分析・対応する |

特に決済関連のページや外部スクリプトの読み込み部分は重点的に監視する必要があります。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

定期的な脆弱性診断の実施

自社だけでは気づけない潜在的な脆弱性を把握するためには、外部の専門機関による定期的な脆弱性診断が欠かせません。

診断結果に基づいて修正や強化を行うことで、Webスキミングの発生リスクを大幅に低減できます。

また、診断は一度きりではなく継続的に実施することが、長期的なセキュリティ維持につながります。

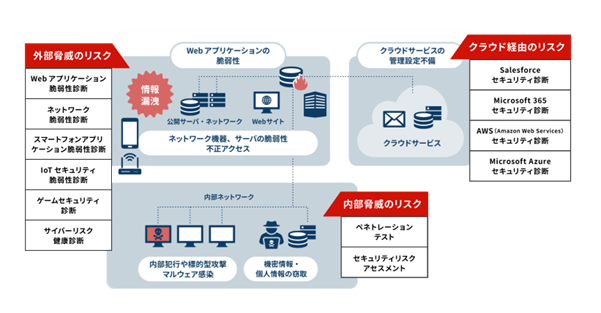

セキュリティリスクの可視化、対策に「LANSCOPE プロフェッショナルサービス」

Webスキミングは、Webサイトの利用者側だけでなく、運営・管理する企業・組織にも深刻な被害をもたらします。

不正操作を受けた被害者側であったとしても、「情報漏洩した企業」と世間に認知されると、ビジネスの機会喪失や信頼喪失は避けられません。

このような被害を防ぐためには、自社のサービスのセキュリティ状況を適切に把握し・管理することが重要です。

LANSCOPE プロフェッショナルサービスの「脆弱性診断」は、Webアプリケーションやシステム、サーバー、ネットワーク機器などを調査し、システム上の脆弱性やハッキングを受ける可能性があるセキュリティホールなどのセキュリティリスクを洗い出すサービスです。

難関国家資格を取得したセキュリティの専門家が、攻撃手法の研究結果や、実際の運用経験のフィードバックを基に、攻撃者の視点でさまざまな疑似攻撃を行い、脆弱性や耐性を診断します。

セキュリティリスクの可視化だけでなく、適切な対策のサポートまで実施するため、リスクの棚卸しをした上で、優先順位付けを行いたい企業・組織に最適なサービスです。

Webスキミングの対策を行う上で、自社サイトが攻撃者からどう見えているのかを把握することは重要なポイントです。

「管理の行き届いていないサーバーやサイトがある」「外部公開資産の状態を把握できていない」などの課題をお持ちの場合は、ぜひ実施をご検討ください。

また、「何からはじめて良いかわからない」「まずは簡易的に脆弱性診断を行いたい」という方に向けて、Webアプリケーションやネットワークに特化した診断を低コスト・短期で実施できる「セキュリティ健康診断パッケージ」もご用意しています。

はじめて診断を受ける企業様にもおすすめのサービスのため、何からはじめたらよいのかわからないといった課題がある企業の方は、実施をご検討ください。

まとめ

本記事では、「Webスキミング」をテーマとして、その手口や被害事例、対策などについて解説しました。

- Webスキミングとは、悪意のある攻撃者がWebサイトに不正なスクリプトを挿入し、ユーザーが入力するクレジットカード情報や個人情報を盗み取るサイバー犯罪

- Webスキミングは、気づかれないよう巧妙に隠されていることが多く、表面的には通常通り利用できるため、利用者側も企業側も気づきにくいという危険性がある

- Webスキミングの被害を防ぐためには、定期的なメンテナンスや多要素認証の設定、不正検知システムの導入などの対策が有効である

- Webスキミングをはじめとするサイバー脅威の被害を低減させるためには、定期的な脆弱性診断の実施で、自社が利用するアプリケーションやシステムに脆弱性を残さないことが重要である

攻撃者に狙われるリスクを減らすためにも、企業・組織の担当者の方は、自社のIT資産を正しく把握し、継続的に管理することが求められます。

本記事で紹介した「脆弱性診断」や「セキュリティ健康診断パッケージ」を活用し、ぜひ適切なセキュリティ対策を実現してください。

おすすめ記事