目 次

不正アクセスとは、アクセス権限を持たない第三者が、他人のIDやパスワードを不正に取得・使用して、情報システムやサービスに不当にログインし、内部へ侵入する行為を指します。この行為は「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」により違法とされており、刑事罰の対象となります。

企業や組織が不正アクセスの被害を受けると、以下のような深刻な被害が発生するおそれがあります。

●顧客情報や機密データの漏洩

●Webサイトの改ざん

●マルウェア感染による内部情報の窃取

●業務システムの停止・遅延

●ランサムウェアによる身代金要求

●サイバー攻撃の踏み台への悪用

不正アクセスの原因の多くは、脆弱なパスワードの使いまわし、システムの脆弱性放置、クラウド設定ミスなどです。とくに近年では、VPNやクラウド環境の設定不備を突いた高度な攻撃が増加しており、従来のセキュリティ対策では防ぎきれないケースも増えています。

この記事では、不正アクセスの具体的な手口・被害事例・法的な背景を詳しく解説するとともに、企業が今すぐ導入すべき7つの実効性ある対策をご紹介します。

▼この記事でわかること

- 不正アクセスの概要・どんな被害が想定されるか

- 不正アクセスの近年の動向・発生件数

- 不正アクセスに、どんな手口が使われるか

- 不正アクセスの被害事例

- 有効な不正アクセス対策やセキュリティソリューション

不正アクセスとは

不正アクセスとは、アクセス権限のない第三者が、他人の識別符号(ID・パスワードなど)を不正に利用し、コンピュータネットワークやクラウドサービス、サーバー等に侵入する行為を指します。

このような行為は、日本の法律「不正アクセス禁止法」第3条により禁止されており、違反した場合は懲役刑または罰金刑が科されます。

不正アクセスを受けると、以下のような被害を招く可能性があります。

●機密データや個人情報の漏洩

●Webサイト改ざんや不適切情報の掲載

●システムダウンや業務停止

●重要なデータ・ファイルの消去や搾取

●ランサムウェアによる暗号化と身代金要求

●攻撃者が仕掛けたマルウェアによる「バックドア」の設置

不正アクセス被害では、一度侵入した悪意ある第三者が、その後いつでも侵入できるよう、外部通信用のサーバーを内部に設置する「バックドア(裏口)」という手口がよく見受けられます。

バックドアが設置されてしまうと、悪意ある第三者が何度でも容易にシステム内部へ侵入できてしまうため、不正アクセス被害が拡大しやすくなってしまいます。

近年の不正アクセス事件の動向

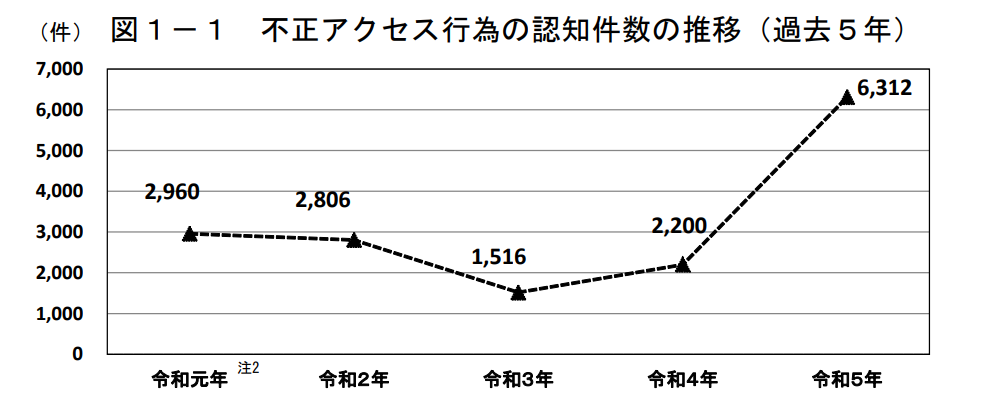

警察庁の報告によると、令和5年における不正アクセス行為の認知件数は6,312件で、前年(令和4年)の2,200件から4,112件(約187%)の大幅増加となりました。

この数値は、過去5年間の中でも特に急増した年となっており、不正アクセス被害の深刻化と巧妙化が進んでいることを示しています。

出典:警察庁│不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和6年3月14日)

不正アクセスの被害内容としては、テレワークやクラウドサービスの普及に伴う、クラウド環境を狙った不正アクセス被害が増加しています。従来の閉鎖的な社内ネットワークと異なり、クラウドはインターネット経由で外部とつながる特性上、攻撃対象になりやすい性質があります。

実際に企業では、以下のようなクラウド特有のセキュリティリスクが問題視されています。

●社外の第三者による不正ログインやアカウント乗っ取り

●アクセス権限の設定ミスによる機密情報の流出

●意図せぬユーザー招待やファイル共有

こうしたリスクを軽減するため、企業はクラウド環境に特化したセキュリティ対策や診断の実施が必要不可欠です。

不正アクセス禁止法とは

先述の通り、不正アクセス行為は「不正アクセス行為の禁止等に関する法律(不正アクセス禁止法)」によって制限されています。

不正アクセス禁止法とは、不正アクセス行為そのものはもちろん、不正アクセスにつながる行為、不正アクセスを助長する行為を禁止する法律です。

不正アクセス禁止法に違反した場合、以下の罰則が科せられます。

| 不正アクセス行為を行った | 3年以下の懲役又は100万円以下の罰金 |

|---|---|

| 他人の識別符号を不正に取得した | 1年以下の懲役または50万円以下の罰金 |

| 他人の識別符号を無断で第三者に提供した | 1年以下の懲役または50万円以下の罰金(相手方に不正アクセス行為の目的があることを知っていた場合 ) 30万円以下の罰金(手方に不正アクセス行為の目的があることを知らなかった場合 ) |

| 不正に取得した他人の識別符号を保管した | 1年以下の懲役または50万円以下の罰金 |

| アクセス管理者になりすまして識別符号の入力を不正に要求した | 1年以下の懲役または50万円以下の罰金 |

※識別符号…正規の利用者であると識別するためのIDやパスワードなど

不正アクセスによるセキュリティ被害の例

不正アクセスによる被害の一例として、具体的には以下のようなものがあります。

・Webサイトの改ざん

・顧客情報の流出

・ウイルス感染

・システム・サービス停止

・サイバー攻撃の踏み台に利用される

例えば、不正アクセスにより企業のwebサイトが改ざんされることで「不適切な情報を発信してしまう」「サイト訪問時にウイルスに感染する」「カード情報を盗まれる」などの被害に遭うことが想定されます。

また顧客情報や会社の機密データが流出してしまうと、刑事罰の罰金や顧客への損害賠償の支払い、またシステム復旧や原因調査・顧客対応コストなどを負担しなくてはなりません。

社会的な信用や企業イメージが損なわれる、あるいは顧客離れを招くなど、金銭面以外でのダメージも甚大です。

他にも、不正アクセスによってシステムに侵入された際、「ボット」と呼ばれる遠隔操作を可能にしてしまうマルウェアが送り込まれることがあります。

ボットに感染した端末はボットネットの一部になり、DDoS攻撃やスパムメールの送信などサイバー攻撃の踏み台として利用されてしまうのです。

※ボットネット…ボットに感染し、遠隔操作が可能となった複数のデバイスによって構成されるネットワーク

不正アクセスされてしまう原因

不正アクセスの主な原因としては、以下が挙げられます。

・脆弱なパスワードを設定したり、パスワードを使いまわしたりしている

・脆弱性を放置している

・情報管理を徹底していない

特に第三者から容易に推測できるような脆弱なパスワード(例123456やpasswordなど)の設定や、パスワードの使いまわしは、不正アクセスのリスクを高めます。

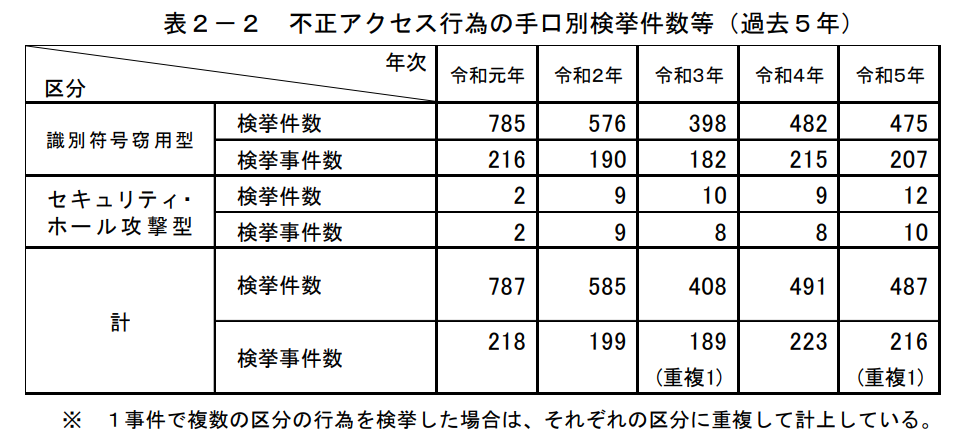

不正アクセスの手口は主に「識別符号窃用型」と「セキュリティ・ホール攻撃型」の2つがあります。

| 識別符号窃用型 | 他人の識別符号(正規の利用者であると識別するためのIDやパスワードなど)を使って、不正アクセスする手口 |

|---|---|

| セキュリティ・ホール攻撃型 | プログラミングのミスや不具合などで生じた、セキュリティ上の穴を狙ってサイバー攻撃を仕掛け、不正アクセスをする手口 |

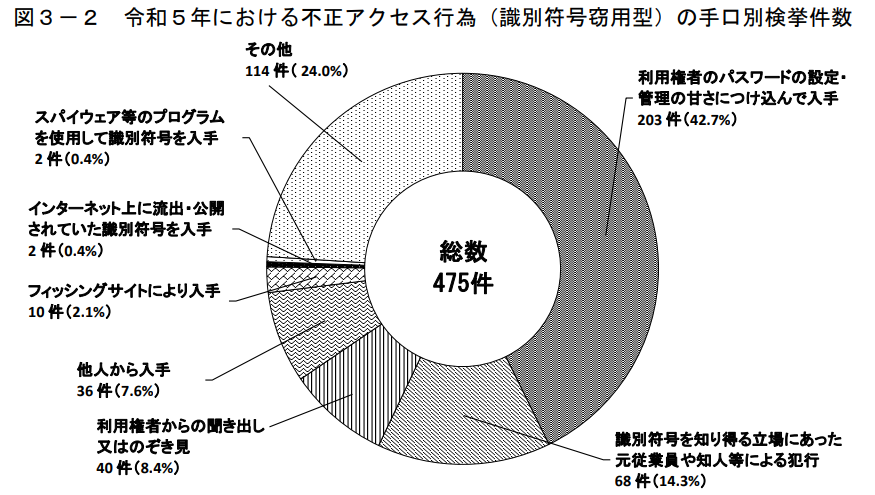

警察庁によると、令和5年に検挙された不正アクセス行為のうち、実に90%以上が識別符号窃用型による犯行でした。

出典:警察庁│不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和6年3月14日)

また、識別符号窃用型の不正アクセスにおける「手口の内訳」を見ると「管理の甘さにつけ込んで入手(230件)」が最多、次いで「識別符号を知り得る立場にあった元従業員や知人等による犯行(41件)」が続く結果となりました。

出典:警察庁│不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和6年3月14日)

このデータからもわかるように、脆弱なパスワードの設定やパスワードの使いまわしは、不正アクセスの原因になります。

また、識別符号窃用型より割合は低いですが、セキュリティホール(脆弱性のなかでも不具合や設計ミスが原因で発生する欠陥)を悪用して不正アクセスされる場合もあるので、脆弱性を修正せずに放置することも原因となります。

他にも、スクリーンセーバーを設定せずに離席したり、ID・パスワードをメモした付せんをデスクに貼ったりするなど、ずさんな情報管理も不正アクセスの原因となるため、注意が必要です。

不正アクセスの手口と種類

不正アクセスの主な犯行手口しては以下が挙げられます。

▼不正アクセスの主な手口

- システムやネットワークの脆弱性を狙った不正アクセス

- マルウェアを利用したランサムウェア攻撃などによる不正アクセス

- パスワード解読による不正アクセス

- フィッシングによる不正アクセス

- クラウドの設定不備による不正アクセス

- ソーシャルエンジニアリングによる不正アクセス

システムやネットワークの脆弱性を狙った不正アクセス

システム、ネットワーク、アプリケーションの脆弱性やセキュリティホールを狙って攻撃を仕掛け、不正にアクセスする方法です。

攻撃例としては、「SQLインジェクション」や「OSコマンドインジェクション」などが挙げられます。

| SQLインジェクション | Webサイトに設置された問い合わせフォームなどに不正なSQL文(データベースに蓄積されたデータを操作するための構文 )を入力することで、データベースに不正にアクセスする。 |

|---|---|

| OSコマンドインジェクション | Webサーバーへのリクエストの中に不正なOSコマンドを注入することで、Webサーバーに不正にアクセスする。 |

マルウェアを利用したランサムウェア攻撃などによる不正アクセス

ウイルスなどのマルウェアに感染させることで、システムやネットワークに不正にアクセスする方法です。マルウェアとは、デバイスやネットワークに不正な動作をさせるべく作成された、悪意あるソフトウェアやプログラムの総称です。

代表的なものとして、ファイルを暗号化して身代金を要求する「ランサムウェア攻撃」、メールを感染源とする「Emotet(エモテット)」などが有名です。

認証の不正突破による不正アクセス

認証を不正な方法で突破し、他人のアカウントに不正アクセスする方法です。

認証を突破する手法には、「ブルートフォース攻撃」や「辞書攻撃」など様々なものが存在します。

| ブルートフォース攻撃 | IDを固定して、パスワードを総当たりで試行 |

|---|---|

| リバースブルートフォース攻撃 | よく使われる特定のパスワードを固定して、IDを総当たりで試行 |

| 辞書攻撃 | 辞書に載っている単語や人物の名前などからパスワードを類推して試行 |

フィッシングによる不正アクセス

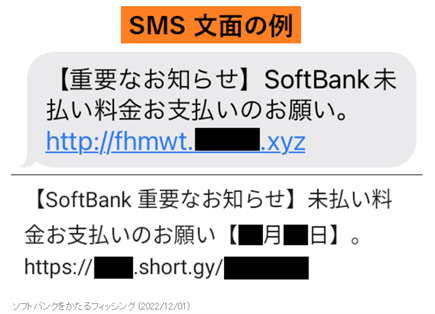

有名企業や行政機関などを装い、偽のWebページにログインなどをさせることで、IDやパスワードを盗んで不正アクセスを行う方法です。送信者や運用者を偽った詐欺メールや詐欺SMS・偽のWebサイトは、本物に酷似したつくりとなっており、見分けることが困難です。

事例として、国税局を騙った「未払い税金のお知らせ」や、メルカリ・大手キャリア等を語りメールやSMSを開封させるなど、多種多様なフィッシングが行われています。

出典:フィッシング詐欺協議会│ソフトバンクをかたるフィッシング (2022/12/01)

クラウドの設定不備による不正アクセス

AWSや Microsoft 365 、Google Cloud など、各種クラウドサービスの設定不備に起因する不正アクセスも、近年のクラウド利用の増加に伴い注目されています。クラウドサービスの設定を誤ることで

- アクセス権限設定のミスで機密データが外部ユーザーに搾取・改ざんされる

- 簡易パスワードや初期設定のパスワード利用により、アカウントを乗っ取られ不正アクセスされる

といったリスクを伴います。

ソーシャルエンジニアリングによる不正アクセス

情報通信技術などを使わず、人の行動ミスや隙・管理体制の甘さにつけこむ、不正アクセス方法です。

- ゴミ箱に捨てられている書類や記憶媒体から、IDやパスワードを探す「トラッシング」

- 肩越しにパスワードを盗み見る「ショルダーハッキング」

- システム担当者やユーザーを装って電話でパスワードを聞き出す

などの手口があげられます。

国内の不正アクセスによるセキュリティ被害の事例

ここでは、日本国内で起きた不正アクセスの被害事例を4つ紹介します。

【事例1】大手企業が運営する旅行情報サイトが不正アクセスされ、最大10万4000人分の個人情報が漏洩した可能性

| 企業 | 旅行情報サイトを運営する企業 |

|---|---|

| 被害時期 | 2025年3月 |

| 被害内容 | Webサイトの改ざん 最大10万4000人分の個人情報が漏洩した可能性あり |

2025年3月、大手企業が運営する旅行情報サイトが不正アクセスされ、最大10万4000人分の個人情報が漏洩した可能性があることがわかりました。

漏洩の可能性がある個人情報は、氏名、性別、生年月日、住所、電話番号、メールアドレス、暗号化されたパスワードなど。

一部の会員には、旅行情報サイトに登録した個人情報が記載された不審なメールが届いていることがわかっています。

また、不正アクセスされたサイトには「サイバー攻撃を実施しました」などと表示され、閲覧できない状態になりました。

【事例2】大手衣料品店を展開する企業が不正アクセスされ、同社や取引先従業員の個人情報が漏洩した可能性

| 企業 | 大手衣料品店を複数展開する企業 |

|---|---|

| 被害時期 | 2024年9月 |

| 原因 | 情報システムのネットワーク設定の不備 |

| 被害内容 | 同社や取引先の従業員の個人情報の一部が漏洩した可能性あり |

2025年3月、大手衣料品店を複数展開する企業が不正アクセスされ、同社や取引先の従業員の個人情報の一部が漏洩した可能性があると発表しました。

被害を受けた企業によれば、2024年9月に同社が管理する情報システムへの不正アクセスを検知。

その後、第三者機関による調査を実施した結果、不正アクセスの原因は「当該情報システムに係る委託先事業者によるネットワーク設定の不備」であることが発覚しました。

被害を受けた企業は、セキュリティ体制の改善、および情報システムの監視強化を含む再発防止に努めるとしています。

【事例】大手電気機器メーカーが運営するオンラインストアに不正アクセス、約10万件強の個人情報が流出した可能性

| 企業 | 大手電気機器メーカー |

|---|---|

| 被害時期 | 2024年7月 |

| 原因 | Webサイトに用いたソフトウェアの脆弱性 |

| 被害内容 | 約10万件強の個人情報が流出した可能性 |

2024年7月、大手電気機器メーカーが運営する2つのオンラインストアが不正アクセスされ、個人情報が流出する事件がありました。

203件のサイト利用者の氏名、住所、電話番号などが外部に流出したことが確認されています。

加えて、不正アクセスにより、同サイトにアクセスした利用者を悪意あるサイトに誘導するよう改ざんされていました。

これにより、同サイトにログインもしくは商品を注文した利用者2万6654人、注文やログインはしていないが、アクセスした約7万5000人の利用者が悪意のあるサイトへ誘導された恐れがあり、合計約10万件強の個人情報が流出した可能性があることも明らかになりました。

不正アクセスの原因は、Webサイトに使用していたソフトウェアの脆弱性が悪用されたことによるもので、同社はすでに脆弱性を修正しています。

【事例4】大手コーヒーチェーンのオンラインストアが不正アクセスされ、個人情報とクレジットカード情報が流出

| 企業 | 大手コーヒーチェーン |

|---|---|

| 被害時期 | 2024年5月 |

| 原因 | オンラインストアのシステムの一部の脆弱性 |

| 被害内容 | 対象期間中にオンラインストアに登録していた92,685人の個人情報およびオンラインストアにおいてクレジットカード決済をした52,958人のクレジットカード情報が漏洩した可能性 |

2024年5月、大手コーヒーチェーンが運営するオンラインストアが不正アクセスされ、個人情報やクレジットカード情報が流出する事件がありました。

流出したのは、対象期間中にオンラインストアに登録していた9万2685人の個人情報(氏名、住所、電話番号、メールアドレスなど)およびオンラインストアでクレジットカード決済をした5万2958人のクレジットカード情報(カード番号、名義人名、セキュリティコードなど)です。

今回の不正アクセスの原因は、オンラインストアのシステムの一部の脆弱性でした。

また不正アクセスにより、ペイメントアプリケーションの改ざんが行われたことから、大規模な情報漏洩に発展したとみられています。

※ペイメントアプリケーションの改ざん…カード情報を入力するフォームを改ざんして、クレジットカード情報を盗む手口

不正アクセスされたら?すぐに行うべき対処法

もしも不正アクセスされていることに気付いたら、直ちに以下の対処を行いましょう。

・システムを隔離する

・パスワードを変更する

・証拠を保全する

・流出元に連絡する

・ウイルススキャンを行う

・警察に相談する

システムを隔離する

システムに不正アクセスされた場合、情報の窃取やマルウェア感染といったさらなる被害が想定されます。

被害の拡大を防ぐためにも、LANケーブルを抜く、Wi-Fiをオフにするなどして、速やかにシステムを隔離するようにしましょう。

パスワードを変更する

パスワードを変更することで、攻撃者が再びアカウントに不正アクセスするのを防ぐことができます。

もし同じパスワードをほかのサービスでも利用している場合は、そちらのパスワードもあわせて変更しましょう。

また可能であれば、パスワードだけではなく、新たにメールアドレスを取得するなどして、IDも変更しておくと安心です。

証拠を保全する

警察に相談する際、証拠の提出を求められるため、ログイン履歴など証拠を保全することも忘れないようにしましょう。

流出元に連絡する

不正アクセスによって顧客データや取引先情報が流出してしまった場合は、必ず流出元に連絡するようにしましょう。

ウイルススキャンを行う

不正アクセスによって、端末にウイルスなどのマルウェアが送り込まれている恐れもあります。

そのため、ウイルススキャンを実行しておきましょう。

警察に相談する

不正アクセスによって金銭的な損失や情報漏洩といった被害が出た場合は、警察に相談しましょう。

その際、不正アクセスされたとわかる証拠の提出が求められるので、保存したログイン履歴などを持参しましょう。

不正アクセスに有効な7つの対策

巧妙に行われる不正アクセスを防ぐには、いくつかの対策を並行して取り入れながら、自社に最適なセキュリティ体制を構築する必要があります。

不正アクセスに有効な、7つの対策方法をご紹介します。

2.強力なパスワードの使用と定期的な変更

3.定期的なパッチ適用やセキュリティアップデート

4.高性能なアンチウイルスの導入

5.社員への情報セキュリティ教育の実施

6.自社システムやサーバーの定期的な脆弱性診断/ ペネトレーションテスト

7.クラウドサービスにおける環境や設定診断

1.二段階認証や多要素認証を取り入れる

認証の回数や要素を増やすことで、セキュリティを高め、不正アクセスのリスクを軽減できます。

2.強力なパスワードの使用と定期的な変更

予測されにくい「強力なパスワード」を設定すること、あるいは定期的な変更を行うことも、不正アクセス対策として有効です。一方で

- 効率化を踏まえパスワードを簡略化する

- 各サービスでパスワードを使いまわしする

等の行為は、不正アクセスリスクを助長するため避けるようにしましょう。

強力なパスワードをつくるコツとしては、「なるべく長い文字数にする」「大文字、小文字、数字、記号を組み合わせる」「名前や会社名など推測されやすい文字列を使わない」ことが大切です。

3.定期的なパッチ適用やセキュリティアップデート

OS、ソフトウェア、アプリケーションの脆弱性をなくすことは、不正アクセスを防ぐ上でかなり有効です。脆弱性(セキュリティの穴)をなくすためには、セキュリティパッチの適用や、セキュリティのアップデートを定期的に行いましょう。

セキュリティパッチとは、OSやソフトウェア、アプリケーションで発見された脆弱性や問題を解決するために、後付けでつくられたプログラムのことです。なお、サポート期間が終わってしまっているソフトウェアなどは、新たにセキュリティパッチの作成がされません。

サポート終了後のものは使用をせず、パッチ更新のある新しい製品を使用しましょう。

4.高性能なアンチウイルスの導入

エンドポイントへの不正アクセスを防ぐために、アンチウイルスなどのウイルス対策ソフトの導入は欠かせません。ただし、マルウェアは1日で100万個※1 が新たに生成されていると言われています。

※1 VERIZON DBIR データ漏洩/侵害調査報告書2016の調査

そのため、既知のマルウェアだけでなく、未知のマルウェアにも対応ができる高性能なアンチウイルスを導入すると、不正アクセス対策としてより有効です。

5. 社員への情報セキュリティ教育の実施

外部からの攻撃や不正アクセス対策を強化するのと並行して、社員のセキュリティ教育を実施することも重要です。実際、個人情報が漏洩するインシデントの多くは、情報の管理ミスや紛失・置き忘れ、不正な情報持ち出しといった、ヒューマンエラーが要因となっています。

セキュリティ研修や、攻撃メール訓練の導入・セキュリティ担当者からの定期的な注意喚起などを行い、社員のセキュリティ意識を高める必要があります。

6. 自社システムやサーバーの定期的な脆弱性診断/ ペネトレーションテスト

日々アップデートされる不正アクセスの手口に対抗するためには、自社システムやサーバーの脆弱性を、定期的に診断することが求められます。

不正アクセスの侵入口となる「脆弱性」を探し出す手段として

- セキュリティの専門家が社内の脆弱性を調査する「脆弱性診断」

- 実際に不正アクセス等、サイバー攻撃を受けた時のシミュレーションが可能な「ペネトレーションテスト」

などがあります。ペネトレーションテストでは、現在のセキュリティ対策がどの程度有効なのかを試すことで、自社のサイバー攻撃耐性を確認することができます。

7.クラウドサービスにおける環境や設定診断

テレワークの普及に伴い、クラウドサービスの利用は欠かせないものとなりましたが、外部との接触が多い分「不正アクセスの侵入口」として狙われがちです。また、急激にクラウド化が進んだことで、アクセス権限や共有設定など、不正アクセス・情報漏洩につながる設定ミスも常習的に発生しています。

クラウド環境の不正アクセス対策であれば、利用中のクラウドサービスにて専門家が設定不備を調査する「クラウド診断」がおすすめです。

不正アクセス対策ならLANSCOPE プロフェッショナルサービスにお任せ

「LANSCOPE プロフェッショナルサービス」では、不正アクセス対策に有効な、手厚いセキュリティソリューションを提供しています。

1.不正アクセスで狙われる脆弱性に有効な「脆弱性診断・セキュリティ診断」

1つ目にご紹介するのが、自社のネットワークやアプリケーションのセキュリティ課題を明らかにする「脆弱性診断・セキュリティ診断サービス」です。

先述のとおり、不正アクセスの大きな要因として、自社システムやネットワークの脆弱性があげられます。LANSCOPE プロフェッショナルサービスの「脆弱性診断」を行うことで、組織のセキュリティ上の課題や欠陥を洗い出し、適切な対策を打つことが可能となります。

関連ページ:脆弱性診断・セキュリティ診断の詳細│LANSCOPE プロフェッショナルサービス

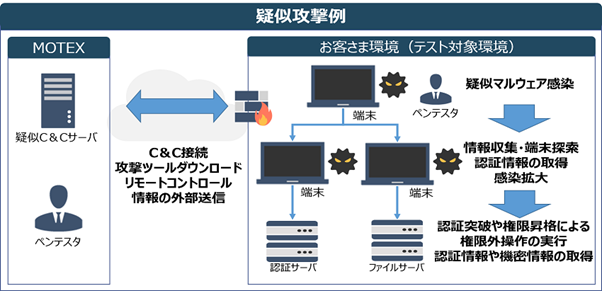

また、万一不正アクセスを受けた際に「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできる「ペネトレーションテスト」も提供しています。

▼ペネトレーションテストによる疑似攻撃の例

ペネトレーションテストでは、実際のサイバー攻撃を想定した疑似攻撃を仕掛け、現状のセキュリティレベルや課題を洗い出すことが可能です。

関連ページ:ペネトレーションテストサービスの詳細│LANSCOPE プロフェッショナルサービス

クラウドサービスの設定による不正アクセス防止

2つ目にご紹介するのが「クラウドセキュリティ診断」です。

先述の通り、近年ではクラウドサービスを悪用した「不正アクセスや情報漏洩事故」が、後を絶ちません。これら被害の原因の多くが、「アクセス権限の設定不備」や「ログイン設定の脆弱性」に起因します。

クラウドセキュリティ診断であれば、Microsoft365 やAWS・salesforce といった、ご利用中のクラウドにおける設定不備を専門スタッフが改善。正しく設定することで、不正アクセスによる被害を最小限にとどめることが可能です。

関連ページ:クラウドセキュリティ診断の詳細│LANSCOPE プロフェッショナルサービス

まとめ

今回は、サイバー攻撃の中でも代表的な「不正アクセス」に関して解説しました。

▼この記事のまとめ

- 不正アクセスとは、悪意のある第三者がデバイスやサーバーへ不正にログインし、データの改ざんや搾取・破壊など、さまざまなインシデントをもたらす手口を指す

- 不正アクセスの被害内容として「機密データの漏洩」「ウイルス感染」「システム障害・停止」「金銭の要求」などが挙げられる

- 不正アクセスの手口には「識別符号窃用型」「セキュリティ・ホール攻撃型」の2種類があり、不正アクセスの9割は、前者(他社のIDやパスワードで不正にアクセスする)が該当する

- 不正アクセスに有効な対策として、多要素認証や強力なパスワードの設定・定期的なパッチ適用やアップデートなどがある。また専門家の知見を取り入れた「脆弱性診断」や「ペネトレーションテスト」「クラウド診断」等も有効

近年のサイバーセキュリティにおいて、不正アクセス対策は欠かせない課題の1つです。

ぜひ本記事も参考に、自社に最適な対策を実施していきましょう。