Written by 伏見みう

目 次

ダークウェブとは、通常の方法ではアクセスできないWebサイトの総称で、もともとはアメリカ海軍が「秘匿性の高い情報通信」をするために開発したものです。

しかし現在では、その匿名性の高さに目を付けた犯罪者がダークウェブで違法なものを取引しています。

▼ダークウェブで取引されているものの例

・不正に入手した個人情報や機密情報

・マルウェア作成ツール

・OSやソフトウェアの「脆弱性」に関する情報

・違法な薬物や武器

ダークウェブにアクセスすること自体は違法ではありませんが、興味本位でアクセスすると犯罪に巻き込まれるだけでなく、マルウェアに感染する危険性があるので、アクセスは控えたほうが良いでしょう。

また、もしもダークウェブに個人情報が流出した場合、フィッシング詐欺や標的型攻撃に悪用される可能性があります。

そのため、Googleが提供している「ダークウェブレポート」などを活用し、ダークウェブに個人情報が流出していないかを日ごろからチェックするようしましょう。

この記事では、「ダークウェブ」の概要と適切な関わり方・被害を受けないための対策について、解説していきます。

▼この記事を要約すると

- ダークウェブとは、通常の方法ではアクセスできないWebサイトの総称で、匿名性が非常に高いという特徴がある

- サイバー攻撃にたびたび利用されるダークウェブでは「サイトやシステムへのログインID・パスワード」「個人情報」「マルウェアを作成するツール」「WebサイトやOSの脆弱性に関する情報」などが取引されている

- ダークウェブにアクセスすること自体は違法ではないが、知らぬ間に犯罪に加担するリスクがあるため、基本的にアクセスは望ましくない

ダークウェブとは

ダークウェブとは、GoogleやYahoo!といった検索エンジンにインデックスされておらず、専用のブラウザやツールを使用しなければ閲覧できないWebサイトのことです。

※インデックス…作成したWebサイトの情報が検索エンジンのデータベースに登録され、検索可能になること

ダークウェブの最大の特徴は、その匿名性の高さです。

通常、インターネットに接続する際にはIPアドレスが使われ、これを追跡することによってWebサイトにアクセスしたユーザーや端末を特定できます。

しかしダークウェブでは暗号化技術により、IPアドレスからアクセス元を辿ることは困難です。よってプライバシーと匿名性が担保された中で、ユーザーは自由に情報交換や商品の売買を行うことが可能となります。

これにより、ダークウェブでは以下のような「違法性の高いデータや製品」が活発に取引されています。

- ・個人情報や企業の機密情報

- ・マルウェアを簡単に作成できるツール

- ・OSやソフトウェアの「脆弱性」に関する情報

- ・違法な薬物や武器

ダークウェブは犯罪の温床となっており、興味本位でアクセスすると、犯罪に巻きこまれてしまう危険性もあります。また昨今のサイバー攻撃で用いられる「ユーザーのアカウント情報」「クレジットカード情報」の中には、ダークウェブで秘密裏に取得されたものが少なくありません。

通常のウェブサイト(サーフェイスウェブ、ディープウェブ)と

ダークウェブの違い

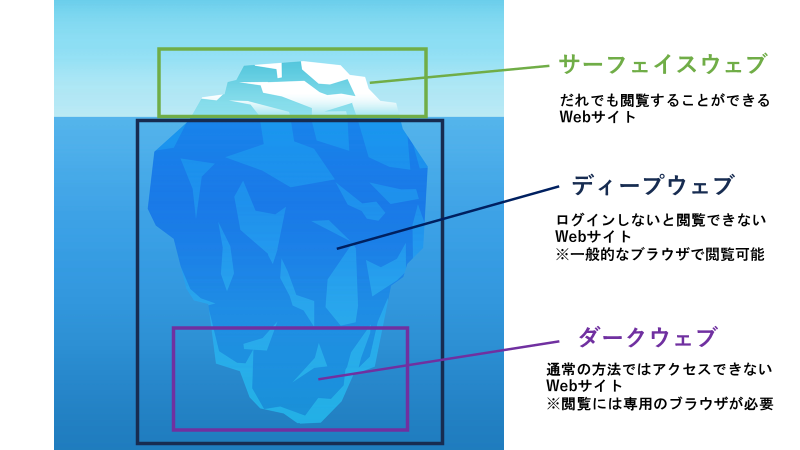

Webサイトには、サーフェイスウェブ(表層)、ディープウェブ(深層)、ダークウェブの3種類があります。

「サーフェイスウェブ(表層)」は、一般に公開されており、だれでも閲覧することができるWebサイトです。GoogleやYahoo!で検索した際に検索結果として表示される、一般的なサイトがサーフェイスウェブに該当します。

次に「ディープウェブ(深層)」とは、ログインしないと閲覧できないWebサイトのことです。企業のクラウドデータや非公開にされているSNSのプロフィール情報など、ログインによって管理されるWebサイトが該当します。

ディープウェブは一般的なブラウザで閲覧することも可能ですが、基本的にはインデックスを回避するように設定されているので、検索結果として表示されることはありません。

最後に今回の主題である「ダークウェブ」は、検索エンジンにヒットせず、閲覧には専用のブラウザが必要なWebサイトです。前述のとおり匿名性の高さから、違法な取引が横行しているのが実態です。

「氷山の一角」という言葉にある通り、ユーザーに見えている層(=サーウェイスウェブ)は全体のごく一部であり、実際は目につかないディープウェブ、ダークウェブが圧倒数をしめています。

ダークウェブで取引されているもの

ダークウェブは、サイバー攻撃にたびたび利用されます。というのも、ダークウェブでは以下のような情報やツールが取引されているからです。

- ・サイトやシステムへのログインID・パスワード

- ・個人情報(住所・電話番号など)

- ・マルウェアを作成するツール

- ・WebサイトやOSの「脆弱性」に関する情報

- ・クレジットカード情報

サイトやシステムへのログインID・パスワード

ダークウェブでは、サイトやシステムにログインするためのアカウント情報が取引されています。不正に盗まれたID・パスワードがダークウェブに流出・販売されると、具体的には以下のような被害が発生します。

- ・企業のクラウドやシステムに不正アクセスされ、知財や機密情報が漏洩する

- ・ECやネットバンキングで不正な購入・送金が行われる

- ・運用するSNSやWebサイトで不適切な情報を発信される

個人情報(住所・メールアドレス・電話番号など)

住所やクレジットカード情報、マイナンバーなどの個人情報もダークウェブで不正に取引されていることが多いです。

▼想定される被害

・フィッシング詐欺や標的型攻撃に悪用される

・架空請求などのDMが送られてくる

・大規模なサイバー攻撃に悪用される

マルウェアを作成するツール

ダークウェブでは、マルウェアの作成ツールも取引されています。マルウェアとはサイバー攻撃に使用される、ウイルスやワームといった不正なプログラムです。

マルウェア作成ツールを活用すれば、プログラミング知識がない攻撃者でも簡単にマルウェアを作成できるため、マルウェア攻撃の濫用が懸念されます。近年、ランサムウェアによる被害が猛威を振るっていますが、ツールの流通が1つの要因とも言われています。

WebサイトやOSの「脆弱性」に関する情報

サイバー攻撃の多くは、WebサイトやOSの「脆弱性」を悪用します。そのため、まだ世間に知られていない脆弱性の詳細は、攻撃者にとって非常に価値ある情報です。

脆弱性を狙ったサイバー攻撃の一例として、以下のようなものがあげられます。

▼Webサイトやアプリの脆弱性を突いた攻撃例

| SQLインジェクション | SQL(データベースを操作するための言語)を悪用し、不正なSQL文をWebサイトからデータベースへ送ることで、データベースに不正な操作を行う |

| OSコマンド インジェクション |

Webサイトの入力フォームなどに不正な値を入力し、Webサーバーを不正操作する |

| クロスサイト スクリプティング(XSS) |

Webサイトの脆弱性を狙って悪質なコードを仕掛け、訪問者にそのコードを実行させる攻撃 |

| クロスサイトリクエスト フォージェリ(CSRF) |

ユーザーのリクエストを偽装して、あたかも本人がログインしているかのような操作を不正に行う |

| ゼロデイ攻撃 | アプリやソフトウェアの「脆弱性」をメーカーが発見し、対策を打つ前にその弱点に付け込んで、不正アクセスなどのサイバー攻撃を仕掛ける |

過去には国内の大手企業や内閣府が「ゼロデイ攻撃」の被害にあい、数千件の個人情報を漏洩する被害へと発展した事例もありました。

クレジットカード情報や偽造したカード

スキミングやハッキングで入手した「クレジットカード情報」も取引されています。

クレジットカード情報が悪意ある第三者の手に渡れば、オンラインショッピングでの不正利用や、身に覚えのない不正送金が行われるリスクがあります。

また盗んだクレジットカード情報をもとに、偽造したカードの取引も行われています。

このようにダークウェブでは、サイバー攻撃に繋がる様々な因子が、当たり前のように取引されています。組織はサイバーセキュリティへの当事者意識をもち、「いつ被害に遭ってもおかしくない」という自覚をもって、対策に臨む必要があると言えます。

ダークウェブはなぜ誕生したのか

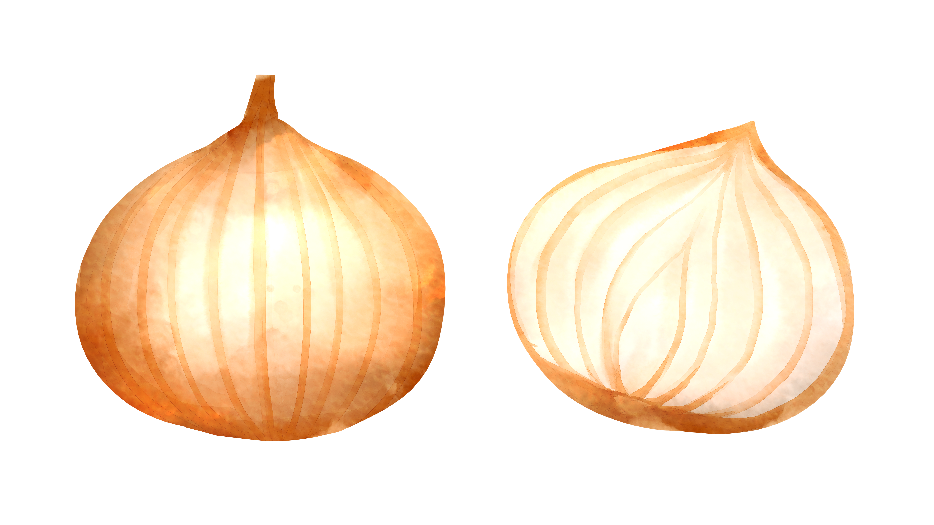

ダークウェブは、もともとアメリカ海軍が匿名性を確保し「秘匿性の高い情報通信」をするために開発された技術でした。このとき元となった技術を「オニオン・ルーティング」と言います。

「オニオン・ルーティング」とは、何層ものレイヤーでユーザー情報を覆い隠す技術で、通信の秘匿性を確保するために考案されました。いくつもの層から形成される「オニオン(玉ねぎ)」と構造が似ていることから、名づけられました。

このオニオン・ルーティングの技術は「Tor (The Onion Router)」と呼ばれるようになり、別の非営利団体に引き継がれます。Torは、その秘匿性の高さからWebの閲覧制限がある国で活用されていましたが、次第に「犯罪者が秘密裏に活動する目的」にも使われるようになりました。これがダークウェブです。

日本では2012年、犯罪者が第三者のPCを匿名で遠隔操作する事件が発生。その犯行の多くで「Tor」が用いられたことから、ダークウェブの存在が広く知られるようになりました。

ダークウェブに個人情報が流出していないかチェックする方法

自分自身や従業員の個人情報がダークウェブに流出していないか確認する方法として、Googleの「ダークウェブレポート」が挙げられます。

ダークウェブレポートは、Googleアカウントを所持している人であれば、だれでも無料で利用することが可能です。

ダークウェブレポートの利用手順は以下の通りです。

▼パソコンの場合

1.パソコンでダークウェブ レポートにアクセスする。

2.[ダークウェブ レポート] で [モニタリングを開始] をクリック。

3.モニタリング中のプロフィールに Google アカウントのその他の個人情報を含める場合は、追加する項目のチェックボックスを選択し、[許可] をクリック。

4.選択内容を確認し、モニタリングするデータを追加して、[完了] をクリック。

▼iPhone・iPad・Androidの場合

1.Google アプリを開く。

2.右上のプロフィールから [Google アカウントを管理] →[セキュリティ] タブをクリック。

3.[ダークウェブ レポート] をクリック。

4.[ダークウェブ レポート] で [モニタリングを開始] をクリック。

5.モニタリング中のプロフィールに Google アカウントのその他の個人情報を含める場合は、追加する項目のチェックボックスを選択し、[許可] をクリック。

6.選択内容を確認し、モニタリングするデータを追加して、[完了] をクリック。

ダークウェブに個人情報が流出していなければ、下記の画像のように「モニタリング中のプロフィールの項目のうち、ダークウェブ上で検出されたものはありません。」と表示されます。

また、もしもダークウェブに情報が流出していた場合は、流出元のWebサイトとどの情報が流出したのか、といった詳細が表示されます。

流出が確認できた場合は、速やかに流出元のWebサイトで使っていたパスワードを変更しましょう。また、同じパスワードを別のWebサイトでも使いまわしている場合は、そのWebサイトのパスワードも変更するようにしてください。

参考:Google検索ヘルプ|モニタリング中のプロフィールを作成してダークウェブ レポートの結果を確認する

ダークウェブにアクセスするのは違法なのか?

結論から言うと、ダークウェブにアクセスすること自体は、違法ではありません。

しかしながら違法性が高いものが取引されているため、興味本位でアクセスすると犯罪に巻き込まれる恐れがあります。

▼ダークウェブによる被害の例

・違法な商品を「違法」と認識せず購入する

・マルウェアに感染する

・詐欺に巻き込まれる(金銭が正当に振り込まれない)

・犯罪に巻き込まれる

またアクセス自体は罪ではないものの、犯罪目的でダークウェブを使用することはもちろん違法です。各国の政府・検閲機関はダークウェブを監視することができ、過去にはダークウェブで犯罪を依頼した人物を追跡・特定し、逮捕に至っている事例もあります。

ダークウェブと暗号資産の関係

ダークウェブで商品を売買する際、一般的な決済方法(クレジットカード決済や銀行振り込みなど)で取引すると、身元が特定されてしまう危険性があります。

そこで一般的に利用されるのが「暗号資産(仮想通貨)」です。暗号資産は利用者の特定につながる情報が、秘匿されるという性質を持っているためです。

暗号資産が広く普及したことは経済の活性化にポジティブな影響を与えた一方、ダークウェブ上の金銭の授受を容易にする結果ももたらしました。こういった背景より、ダークウェブと暗号資産の関連性は非常に深いと言えます。

ダークウェブを悪用した被害事例

ここでは日本国内で発生した、ダークウェブを悪用した事例を3つ紹介します。

1. 公的機関の職員端末より個人情報125万件が流出した事例

日本の公的機関の職員端末がサイバー攻撃を受け、約125万件の個人情報が外部に流出した事件が発生しました。

攻撃者は学術機関の職員を装った電子メールに、ウイルス付きの文書ファイルを添付して送信。これを開封した職員の端末が感染し、ファイル共有サーバーに保管されていた個人情報が抜き取られる事態となりました。

この事件では通信手段として「ダークウェブ」が悪用されました。最終的にはダークウェブの匿名性の高さから、攻撃者の特定には至っていません。

2. 約580億円の仮想通貨が流出した事例

大手の仮想通貨取引所で、顧客から預けられた約580億円の仮想通貨が、不正アクセスによって流出した事件です。

攻撃者は仮想通貨取引所の社員あてに、不正なリンクを記載したメールを送信。リンクを開いた社員の端末はマルウェアに感染し、遠隔操作によって仮想通貨の秘密鍵を盗まれたとのことです。

マルウェア攻撃を仕掛けた犯人は、未だ特定されていません。

その後、別の第三者が流出した仮想通貨の一部を、ダークウェブにて別の仮想通貨に交換したところ「盗難されたものと認識しながら利益を得た」ことを理由に、逮捕される事態に発展しました。

3. 607社の国内企業・行政機関がサイバー攻撃を受けた事例

アメリカ企業が開発したVPN機器を使用する607社の国内企業・行政機関が、サイバー攻撃を受ける事件が発生しました。攻撃者は「VPN機器の脆弱性」を悪用し、攻撃を仕掛けたとのことです。

脆弱性が放置されていた当該VPN機器は世界で5万台以上にのぼり、その導入リストがダークウェブで公開されていたことが事件の要因でした。公開情報には、ユーザー名、パスワード、IPアドレス、アクセス権などが含まれていたそうです。

ダークウェブの被害に遭わないための関わり方と対策

ダークウェブの特徴や脅威、被害事例について説明してきました。ここでは被害に遭わないための関わり方やセキュリティ対策について説明します。

1. 興味本位でダークウェブにアクセスしない、何も購入しない

興味本位でダークウェブにアクセスすると、マルウェア感染・情報漏洩など思わぬところで犯罪に巻き込まれる危険性があるため、不用意にアクセスしないようにしましょう。

2. 「多要素認証」導入など、ログイン管理を厳重にする

使用アカウントのログイン情報がダークウェブで取引された場合、不正アクセスに悪用される恐れがあります。

ログイン時はID/パスワードだけに頼らず、以下のような方法で認証を強化することをおすすめします。

- ・多要素認証を導入する

- ・SSO(シングルサインオン)を導入する

多要素認証とSSO(シングルサインオン)については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

またアカウント情報流出のリスクを軽減するためにも、使っていないアカウントはこまめに削除することを心がけましょう。

3. OSやソフトウェアを常にアップデートする

ダークウェブでは頻繁に「OSやソフトウェアの脆弱性」に関する情報が取引されており、攻撃者が悪用することで不正アクセスや乗っ取りといった犯罪が発生しています。

脆弱性を狙われないためには、定期的にOSやソフトウェアをアップデートし、常に最新の状態を保つことが重要です。

4. 強力なアンチウイルスソフトを導入する

ダークウェブへアクセスする際は、マルウェア感染のリスクに備え、必ずアンチウイルスソフトを導入しておきましょう。強力なアンチウイルスソフトを導入することで、個人情報やアカウント情報の流出を防ぐことができます。

ダークウェブ対策ならLANSCOPEソリューションにお任せください

サイバーセキュリティを扱うLANSCOPEでは、ダークウェブに有効な各種サービスを提供しています。

ここでは

- ・マルウェア対策に有効な「エンドポイントセキュリティ製品」

- ・クラウドの不正アクセス対策に有効な「クラウドセキュリティ診断」

- ・攻撃を受けた事後対応に有効な「インシデント対応パッケージ」

3つの項目に分けてご紹介します。

PCやスマホのマルウェア対策なら「LANSCOPE サイバープロテクション」

ダークウェブでは「マルウェアを作成するツール」の横行に加え、訪問そのものによってマルウェアに感染するリスクもあります。

ダークウェブはもちろん、ランサムウェア攻撃や標的型攻撃といった様々なサイバー攻撃の要因となる「マルウェア感染」に対策するなら、AI技術を駆使した高精度なアンチウイルス「LANSCOPE サイバープロテクション」がおすすめです。

従来の「パターンマッチング方式」では検知できなかった「未知」や「亜種」のマルウェアも、人工知能の機械学習により、見逃さず検知やブロックを行うことが可能です。また 「Cylance シリーズ」ではアンチウイルスに加え、端末侵入後のマルウェア監視も行えるEDR「 Cylance OPTICS」も提供しています。

「とにかく精度の高い、信頼できるアンチウイルスやエンドポイントセキュリティを導入したい」というお客様は、ぜひ以下ページより詳細をご覧ください。

各種クラウドへの不正アクセス対策なら「クラウドセキュリティ診断」

ダークウェブで流出したアカウント情報をもとに、各種サービスへの不正アクセスが蔓延しているのは先述の通りです。リモートワークの促進に伴い、企業・組織の「クラウドサービス利用」が普及する一方、クラウドを狙った不正アクセス・情報漏洩事件の発生が後を絶ちません。

そんなクラウドに起因した不正アクセスの解決におすすめなのが、Microsoft 365 やAWS、Azure といった各種クラウドサービスの設定をプロが見直す「クラウドセキュリティ診断」です。

ID・パスワードによる不正アクセスを招かないよう、多要素認証やパスワードレス認証・SSOの導入を促進し、攻撃者が侵入するリスクを根本的に無くします。「クラウドサービスのセキュリティに不安がある」「導入時から設定を変えていない」という方は、ぜひお気軽にご相談ください。

そのうち特にニーズの高い「 Microsoft 365 」では、重要な診断項目に絞って低価格でサービスを利用できる「健康診断パッケージ」も提供しています。

マルウェア感染や不正アクセスを受けたかも……事後対応なら「インシデント対応パッケージ」

「PCがマルウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事ではダークウェブの特徴や歴史、取引されている商品や被害リスク、およびダークウェブによる犯罪に巻き込まれないための対策について解説しました。

▼本記事のまとめ

- ダークウェブは 通常の検索やブラウザではアクセスできない匿名性の高いWEBサイトであり、しばしば違法な取引の温床になっている

- Webにはサーフェイスウェブ(表層Web)、ディープウェブ(深層Web)そしてダークウェブの3種類がある

- ダークウェブを悪用した暗号化資産の取引や金銭の授受、サイバー攻撃の被害が報告されており、その脅威は計り知れない

- 対策として「アンチウイルスの導入」「多要素認証やパスワードレス認証の利用」「OS・ソフトウェアの脆弱性対策」などがある

ダークウェブの利用は犯罪への加担、犯罪被害にあうリスクが懸念されるため、基本的には控えるのが得策です。ただしダークウェブという存在について理解し、常日頃から「個人情報の悪用」や「マルウェア感染」といったリスクにさらされている自覚をもって対策に臨むべきでしょう。

ぜひ自社の現状におけるセキュリティ課題を洗い出し、対策を検討してみてください。

おすすめ記事