Written by ねこずきのねこ。

広報・販売企画・販売パートナー様支援を経て、現在プロダクトPRに携わる。

急増するサイバー攻撃・・・日々巧妙化する攻撃を前に、多くの企業が対策方法に頭を悩ませているのが現状です。その様なセキュリティインシデント対策における課題を抱える企業様をサポートするためのサービス「セキュリティインシデントサポートサービス」がNECフィールディング社にてスタートしました。

それにあたりNECフィールディング社主催のセキュリティセミナーが東名阪・九州・東北で開催されました。今回のセミナーでは、そのソリューションを支えるベンダー6社が集結。各方面のスペシャリストが様々な角度でインシデント対策方法をご紹介されました。MOTEXもスピーカーとして登壇、標的型攻撃市場の現状とMOTEXが考えるマルウェア対策法をご紹介させていただきました。

今回はNECフィールディング社主催「セキュリティインシデント対策セミナー」@大阪のレポートをお送りします。

セキュリティインシデントは時間との勝負!

約100名が集まった本セミナーは、NECフィールディング執行役員の三上氏の挨拶からスタート。同社ソリューション事業部 泓氏から「マルウェア感染事故からみたインシデント対策のポイント」と題し、セキュリティインシデントの現場の実態と対策のポイントに加え、新サービスについてご紹介されました。

泓氏によれば、マルウェアは日々巧妙化しており、防ぐことが難しくなっている今、その対策は「起こる前提」で『気づく事』を重要視すべきだという。サイバー攻撃におけるインシデント対策は、発覚後すぐに被害の収束につとめ、最小限の被害に留める事が必要で、そのためにも現場(内部)からの情報も大事にして欲しいと語られました。

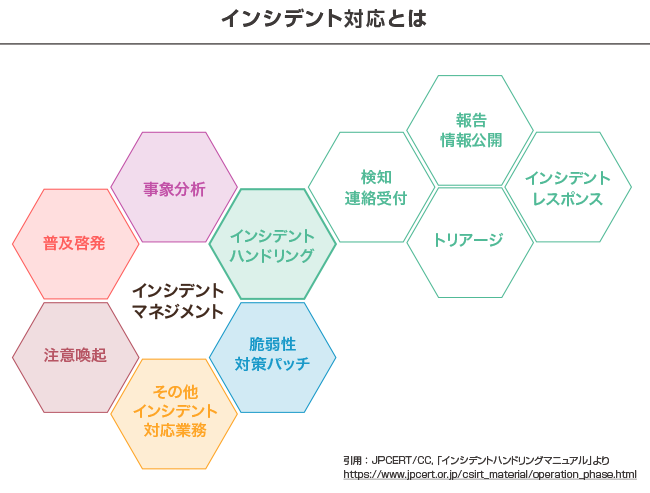

そのためには、CSIRT(コンピュータセキュリティインシデントに対応するための専門組織)などのセキュリティ対策を専門とする部署などによる現状把握、インシデントハンドリング(被害対応)を的確にする事が成功の鍵となります。特に重要なのが「初動対応」で、慌てず落ちついて優先順位をつけ対応することが必要です。しかし実際はそうもいかず、同社にインシデントハンドリングのお問い合わせが急増しているとのこと。そこで登場したのが「セキュリティインシデントサポートサービス」です。

24時間365日の安心体制!全国拠点で実現するサービス

「セキュリティインシデントサポートサービス」をスタートしたNECフィールディング社は元々コンピュータの保守業務を主として誕生しました。全国をカバーするサービス拠点網を持ち、約3600名のエンジニアが常にユーザー様を近くで見守ることのできる体制・ノウハウが大きな強みです。取り扱うメーカーの数とその実績は業界でも日本トップクラスの実力を持っています。

その業績と高い機動力を活かした本サービスは、お客さまからのセキュリティインシデントコールを24時間365日の体制で受け付けし、インシデント解決のためのヒアリングとアドバイスを行います。

またエンジニアが全国各地のサービス拠点から現地にお伺いし、専用ツールを用いてログ収集などを行うのが大きな魅力です。対応するコンタクトセンターの担当者は、高い専門知識と豊富な経験を持ち、迅速にトラブルを解析、拠点のエンジニアとリアルタイムに連携することで、いつでも質のよいサポートを提供できるとのこと。

まさにユーザ様に寄り添う同社だからできたサービスといっても過言ではありません。

<「セキュリティインシデントサポートサービス」のポイント>

・高度なセキュリティ知識を持つ専門センターが早期解決をサポート

・全国約400ヵ所拠点を活用し、首都圏に限らない全国均質なサービスを提供

・サイバー攻撃等、緊急度の高い脅威に対し迅速な対応が可能

☆参考資料

■NECフィールディング「セキュリティインシデントサポートサービス」

https://solution.fielding.co.jp/service/solution_search_3/security_incident_

support

セキュリティ強化には組織づくりとインシデントの可視化が重要

続いて日本CSIRT協議会の副委員?も務められているトレンドマイクロ社 萩原氏より「セキュリティレベルアップには 組織づくりとインシデントの可視化が効く」と題し、情報セキュリティに関する組織の構築と活用性について、自社で実践された対策と共にご紹介いただきました。

インシデントマネジメントのためにCSIRT設置をする企業が増えていますが、実態は形骸化したり運用しきれずにいる企業様も珍しくありません。そんな課題を抱える企業に対して「ハードルを上げ過ぎないこと」が大事だと萩原氏は語られました。

対策をするとなると、その内容は多岐に渡ります。あれもこれもと複雑化する事も運用が立ちゆかなくなる原因です。時にはプロを頼ることも重要で、最初はシンプルにミニマムスタートすることを推奨されていました。

組織化のポイントは3つの「明確化」です

【1】目的・内容・範囲を明確化し、やることやらないことを明確化する

【2】組織化に当たり、人・技術・金銭面など足りないリソースを明確化する

【3】運用プロセスは、小さくシンプルにわかりやすく

セキュリティレベルアップに必須の2つのポイントとは

セキュリティレベルアップには2つのポイントがあります。1つ目は「インシデントの可視化」です。インシデントが発覚するのは9割が外部指摘で、内部から気付けるのはごくわずかといわれます。そこでまず「受付窓口と周知・公開」から始めて欲しいと萩原氏は仰られました。

そこで活躍するのがCSIRTです。CSIRTは受付窓口を公開している所が多く、実際にトレンドマイクロ社でもTM-SIRTとして社外向けの窓口を公開されています。CSIRTやセキュリティベンダなどの外部からの情報はもちろん、内部からの情報も耳を傾け、情報共有して体制強化を行なう事が大切です。企業におけるCSIRT構築は、金融庁や国土交通省からも推奨されており、CSRTスタータキットなども公開されているのでまずはこの様なツールを参照したり、運用の悩みや構築の課題は専門家に相談するのも運用のコツです。

2つ目に、「組織づくり」が重要です。組織化には、活動目的(Mission)活動内容(Service)活動範囲(Constituency)の定義が何よりも重要で、何を対象にするのか明確にし、無理な設定をしないことが成功のポイントだと語られました。実際にトレンドマイクロ社で行なわれた組織作りの構築事例を話され、紆余曲折の中、上記3点を定義することで現在の強固な組織が構築出来たとのこと。ここが明確化されていなければ組織体制は揺らいでしまいます。

また同時に人材確保も重要なポイントです。組織づくりは要件が多岐に渡りがちですが、大切なのは自組織に設置する役割りと、アウトソーシングする役割を明確にすることだと萩原氏は語られました。

我々が組織化を考える上で重く考えがちになる部分も、このポイントに絞って構築していけばより運用に乗りやすくなるのではないでしょうか。

☆参考資料

■トレンドマイクロ社 社外向け窓口「TM-SIRT」

http://www.trendmicro.co.jp/jp/about-us/csr/tm-sirt/index.html

■日本CSIRT協議会「CSIRTスタータキット」

http://www.nca.gr.jp/imgs/CSIRTstarterkit.pdf

次世代型マルウェア対策ツールプロテクトキャットで未然に防御

イベントも終盤に差し掛かった頃、弊社執行役員 池田より「“攻撃されることを前提”にランサムウェアを防ぐエンドポイントセキュリティ」と題し「セキュリティインシデントサポートサービス」製品の1つであるLanScope Catをご紹介させていただきました。

今やサイバー攻撃は、グローバルなビジネスモデルが成立しており、過去10年のマルウェア総数10億件に対し、2019年のサイバー犯罪対策費用は2兆ドルを超えるといわれています。そのターゲットも、これまでのサーバーからエンドポイント変わりつつあり、エンドポイントのセキュリティ対策に注目が集まっています。LanScope Catでは内部からの情報漏えい対策(内部脅威対策)はもちろん、外部脅威対策の両方のリスク対策を行うことが可能です。

内部からの情報漏えい対策にはログ取得が重要

内部からの情報漏えい対策として、人の操作を記録し、情報漏えいリスクの見える化をする必要があります。LanScope Catでは、ログ取得を行うことで人の動きを可視化することができます。取得したログをレポーティングすることができるので、Catが作成するレポートを定期的に確認することで、リスクを未然に防ぐことにもつながります。

レポートは、問題があったときだけ表示されるので、ルール違反の有無をひと目でチェックできます。問題操作は、クリックすることで詳細なログ・周辺の操作なども確認することができます。

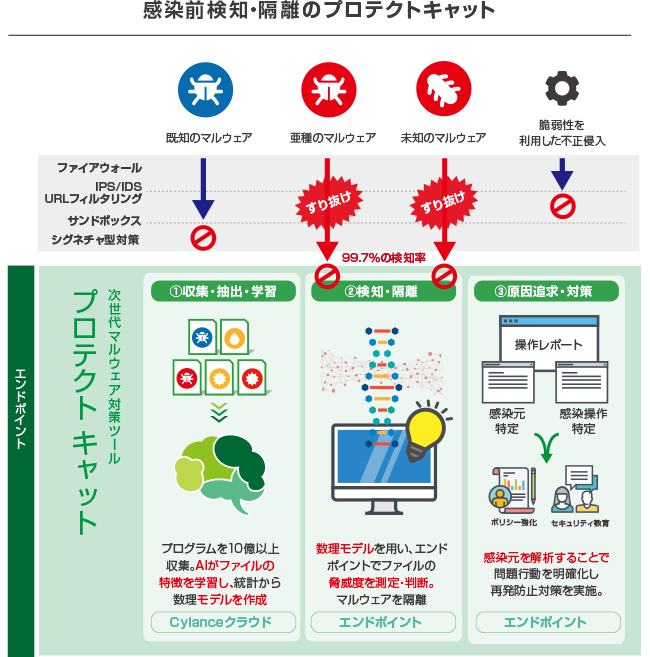

外部脅威はとめられないことが前提ではなく、実行前に止める

サイバー攻撃対策は、ランサムウェアやマルウェアによる感染は防ぎきれないもので、感染後にいかに迅速に対応するかが重要です。そんな現状を打破すべく、実行前に隔離ができ、さらに原因追求から再発防止策を打てる「プロテクトキャット Powered by Cylance」をリリースいたしました。その検知率は脅威の99.7%※を誇ります。

<プロテクトキャットで解決する未知の脅威対策課題>

【1】未知のマルウェアをAIで実行前に99.7%※検知・隔離

【2】他に感染端末が無いかの確認

【3】感染原因・経路を把握して再発防止

プロテクトキャットの脅威の検知率99.7%※の秘密は、検知エンジンにあります。検知エンジンは米国のセキュリティベンダーCylance社のCylancePROTECTを採用しています。Cylance社は、2012年アメリカでMcAfeeのCTOとサイエンティストが設立した新進気鋭のセキュリティベンダーで、本国アメリカでもガートナーに高く評価されとており、政府機関・フォーチュン500など大規模のお客様の実績を持っています。

CylanceProtectは、人工知能を活用し予測検知・隔離を行う次世代のマルウェア対策ソフトウェアです。最大のポイントは、10億以上のファイルデータを機械学習させて作成した数理モデルでマルウェアを判断する点です。これは今まで無理だと諦められていたマルウェアを動作する前に止めるということを可能にしました。なぜそのようなことが実現できたのか。まず、機械学習のベースとなるデータとして、マルウェアだけではなく、良いものと悪いもの合わせて10億以上のファイルを収集しています。「良性ファイル=商用プログラムなど」なのか「不正ファイル=マルウェア」なのかラベルを付けて、機械学習にかけることでマルウェアか否かを判定する為の膨大な量の特徴点を抽出します。

人間であればどんなプロフェッショナルであっても1000件も見つけられませんが、人工知能は1つのファイルに対して700万もの特徴点を見つけることができます。この膨大な特徴点を分析しマルウェアかどうかを判断する数理モデルを作成しているのが、Cylance Protectの大きな強みです。シグネチャや動作後の振る舞い検知を使わずに、数理モデルでファイルの静的情報を解析することで、マルウェアの動作前防御を実現しています

※2016年1月ドイツに拠点を置くセキュリティ製品の性能検証を行う第三者機関「AV-TEST」にて評価

このようにLanScope Catは未知の脅威の感染を未然に防ぎ、さらに得意分野のエンドポイントセキュリティで情報漏えいを防止、セキュリティモラルの育成を行います。また収集したログから進入しようとしたウイルスの進入経路・原因追及まで行うことができますので、標的型攻撃対策の対策強化にもつながります。

最後にMOTEXが提唱するネットワーク管理の考え方として、本来あるべき姿と実際の運用実態を差を小さくする事が、理想の管理に近づける事と述べ、そのためにLanScope Catを活用して欲しいと締めくくりました。

MOTEXの新機能「プロテクトキャット」に興味のある方は、MOTEX営業部までお問い合わせください。(sales@motex.co.jp)

お電話でのお問い合わせは

大阪:06-6308-8980 東京:03-5460-1371 名古屋:052-253-7346 九州:092-419-2390まで

■ハンズオンで学ぶ!未知の脅威対策セミナーも好評受付中です

https://www.lanscope.jp/endpoint-manager/on-premises/seminar/handson-threatseminar201607/

おすすめ記事