Written by aki(あき)

目 次

Windows 10へのアップグレード作業や運用フローの最新資料を公開!

「WaaSに対応した Windows 10運用の基礎」

企業へのWindows導入で求められる機能

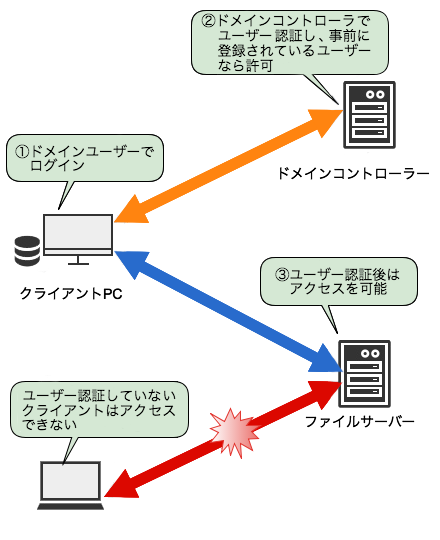

Active Directoryとは簡単に言うと「Windowsシステムで認証を行う機能」です。社内システムの中でもアクセスを制限して、一部の社員にしかアクセスさせたくないシステムもあります。

このようなシステムにアクセス可能かどうかを判断するために、Active Directoryの認証機能を使ってアクセスの制限を行います。

Active DirectoryはWindows 2000 Serverから実装され、企業のコンプライアンスや情報漏洩(漏えい)対策の意識が高まったことを背景に、現在では多くの企業で利用されています。

今回はActive Directoryの概要と構築Tipsについて解説してみたいと思います。

Active Directoryにおける5つのサービスとは

Active DirectoryはWindows 2008 Serverから複数の認証サービスの総称になりました。今回ご紹介する「Windowsシステムで認証を行う機能」は、Active Directory ドメインサービス(AD DS)と呼ばれる機能で、Active DirectoryにはAD DSを含めて次の5つサービスから構成されています。

Active Directory ドメインサービス(AD DS)

ユーザーやコンピュータの認証や、管理者が情報を安全に管理したり、ユーザーがファイルやディレクトリなどのリソースを簡単に検索することができる機能です。AD DSはWindows Server 2003まではActive Directoryと呼ばれていました。

一般的にはActive Directoryと言うと、ドメインサービスのみを指すことが多いです(ドメインサービスは一般的に必ず使用し、他のサービスはオプションになるため)。

Active Directory ライトウェイトディレクトリサービス(AD LDS)

AD DSの簡易版の位置づけで、認証はできませんがディレクトリサービスのみが使用できる機能です。ディレクトリサービスとは、その所在や属性、設定などの情報を収集・記録し、検索できるようにすることで情報を見つけやすくするためのサービスです。

AD LDSはWindows Server 2003まではActive Directory Application Mode (AD AM)と呼ばれていました。

Active Directory 証明書サービス(AD CS)

公開キー(PKI)を構築するための、証明書の作成と管理を行う証明機関を作成するサービスです。AD CSを使ってアプリケーションで使用するための証明書の発行や管理を行うことができます。AD CSはWindows Server 2003までは証明書サービスと呼ばれていました。

AD CSを利用することで、一般的なサーバー証明書の発行や、WindowsのログオンIDに紐づけたクライアント証明書の発行などに利用できます。

Active Directory Rights Management Services(AD RMS)

ドキュメントの権限管理やコンテンツ保護など、不正使用から情報を保護するための機能です。AD RMSはWindows Server 2003まではWindows Rights Managements Services(RMS)と呼ばれていました。

AD RMSを利用すれば、メールやドキュメントの保護が可能になり、保護されたデータは暗号化され、細かな権限設定をユーザ単位で設定されます。

第三者がそのデータを利用しようとすると、ADによってユーザ認証が行われ、そのユーザに許可された範囲での操作のみ行うことができます。

Active Directory フェデレーションサービス(AD FS)

複数のWebアプリケーション間の認証や、異なる組織間での認証など、組織の違いを超えて認証の仕組みを連携する機能です。AD FSはWindows Server 2003でも同様にActive Directory フェデレーションサービス(AD FS)と呼ばれていました。

今回は5つのサービスの中でも代表的な「Active Directory ドメインサービス(AD DS)」について解説していきます。

Active Directory ドメインサービス(AD DS)とは

Active Directory ドメインサービス(以下Active Directory)は、ネットワーク上のコンピュータやユーザー、プリンター、ドメインなどの各リソースの管理や提供を行うための機能です。

情シスの担当者が会社のIT機器を管理する場合、サーバー・プリンター・PCの台数が少なければ管理は楽ですが、数100台、数1000台とIT機器が増えてくると管理が複雑かつ困難になってきます。

社内システムを利用するユーザーも目的のサーバーやプリンターを見つけるのが困難になってきます。

これらの課題を解決するのが、Active Directoryです。

Active Directory導入のメリット

システム管理者視点のメリット

情シスの担当者が社内システムのユーザーアカウントを管理する場合を考えてみます。数台のワークグループ環境で、各ユーザーが各PCのリソースにアクセスするには、各PCにユーザーアカウントを作成する必要があります。

数台のPCであれば設定も簡単ですが、これが数100台、数1000台となると情シスの仕事はユーザーアカウントの管理だけに忙殺されてしまうでしょう。

Active Directoryの環境であればユーザーアカウントの管理は簡単です。ユーザーアカウントの追加や変更は、Active Directoryに作成するだけで、各PCに自動で追加/変更が行われます。管理するPCやユーザーアカウント数が増えれば増えるほど、Active Directoryを使用しない環境に比べて効率よく管理を行うことができます。

アカウントの管理以外にも、パソコンの設定を一元管理することも可能になります。Active Directoryの管理者はドメインに参加したパソコンの管理者権限を持つことになります。そのため、Windowsのほぼ全ての設定機能を、リモートで操作可能となり、社内システムに接続されたIT機器に関する様々なものを一元管理することができます。

ユーザー視点のメリット

社内に複数のファイルサーバーが存在する場合、Active Directoryで構成されていないと、どの共有フォルダがどのファイルサーバーにあるのかを覚えておかなければいけません。ファイルサーバーの台数が増えれば増えるほど、目的の共有フォルダを探すまでに多くの時間がかかり効率がよくありません。

Active Directoryの環境であれば、共有フォルダの情報をActive Directoryに登録しておくことで、ユーザーは簡単に検索することが可能になります。

Active Directoryの構成要素

Active Directoryの構成要素には以下のコンポーネントがあります。

ドメインコントローラー

ドメインを管理するためのWindows Serverです。Windows Server上にActive Directoryをインストールします。

ドメイン内に複数台構築することも可能で、ドメインコントローラーの台数はドメインごとのユーザー数から決定します。

?ドメインコントローラーの数を決める(英語サイト)

※「ドメイン」とはWindowsリソースを利用するIDやアクセス管理をするための単位の概念です。

DNSサーバー

ホスト名の名前解決とActive Directoryが動作するサーバーのIPアドレスなどをクライアントPCに通知する役割を担います。

ファイルサーバー

クライアントPCがファイルアクセスするサーバーです。WindowsでのファイルアクセスプロトコルはSMBというプロトコルを使用します。

プリンタサーバー

Windows Serverに直結したプリンターやネットワークプリンターをWindowsの機能で共有することにより、ドメインに参加するユーザーは共有フォルダと同じ操作でプリンターを見つけ、使用することができます。

クライアントPC

ドメインに参加するクライアントPCです。

Active Directoryの適用範囲

Active Directoryは小規模から大規模まで様々な規模の組織に対応できるように、Active Directoryで認証を行い、アクセスできる範囲やグループを細かく設定できます。

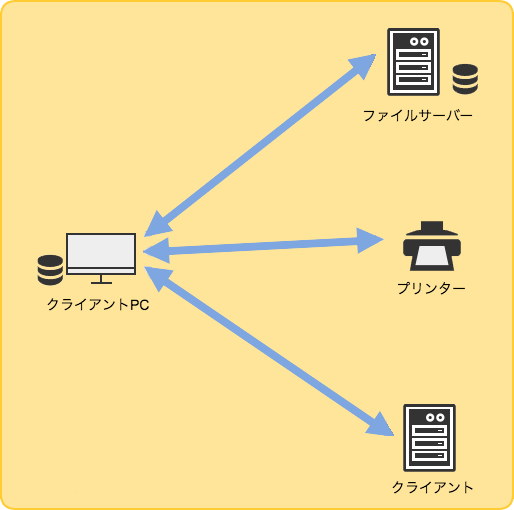

ドメイン

Active Directoryの基本単位を「ドメイン」といいます。ドメインとは、Active Directoryデータベースを共有する範囲のことをいい、Active Directoryで認証を行い、アクセスできる範囲です。

ユーザー名とパスワードを使って認証を行い、認証を通ったユーザーがアクセスできるリソースのことで、リソースにはWindowsクライアント、サーバー、ユーザーアカウント、ファイル、プリンターなどがあります。

ドメイン

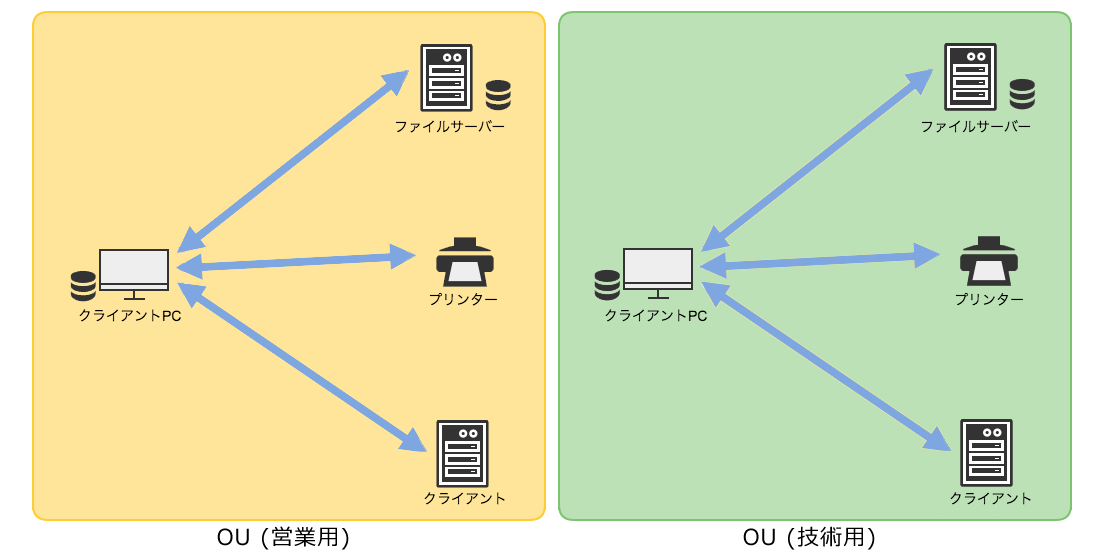

OU(組織単位)

企業規模が大きく、組織単位で管理したい場合は「OU(Organizational Unit)」と呼ばれる箱を作成し、OU単位でポリシーを管理することが可能です。OUはグループポリシー設定を割り当てたり、権限を委任することができる最小単位です。

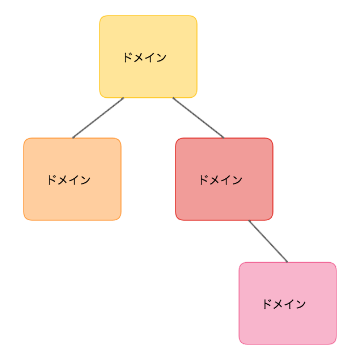

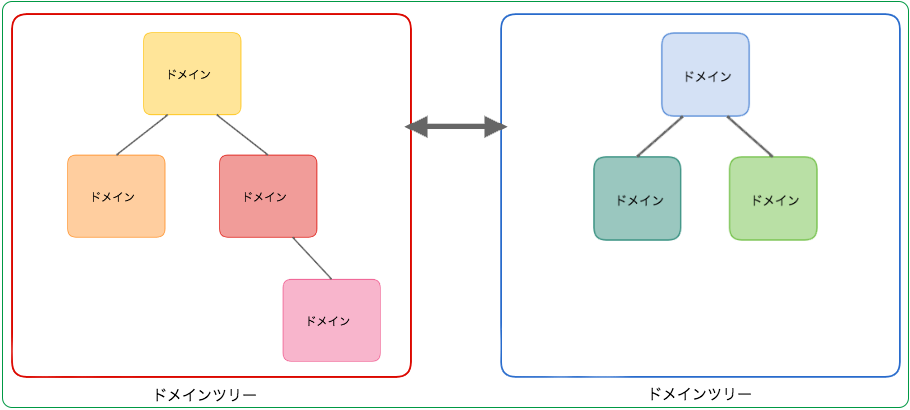

ドメインツリー

ドメイン自体を複数に分けて管理することも可能です。これを「ドメインツリー」と呼びます。複数のドメインを作成する場合、親ドメインの下に子ドメインを作成する形になります。

ドメインツリー

親子関係で関係性(信頼関係)が結ばれることで、別のドメインで管理されていても、リソースを共有することが可能になります。

フォレスト

Active Directoryを導入している企業同士が合併する場合など、ドメインツリー同士に関係性を持たせたいニーズにも対応可能です。これを「フォレスト」と呼びます。フォレストはActive Directory構造における最大単位のグループです。同一フォレスト内のドメインは信頼関係が結ばれ、フォレストに参加する全てのドメインの資源に対してアクセスが提供されます。

フォレスト

Active Directory運用の注意点

OSバージョンの混在

Windows ServerやクライアントPCのOSはドメイン内に様々なバージョンを混在することが可能です。Active Directoryも様々なバージョンの混在が可能です。

ただし、様々なバージョン間では設定や機能に違いが出てくるため、統一した方が管理しやすくなります。

Active Directoryのバージョンアップ

Active Directoryのバージョンアップは簡単ではありません。

富士通が公開している「Windows Server 2016 Active Directory 移行の手引き」を見ても分かる通り、Active Directoryのバージョンアップ手順だけで80ページ以上になります。Active Directoryのバージョンアップを行う際に気を付けるポイントがいくつもあり、簡単にはできないことは覚えておいた方がよいでしょう。

クライアントPCのバージョンアップ

クライアントPCのOSをバージョンアップする際にも注意が必要です。Active Directoryで設定するアクセスポリシーはレジストリに反映されます。レジストリ構造はWindowsのバージョンによって変わり、例えばWindows 7に対するポリシーとWindows 10に対するポリシーが異なることもあります。そのため、Windows 7からWindows 10に移行した際には、ポリシーが想定通りに動作するか確認するようにしましょう。

Active Directoryでポリシーを設定する際、ポリシーのヘルプに「Windows 7用」など、注意書きがされていることもあるのですが、書かれていないものもあったりしますので動作確認は必ず行うようにします。

Active Directoryをインストールしたサーバーに関して

Active DirectoryをインストールしたサーバーにMicrosoft以外のアプリケーションをインストールすることは非推奨です。

OU管理

一般的な企業でActive Directoryを利用する場合、OUを使ってアクセス範囲を設定することが多いと思います。OUの設計を企業の組織図と同じ階層でやってしまうと、組織変更が多い会社の場合、その都度OUを作り直す羽目になってしまいます。そのためできるだけ組織図単位ではなく、ユーザータイプ(サーバー用、クライアント用、契約社員用、エンジニア用、営業用など)ごとにOUを作成することで効率よく管理が可能です。

(参考:適切な OU 設計の基本原則)

まとめ

以上、Active Directoryの概要を解説してみました。Active Directoryの概要は本記事で把握できるかと思いますが、実際の動きはOSバージョンごとに微妙に違います。Microsoftの技術文書にもActive Directoryの解説がありますが、表現が曖昧だったり仕様変更があっても修正されていなかったりします(インフラストラクチャの計画とデザインWindows Server 2008 Active Directory Domain Services)。

技術文書を100%信じるのではなく可能な限り実機で動きを把握すること、サービス適用する前に実機確認を必ずするようにしましょう。

Windowsは非常に多機能であり、OSバージョンごとに仕様も異なるため、システム管理者としては多少扱いにくいという問題はあります。それでも、Windows以外に社内システムのクライアントとして利用できるOSがあるかというとないのも事実ですので、Active Directoryを活用して、効率よく運用するようにしましょう。