Written by MashiNari

目 次

脆弱性管理とは、ITシステムやソフトウェアなどの脆弱性情報を調査・収集し、脆弱性を解消するまでのプロセスです。

サイバー攻撃が増加傾向にある昨今、セキュリティ強化につながる脆弱性管理の重要性が増しています。

本記事では、脆弱性管理をおこなうメリットや脆弱性管理のプロセスなどについて解説します。

本記事でわかること

- 脆弱性管理のメリット

- 脆弱性管理を適切におこなわない場合のリスク

- 脆弱性管理のプロセス

- 脆弱性管理を効率化できるツール

まずは脆弱性管理における基礎知識を知りたいという方は、ぜひご一読ください。

脆弱性管理とは

脆弱性管理とは、ITシステムやソフトウェアなどの脆弱性情報を調査・収集し、脆弱性を解消するまでのプロセスを指します。

脆弱性は、システムやソフトウェアにおいて、セキュリティリスクとなり得る欠陥や弱点のことです。

この脆弱性を放置していると、不正アクセスやマルウェア感染といったセキュリティインシデントが発生しやすくなります。

そのため、日々発見される脆弱性の最新情報をキャッチアップし、緊急度の高いものから迅速に対処していくというサイクルを定期的におこなうことが重要です。

脆弱性管理を適切に実施することで、企業・組織のセキュリティ強化につながります。

脆弱性管理の必要性

脆弱性を放置すると、サイバー攻撃の被害に遭うリスクが高まるため、企業・組織は適切に管理する必要があります。

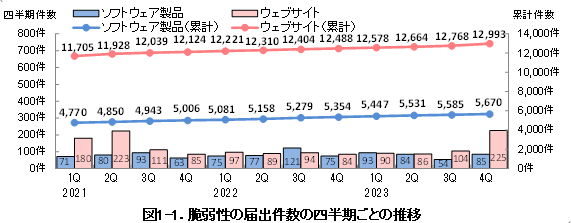

IPA(情報処理推進機構)が2024年に発表した「脆弱性関連情報の届出状況」によると、脆弱性の届出は右肩上がりに推移していることがわかります。

出典:IPA|ソフトウェア等の脆弱性関連情報に関する届出状況[2023年第4四半期(10月~12月)] (2024年1月18日)

昨今、サイバー攻撃は高度化・巧妙化しており、セキュリティ対策を講じていても、対策をすり抜けて、攻撃を仕掛けてくるケースが増えています。

脆弱性を突いて攻撃を仕掛けてくるケースも多いため、自社の情報資産を安全に管理するためにも、脆弱性管理の必要性が増しています。

脆弱性診断との違い

脆弱性診断とは、システムやネットワーク・アプリケーションに存在する脆弱性(セキュリティ上の欠陥)の有無を特定し、評価するプロセスです。

一方で脆弱性管理は、脆弱性情報を調査・収集し、脆弱性を解消するまでのプロセスのことを指します。

そのため、脆弱性診断は、脆弱性管理の中の一部分であるといえるでしょう。

脆弱性管理のメリット

脆弱性管理を実施することで、以下のようなメリットが期待できます。

- 攻撃されるリスクを低減できる

- 効率的に対策できる

- コンプライアンスを遵守できる

脆弱性管理を実施するメリットを確認していきましょう。

攻撃されるリスクを低減できる

脆弱性管理では、組織内のOSやソフトウェア、ネットワーク機器などに対し、定期的に脆弱性スキャンをおこない、攻撃に悪用されそうな脆弱性を迅速に修正します。

脆弱性を放置しないことで、サイバー攻撃を受けるリスクを低減できるでしょう。

効率的に対策できる

脆弱性管理では、スキャンによって発見した脆弱性を分析し、トリアージします。

トリアージとは、発見された複数の脆弱性を評価し、その重要性や緊急性に基づいて優先順位を付け、対応の順序を決定するプロセスのことです。

優先順位が明確化されることで、攻撃を受けた際の深刻度が高いものから対処できるようになるため、効率的に対策を講じることができるようになるでしょう。

コンプライアンスを遵守できる

脆弱性が悪用され、情報が漏洩した場合、顧客や取引先に対しても被害が及びます。

そのため、規制要件として「適切な脆弱性管理」が求められることが多いです。

日ごろから脆弱性管理をおこなうことで、信頼性やコンプライアンスの向上につながります。

脆弱性を放置するリスク

脆弱性を放置してしまうと、さまざまなリスクが発生します。

- ネットワークへの不正侵入

- データの盗聴

- マルウェア感染

- 情報の改ざん

脆弱性管理の重要性を認識するために、脆弱性を放置するリスクを確認していきましょう。

ネットワークへの不正侵入

脆弱性が管理されずに放置されていると、悪意ある第三者がそれを見つけ、不正にネットワークに侵入する危険性があります。

社内ネットワークに不正侵入されると、システムの乗っ取りやなりすまし、さらにはサイバー攻撃の踏み台にされることも懸念されます。

データの盗聴

攻撃者は脆弱性をついてネットワーク上に侵入し、ファイル共有サーバーなどから機密情報や顧客情報、メール内容を盗み見ることがあります。

機密情報や顧客情報が流出すると、顧客や取引先からの信頼が失われ、利益損失も懸念されるでしょう。

マルウェア感染

マルウェアとは、悪意のあるソフトウェアの総称で、感染してしまうと、情報漏洩やシステムダウンなどが発生する恐れがあります。

マルウェアに感染する経路としては以下が挙げられます。

- 第三者がネットワークに侵入することによる感染

- メールの添付ファイルに仕込まれたマルウェアを開封することで感染

- Webサイトに仕掛けることで、訪問者のPCが感染

マルウェアは、毎日100万個作られているとも言われており、次々に未知の脅威が検出されています。

脆弱性を放置することで、マルウェアに感染するリスクが高まるでしょう。

情報の改ざん

脆弱性を放置した環境でネットワークに侵入されると、情報改ざんのリスクが高まります。

たとえば、経理情報を管理するシステムに侵入されてしまうと、売上情報が書き換えられたり、自社のWebサイトの情報が勝手に変更されたりする被害が考えられます。

また、業務に直接関わるファイルが改ざん・削除されるなど、ネットワーク侵入により自社のファイルが自由に操作されるリスクが高まります。

このようなリスクを回避するためにも、脆弱性対策を徹底し、ネットワークセキュリティを強化することが重要です。

脆弱性管理のプロセス

脆弱性管理のプロセスを解説します。

- プロセス(1):脆弱性情報の収集

- プロセス(2):脆弱性の評価

- プロセス(3):脆弱性への対応実施の判断

- プロセス(4):脆弱性対策の実施

本記事で紹介するプロセスは、脆弱性管理の一例です。

自社に最適なプロセスでの実施をご検討ください。

プロセス(1):脆弱性情報の収集

まずは脆弱性情報の収集を実施します。

収集の方法としては、Web上で集める方法と脆弱性スキャンをおこなう方法があります。

Web上で情報収集する

Web上で収集する場合は、システムや製品を提供しているWebサイトのほか、以下のようなサイトも役立ちます。

- CVE List Home(Mitre)

- NVD(NIST)

- 情報セキュリティ注意喚起サイト(情報処理推進機構(IPA))

- JVN iPedia-脆弱性対策情報データベース-

脆弱性スキャンでチェックする

脆弱性スキャンツールを使用することで、システムのOSや利用中のソフトウェア、データ構造など様々な項目について脆弱性の有無をチェックすることが可能です。

プロセス(2):脆弱性の評価

脆弱性によりリスクの度合いは異なるため、それぞれの重要度を把握する必要があります。

しかし、すべての脆弱性の詳細を正しく調査することは難しく、作業工数も膨大になることが想定されます。

そのため、脆弱性の重要度や深刻度を評価したうえで、対応するか否かを検討する必要があります。

ベンダーにより、パッチの配布と併せて脆弱性の重大度が公開されることもあるので、参考にするとよいでしょう。

また、脆弱性の深刻度を示す国際的な評価指標「CVSS|Common Vulnerability Scoring System」を利用する方法もあります。

CVSSはベンダーに依存しない共通の評価指標であるため、一貫した基準のもとで脆弱性を比較することが可能です。

CVSSについては以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

プロセス(3):脆弱性への対応有無の判断

原則として、検出された脆弱性は対処する必要があります。

しかし、クローズドな環境で稼働するシステムや、意図的に停止している機能など、実質的なリスクとならない場合は対応しない判断をするケースもあります。

組織のシステム構成や利用環境に応じて、脆弱性に対応するか否かを適切に判断するようにしましょう。判断する際は、有識者による判断が推奨されます。

プロセス(4):脆弱性対策の実施

対処が必要と判断された脆弱性には、修正パッチの適用などをおこないます。

「パッチによる対応が困難」もしくは「パッチのリリースまで時間がかかる」とベンダーが判断した場合は、設定の追加や変更などの対応策が案内されるケースもあります。

ツールで脆弱性管理を効率化

自社が運用するシステム・ソフトウェアに存在する脆弱性を手作業で特定・評価することは現実的ではないでしょう。

そのため、保有する情報資産が多い場合、脆弱性情報の収集やリスク評価などを自動化できる脆弱性管理ツールを導入することが推奨されます。

また、脆弱性管理をおこなう際は、自社が保有する情報資産の把握と管理が不可欠です。

効率的に情報資産を把握し、脆弱性管理を実施するためにも、ツール導入を検討しましょう。

脆弱性管理を支援する「LANSCOPE エンドポイントマネージャークラウド版」

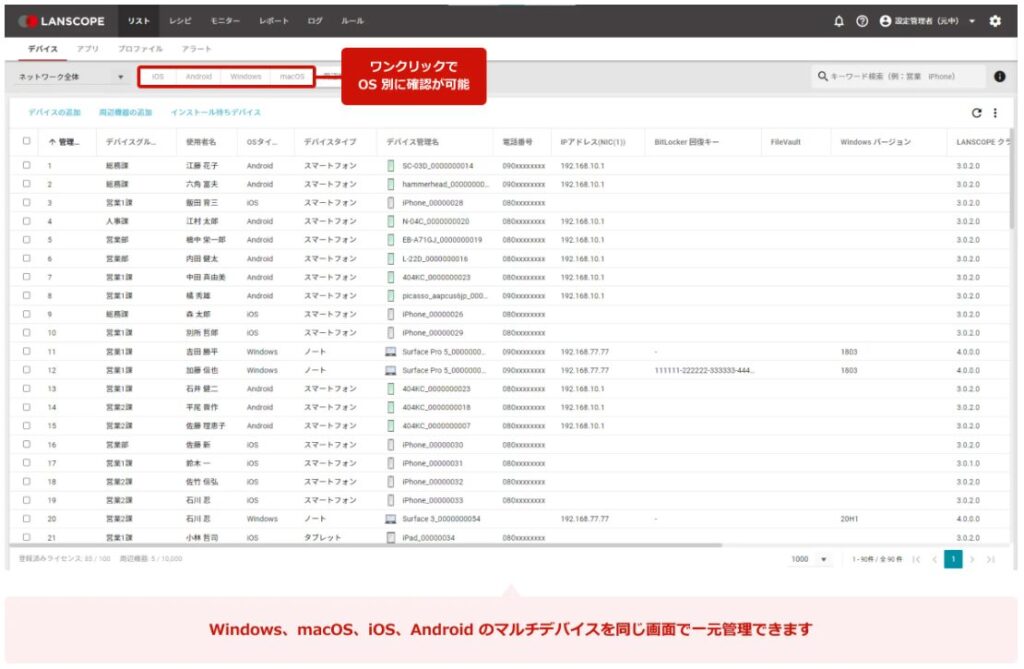

前述のとおり、効率的な脆弱性管理には、IT資産管理ツールを活用した情報資産の一元管理が効果的です。

「LANSCOPE エンドポイントマネージャー クラウド版(以下エンドポイントマネージャー)」では、管理下のデバイス(PC・スマホ・タブレットなど)のハードウェア情報、設定情報などを自動取得し、管理コンソール上で最新の情報資産台帳を自動作成することが可能です。

また、自動取得できない項目については、任意項目として管理コンソール上で作成・編集が可能です。

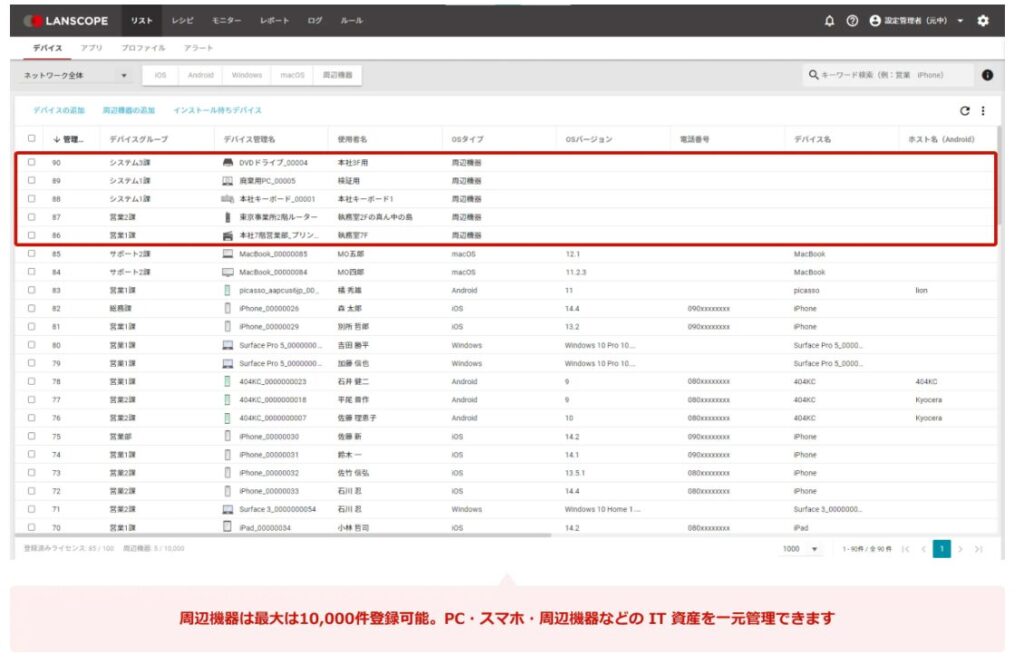

プリンターやルーターなどの周辺機器も、 PC・スマホと一元管理できます。

LANSCOPE エンドポイントマネージャー 「デバイス検査」機能

「エンドポイントマネージャー」のデバイス検査機能は、収集した資産情報をもとに、管理者が設定した項目を検査し、違反しているデバイスを検知することができる機能です。

検査項目には、脆弱性管理に役立つ項目が用意されています。

たとえば、違反デバイスを一覧で確認し、違反内容や是正方法をダイアログで表示し、自動でユーザーに警告することができます。

また、設定したIPアドレス・ドメイン以外への通信を制限し、セキュリティリスクがあるデバイスのネットワークアクセスや業務用アプリの利用を禁止できます。

さらに、警告・ネットワーク遮断時に特定のアプリやブラウザを起動させる設定も可能で、違反デバイスを使用している利用者に対し、社内ポータルやマニュアルを示し、必要なファイルや手順を伝達することも可能です。

本機能は、検査用エージェントをデバイスにインストールすることで、エージェントが検査・アクションをおこなうため、デバイスの所在を問わず、デバイス検査や利用制御を実施することができます。

これにより、テレワークや移動中などの状況でも安全対策が実行され、組織全体のセキュリティを向上させることができるでしょう。

「デバイス検査」機能についてわかりやすくまとめた資料をご用意したので、詳しく知りたい方はぜひご活用ください。

まとめ

本記事では「脆弱性管理」をテーマに、メリットやプロセスなどを解説しました。

本記事のまとめ

- 脆弱性管理とは、ITシステムやソフトウェアなどの脆弱性情報を調査・収集し、脆弱性を解消するまでのプロセス

- 脆弱性管理を適切におこなうことで、「攻撃されるリスクの低減」「対策の効率化」「コンプライアンス遵守」といったメリットが期待できる

- 脆弱性管理における代表的なプロセスは、「脆弱性情報の収集」「脆弱性の評価」「脆弱性への対応実施の判断」「脆弱性対策の実施」

- 保有する情報資産が多い場合は、脆弱性管理ツールやIT資産管理ツールを導入することで、効率的に脆弱性管理がおこなえる

製品の開発時に完全なセキュリティ対策が実現されていたとしても、新たな攻撃手法により突破されてしまうこともあります。

そのため、ITシステムの脆弱性情報を素早く収集し、迅速にパッチを適用することは組織のセキュリティ対策にとって重要な要素といえるでしょう。

ぜひ「LANSCOPE エンドポイントマネージャークラウド版」を活用して、効率的な脆弱性管理を実施してください。

おすすめ記事