Written by 北村 和久

統合型エンドポイントマネジメント

?エンドポイントを守り、活用する?

3つの価値?「IT資産管理」と「内部不正対策」と「外部脅威対策」

IT資産管理ツールとしてスタートしたLanScope Cat。個人情報保護法施行より以前の2000年代前半から、操作ログを取得することが内部情報漏えいの把握と防止に有効であると提案して参りました。あれから十年以上経過し、2016年にはプロテクトキャットをリリース、外部脅威対策にも有効なツールに成長してきました。

この歩みに共通するのは、社員が操作するPC端末、つまりエンドポイントでの情報取得と制御にこだわってきた点です。「IT資産管理」と「内部不正対策」と「外部脅威対策」、これらをエンドポイントで実現するLanScope Catは、メジャーバージョンアップとなるVer.9.0にて新たな価値をご提案します。

“人”の行動を把握することができる操作ログ

プロテクトキャットでは既知・未知を問わず99.7%※1のマルウェアを実行前に隔離します。この絶大な防御力と共に有効なのがマルウェアが流入した原因の特定です。脅威検知した直前の操作ログを確認することで、例えば不正なWebサイトを閲覧していた、メールに添付されていたPDFファイルやOffice文書を開いた、USBメモリからファイルコピーしていたなど、直接的・間接的に流入原因の特定・推定に役立てることができます。「原因を特定」することで「再発防止」が可能になるのがプロテクトキャットの強みです。

この原因特定を実現しているのが端末使用者の操作ログ、つまり”人”の行動の記録です。他社の製品のようにパソコンの内部処理の記録では、その解析には専門的な知識が必要になります。LanScope Catの操作ログは、人の行動に特化しているため、誰にでもわかりやすく端末使用者の行動を追うことができるのです。

● 端末使用者の「今日」の行動を今すぐ確認できること

● 各種ログを時系列で一括で確認できること

このシンプルな仕組みが、”人”の行動を追うのに適しています。実際にプロテクトキャットをご購入いただいたお客様からは、高い精度で防御できることと同じくらい、操作ログによる原因特定について高い評価を戴いています。

Ver.9.0では、プロテクトキャットの有無に関わらず、”人”の行動を今すぐ確認できる仕組みを、Webコンソールで実現いたしました。これが「クライアントログ」画面です。

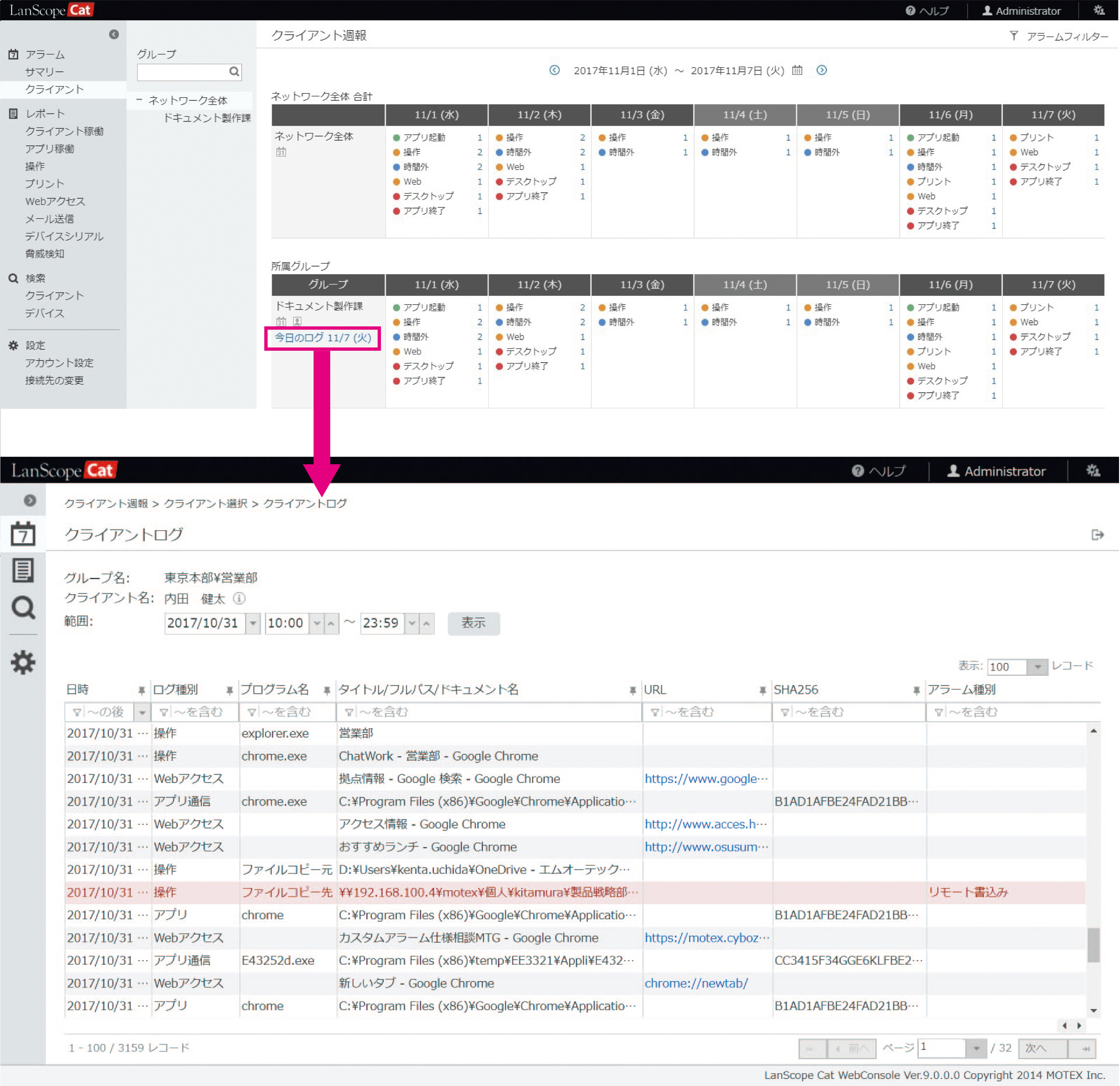

(図1)クライアントログ画面

Webコンソールのクライアント週報画面のグループ欄に「今日のログ」が新たに追加され、クリックするとクライアントごとの1日のログをまとめて閲覧することが可能

外部脅威対策の1シーン・・次世代FWで検出したアラームの原因特定

「クライアントログ」の活用シーンをご紹介します。

次世代ファイアウォールやUTMを導入されている企業様では、問題のある通信のブロックなどが行われた際に、なぜそれがブロックされたのか原因特定が必要となるでしょう。

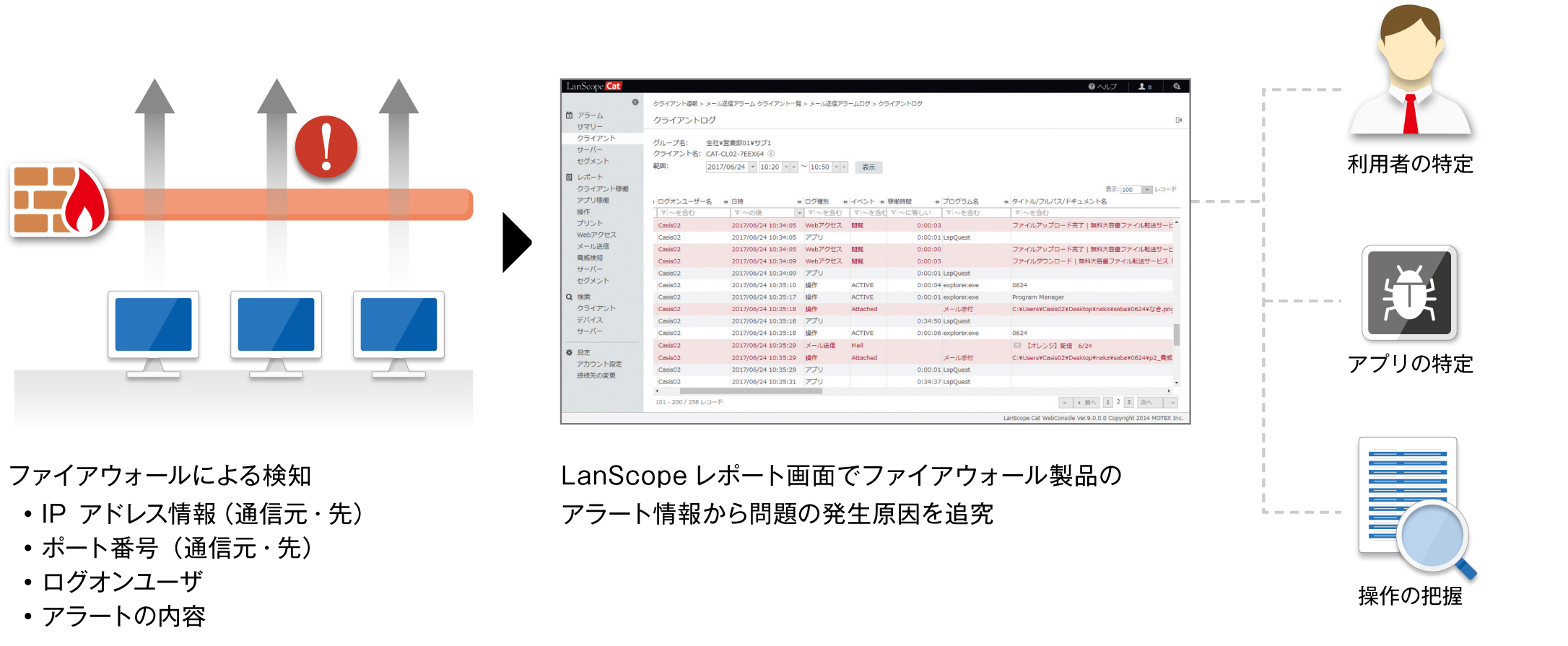

(図2)違反操作が行われたエンドポイントの原因を特定

しかし、これら境界型製品で検出できるのは、どのIPアドレスのどのポートからの通信をブロックしたのかという情報だけです。製品によってはログオンユーザーの情報も取得されますが、誰かはわかってもなぜ?がわかりません。そこでエンドポイントでログを取得しているLanScope Catの出番です。

どこで問題が起きたのか??IPアドレスから端末を特定?

まずはIPアドレスから端末を特定します。Webコンソールのクライアント週報で、ネットワーク全体から”今日のログ”をクリックすると、端末一覧が表示されます。IPアドレス列で対象のIPアドレスを入力すれば端末が特定できます。ここから「クライアントログ」を表示します。

今日を含め最近のログを確認するのであればこの手順ですが、しばらく前の過去のセキュリティインシデントの調査の場合は、ログ検索が有効です。Ver.9.0では各種ログでIPアドレスを取得するようになったため、IPアドレスで検索することで端末特定とログ閲覧が一度で可能になります。

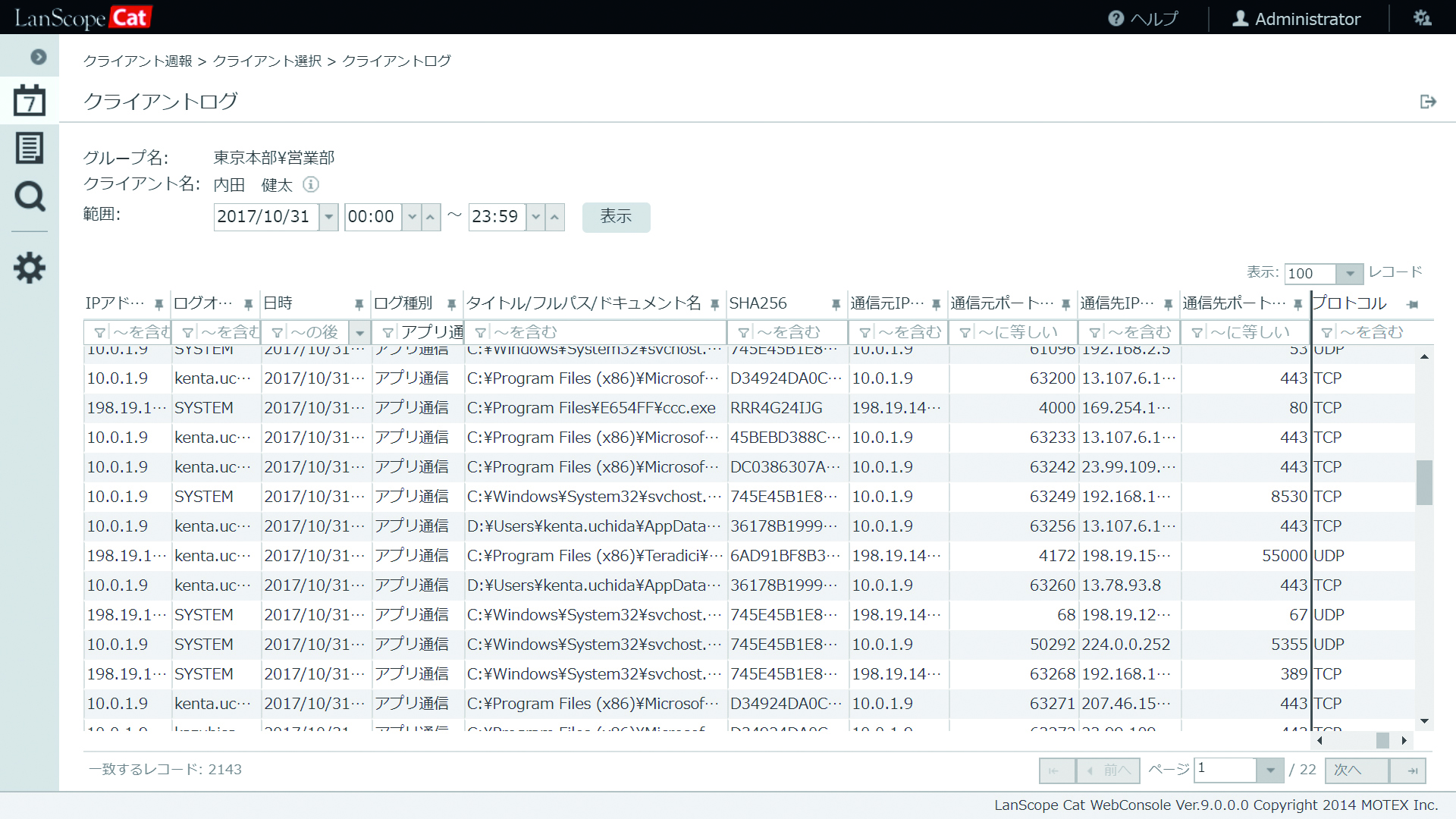

どのプロセスが問題の通信を行ったのか??送信を行うプロセスを特定できるアプリ通信ログ?

端末が特定できたら、次はどのアプリケーションが問題だったかの特定です。Ver.9.0では、新たに「アプリ通信ログ」を実装しました。これは、送信を行うプロセスが、どのポートを使用して、どのIPアドレスのどのポートに通信を行ったかを記録するものです。次世代FWで得られた送信元ポート番号を元に、このアプリ通信ログでプロセスつまり実行ファイル名を特定できます。

(図3)アプリ通信ログ画面

実行ファイル名だけでなく、ファイルパスとハッシュ値を取得しています。ファイル名は普通のものにみえてもマルウェアかもしれません。ファイルの場所が本来のインストールパスとは違う場所にあったり、ハッシュ値をWebで検索することによってマルウェアかどうか判断することが可能です。アプリ通信ログは、クライアントログ画面で表示されるので、前後の他の操作ログを確認することで、流入原因を特定・推定することも可能でしょう。

これが、LanScope Cat Ver.9.0の1つ目の大きな価値提案です。ログを今すぐに時系列で確認できることはログ活用の第一歩となります。

おすすめ記事