Written by 丸山 悠介

連載一回目は、IT資産管理ツールが登場する前のお話し、第二回目はIT資産管理とは何かを押さえるための5つのポイントを事例や事件と共にお送りしました。第三回目は、いよいよ今、IT資産管理ツールに求められるニーズと今後の課題について切り込んでいきます。

ポイント6-1:最近のトレンド①働き方改革

ここまで過去の振り返りを書いてきましたが、ここ2年くらいの中でIT資産管理ツールに求められる新しいニーズが生まれてきました。一つ目は「働き方改革」というキーワードです。

2つの要素があると考えていて、1つは大手企業の長時間労働問題をきっかけに取り組まれている残業対策といった側面。個人的には「残業対策=働き方改革」になってしまっている企業様も多く少々違和感もあるのですが、お問い合わせいただく機会は増えています。

もう一つは労務時間削減にも絡みますがITを使った業務効率化に関連するご検討。テレワーク時の就業状況の確認や労務実態の現状把握の為の操作ログ収集・分析によるIT資産管理ツールの活用です。

前者はポイント③のリーマンショック時期にも同様の使い方がありましたが、更に強制力が強くなり、「定時でのPC電源オフ」といった機能もマストになってきたようです。

難しいのが後者のニーズです。「操作ログが取得できる=労務実態が把握できる。効率化できる」というプロモーションを最近良く目にしますが(LanScope Catも同様ですが・・・)実際にやってみると結構難しいというのが現実です。まずはツールの機能云々以前にプライバシー周りの調整が大きなハードルになります。

「セキュリティのためにログチェック」は大分抵抗感が小さくなってきましたが、「労務実態の把握のためにログチェック」となるとかなり圧迫感があるようです。経営層や人事部門との調整、一般職員の合意と言った根回しが重要になりますし、ここがクリアできなければどの製品を導入したとしても運用まで踏み込めません。

機能面では今までは「如何に早く分かりやすくログを確認できるか?可視化できるか?」という観点での機能強化が多かったのですが、ここにきて「必要な時に必要な内容を丁度いい範囲で確認できる」という可視化のレベル感にも気を使う必要が出てきました。

また、「PC操作ログの内容=自組織の労務内容」に出来る限り近づける為の「ログ加工ノウハウ」も各組織の業務内容に応じてチューニングが必要になるかと思います。ツールの導入が目的の実現ではないのが現実です。このあたりはソフト開発メーカーの立場ではありますがツールだけではなくノウハウも含め提供できるように取り組む必要があると感じています。

ポイント6-2:最近のトレンド②サイバーセキュリティ

働き方改革に関連する需要は過去にもあったニーズの延長線ともいえますが、サイバーセキュリティ関連で生まれたニーズはIT資産管理ツールにとって新しい領域へのチャレンジと感じています。

2014年の大規模情報漏えい事件から内部不正対策の需要が再燃し市場も一時的に盛り上がりましたが、2015年の年金機構での標的型攻撃による大規模情報漏えい事件からお客様のサイバーセキュリティへの意識がシフトしたように感じます。

「・・・昔からだよ!」というご指摘もあるかと思いますが、IT資産管理ツール開発ベンダーから感じる肌感ということでご容赦ください。特に仮想通貨の流行から匿名性をもって身代金を要求できる環境が整い、ランサムウェアが再度流行することになったのもサイバーセキュリティへの意識が高まる大きな要因になったと感じます。

潜伏型の標的型攻撃は気づけない事もあり、リスクに対する具体的なイメージを持ちづらいものでした。ランサムウェアによる攻撃は自分の端末もしくはファイルが「使えなくなる⇒業務が止まる」という分かりやすい被害をもたらし、スペシャリストだけでなく広く一般的なリスクとして捉えられるようになったと感じます。

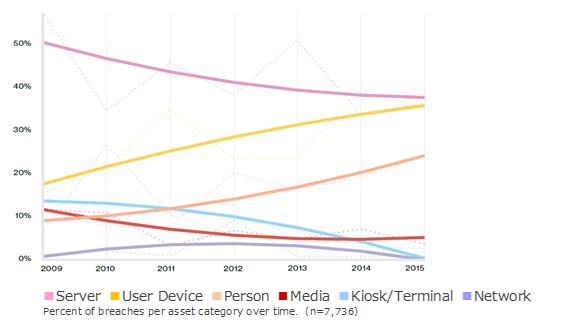

(図3)攻撃対象の変化(VERIZON DBIR 2016 レポート)

VERIZONのレポート(図3)にもありますが、現状狙われているのはサーバから我々が普段利用するエンドポイントのユーザーデバイスにシフトしてきているようです。背景として、攻撃者が簡単に新しいマルウェアを作成・拡散できる環境が整ったことで、広く普及しているシグネチャ式のウィルス対策ソフトが効果を発揮しなくなったことが技術的な大きな要因の一つだと考えられます。

結果、「メールを開いて感染」「Webのリンクから感染」といった事例が相次いで発生しています。ウィルス対策ソフトでの防御が不完全となり、サンドボックスでの解析や次世代ファイアウォールによる出口通信から攻撃を止める・気づくといった「入口・出口対策」に対して活発に投資がなされましたが、境界防御も昨今の攻撃ではすり抜ける手法が既に生み出されています。

マルウェア感染後、正規のサービスにアクセスをさせて時限式で一斉に新規のC2サーバにアクセスする手法や、正規のアプリケーションを改ざんしてマルウェア化したものを普及させるサプライチェーン攻撃などの新しい攻撃が次々と生み出されています。

また前述した、働き方改革によるモバイルワークによって社外での業務形態にシフトする動きもあり、境界防御の外での業務が当たり前になる、つまり「中は安全」という対策が業務スタイルとして合わなくなっている現状もあります。その結果、再度エンドポイントでの対策強化が必要となり、エンドポイントで稼動するIT資産管理ツールもサイバーセキュリティに関連する運用がなされるようになりました。

資産管理機能では「脆弱性対応のパッチ配信」、操作ログ機能では「マルウェア感染時の流入経路の特定」「拡散状況の確認」「フォレンジック調査」といった使われ方が増えているように感じます。今までの使われ方と違い緊急時の対応といった意味でリアルタイム性を求められるケースが増えている事も大きな変化です。

また、各IT資産管理ツールでシグネチャに依存しない次世代型のウィルス対策製品との連携機能の提供も始めています。例えばLanScope CatではCylance社のAIを活用したシグネチャレスのウィルス対策ソフトCylancePROTECTと連携したOEM製品であるプロテクトキャットを昨年7月より提供しています。IT資産管理ツールベンダー毎に協業製品はバラバラでこちらもそれぞれの製品ごとの特徴があります。IT資産管理ツールのみだけでなく将来性も考え連携できるソリューショントータルの評価で検討する必要もあるでしょう。

この領域についてIT資産管理ツール出身ベンダーは「これからの領域」であり、正直まだまだ模索中の部分がありますが、今後エンドポイント管理製品ならではの新しい価値を提供するベンダーが増えていく事を期待しています。

サイバーセキュリティの領域はとりあえず「多層防御」という言葉がエスカレートしていった結果、「あれもこれも必要です重ねましょう」という提案が飛び交い「システム揃える予算が無い」「システム揃えても使いこなせるスタッフがいない」という状況がスルーされ、現実的ではない無茶な教科書が出来上りつつあるような気がします。MOTEXとしてはエンドポイントを軸としてシンプルでありながら効果的な価値を生めるように取り組んで行きたいです。

今回は「働き方改革」「サイバーセキュリティ」という最近のトレンドを受け、IT資産管理ツールには何が求められているのか?についてお送りしました。

次回、連載最終回は、今までの連載のまとめと、IT資産管理ツールを選ぶ上で気をつけたいことをお伝えできればと思います。

おすすめ記事