Written by 香山 哲司

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

「レポートサンプル」「リスクと判断するポイント」「よくあるご質問」など掲載!

エンドポイント侵害診断サービス資料ダウンロード

新連載企画として、ジーブレイン株式会社 香山氏による、今抑えておくべきセキュリティに関する情報を1年間(全4回)にわたり発信いたします。

全4回の連載の中では、以下のような観点で読者の皆様のお役に立てるような情報を継続的に発信してまいります。

第1回 現状分析

第2回 課題の発見

第3回 課題の解決

第4回 解決案の運用と見直し

第 1 回は 現状分析として「セキュリティ事故のミカタ」をテーマにお届けいたします。

セキュリティの現状分析にあたって

2014 年 7 月 通信教育の最大手企業である株式会社ベネッセコーポレーションの 約3,504 万人の個人情報流出が発覚しました。

2015 年 5 月 年金機構から 約125 万人の個人情報がサイバー攻撃により流出。また、2017 年には企業や個人問わず、ランサムウェアによりファイルが不正に暗号化される被害が拡大しました。

2019 年 7 月には、7pay(セブンペイ)がサービス開始直後から不正アクセスが発覚し、サービスそのものを停止する状況になったことは記憶に新しいものです。

これらのインシデントは、ニュースや記事に大きく取り上げられたため、セキュリティを専門に担当していない方々にも大きなインパクトを与えたものでした。

一部のインシデントは令和の時代になり、もはや過去のできごとと位置つける人もいるかもしれませんが、ニュースや記事には大きく取り上げられないだけで類似のインシデントは、今もなお続いています。

次々と訪れる新種の攻撃による被害にどう対応するのか。複雑化し、多様なサービスが運用されている現在のIT環境に大きな影響を与えずにセキュリティ対策を強化するのは、セキュリティ担当者にとっては悩ましい課題です。

現状分析をするのに重要なことは、分析した結果が次のアクションにつなげるためのアウトプットになっているか、別の言い方をすれば、自分の上司や経営層が判断することができ、納得感をもって同意を得る整理ができているかが非常に大切です。

そのために、情報そのものを単純に編集して提示するだけでは不十分です。そこに重要性や信頼性などを加味し、セキュリティ担当としての考察を加えることで、「次のアクションとして何をすべきか」、 「現状維持でよいのか」という判断ができる、まさに有意義な情報になるわけです。

こうした分析にこそ、基礎的な知識を役立てることが重要です。私自身過去のコンサルティング経験やお客様との会話で常々気になっているキーワードが 2 点あります。

・脅威と脆弱性とリスクをきちんと区別して整理できているか。

・ITIL (Information Technology Infrastructure Library)での People Process Product、3 単語の頭文字をとった「3つの P」をセキュリティ運用においても日頃から意識されているか。

これら2点を考察していきます。

「脅威と脆弱性とリスク」を理解する

まず、「脅威と脆弱性とリスク」についてお伝えします。

例えば“台風防止システム”など、文字としては表現できても、現実にそんな仕組みはありません。

台風という自然の脅威、人間がコントロールできるものではありません。

そのため、万が一台風が迫ってきたときを考え、最優先にやることは人命を守ること。そして、重要な資産となるものを守ったり、修理・復旧などに必要となる多額の費用や時間などを最小化するいわゆる減災対策を取っているか。などとなります。

台風をセキュリティに置き換えてもそのまま同じ枠組みです。サイバー攻撃者そのものをなくすことは極めて困難であり、大きな社会的変革がない限り、残念ながらサイバー攻撃はまだまだ存在しつづけるでしょう。ただし、もしその攻撃に遭った場合でも、被害をゼロ、仮に被害が出たとしても軽微なものにするということが目標になります。

最近ではこのことをダメージコントロールといわれるようになってきています。

もうお分かりのとおり、台風は脅威の位置づけとなり、脆弱性とリスクのうち我々がまず向き合うべきものは脆弱性に他なりません。

大雨や強風の被害がどのような脆弱性・弱点をついてくるのかを調べ、その結果、リスク低減、あるいはリスク許容、リスク移転、リスク回避などを検討することになります。

脅威→脆弱性→リスク、この順序性を立体的に理解しておくことが重要になります。

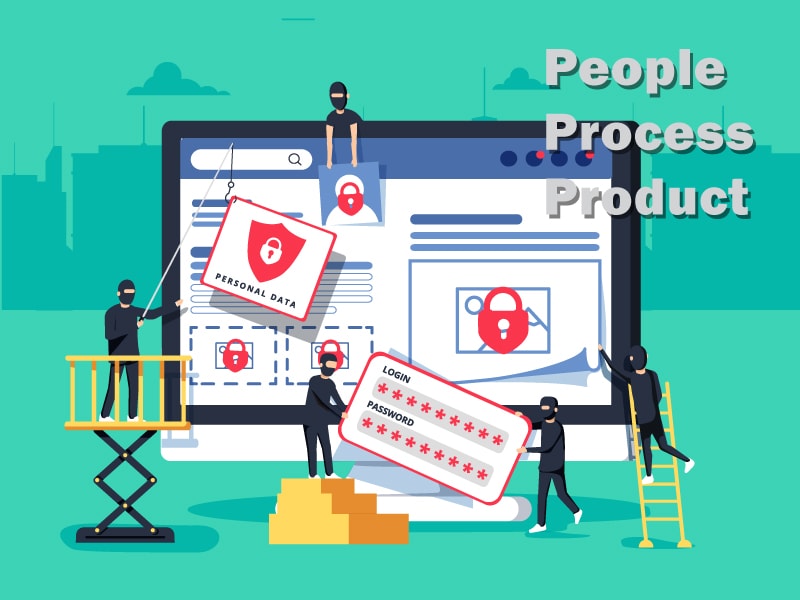

3つのP(People/Process/Product)

つぎは、「3つの P」です。

脆弱性対策というテーマから、IT 製品の脆弱性対応つまりパッチ管理や、ペネトレーションテストなどでのネットワークの脆弱性診断を思い浮かべる人は多いのではないでしょうか。

しかし、前述の脆弱性への考慮は製品やシステムのProduct を対象としたものにすぎません。

IT の運用が3つの P から構成されているように、まだ People、Process にも脆弱性があるのです。それにも関わらずその議論がおろそかになりがちな傾向があります。

Processとは例外を極力排除した規程やルール、Peopleとは訓練された人・体制、責任の所在の明確化と定義します。これらができた上に、弱点のない製品やシステムが加わってはじめてセキュリティが強化されるといってよいでしょう。

Process の脆弱性とは具体的にはどのようなものでしょうか。

たとえば現実的には守ることのできないセキュリティポリシーは、運用が回らないため、例外申請ばかりになるというケースがあります。その申請が膨大になり、今現在、何がどう運用されているかわからなくなってしまうというものです。これも適切ではないプロセスが生んだ脆弱性の一例です。

セキュリティポリシーは一度定めると改定するためにパワーが必要ですが、現場の運用が回るために、禁止事項だけではなく、どうすれば安全に運用できるかという観点で見直すことが必要です。

People の脆弱性とは具体的にはどのようなものでしょうか。

「知らなかった」という状況が発生しないように、セキュリティ教育やセキュリティの啓蒙・啓発活動は、企業のみならず一般市民向けにも多数実施されています。

ニュースや記事で世間を騒がせた事案がつい関心の的になり、どうしてもそのように旬な内容を組み入れることが多くなります。

しかし、今回ご紹介したようなセキュリティ事故の“ミカタ”で、うまく事実を分解していけば、普遍的な理解を促し、自らの組織に適した応用ができる人になると考えています。

あわせて、自戒を込めてですが、セキュリティ教育するその人自身が学びを怠っていると、過去に効果のあったことにあぐらをかいてしまう傾向があります。

教育側の立場の人も、自分自身のUpdateをおろそかにならないようにしないといけません。

まとめ

第 1 回はセキュリティ事故のミカタ、現状分析に役立つこととして、言い古された「脅威・脆弱性・リスク」と「3つの P」にフォーカスを当てて解説をしました。

繰り返し確認が必要なことは基礎の徹底です。これはセキュリティのみならず、どんな分野でも同じ考え方と言えます。原理原則や枠組みといったものは派手さがなく、つい「だから何?」と言ってしまいたくなるような内容も含まれるかもしれません。しかし、これらを構造的に理解すると、これまでの見え方と違う事実と、次のアクションの構想が湧き上がってくることがあります。

セキュリティ事故の見方(ミカタ)が変わってくれば、その後の実効性ある対応を検討する際の味方(ミカタ)になってくれるのです。

本連載の第 2 回目以降も、今回の解説を念頭に情報発信を進めていきます。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事