Written by ねこずきのねこ。

広報・販売企画・販売パートナー様支援を経て、現在プロダクトPRに携わる。

医療機関に求められるサイバー攻撃対策とは医療システムの安全管理に関するガイドライン第6.0版を解説

医療業界のセキュリティインシデントを防ぐ厚生労働省のガイドラインを解説します。

また、該当ガイドラインに対応する上で、利用可能なLANSCOPE の製品及び機能をご紹介します。

目 次

2023年4月からの保険医療機関・薬局におけるオンライン資格確認導入の原則義務化に伴い、ほぼすべての医療機関において、セキュリティ対策が必要とされています。その背景には、医療機関を狙うサイバー攻撃の増加が挙げられます。2021年から医療機関へのサイバー攻撃が激化、多くの被害が発生しており、その対策は急務となっています。とはいえ、対策にかかるコストの問題や知識不足などで、その対応は難しい現状は否めません。

今回は、急増する医療業界へのサイバー攻撃を含む様々なセキュリティインシデント対策として、何をなすべきか指標となる「3省2ガイドライン」の中から、厚生労働省策定で2023年5月に大幅改訂された「医療分野の情報システムにおけるガイドライン第6.0版」をご紹介します。

医療業界のICT化に伴い急増するサイバー攻撃

昨今、業務効率化などを目的に国を挙げてDXが推進されています。医療業界も例外ではなく、2024年の医師への残業規制の適用に向け、医療従事者の「働き方改革」に伴う業務効率化などを目的としたICT化が進んでいます。その代表的なものが電子カルテです。電子カルテの導入は診療記録の電子化により、受付や会計業務を効率化したり、カンタンにレセプト作成ができたりと医療関係者の業務負担を軽減します。一方で電子カルテのデータは非常に機密性が高く、取り扱う個人情報もセンシティブなものばかりです。実は今、この医療情報(電子データ)に関連するセキュリティインシデントが急増しています。その原因の多くが医療機関を狙ったサイバー攻撃によるものです。

2022年末に発生した徳島県の病院へのランサムウェア攻撃を皮切りに次々と医療機関が狙われており、海外でも赤十字国際委員会(ICRC)がサイバー攻撃に遭い約52万人の個人データが侵害されたと発表しています。

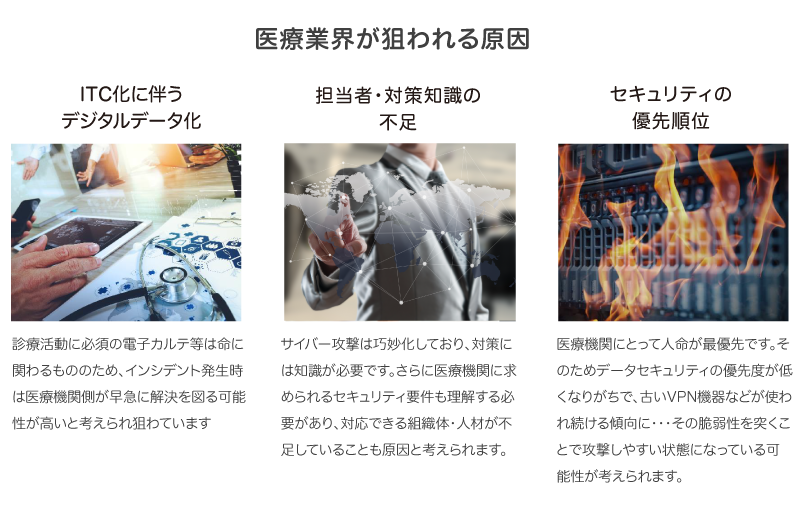

医療機関が狙われる大きな理由として、コスト削減としてIT投資の優先順位が下がり、結果古いVPN機器などが使われ続ける傾向にあること、慢性的な人手不足、人命を最優先とするため一刻も早く身代金を支払うだろうという攻撃者の狙いの3点が考えられます。センシティブな情報を取り扱う医療業界だからこそ狙われやすいという実情があります。

医療機関のセキュリティ対策の義務化の理由

医療機関がサイバー攻撃対策をマストとする背景には、2023年4月より施行された「オンライン資格確認の導入の原則義務化」が挙げられます。「オンライン資格確認」とは、医療業務の簡略化や業務効率の向上、診療情報の効果的な活用を目的に、マイナンバーカードの保険証利用を原則義務化することを言います。対象は保険医療機関・薬局で、2023年4月までに導入しない場合、「療養担当規則への違反」として行政指導や施設認可の取り消しなどの罰則があります。つまりほぼすべての医療機関で取り扱いが始まりますが、同時にマイナンバーを取り扱うことによる、情報保護の責任も負うこととなります。

マイナンバーは、確認書類や各種証明書が取得、本人確認証としても使えるため、国民の機微な個人情報と言えます。サイバー攻撃で情報を搾取されることで、国民の個人情報が漏洩・悪用されてしまうリスクがあります。電子カルテなどの診療記録はもちろん、マイナンバー情報も守っていくことが必要とされます。

そのため「オンライン資格確認の導入の原則義務化」を受け、厚生労働省は全ての医療機関がサイバー攻撃対策を行えるよう「医療情報システムの安全管理に関するガイドライン第6.0版」を改訂しました。

医療情報の安全管理対策に特化した「3省2ガイドライン」とは

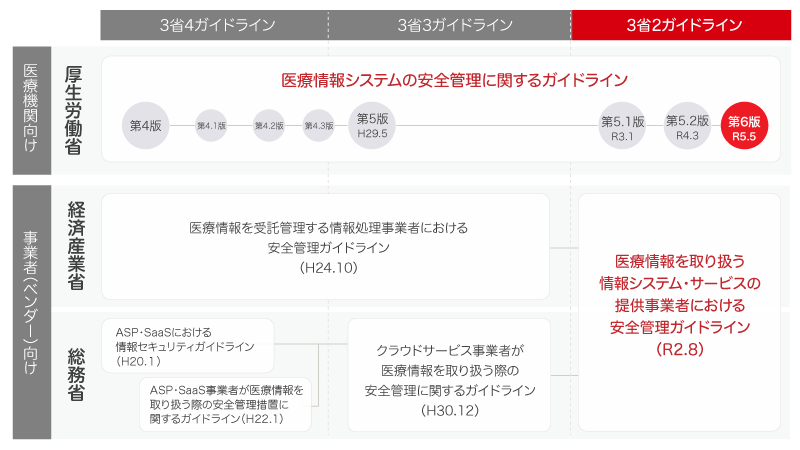

ここで、医療業界を取り巻くセキュリティについてみておきましょう。そもそも医療業界における電子データの安全管理ついては、各省庁がガイドラインを策定しています。「厚生労働省」「経済産業省」「総務省」の3省が電子データの安全管理の観点から、ガイドライン化したもので、「3省2ガイドライン」と呼ばれています。3省2ガイドラインは下記の構成となっています。

| 厚生労働省 | 医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)

|

|---|---|

| 経済産業省・総務省 | 医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン(令和2年8月)

|

従来は、「経済産業省」と「総務省」が個別のガイドラインを策定していたため「3省3ガイドライン」と呼ばれていました。しかしシステムのクラウドサービス化が進んでいることを受け、事業者の効率的なガイドライン対応を目的に、2020年8月から「経済産業省」と「総務省」のガイドラインが一本化、現在の「3省2ガイドライン」となりました。各ガイドラインの特長は下記の通りです。

厚生労働省

「医療情報システムの安全管理に関するガイドライン」

患者や介護サービス利用者の個人情報を取り扱う医療機関・薬局・介護事業者向けのガイドラインです。個人情報保護法や電子帳簿法などの法令に基づき策定されています。医療情報の電子化に伴う安全管理について詳細に示しており、具体的に対策が明記されています。

総務省・経産省

「医療情報を取り扱う情報システム・サービス提供事業者における安全管理ガイドライン」

医療・介護情報システムやサービス提供事業者、医療情報などを預かる事業者など直接・間接的に業務に携わる事業者全てが対象となるガイドラインです。医療情報の安全管理に関して、医療機関・事業者が担うべき義務・責任を策定しています。インシデント発生時の対応方法が示してあり、各プロセス沿った対策が明記されています。

医療情報システムの安全管理に関するガイドラインとは

ここからは医療機関・薬局・介護事業者が、安全管理のために具体的にどのような対策を行うべきか、厚生労働省「医療情報システムの安全管理に関するガイドライン」について解説します。

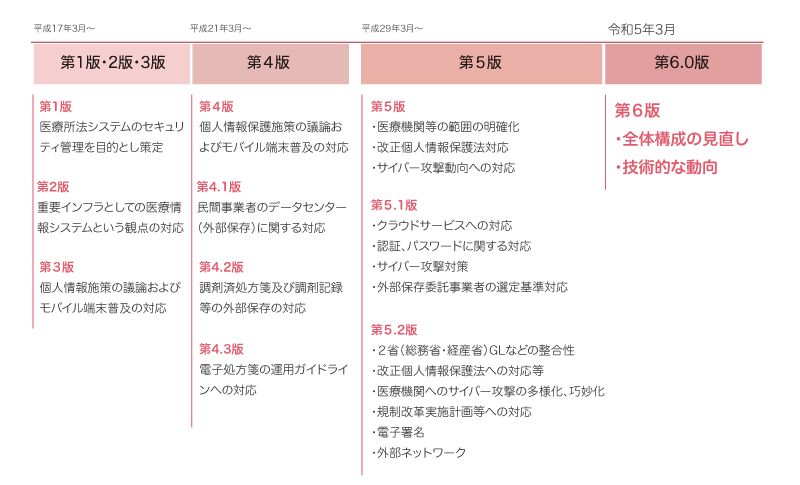

平成17年3月に第1版が策定、以降各種制度や市場動向、情報システム技術の進展などに対応するために改版が行われました。そして令和5年5月に最新版6.0版が策定されました。対象となる情報やシステムは医療情報(電子カルテ/レントゲン/CTデータなど)・電子カルテサービス・医療情報システムと接続されたオンライン診療システムで、セキュアな医療活動のために必要な要求事項が示してあります。病院や薬局はもちろん、医療業界に携わる企業も必読のガイドラインです。

医療情報システムの安全管理に関するガイドライン6.0版を解説

2023年5月に最新の「医療情報システムの安全管理に関するガイドライン6.0版」が策定されました。2023年4月からの保険医療機関・薬局におけるオンライン資格確認導入の原則義務化に伴い全体構成から大きく見直しされています。本ガイドラインでは、医療機関の規模やICT化の状況に合わせて参照できるようになっています。大きく4つに分類されており、具体的には医療機関にシステム運用専任の担当者が「いる」「いない」場合と、医療情報システムが「オンプレミス型」「クラウドサービス型」で、参照するガイドラインが変わります。ここからは4つの改版ポイントを簡単に解説します。

<改版のポイント>

1.全体構成の見直し

2.外部委託・外部サービスの利用に関する整理

3.情報セキュリティに関する考え方の整理

4.新技術、制度・企画の変更への対応

全体構成の見直し

従来は1章~9章で構成されていましたが、医療機関等の規模と多様なシステム構成・サービス提供形態を踏まえ、全構成が見直されました。

概説編(Overview)、経営管理(Governance)編、企画管理(Management)編、システム運用(Control)編の4編構成に刷新され、前版の5.2版の内容を全面的に精査されました。(6.12「電子署名」以外)加えて医療機関が取り組みやすいように、Q&Aや用語集、小規模医療機関向けガイダンス、医療機関等におけるサイバーセキュリティといった支援文書が整備され、より多くの医療機関において取り組みがしやすいような情報提供もなされています。

<全体構成の概要と対象>

| 編名 | 概要 | 策定内容例 | |

|---|---|---|---|

| 概説編 (Overview) |

ガイドラインの各編を読むに際して前提として必要な知識や各編の基本的な概要 |

|

|

| 経営管理編 (Governance) |

組織の経営方針を策定し、情報化戦略を立案する経営管理層に必要な考え方や関連法制度等 |

|

|

| 企画管理編 (Management) |

経営方針・情報化戦略に基づき、システム利用者・管理者・事業者で情報資産を運営、情報化を管理する考え方や方法論 |

|

|

| システム運用編 (Control) |

安全な情報資産管理やシステム運用を実現するために、関連法制度を遵守した考え方とその実装手法、活用する技術等、具体的な考え方や技術 |

|

|

外部委託・外部サービスの利用に関する整理

医療機関等のシステム類型別に対応した責任等の整理やクラウドサービスの特徴を踏まえたリスクや対策の考え方が整理されました。医療業界に限らずクラウドサービスの導入がすすむ中で、利用時におけるセキュリティとして、委託業者との責任分界や、サービス利用時の対策が医療機関の規模に合わせて策定されています。電子カルテサービスをクラウドで運用すること一つとっても、サービス内で完結させているのと、さらに大規模医療機関が自主開発を行うのとでは、セキュリティ対策も変わります。

先の医療機関におけるセキュリティインシデントの大きな原因の一つにもなった「誰がどこの責任を負うか」を明確化することが求められています。

情報セキュリティに関する考え方の整理

【1】ネットワーク境界防御型思考/ゼロトラストネットワーク型思考

ネットワークに関する整理、対策としてゼロトラストネットワーク型思考を取り入れ、さらに境界防御型思考とゼロトラスト思考をうまく組み合わせて対応することについて示されています。

簡単にいえば、「サイバー攻撃を防ぐためにインターネットに接続しなければ安心」という考え方を捨てて、外部との接続制限だけでなく、院内システムにもアクセス監視等を行うことを推奨するという考えです。サイバー攻撃が巧妙化しているため、たとえインターネット接続がない閉域網にある医療システムにも侵入リスクが高まっています。従来のネットワークの「境界」の概念を捨て、守るべきIT資産・情報にアクセスするものは「一切信用しない」(ゼロトラスト思考)ことを前提に、対策を講じることで様々なリスクから院内システムを守ることに繋がります。

【2】災害、サイバー攻撃、システム障害等の非常時に対する対応や対策

災害、サイバー攻撃、システム障害等の非常時に対する対応や対策について整理し、記載されています。非常事態時のケースに合わせたBCPへの対応やバックアップなど具体的な対策が挙げられています。災害の場合・サイバー攻撃の場合では対策が異なります。非常時に合わせた適切な対策を策定することが示されています。

<要求事項例>

| 11.システム運用管理(通常時・非常時等) [Ⅰ~Ⅳ] |

|---|

| 11.1 通常時における運用対策 |

|

①非常時の医療情報システムの運用について、次に掲げる対策を実施すること。 - 「非常時のユーザアカウントや非常時用機能」の手順を整備すること。 - 非常時機能が通常時に不適切に利用されることがないようにするとともに、もし使用された場合に使用されたことが検知できるよう、適切に管理及び監査すること。 - 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用ができないように変更すること。 - 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先への連絡手段や紙での運用等の代替手段を準備すること。 - サイバー攻撃による被害拡大の防止の観点から、論理的/物理的に構成分割されたネットワークを整備すること。 - 重要なファイルは数世代バックアップを複数の方式で確保し、その一部は不正ソフトウェアの混入による影響が波及しない手段で管理するとともに、バックアップからの重要なファイルの復元手順を整備すること。 |

新技術、制度・規格の変更への対応

身元確認をオンラインで行うための仕組みして各種サービスで用いられるeKYC(オンラインによる本人認証)について、医療情報システムにおける本人確認を要する場面での活用について検討を行い、Q&Aに留意点等を記載されています。

<要求事項例>

| 13.ネットワークに関する安全管理措置 [Ⅰ、Ⅲ] |

|---|

| 13.2 不正な通信の検知や遮断、監視 |

| ④オープンではないネットワークを利用する場合には、必要に応じてデータ送信元と送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用者等の選択するネットワークに応じて、必要な単位で、互いに確認し、採用する通信方式や、採用する認証手段を決めること。採用する認証手段は、PKIによる認証、Kerberosのような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワード等、容易に解読されない方法が望ましい。 |

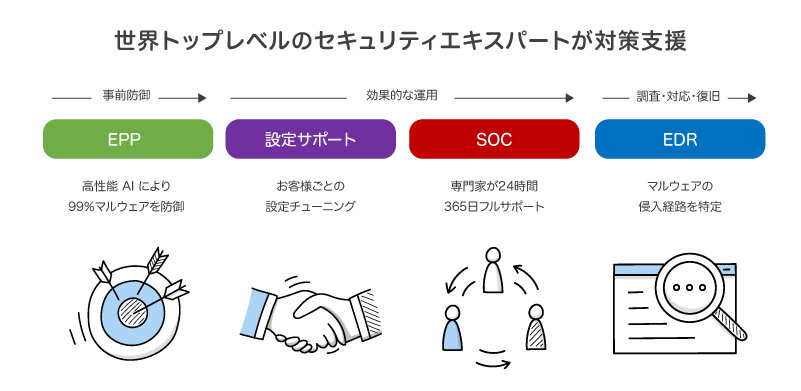

エムオーテックスソリューションで支援する医療業界の安全管理

医療システムの安全管理に関するガイドライン第6.0版では、経営層や経営管理者などが行う体制構築、情報システム担当者が行うシステム運用などについて幅広く策定されています。一方で専門部隊や専任のセキュリティ担当者を置くことは難しいケースもあります。また、選任のセキュリティ担当者がいても人力では対策が難しいことがあります。そんな時、是非活用いただきたいのがセキュリティツールです。

エムオーテックスでは、医療機関における情報セキュリティのための支援ツール・サービスをご用意しています。ここからはガイドラインで提唱されている安全管理に関して、急増する医療業界へのサイバー攻撃対策に有効なソリューションを一部ご紹介します。

| 18.外部からの攻撃に対する安全管理措置[Ⅰ~Ⅳ] |

|---|

| 18.1 サイバーセキュリティ対応 |

| ①医療情報システムに対する不正ソフトウェアの混入やサイバー攻撃などによるインシデントに対して、以下の対応を行うこと。 - 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止のための外部ネットワークの一時切断 - 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機器の隔離 - 他の情報機器への波及の調査等被害の確認のための業務システムの停止 - バックアップからの重要なファイルの復元(重要なファイルは数世代バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワークから切り離したバックアップデータの保管等)で確保することが重要である) |

エムオーテックスでは巧妙化するサイバー攻撃に対し、世界トップレベルのセキュリティエキスパートが対策支援を行います(MDR)。サイバー攻撃対策を行っているにも関わらず攻撃を受けてしまうケースが増える原因として、EDRなどの搭載機能を最大限に引き出せていないという課題があります。エムオーテックスでは、医療機関に合わせた最適な設定にチューニングし専門家が24時間365日サポート。サイバー攻撃リスクを低減すると共に、万が一の際はインシデントの調査から復旧までを支援します。

他にも多くの要求事項に対応が可能です。ガイドライン対応表をホワイトペーパーに掲載しておりますので、是非対策の参考にしてみてください。また、医療業界特有のネットワーク構成においても柔軟に対応が可能です。電子カルテネットワークのセキュリティ担保のために行っているネットワーク分離構成(HIS)に加え、「DMZ」と呼ばれる特殊なネットワーク領域を持つ環境下でも今の構成を変えずに運用が可能です。

今後、医療DXが進むことで更なる対策が求められると考えられます。ガイドラインを指標として巧妙化するサイバー攻撃に備えましょう!

<参照資料>

医療情報システムの安全管理に関するガイドライン 第6.0版(概説編 Overview)(令和5年5月)

医療情報システムの安全管理に関するガイドライン 第6.0版(経営管理編 Governance)(令和5年5月)

医療情報システムの安全管理に関するガイドライン 第6.0版(企画管理編 Managment)(令和5年5月)

医療情報システムの安全管理に関するガイドライン 第6.0版(システム運用編 Control)(令和5年5月)

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)ガイドライン改定の経緯に関する年表

医療情報システムの安全管理に関するガイドライン第6.0版(令和5年5月)Q&A

医療機関に求められるサイバー攻撃対策とは医療システムの安全管理に関するガイドライン第6.0版を解説

医療業界のセキュリティインシデントを防ぐ厚生労働省のガイドラインを解説します。

また、該当ガイドラインに対応する上で、利用可能なLANSCOPE の製品及び機能をご紹介します。

おすすめ記事