サイバー攻撃

【被害例に学ぶ】いま全企業が肝に銘じるべき「テレワークセキュリティ」の基本

Written by 橋口 正樹

目次

※本記事は2021/07/14にビジネス+ITへ掲載された記事です。

テレワークが加速度的に普及すると同時にネットワークセキュリティの重要性が増している。特に近年はランサムウェア攻撃やマルウェア攻撃が後を絶たず、国内外の企業から被害が報告されている。テレワークを狙った攻撃が急増する中、企業はどのような対策をすればよいのだろうか。実際のランサムウェア被害から、具体的な対策を解説する。

実際にあったテレワーク環境でのランサムウェア被害

ランサムウェア(Ransomware)は、身代金を意味する“Ransom”とSoftwareを組み合わせた造語で、文字通り身代金要求を伴うコンピューターウイルスの一種だ。独立行政法人 情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威

ランサムウェア(Ransomware)は、身代金を意味する“Ransom”とSoftwareを組み合わせた造語で、文字通り身代金要求を伴うコンピューターウイルスの一種だ。独立行政法人 情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威

2021(組織)」の最新ランキングでは、「ランサムウェアによる被害」が昨年の5位から一気に1位までランクアップし、3位には「テレワークなどのニューノーマルな働き方を狙った攻撃」が新たに加わった。

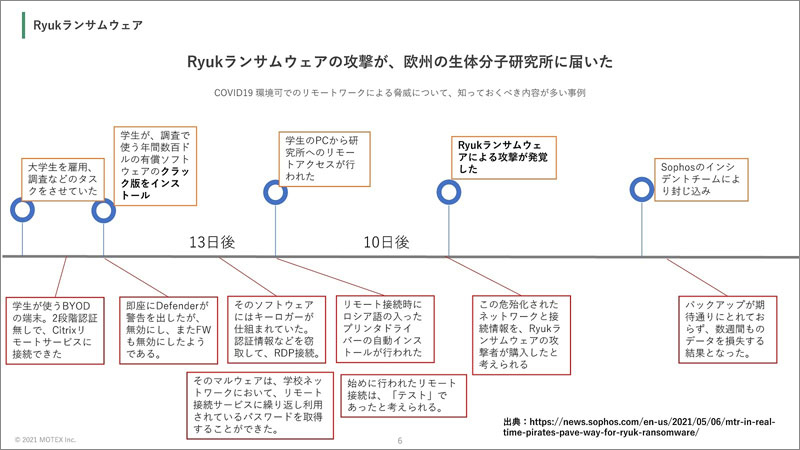

テレワークが前提となりつつある昨今のビジネス環境下において、セキュリティリスクは増すばかりである。実際にテレワーク環境で起きたランサム攻撃の話をしよう。2021年5月に、欧州の生体分子研究所へ標的型攻撃ランサムウェア「Ryuk」の攻撃があった。その概要は次のようなものだ。

研究所は地元の大学から大学生を雇用していた。当該学生は調査活動に必要な有償ソフトウェアのクラック版(海賊版)を端末にインストール。その端末から研究所へのリモートアクセスが行われた。その後Ryukランサムウェアによる攻撃が発覚。セキュリティ企業ソフォスのインシデントチームにより攻撃は無害化された。

時系列にまとめた攻撃の詳細

攻撃を封じ込むことはできたものの、バックアップが想定通りにとれておらず、結局この研究所は数週間分のデータを損失することになってしまった。この事例は、企業が学ぶべきことを多く含んでいる。以降では、その内容と具体的に企業ができることを解説しよう。

Ryukランサムウェア被害例から企業が学ぶべき「4つの観点」

ネットワーク管理・情報漏えい対策ソフトウェアを手掛ける、エムオーテックスのマーケティング本部プロダクトマーケティング部プロダクトアライアンス課の橋口 正樹は、この事例を通して、日本の企業は以下の4つの観点を改めて肝に銘じるべきだと注意を促す。

- 1)必要なツールは「貸与する」「ホームユースの廉価版を用意する」などの対策が必要。

クラック版ソフトウェアは違法なだけではなく、マルウェア感染元にもなり得る。 - 2)企業外から(個人端末などで)リモート接続を許可するときには、パスワード許可のみならず、

接続元の状態・姿勢(どこから誰が使っているのか)を十分に検証する必要ある。 - 3)バックアップを使ってリストアする手順の明確化とテストも必要。

- 4)経験の浅い人にテレワークをしてもらうときには、不十分な管理監督が根本的な問題となり得る。

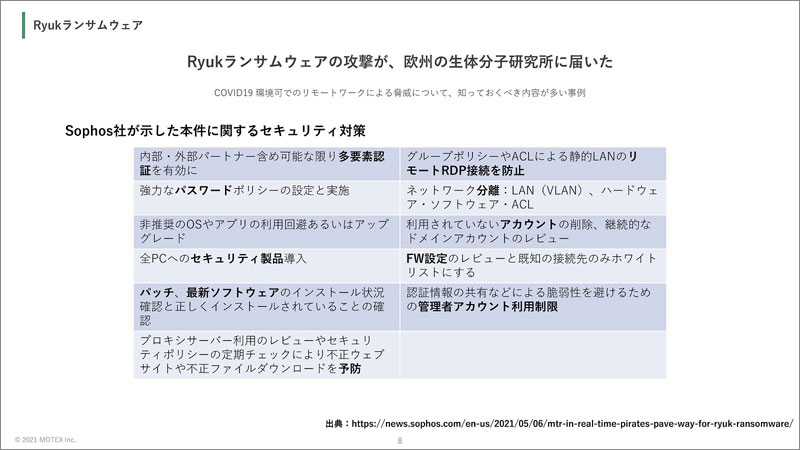

さらに橋口は、下図のソフォスの推奨対策を引用しながら具体的なセキュリティ対策を紹介した。

セキュリティ企業ソフォスが示したセキュリティ対策

マルウェア、ランサムウェア脅威のトレンドとは?

警察庁 サイバー犯罪対策プロジェクトのホームページでも警戒を促しているランサムウェアは、国内外を問わず、すでに企業・組織にとっての脅威である。橋口はその要因を3つ挙げる。

- 1.ウェブサーバーやネットワーク機器などは他に比べて社内管理が“弱い”

- 2.不正アクセスに気付けるような各種ログが取得しづらい

- 3.テレワーク需要の増加で機器の停止タイミングが確保しづらい

これまでは、PCに送られてきたリンクや添付ファイルをクリックすると、ランサムウェアが発動し、ローカル環境にあるファイルなどを暗号化。暗号化を解くためにはポップアップで警告された過大な請求に応えなければいけないといったケースが一般的だった。

しかし最近は、企業の貴重なデータを詐取した後、標的へのスパムキャンペーンを実施する「MAZEランサムウェア」、Facebook広告を使って被害者を晒す「Ragnar Lockerランサムウェア」が出現するなど、より多面的かつ巧妙になっているのが特徴だ。他方、あらゆるランサムウェア攻撃者は、続々とリークサイト(Name and Shameサイト)を立ち上げているという。

「セキュリティ企業のレッドカナリーは、1日に400億個のテレメトリーからのデータをMITRE ATT&CKテクニックおよびサブテクニックにマッピングし、1400万件の脅威調査と2万件の脅威確認件数から攻撃テクニックの傾向についてレポートをまとめています。同レポートによると、スクリプトによる攻撃がその1位を占め、その後に署名付きバイナリプロキシ実行が続いています。いずれにせよ、マルウェアやランサムウェアの存在はビジネスにとって深刻な脅威です」(橋口)

また、メールやWeb経由のユーザー操作からマルウェアをダウンロードもしくは実行し感染してしまう「キルチェーン」は後を絶たない。「悪質な攻撃をいかに早く検知できるのか、マルウェアやランサムウェアへのウイルス対策が企業に求められている」と橋口は強調する。

「内部不正」と「外部脅威」、両方への対策を実現する方法

エムオーテックスは製品ポートフォリオに「統合型エンドポイントマネジメント」を掲げ、自社商品「LanScope」シリーズの企画・設計・開発・販売している。中でも、AIを活用した次世代ウイルス対策製品群である「CPMS」(Cyber Protection Managed Service)は、内部不正対策と外部脅威対策を統合する「最先端のUEM」として、複数のソリューションを用意している。ここではその2タイプを紹介しよう。

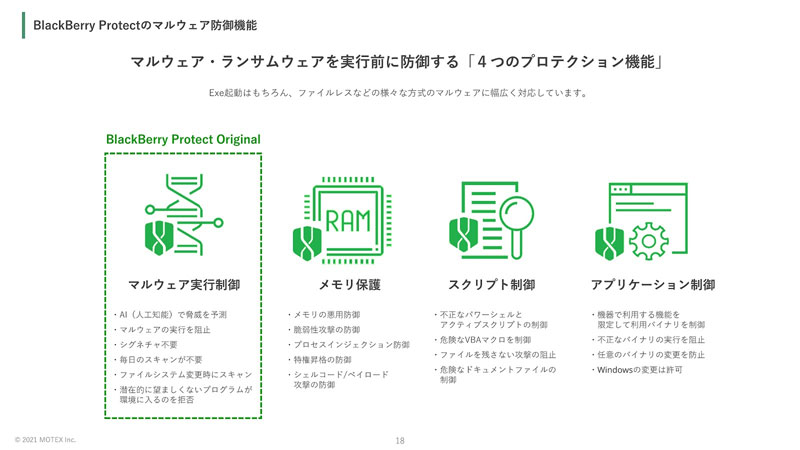

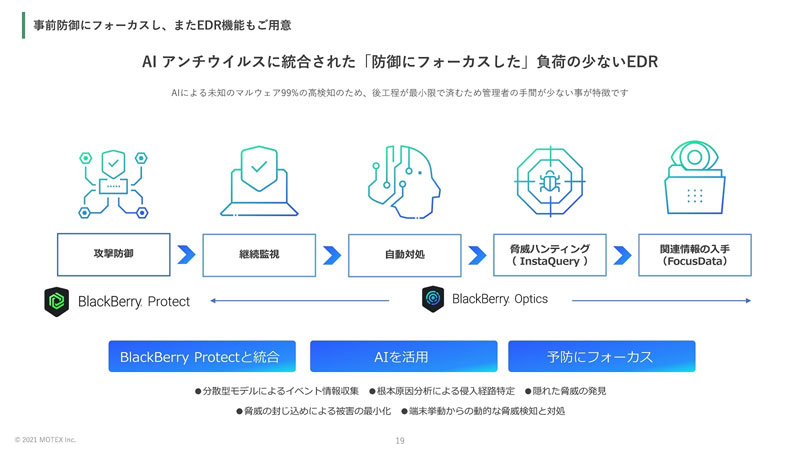

・BlackBerry Protect/BlackBerry Optics

BlackBerry ProtectはAIを活用した次世代ウイルス対策製品で、マルウェアおよびランサムウェアを実行前に防御する4つのプロテクション機能(マルウェア実行制御・メモリ保護・スクリプト制御・アプリケーション制御)が実装されている。BlackBerry Opticsは、防御にフォーカスした負荷の少ないEDR(Endpoint Detection and Response)で、2製品を連携させながら運用できる。

BlackBerry Protectのマルウェア防御機能

BlackBerry ProtectとBlackBerry Optics、それぞれの主な活用領域

・Deep Instinct

BlackBerry Protect/BlackBerry Opticsが、2製品で「事前防御から事後対策まで」の対応ができるのに対し、Deep Instinctはより早い「“予防”段階から事後対策まで」ワンストップで対応が可能だ。スクリプト検知のみならず、そのスクリプトが入っているWordやExcelなどのファイルも検知対象としている。

予防から事後対策までワンストップ対応ができるDeep Instinct

「当社の次世代ウイルス対策製品に共通するのは、『機械学習・ディープラーニングを活用し、AIが未知のマルウェアを動作前に制御する』ことです。高精度の検知を実現するとともに、従来型のセキュリティソフトウェアのような煩わしいアップデート作業も不要になるでしょう」(橋口)

同社はBlackBerry Protectを1カ月間、無料で何台でも体験できるキャンペーンを開催している。この機会に一度試してみてはいかがだろうか。

※本記事は2021/07/14にビジネス+ITへ掲載された記事です。

今回の記事内容を、図解やソースを用いて具体的に分かりやすく説明した

ホワイトペーパー「サイバーセキュリティの最新トレンドとその対策」が

ダウンロードできます!

<目次>

- 1.テレワーク環境でのサイバーセキュリティ被害事例

- 2.被害原因「Ryukランサムウェア」の実態

- 3.サイバーセキュリティ脅威のトレンド

- 4.エムオーテックスが提供する脅威対策