目次

Log4j2の脆弱性について

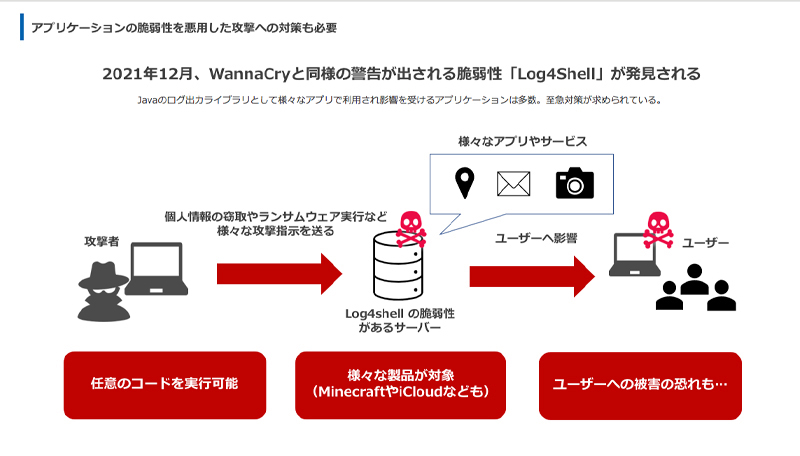

2021年12月9日、Apacheのログ収集ツールである「Log4j2」に、深刻なリモートコード実行の脆弱性が公開されました。Log4j2は、商用、非商用、自社開発のアプリケーションやユーザーがログ収集のために広く使用しているオープンソースのJavaフレームワークで、過去のすべてのバージョンに影響を与えます。

例えば、iCloudやMinecraft※でもオープンソースのJavaフレームワークは使われており、日常的に使用しているアプリケーションの多くが今回の脆弱性の対象になっているおそれがあります。

(※既に脆弱性対策が完了しているサービスもあります)

この脆弱性は悪用が容易であることや、さまざまな製品で利用されていることから幅広く影響します。また、この脆弱性を利用したソースコードが開発プラットフォームの「Github」上で公開されており、脆弱性の悪用が可能なことが証明されています。

この脆弱性は既に修正版が提供されており、利用している場合は各アプリケーションを最新版にバージョンアップ頂くことを推奨します。

Log4Shellの危険性

今回公開されたLog4j2の脆弱性は「Log4Shell」と呼ばれています。

Log4Shellは、具体的に何が危険かというと、攻撃者によって遠隔で任意のコード実行ができてしまう点です。

例えば、攻撃対象のサーバから重要データを取得や改竄をしたり、ランサムウェアを呼び寄せて実行させるなど、あらゆる攻撃手段が可能です。

業界や会社の規模を問わず、様々な企業で影響が出ることが予想されています。 また企業だけでなく、アプリケーションの利用ユーザーにも危険が及ぶ可能性があります。

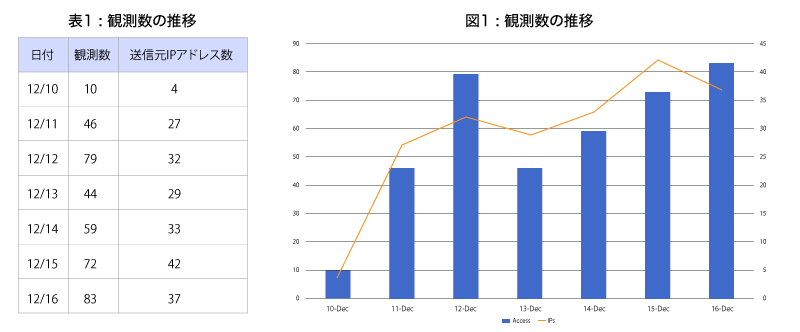

JPCERT CCでも攻撃観測が行われており、注意喚起がありました。

■12月10日以降JPCERT/CCのハニーポットで観測された、「Log4Shell」を狙う通信の推移

出展:2021/12/17 Apache Log4j2のRCE脆弱性(CVE-2021-44228)を狙う攻撃観測

今、取るべき対策

まず、log4j2を最新バージョン2.15.0に直ちにアップグレードしてください。

バージョン(2.10以上)を使用している場合は、設定システムプロパティ「log4j2.formatMsgNoLookups」を「true」に設定してください(バージョン2.15.0のデフォルト)

以前のバージョン(2.0_beta9 – 2.10.0)での保護は、クラスパスから JndiLookup クラスを削除することで可能です。log4jと相互作用するすべてのコードへの入力検証メカニズムの実装してください

[2022/1/12日追記]

log4j2の最新バージョンは随時更新されています。最新版を確認しアップグレードを行ってください。

2022/1/4時点の最新版

Java 8 及びそれ以降の場合

Apache Log4j 2.17.0

※2.17.0 は、CVE-2021-45105 を対応したバージョンです。

Java 7 の場合

Apache Log4j 2.12.3

※2.12.3 は、CVE-2021-45105 を対応したバージョンです。

また、Deep Instinctでも脆弱性を悪用した攻撃への対策を行うことが可能です。

Deep Instinct vs Log4Shell

仮に、攻撃者がLog4Shellを悪用して、攻撃対象のサーバやクライアント上でシェルコードや悪意のあるマルウェアのペイロードを実行させようとした場合、Deep Instinctであればこうした攻撃を阻止することが可能です。

仮に、攻撃者がLog4Shellを悪用して、攻撃対象のサーバやクライアント上でシェルコードや悪意のあるマルウェアのペイロードを実行させようとした場合、Deep Instinctであればこうした攻撃を阻止することが可能です。

実際に、どのように防御出来るか動画も用意しております。

下記Deep Instinct社のWebサイトからご確認頂けます。

・Deep Instinct vs CVE-2021-44228

https://www.deepinstinct.com/ja/blog/log4shell-cve-2021-44228-what-you-need-to-know

上記URLの動画は、Deep Instinctを搭載したWindows が脆弱性の悪用から保護される様子を示しています。ここではDeep Instinctのエージェント「D-Client」が、Windowsにインストールされており、悪意のあるサービスが実行されようとしています。攻撃者側のkaliマシンは、PowerShellコマンドの実行を試みる悪意のあるHTTPリクエストを送信することで、攻撃しようとしています。

このようにDeep InstinctであればLog4j2の脆弱性を悪用した攻撃からサーバやクライアントを防御します。また、MOTEXではDeep Instinctの無料体験版をご用意しております。

弊社SEが無償で操作方法をレクチャーしますので、どこよりも手厚くフォローさせて頂きます。ご興味ありましたら、お気兼ねなくお問い合わせくださいませ。

※本記事は、協業企業のDeep Instinct社のブログより一部転載しています。

転載元ブログURL

https://www.deepinstinct.com/ja/blog/log4shell-cve-2021-44228-what-you-need-to-know