近年、企業に対するサイバー攻撃が激化し、大きなビジネス的損害も発生するようになった中で、「セキュリティは経営課題」となっており、情報システム部門だけでなく経営層にもセキュリティの重要性を理解いただく必要性が高まっています。

そのような背景もあり、セキュリティに対する取り組みについて経営者の理解を進めること、経営者のリーダーシップの下でサイバーセキュリティ対策が推進されることを期待し、サイバーセキュリティ経営ガイドラインは発行されました。

本セミナーでは、「サイバーセキュリティ経営ガイドライン」を読み解き、真の「サイバーセキュリティ経営」を実現するためには、具体的にどのような対策が必要か等、内部対策と外部対策に項目を分けて、サイバー攻撃トレンド、セキュリティ対策不備による企業へのリスクや事故事例を交えながらインターネットイニシアティブとエムオーテックスとのセキュリティプロフェッショナルが解説しました。

<セミナープログラム>

Session1『経産省サイバーセキュリティ経営ガイドラインとIIJサービス』

株式会社インターネットイニシアティブ

サービスプロダクト事業部 第二営業部 セキュリティ営業課 木山 貴義氏

Session2『標的型攻撃対策の現状とIIJの考えるその対策方法』

株式会社インターネットイニシアティブ

サービスプロダクト事業部 第二営業部 セキュリティ営業課 平野 栄士氏

Session3『攻撃されることを前提に考えるクライアントセキュリティ対策』

エムオーテックス株式会社

営業本部 営業推進部 アライアンス課 浅妻 久遠

Session1

経産省サイバーセキュリティ経営ガイドラインとIIJサービス

Session1では株式会社インターネットイニシアティブの木山様に登壇いただき、サイバーセキュリティ経営ガイドラインの狙いや策定背景、企業や組織において有効的に活用するためのポイントを解説いただきました。

2015年末に公開されたサイバーセキュリティ経営ガイドラインは、現在のところ法的拘束力はないものの、このガイドラインが社会的な同意を得られる対策基準になり得るとともに、サイバー保険の割引が受けられ、裁判での免責に繋がる可能性もあるとお話いただきました。また、経営者にセキュリティ投資を認識させるための位置づけでもあるとのことです。

サイバーセキュリティ経営の3原則は経営者向け、経営の重要10項目は情報セキュリティ担当幹部向けの内容となっていますが、近年のサイバー攻撃を一組織のみで未然に防ぐことは困難であり、リーダーを決め、総力戦でリスクに対抗することが必要であると強調されていました。

サイバーセキュリティ経営の3原則

| 原則1 | 原則2 | 原則3 |

|---|---|---|

| 経営者は、IT活用を推進する中で、サイバーセキュリティリスクを認識し、リーダーシップによって対策を薦めることが必要 | 自社は勿論のこと、系列企業やサプライチェーンのビジネスパートナー、ITシステム管理の委託先を含めたセキュリティ対策が必要 | 平時および緊急時のいずれにおいて、サイバーセキュリティリスクや対策、対応に係る情報の開示など、関係者との適切なコミュニケーションが必要 |

サイバーセキュリティ経営の重要10項目

| リーダシップの表明と体制の構築 |

|

|---|---|

| サイバーセキュリティリスク管理の枠組決定 |

|

| リスクを踏まえた攻撃を防ぐための事前対策 |

|

| サイバー攻撃を受けた場合に備えた準備 |

|

まとめとしてガイドラインの主なポイント5つをご紹介いただきました。

【1】ISMSとは別のガイドラインである

【2】侵害を前提とした体制整備、ロードマップ策定、情報共有

【3】セキュリティ対策の対象は、自組織、ビジネスパートナー等の関連組織

【4】ステークスホルダーにセキュリティに関する情報を具体的に掲示

【5】脅威情報、被害情報の積極的な共有(枠組みへの参加など)

あくまでガイドラインは方針であり、具体策は現状脅威に鑑みて各組織が計画する必要があるとご紹介されました。

☆参考資料

■経済産業省「サイバーセキュリティ経営ガイドライン」

http://www.meti.go.jp/press/2015/12/20151228002/20151228002.html

Session2

標的型攻撃対策の現状とIIJの考えるその対策方法

Session2では株式会社インターネットイニシアティブ平野様に登壇いただき、昨今の標的型攻撃の特徴や実際の攻撃例を参考にしながら具体的にどのような対策をすべきか、なるべく費用をかけずに現時点でもできる対策やセキュリティ強化のポイントをご紹介いただきました。

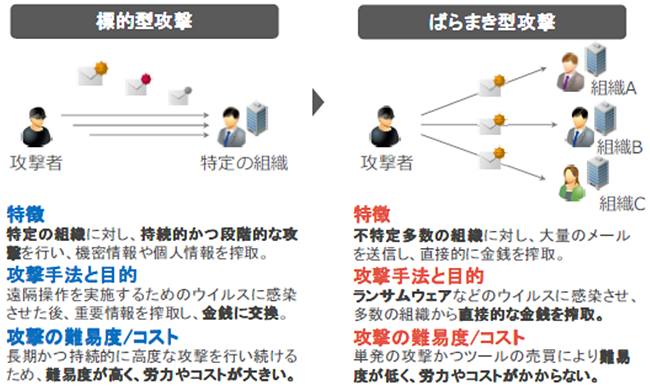

まず多くの企業や組織が狙われる「標的型攻撃」や「ばらまき型攻撃」の仕組みや攻撃の流れについて説明いただきました。直近1年間は、サイバー攻撃の傾向も大きく変化しており、「標的型攻撃」から簡単に金銭を得られる「ばらまき型攻撃」へと手法が変化していることや、2016年3月頃から急激に攻撃量が増えており、従来の対策だけでは防御が難しくなっていることを強調されていました。

そして、変化する攻撃に対応していくためには、防御対象を明確にした上で、「多層防御」の考えが有効であることと、あまり大きな費用をかけなくとも出来るセキュリティ対策についてもお話しいただきました。

IIJ様では様々な攻撃の各プロセスに対応するクラウド型のサービスを多く提供しており、その特徴としては以下の3点が強調されていました。

【1】資産リスクゼロ(クラウドまたはレンタルでのサービス提供)

【2】拡張性・柔軟性の高さ(流量増加による設備拡張や、新機能の追加、上位機種への変更など)

【3】セキュリティに関する総合力の高さ(クラウド、インターネット境界、エンドポイントなど幅広いラインナップ)

興味のある方は、IIJ GIOパートナープログラム事務局(gio-part-info@iij.ad.jp)までご連絡ください。

Session3

攻撃されることを前提に考えるクライアントセキュリティ対策

Session3では弊社浅妻が登壇し、100%完全に防ぐことができないと言われる標的型攻撃。それを前提と考えたセキュリティ対策や、改めて考え直すべきセキュリティ運用について考察し、操作状況の見える化から今あるリスクの発見方法とその対策についてご紹介しました。

情報漏えい対策は「外部対策」と「内部対策」の両方が必要です。昨今、拡大している標的型攻撃の99%が既知の脆弱性を突いて攻撃を仕掛けられており、その対策としてウイルス対策や脆弱性対策が必須になります。また内部対策としては、操作ログの取得(証跡)が重要です。

「内部対策」では2014年に発生した某教育関連企業の内部漏えい事件を例に取り上げました。手荷物検査やPCの持ち込み制御、入退室管理、PCの操作履歴取得など標準以上のセキュリティレベルで管理をしていた企業でも情報漏えいが発生しています。

本事件から学ぶこととして、3つのポイントを上げました。1つ目は、私物のスマートデバイスなど新たにPCへ接続するデバイス制御の対応です。2つ目は、PCの操作履歴を取得し、定期的に履歴チェックができる体制の整備です。そして3つ目は、社員教育の徹底です。特に2点目は、弊社製品がお客様より1番の満足度を頂いているWebコンソールを有しており、セキュリティ違反に関する操作を簡単にチェックすることが可能です。リアルタイムに可視化することで、適切なセキュリティ監査体制の構築を支援します。

「外部対策」では2015年に発生した日本年金機構の標的型攻撃事件を例に取り上げました。本事件はマルウェアに感染したメールを職員が開封してしまったことからスタートしています。本来は基幹系システム環境でのみ利用してもよいファイルを、インターネットにも繋がるようなファイルサーバーにアップロードしていたため、マルウェアに感染した端末から情報が持ちだされてしまいました。

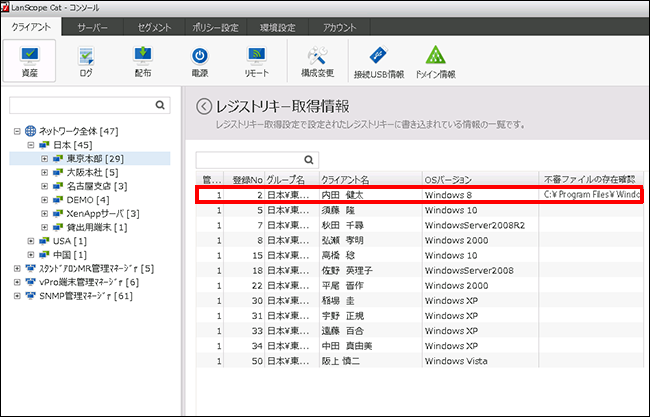

本事件から学ぶこととして、防げないことを前提とした体制構築のポイントを3つあげています。1つ目は、事故が起きた際に企業や組織として対応できるよう、事故対応チームの設置です。2つ目は、被害を最小化するための対応です。そして3つ目は、内部情報漏えい事件でもポイントとしてあげた社員教育の徹底です。こうした問題が発覚した際には端末特定や不審ファイルの確認・原因特定と言った観点でIT資産管理ツールを活用頂くことができるとご紹介させていただきました。

一般的なファイルになりすます!ウイルスを「ハッシュ値」から確認

LanScope CatではIT資産管理機能の「レジストリキーの取得設定」や「ファイル配布機能」を活用する事で、未知のファイルによるインシデントが発生した際にファイルハッシュ値を元にして、該当ファイルの有無を確認できます。LanScope保守契約ユーザー様は、保守契約ユーザー様専用サイト保守契約ユーザー様専用サイトにてツールをご用意しておりますので万が一の際には影響範囲対策する事をお勧めします。

Catを使った脆弱性対策について

■一般的なファイルになりすます!ウイルスを「ハッシュ値」から確認

※LanScope製品ご利用ユーザー様限定

https://tryweb2.motex.co.jp/cat/ver8/download/document/sheet/index.php#340

標的型攻撃の手口は日々進化・巧妙化しています。エムオーテックスでは実機を使って学ぶことができるセミナーも開催していますので、「内部対策」と「外部対策」を行うためLanScope Catの導入も併せて検討ください。

>>マルウェア検知率脅威の99%を誇る最新機能が登場!

■ランサムウェアから自社システムを守るための道しるべ

東京・大阪にて定期開催中!お申し込みはこちら

https://www.lanscope.jp/cms/cat/seminar/ransomware-defense-signpost/

■>マルウェア検知率脅威の99%を実際にハンズオンで体験!

https://www.lanscope.jp/cms/cat/seminar/handson-threatseminar201607/

この記事を書いた人

松村 達也

2005年入社。LanScope Catのアライアンスやセミナーを担当。2012年よりソフトウェア資産管理のコンサルタントとして多くの導入を支援。趣味は野球で、今年はフルマラソンにも挑戦。

おすすめ記事