Written by ねこずきのねこ。

広報・販売企画・販売パートナー様支援を経て、現在プロダクトPRに携わる。

目 次

狙われる自治体!対策すべきセキュリティインシデントとは

地方公共団体にセキュリティが必要な理由

地方公共団体における情報セキュリティポリシーに関するガイドラインとは

令和5年3月のガイドライン改正ポイント

LANSCOPEが支援する地方公共団体の情報セキュリティ

住民サービスの向上を目的に自治体では「自治体DX」が推進されています。利便性が良くなる一方で、デジタル化に伴うさまざまなセキュリティインシデントのリスクも高まります。自治体は国民の個人情報・機密情報を数多く保持しているため、セキュリティ対策は必須と言えます。また2022年の改正個人情報保護法により個人情報を取り扱うすべての民間企業は対策強化が義務化されましたが、令和5年4月から自治体も民間企業と同様の水準を求められており、自治体のセキュリティ対策の真価が今、問われています。

今回は、自治体DXに伴うセキュリティ対策としても有効な、総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」を解説。地方公共団体における情報セキュリティ対策についてご紹介します。

狙われる自治体!対策すべきセキュリティインシデントとは

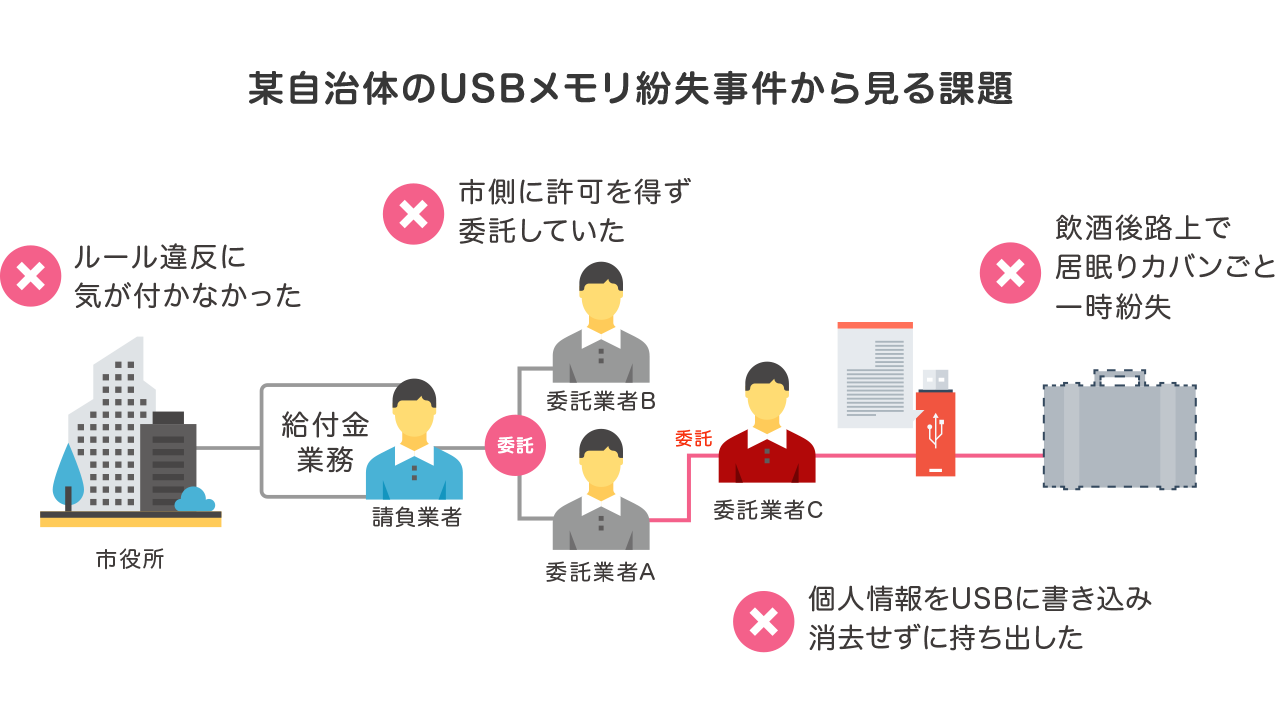

自治体の情報漏洩事故として多いのが「うっかりミス」です。2022年6月、某自治体において、数十万人分の個人情報が入ったUSBメモリを一時紛失するインシデントが発生しました。委託業者が個人情報をUSBメモリで持ち出す際、定められたルールに従った運用が行われていませんでした。さらにこの委託業者は、市側に無断で業務を再委託、再々委託を行っていたことも発覚しています(再々委託業者が漏洩)。このように自治体側が気を付けていても、情報漏洩の可能性があるため、委託業者や関連企業もしっかり対策する必要があります。

次に気を付けるべき情報漏洩は「サイバー攻撃」です。公的機関の情報漏洩事故といえば、2015年の某公共機関の情報漏洩ではないでしょうか。不審なメールのURLをクリックしたことでマルウェアに感染。その後、数回にわたり攻撃を受け、システムに保管されていた数百万人分の個人情報が漏洩しました。サイバー攻撃は100%防ぎきれないとしても、ここまで大規模な事故となった原因は2つあります。1.平素からルールに基づいて情報を管理できていなかった点。2.初回の攻撃の算段を見誤り初動対応を怠った点。

これらのインシデントは、国が定めた情報セキュリティガイドラインに沿っていれば、ここまで大規模な事故にならなかった可能性があります。

最後は「クラウドセキュリティ」です。クラウドサービスの利用シーンが増えたことで、関連するセキュリティインシデントも増えています。クラウドサービスに保存したデータが意図せず誰でも閲覧できる状態になっている事故が多発、コロナ禍には感染者情報が漏洩するなど国民の個人情報が漏洩する事故が散見されました。そして、増え始めているのがアンケートフォームを介した情報漏洩です。アンケート回答ページで収集した国民の意見が個人情報とともに閲覧できてしまう事故が増えています。クラウドサービスは利便性が良く自治体でも導入が進んでいますが、サービス利用時には実はセキュリティインシデントに注意する必要があります。

地方公共団体にセキュリティが必要な理由

自治体などの地方公共団体では、住民の個人情報や企業の経営情報など重要情報を多数保有しています。さまざまな行政サービスを司っているため機密情報も多く、情報セキュリティ対策は非常に重要です。加えて地方公共団体は、組織規模が大きく、関係者・関連組織も多いため、組織全体に同じセキュリティレベルで情報セキュリティ対策を行うには、情報セキュリティポリシーや手順を示すガイドラインが必要です。

さらに冒頭で上げた自治体DXの影響も鑑みる必要があります。行政業務の効率化としてLGWAN(総合行政ネットワーク)を介してネットワーク接続が可能となることで、業務効率・行政サービスの向上が進んでいます。例えばマイナンバーカードの普及促進により住民票や戸籍証明などがコンビニで取得できるなど、ICT化により住民の利便性も向上しています。一方で、万が一これらに関連した情報セキュリティインシデントが発生した場合、被害は非常に大きくなると考えられます。このように、自治体などの地方自治体における情報セキュリティ対策は、年々重要度が増していると言えます。

地方公共団体における情報セキュリティポリシーに関するガイドラインとは

国が定めたガイドラインが、総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」です。自治体などの地方公共団体に向けた、情報セキュリティの考え方や策定方法が記載されています。物理・人・技術の3つの視点からアプローチするセキュリティ対策が示されており、地域によってばらつきが出る自治体の情報セキュリティに、統一の基準を持たせることを目的に策定されています。初版として2001年に誕生以来、時勢や環境の変化に伴い、改版を繰り返しています。

<地方公共団体における情報セキュリティポリシーに関するガイドラインの主な改版の流れ>

| 平成13年3月 (2001年) |

地方公共団体における情報セキュリティポリシーに関するガイドライン」を策定 |

|---|---|

| 平成15年3月 (2003年) |

一部改定。①外部委託に関する管理、②情報セキュリティ監査、③無線LAN 等の新たな技術動向等を踏まえた記述等の追加 |

| 「第1 次情報セキュリティ基本計画」を決定(平成18 年2 月) | |

| 平成18年9月 (2006年) |

全面改定。①地方公共団体のセキュリティ水準の強化、②「重要インフラにおける情報セキュリティ確保に係る『安全基準等』策定にあたっての指針」への対応、③分かりやすい表現への変更など |

| 「第2次情報セキュリティ基本計画」を決定(平成21年2月) | |

| 「国民を守る情報セキュリティ戦略」を決定(平成22年5月) | |

| 平成19年・平成22年・平成30年(2007年~2018年) | 「対策編」「手引書」が新たに策定され、一部改訂。番号法・サイバーセキュリティ基本法・政府機関系のセキュリティ基準統一などに対応 |

| 令和2年5月 (2020年) |

一部改訂。「クラウド・バイ・デフォルト原則」、行政手続のオンライン化、働き方改革、サイバー攻撃の増加といった新たな時代の要請や「三層の対策」の課題を踏まえた「自治体情報セキュリティ対策の見直しについて」対応 |

| 令和4年3月 (2021年) |

一部改訂。国及び地方のデジタル・トランスフォーメーション(DX)に関連してデジタル化の動向やサイバーセキュリティ対策のための統一基準の改定に対応 |

| 令和4年10月 (2022年) |

標準化法第5条第1項に基づいた地方公共団体情報システムの標準化の推進を図るための基本的な方針 |

ポリシー策定のPDCAサイクル化が重要

地方公共団体セキュリティガイドラインを元に、情報セキュリティを運用すれば終わりではありません。適宜見直し、改善を行うことが求められています。情報セキュリティを取り巻く環境や脅威は常に変化し続けており、時勢に合わせて対応することで情報セキュリティ対策の水準の向上を図る必要があります。情報セキュリティの「PDCAサイクル」化です。

このサイクル化の折に参照しておきたいのが、総務省が策定している「地方公共団体における情報セキュリティ監査に関するガイドライン」です。情報セキュリティ監査の標準的な監査項目と監査手順を示してあり、地方公共団体が情報セキュリティ監査を実施する際に活用できるガイドラインとなっています。改善の際に、どういった観点で監査や点検を行えばよいかが示してあり、サイクル化の指標にすることができます。

地方公共団体に推奨される強靭化「三層分離」

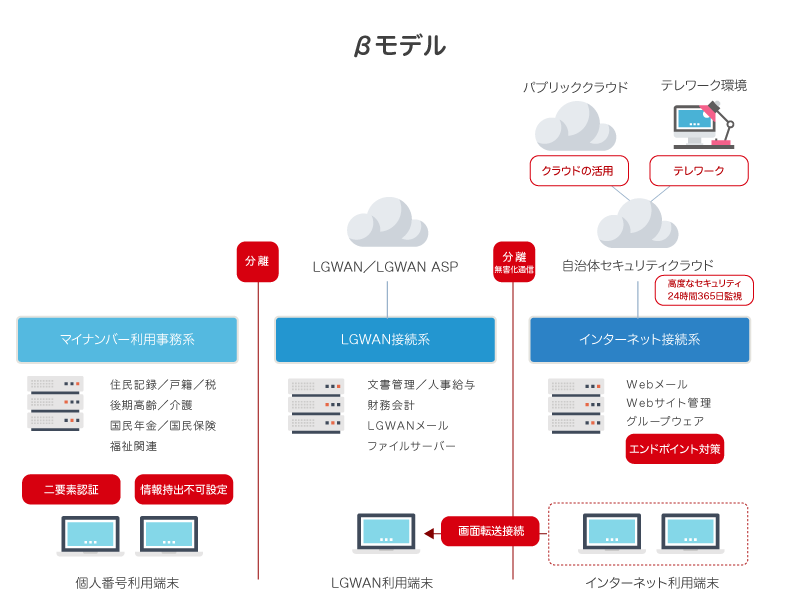

地方自治体ではセキュリティを担保するネットワーク構成として、ネットワーク分離が推奨されています。冒頭で例に挙げた2015年の大規模事故がきっかけで自治体の強靭化が始まります。機密情報を扱う業務はネットワークから分離するというもので、マイナンバー(個人番号)利用事務系・LGWAN接続系・インターネット接続系の3つのネットワークに分ける「三層分離」が支持されました。

そして2020年以降、業務の効率化や利便性向上を目的に見直しが継続的に行われています。地方公共団体における情報セキュリティポリシーに関するガイドラインでは、従来のαモデルに対し、自治体のクラウド化やBCP対策、柔軟な働き方などに対応するための新たなモデル「βモデル」も定義されています。

※参照:総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」

令和5年3月の地方自治体セキュリティガイドライン改正ポイント

ここからは、令和5年3月に改版された「地方公共団体における情報セキュリティポリシーに関するガイドライン」の改版ポイントをご紹介します。今回の改版は、昨今の時勢とインシデントに対応するべく改版されています。中でも特にクラウドサービス利用時の情報セキュリティが数多く追加されており、クラウドサービス利用時も従来の情報セキュリティポリシー同等のセキュリティを施す必要があると示してあります。

<令和5年3月の改版ポイント>

| 1.標準準拠システム等のクラウドサービス利用に対応したセキュリティ対策 |

●地方公共団体情報システム標準化基本方針(令和4年10月閣議決定)対応 ●標準準拠システム等をクラウドサービス上で利用する際のセキュリティ対策を整理 ●クラウドセキュリティの国際規格(JISQ27017)を参照し記載 |

|---|---|

| 2.外部委託先管理の運用面に関するセキュリティ対策 |

●外部委託先管理の運用面に関しての対応を記載 ∟情報のライフサイクル全般での管理の必要性、サーバルームの入退室管理の徹底、職員・委託先従業員のセキュリティ意識の重要性等について ●外部委託時のセキュリティ要件の確認事項としてチェックシートを提示 |

| 3.昨今のサイバー攻撃に対するセキュリティ対策 |

●重要インフラの被害が確認されているサイバー攻撃の特徴と攻撃に対する対策を記載 ∟IT資産管理と脆弱性対策、メールの監査ログ取得、マクロ実行の禁止など ∟パスワード設定、バックアップ、多要素認証の有効化など |

標準準拠システム等のクラウドサービス利用に対応したセキュリティ対策

今後、ガバメントクラウド(政府共通のクラウドサービス)を中心としたクラウドサービスの利用の推進が想定されます。今回はそれを加味したクラウドサービス上における標準準拠システム・関連システム等の業務システムの整備・運用について、かなり細かく追記されており、今回の3つの改版のうち最も多くの改版が行われています。追記にあたっては、クラウドサービスにおける情報セキュリティの国際規格「JIS Q 27017:JIS Q27002」が参照されており、クラウドセキュリティ対策として国際的にも求められるセキュリティガバナンスが示してあります。

<追記されたクラウドセキュリティ対策基準>

| 対策基準項目 | 改版数 | 例文例 |

|---|---|---|

| 1.組織体制 | 1 | 責任境界・組織体制構築について |

| 2.情報資産の分類と管理 | 2 | クラウドに保存される情報資産のライフサイクルについて |

| 3.情報システム全体の強靭性の向上 | 3 | マイナンバー利用事務系・LGWAN接続時の情報資産やシステムの取り扱いについて |

| 4.物理的セキュリティ | 1 | 事業者が利用する資源の処分(廃棄)時の報告書等の利用について |

| 5.人的セキュリティ | 4 | セキュリティ教育とインシデント発生時の対応について |

| 6.技術的セキュリティ | 8 | バックアップ・ログ取得・フォレンジック・多要素認証・パスワードポリシーについて |

| 7.運用 | 6 | リソースと時刻同期・緊急時の事業者との連携・ライセンス管理について |

| 8.業務委託と外部サービスの利用 | 8 | サービス利用時の規程整備・セキュリティポリシーについて |

| 9.評価・見直し | 1 | セキュリティ遵守について定期監査・監査報告書について |

外部委託先管理の運用面に関するセキュリティ対策

今回の改版で、外部委託先の利用時の情報セキュリティポリシーや新たな管理体制が定義されています。その背景には前述でも例として挙げた、委託業者によるインシデントが大きく影響していると考えられます。例えば「8.業務委託と外部サービスの利用」の「8.1業務委託」は例文が細分化、契約時にチェックシートを用いた調査確認を行うなど、外部委託業者に対してより詳細に管理することが示されています。

1.契約時に「外部委託先に関するセキュリティ要件のチェックシート」に基づき確認

2.十分なセキュリティ対策が実施されているか、定期的(1年に1回程度)に確認することが有効

3.必要に応じ、改善要求等の措置を講じる

4.確認内容を統括情報セキュリティ責任者に報告し、セキュリティ侵害行為は速やかにCISOに報告

昨今のサイバー攻撃に対するセキュリティ対策

近年、特に猛威を振るっているランサムウェア・Emotet・フィッシング攻撃に対して、有効と考えられる対策が組み込まれました。従来はOSの最新化やファイアウォールなどの通信履歴を取得する程度に留められていた表記が、ネットワークやサーバー別の対策について解説されていたり、IPSやWAFなどのより詳細な対策表記とともに気を付けるべき対策例とポイントなどが記載されました。

LANSCOPEが支援する地方公共団体の情報セキュリティ

ガイドラインには体制構築・ルール化・運用とPDCAを回すための例文が示されてありますが、対策範囲は非常に広く対応が大変です。そんな時に役立つのがセキュリティツールです。

ここからは、地方公共団体の情報セキュリティガイドラインに示されているさまざまな例文に対して、ツールによって支援ができる点を、MOTEXソリューションを例に一部ご紹介します。

| 4.4.職員等の利用する端末や電磁的記録媒体等の管理 | ⑥情報システム管理者は、モバイル端末の庁外での業務利用の際は、上記対策に加え、遠隔消去機能を利用する等の措置を講じなければならない。【推奨事項】 |

|---|

LANSCOPEは、位置情報を取得することで盗難紛失時の捜索に役立ちます。万が一の場合は、リモートでロック・ワイプが可能で、情報漏えいを未然に防ぐための支援が可能です。万が一外出や帰宅時にPCを紛失してしまった場合も、すぐに対策が打てます。

| 7.1.情報システムの監視 | ①統括情報セキュリティ責任者及び情報システム管理者は、セキュリティに関する事案を検知するため、情報システムを常時監視しなければならない。 |

|---|

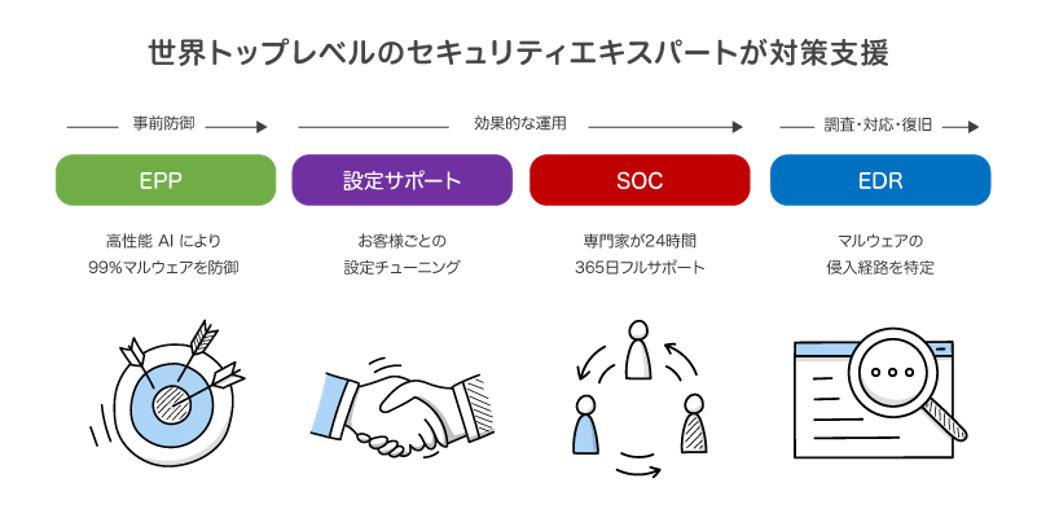

LANSCOPEでは、サイバー攻撃対策を支援するMDRサービスを提供しています。世界トップレベルのセキュリティ専門家が24時間365日、アンチウイルス・EDR・SOCをワンストップで提供、インシデントにいち早く対応できる体制を支援します。検知にはAIを活用した次世代型アンチウイルスを採用し、高精度な検知が可能です。

| 9.1.監査 | ②クラウドサービスを利用している場合は、クラウドサービス事業者が自ら定める情報セキュリティポリシーの遵守について、定期的に監査を行わなければならない。クラウドサービス事業者にその証拠(文書等)の提示を求める場合は、第三者の監査人が発行する証明書や監査報告書等をこの証拠とすることもできる。 |

|---|

エムオーテックスでは、クラウドサービスのセキュリティが正しいかチェックする診断サービスを提供しています。難関国家資格である情報処理安全確保支援士を取得したセキュリティエンジニアが直接チェックするため、時勢に合わせたインシデントリスクにもスピーディーに対応できます。

他にも、エムオーテックスでは地方自治体の情報セキュリティガイドラインに示されている対策に支援可能です。詳しくはホワイトペーパーにてまとめていますので、是非ご一読ください。

おすすめ記事