Written by 高田 俊介

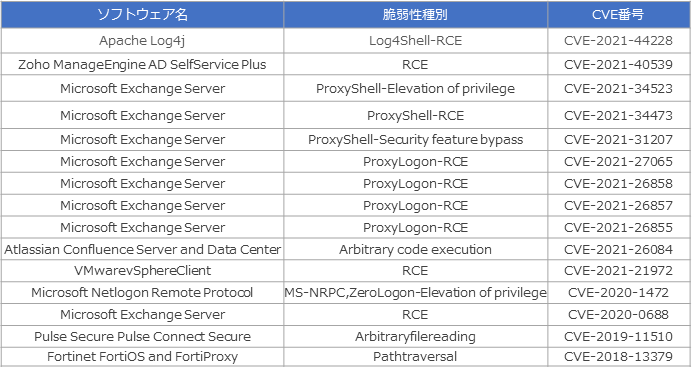

2022年4月28日、「米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(Cybersecurity and Infrastructure Security Agency,以下CISA) のWEBページに2021年に繰り返し悪用されている脆弱性のTOP15が公開されました。?

脆弱性が残された状態で端末を利用していると、不正アクセスやマルウェアなどによるサイバー攻撃の標的となりかねません。最悪の場合、個人情報や機密情報の漏えいが発生し、企業の信頼・イメージにも大きな影響を及ぼします。

サイバー攻撃を未然に防ぐためにも日頃の対策が重要です。

そこで今回は、攻撃者が頻繁に利用する脆弱性とそのリスク、対策の重要性を解説します。

世界で繰り返し悪用されている脆弱性

脆弱性TOP15の中にあるApach Log4jは、緊急度が非常に高い脆弱性として社会に大きなインパクトを与えたため、ご存知の方も多いのではないでしょうか。この脆弱性は、オープンソースのロギングフレームワークであるApach Log4Shellに対して特別に細工されたリクエストを送信し、そのシステムに任意のコードを実行させることによってサーバーの管理者権限を奪取できる脆弱性です。?

?

次に、Microsoft Exchange電子メールサーバーでも複数の緊急度最高の脆弱性がありました。これらは一般的にProxyLogonやProxyShellと呼ばれる脆弱性で、サーバー上で認証されていない攻撃者によって任意コードの実行や、ファイルやメールボックスへの自由なアクセスができるようになります。?

また、クライアントで利用するソフトウェアの脆弱性もTOP15に入っています。VMware vSphere Clientを攻撃し、遠隔の第三者がVMwareサーバー上で任意ファイルのアップロードや、SYSTEM権限で任意コマンドの実行ができる脆弱性で対策の緊急度が非常に高いです。

出典:2021 Top Routinely Exploited Vulnerabilities|CISA

脆弱性に求められる対策とは

これらの脆弱性への対応方法として、自組織のIT資産のソフトウェア、オペレーティングシステム、アプリケーション、およびファームウェアをタイムリーにアップデートすることが求められています。緊急の脆弱性が報告された場合に、特定されたCVE番号に対応するパッチを適用し、既知の脆弱性の悪用またはパッチをすぐに適用できない場合はベンダーにより情報提供された回避策を実施することが重要です。?

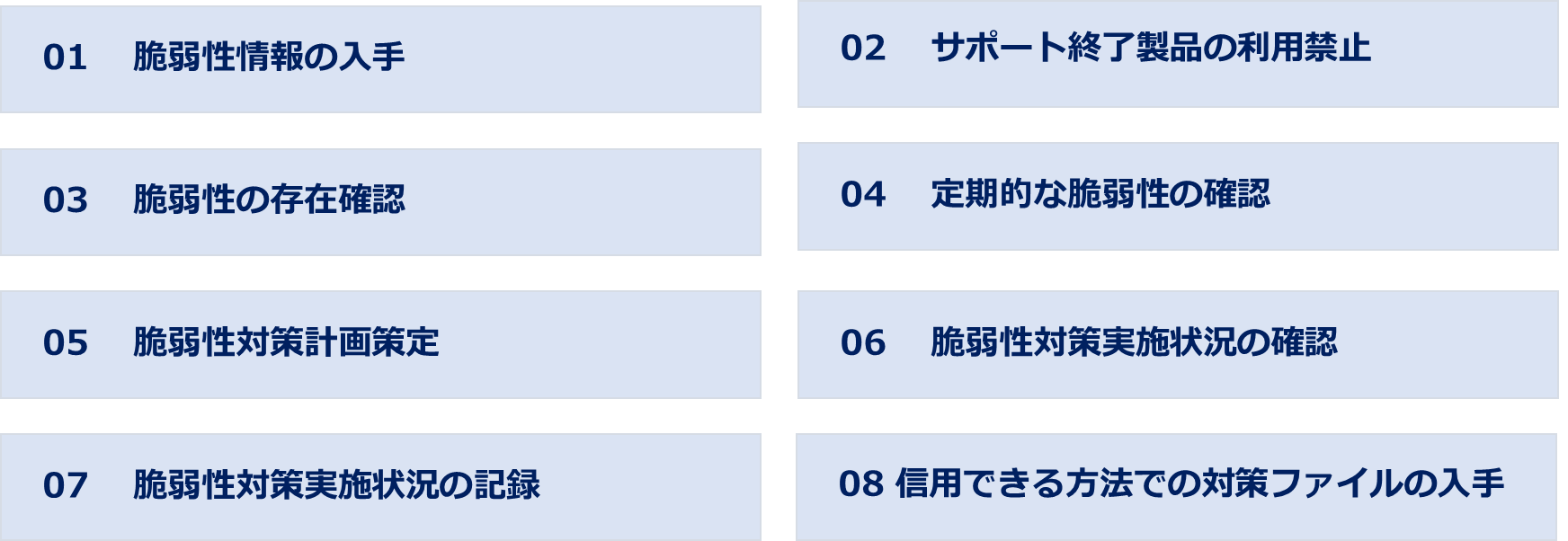

また、令和3年7月7日に内閣サイバーセキュリティセンターが公開した、脆弱性を狙った攻撃を防ぐために必要な対策などを示した「政府機関等の対策基準策定のためのガイドライン」を参照することで、必要な対策を確認することができます。

脆弱性を突いた攻撃は、ガイドラインに沿った対応をとるなど、日々自組織のIT資産に関する脆弱性の情報を入手し対策を講じていれば被害を未然に防ぐことができる可能性があります。

脆弱性対策の必要性

世界で繰り返し悪用されている脆弱性の多くは、ウェブサーバーやメールサーバーなどサーバーアプリケーションの脆弱性です。多くの場合、サーバーは情報システム部門が管理しているため、脆弱性への対応も情報システム部門内で対応方法を決定しパッチの適用までを完結することができます。?

出典:「政府機関等のサイバーセキュリティ対策のための統一基準群」および「政府機関等の対策基準策定のためのガイドライン」

一方、クライアントで利用するソフトウェアの場合は、各クライアント端末の利用者や管理者が情報システム部門以外の多様な部門に存在します。そのため、脆弱性の対応方針の決定やパッチの選定、対応時期や進捗管理に時間や人員など非常に多くのリソースが必要となります。

仮にクライアント端末の脆弱性対策を行う場合、以下の対応が必要です。

- Japan Vulnerability Notes (JVN)で脆弱性情報の確認

- JVNに掲載されている脆弱性を有したソフトウェアが社内で使用されているかどうかの確認

- 使用されていた場合、アップデートもしくはアンインストールを実施(指示)

出典:脆弱性レポート一覧|Japan Vulnerability Notes

脆弱性に対しての対策はこれらを行うことが重要ですが、JVNでは多いときで一日に100件以上の脆弱性情報が掲載されています。脆弱性情報が掲載されるたびに、社内のすべての端末に対象となるソフトウェアが使用されているかどうかを確認しなければなりません。

脆弱性対策を人の手で実現することは非常に工数がかかる上に、テレワーク・出張などで社内ネットワークに接続しない状態での業務が増えている中では、ソフトウェアのインストール状況の把握が難しく、漏れなくすべての脆弱性に対応できるとは限りません。

このようにクライアント端末の脆弱性対策は、膨大なリソースが必要であるが故に、特に人手不足に悩む中小企業では対策が後回しになってしまっていることが多いのではないでしょうか。

2022年には、マルウェア感染が原因で大手自動車メーカーの全製造ラインが停止する事件がありました。原因は、大手自動車メーカーのサプライチェーンを構成する部品メーカーのIT機器のマルウェア感染ですが、これも脆弱性を狙った攻撃であるといわれています。このように脆弱性を突いた攻撃は日本でも発生しており、もはやだれがいつ攻撃されてもおかしくありません。

今こそ対策の強化が求められています。

対策をしたいけど何から始めればよいかわからない、リソースが足りずに手を付けられていないお客様には、AIによるエンドポイントソフトウェア脆弱性対応ソリューション「VR manager」がおススメです。?

サイバー攻撃は増加の一途を辿り、攻撃手法も巧妙化している今こそ、できることから対策を行うことが重要です。VR managerでカンタンに対策を始めませんか?

詳しくは資料にまとめていますので、是非ご一読ください。