クラウドセキュリティ

まずはここから!AWSのセキュリティ設定ポイントを解説

~ アクセスキーの管理やS3のブロックパブリックアクセスの設定 ~

Written by 前田 誉彦

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。

はじめに

テレワークの急速な推進を背景として、AWSやMicrosoft Azure、Microsoft365などのクラウドサービスを活用する企業や組織が急増しています。

しかしその反面、クラウドサービスの設定不備を起因とした情報漏洩事故なども増加しています。

本コラムでは、 利用が進むAWSのインシデント事例と、特に設定不備が多いS3のブロックパブリックアクセスを取り上げ、適切な設定例を解説していきます。

本コラムがクラウドサービスの管理者、利用者様のセキュリティインシデントの未然防止に少しでも寄与できれば幸いです。

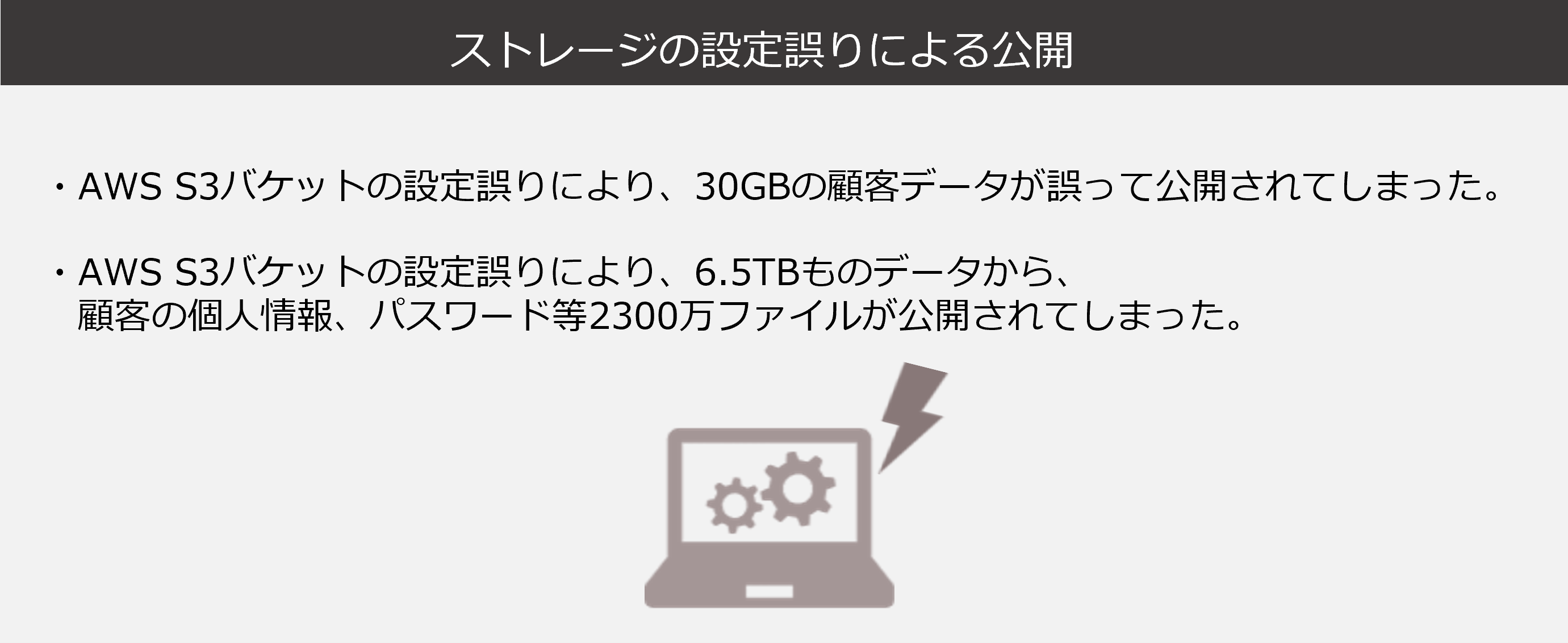

クラウドサービスのインシデント・事故

以下は、私が過去にセミナーでお話した資料からの抜粋です。AWS S3バケットのストレージの設定誤りによって顧客データなどを公開されてしまっていた事故は、2014年頃から米国で多発し、2022年になっても未だに発生しています。

これらの原因はユーザー側の設定の甘さや、設定不足で発生した可能性が高い事故事例となります。

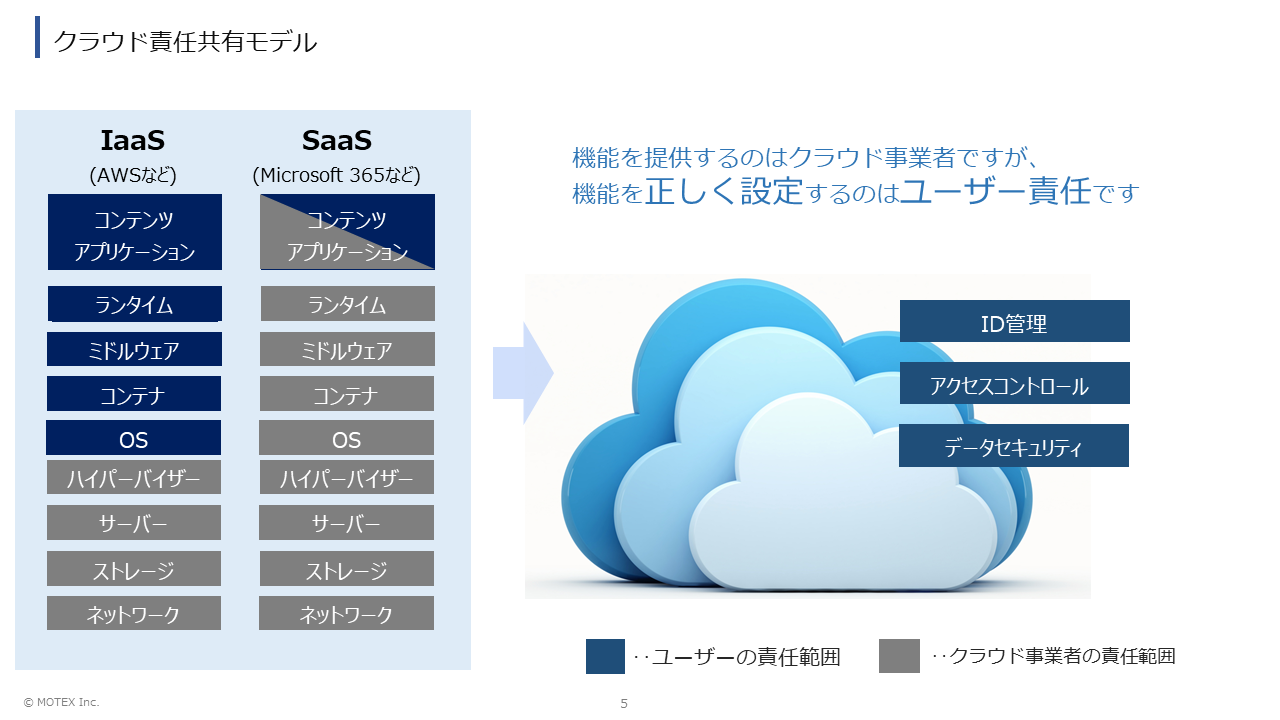

クラウド責任共有モデル

さて、「ユーザー設定の甘さ」という点について、どこまでがユーザー責任なのか?

責任範囲の考え方として、「クラウド責任共有モデル」というものがあります。

左側に記載されている通り、ユーザー側の責任範囲は一見小さいように見えます。しかし、ほとんどのクラウドサービスにおける、ユーザー管理項目は、アカウント・権限などのID管理、共有設定などのアクセスコントロール、データの公開に対する設定の管理、ログの運用など、様々な設定が存在します。

大切なのは「機能を提供するのはクラウド事業者ですが、機能を正しく設定して利用するのは、ユーザー側の責任ですよ」という点です。

ここだけは押さえてほしい AWSのセキュリティ設定

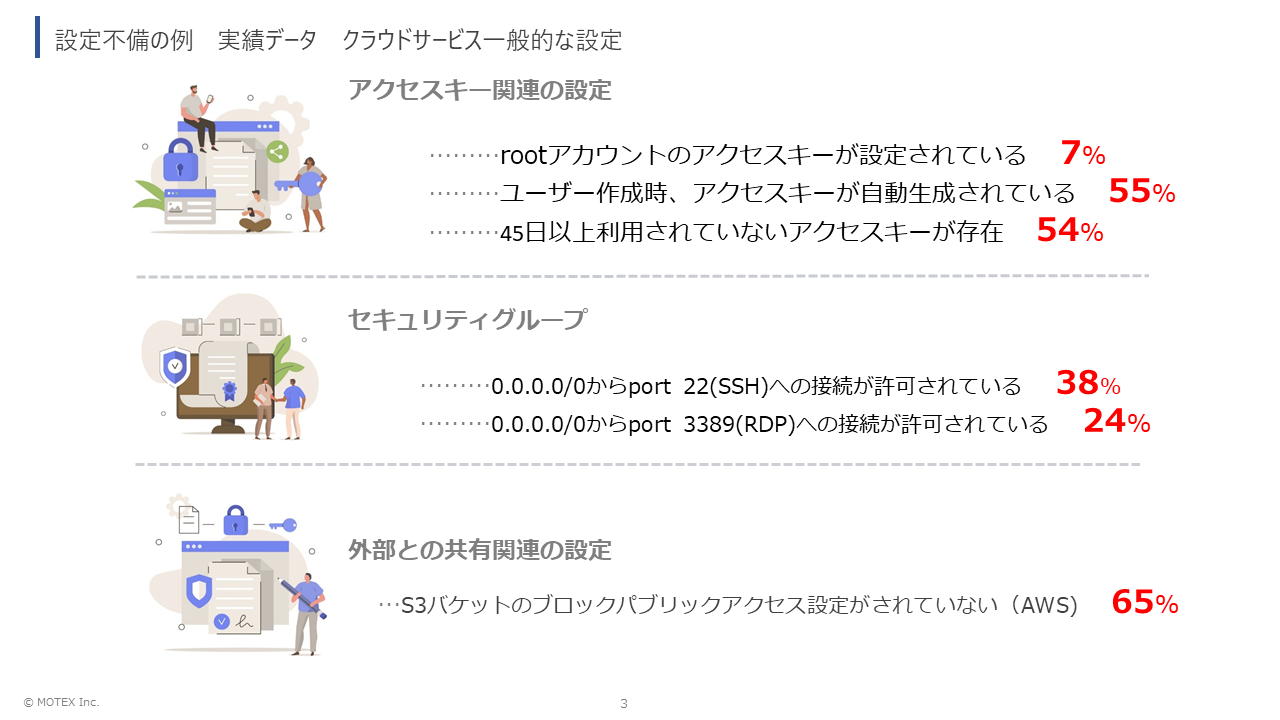

では、AWSでは、どのような設定ミスや不備が実際にあるのでしょうか?

ここからは、弊社が実施しているクラウドセキュリティ診断の結果を踏まえて解説していきます。

上記は、ここ2020年4月から2022年3月までの間、弊社にてお客様のAWS環境を診断した際に検出された設定の不備や設定不足があった項目です。

①アクセスキー関連の設定ついて

一つ目はアクセスキー関連の設定についてご説明します。

アクセスキーは、AWSに対してAPIなどのプログラムによるアクセスをする際に利用します。そのため、利用する必要が無い場合は、アクセスキーを作成しない設定とするのが基本となります。

主に、他製品や他の環境と連携する場合など、どうしても必要になってくる場合があります。

まず、rootアカウントのアクセスキーについて、少数ですが設定されていたケースがありました。

次の項目にもあるように、設定によってはユーザー作成時に自動生成されてしまうアクセスキーですが、基本的には何らかのツールやプログラム経由でAWSにアクセスする必要がある時のみ作成すべきです。

APIなどが必要とする、最小限の権限を持ったIAMユーザーを作成し、必要最低限のアクセスのみに利用するようにしてください。権限の大きいrootユーザーでのアクセスキーを作成することは推奨されておらず、リスクも大きくなってしまいます。

また、構成が変わったなどの理由により、使われなくなったアクセスキーが放置されているケースが散見されています。使われなくなったIAMユーザーとセットで放置されているケースが多いです。

IAMユーザーやアクセスキーは、定期的な棚卸しを実施し、極力、不必要なアクセス権限が存在しない状態を維持することを推奨します。

◇アクセスキー関連の設定確認箇所

AWSマネジメントコンソールから、IAM→ユーザーへ移動し、IAMユーザーの一覧を見ると、「MFA」「パスワードが作成されてから経過した期間」「コンソールの最終サインイン」「アクティブなキーが作成されてから経過した期間」などの情報が確認できます。

これらの情報を定期的に確認し、不要なユーザーは削除するなど、必要な措置を講じてください。

②セキュリティグループについて

二つ目はセキュリティグループ関連の設定についてご説明します。

セキュリティグループで作成するルールは、「セキュリティグループに関連付けられたリソースに到達することを許可するインバウンドトラフィックを制御するもの」とされています。

AWSのユーザーガイドでも警告されていますが、ポート22(SSH)や、ポート3389(RDP)などのルールを追加する際は、特定のIPアドレスの範囲のみを許可することが推奨されています。

昨今、テレワークの普及に伴い、元々はIPアドレス範囲を制限していたが、従業員の自宅からアクセスできるようにしたなどのケースが散見されます。

可能な限りIPアドレスを制限して運用することが望ましいですが、どうしても難しい場合は待ち受けポートを変更するなど、少しでも不正アクセスや攻撃対象となりにくい対策を講じてください。

◇セキュリティグループ関連の設定確認箇所

VPC→セキュリティグループ で確認できます。

弊社で診断した際、お客様にヒアリングしたところ、関連ベンダーの作業時に一時的に0.0.0.0/0からのアクセスを許可したものが放置されているケースもなどありました。

この部分も、必要最小限の設定となっていることを定期的に確認することを推奨します。

③外部との共有関連の設定について

三つ目は外部との共有関連の設定ご説明します。

AWSでは主にS3の設定関連でインシデントやセキュリティ事故が多発しています。

AWSでも2018年ごろに、「ブロックパブリックアクセス」という設定ができるようになりました。これにより、それまではそれぞれのACLやバケットポリシーのアクセス設定を確認しなければなりませんでしたが、一括でACLやバケットポリシーをブロックすることができるため、管理しやすくなりました。

特に、公開の必要が無いS3バケットは、ブロックパブリックアクセスの設定で一括してブロックしておくと管理が楽になります。

◇外部との共有関連の設定確認箇所

S3→バケット へ移動し、バケットの一覧の「アクセス」で確認できます。

「公開」となっているものが公開されているS3バケットとなりますので、ACLやバケットポリシーの設定を確認し、本当に公開が必要なものであるかどうかを確認してください。

「オブジェクトは公開することができます」となっているものは、ブロックパブリックアクセスの設定がされていません。公開の必要が無い場合は、対象のバケットを選択し、「アクセス許可」タブに移動してからブロックパブリックアクセスの設定を行ってください。

公開する必要が無い場合、「パブリックアクセスをすべてブロック」にチェックを入れたら全てブロックされます。

また、AWSアカウント単位で一括して設定する場合は、左側のメニューから、「このアカウントのブロックパブリックアクセス設定」を選択し、同様の設定を行ってください。

なお、ブロックパブリックアクセスについては、2023年4月より、新規のS3バケットに対してデフォルトで適用されます。詳細はAWSのユーザーガイドなどのドキュメントを参照してください。

まとめ

本コラムでは、 AWSについて特に注意すべき設定を3点抜粋し、設定箇所などを解説しました。

AWSに代表されるクラウドサービスは、提供者側が、提供する設定画面や仕様などを変更することが可能な形態であることに留意してください。

※本内容は2023年3月時点での情報です。

中小企業の情シス1,000人に聞いた

「クラウドサービスのセキュリティ対策」実態調査結果を発表!

急増中のクラウド経由の情報漏洩にどう対策している?クラウドサービスを利⽤している企業様の対策状況や課題を調査しました。