Written by 夏野ゆきか

目 次

AWSを利用する企業・ユーザーにとって、AWSのセキュリティ対策は必須の課題です。AWSに保存される顧客データや機密情報を守り、セキュリティインシデントを防ぐためには、AWSの包括的な対策が必要です。

AWSとは、Amazon Web Servicesの略称で、アマゾンが提供するクラウドサービスの総称です。

具体的には、仮想サーバー「Amazon Elastic Compute Cloud」(EC2)やストレージ「Amazon S3」、データベース「Amazon Aurora」などを提供しています。

しかしAWSの利用が拡大すると共に、クラウドサービスに起因した不正アクセスや情報漏洩といったセキュリティ事故も増加しています。

本記事では、企業が知っておくべき「AWSが提供するセキュリティサービス」や、企業(利用者側)のもつセキュリティの責任範囲について解説します。AWSのセキュリティに不安がある担当者様は、是非ご一読ください。

▼この記事でわかること

- AWSをはじめとするクラウドサービスの利用が増加、それに伴い情報漏洩事件も増加している

- クラウドサービスでは、ユーザー側が責任を負う「セキュリティ範囲」が少なくなる

- AWSのセキュリティ対策は「IAMの正しい設定による、認証やアクセス権限の強化」「セキュリティ監視による不審な挙動の検知」「定期的なセキュリティパッチの適用」などが有効

- AWSではユーザーの情報資産を様々なセキュリティ脅威から保護するため、数多くのセキュリティサービスを提供している

2020年以降、AWSを含めクラウドサービスの利用数は右肩上がりで上昇

リモートワークの普及や働き方の変化を受け、日本は勿論、世界的にクラウドサービスの需要は高まりを見せています。

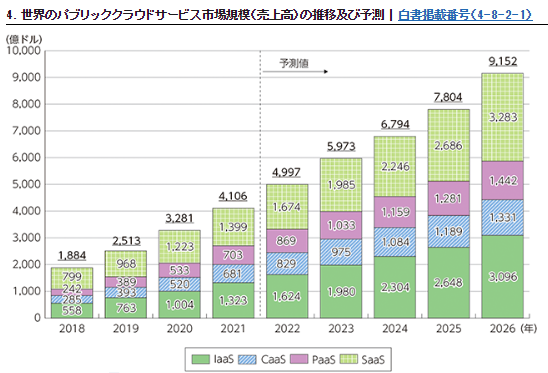

総務省が令和5年に公開したデータによると、世界のクラウドサービス市場規模は、今後も右肩上がりで増加していると予想されています。

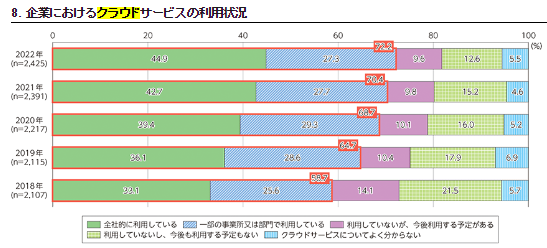

また国内における「企業のクラウドサービスの利用状況」に関しても、クラウドを全社的に利用している企業が44.9%、一部の事業所や部門で利用している企業は27.3%と、7割以上の企業が何らかの形でクラウドサービスを利用しています。

出典:総務省|令和5年版情報通信白書

クラウドサービスの情報漏洩事件も増加している

こういったクラウドサービスが普及するに伴い、クラウドに起因する「情報漏洩」や、クラウドサービスの穴を狙うサイバー攻撃事件も増加しています。

クラウドサービスは、自社でシステム環境を構築せずとも利用できるというメリットがある一方、提供ベンダーのセキュリティ環境に依存しやすい、といった懸念があります。

またクラウドサービスごとに「ファイルのアクセス権限」や「認証設定」など、セキュリティに関する様々な設定が必要ですが、「正しい設定ができているかわからない」「導入時の設定をそのままにしている」という利用者が少なくありません。

実際、クラウドサービスを踏み台にしたサイバー攻撃・不正アドレス事件は後を絶たず、その原因の多くが「利用者側のセキュリティ設定の不備」に起因しています。

クラウドではオンプレミスと違い「セキュリティ責任が分担」される

従来の「オンプレミス環境」とクラウド環境とでは、ユーザーが責任を負う「セキュリティの範囲」に違いがあります。

オンプレミスでは、自社でシステム構築やサーバー管理までを担うため、「物理リソース」「ソフトウェア」「データ」といった、システム全体のセキュリティをユーザーが行う必要がありました。

しかし、クラウドサービスでは、基盤のシステム、サーバーをベンダーから借りて利用するので、物理的な機器を自社で所有しません。そのためユーザーがセキュリティを担うのは、自社が構築・所持する「ソフトウェア」「データ」のみになるのです。

よってクラウドサービスでは、オンプレミス環境でハードウェアを所有していた頃に比べると、ユーザー側のセキュリティ責任を担う対象が少なくなり、より狭義なセキュリティ対策へ集中できるようになりました。

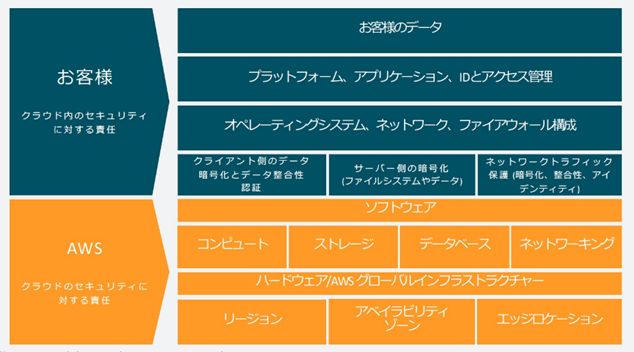

AWSでは、このセキュリティ分野における責任分担の考え方を「責任共有モデル」と呼んでいます。

AWSのセキュリティを担保する「責任共有モデル」とは

出典:AWS|責任共有モデル

AWSの提唱する「責任共有モデル」とは、簡単にいうと「お客様のAWSのセキュリティレベルを担保すること」を目的に

- AWS(ベンダー側)

- お客様(ユーザー側)

それぞれの責任範囲を明らかにした指標のことを指します。

責任共有モデルによれば、AWSは「クラウド基盤全体」のセキュリティを、お客様は「クラウド内」のセキュリティを担う責任を負います。

つまり「クラウドサービス内」のセキュリティに関する

- OSのアップデート

- アクセス権限の管理

- セキュリティパッチの適用

などの項目は、すべてユーザー側が責任をもって対処する必要があるということです。

AWS の “クラウドのセキュリティ” 責任

一方AWS(ベンダー側) は、AWS クラウドで提供される、すべてのサービスを実行する「インフラストラクチャの保護」について責任を負うことを明言しています。

具体的には、提供するハードウェア、ソフトウェア、ネットワーキング、AWS クラウドのサービスの実行施設などは、AWSが責任をもってセキュリティを担保しなければなりません。AWSはこれらのセキュリティ対策を、国際的なベストプラクティスに基づいて実施しています。

AWSではどのようにセキュリティ対策を行うか

ユーザー側が「AWSのセキュリティ対策として行うべき項目」として、以下のような内容があげられます。

- IAMの正しい設定による、認証やアクセス権限の強化

- AWS各サービスのセキュリティを考慮した設定

- 監査ログの確認

- セキュリティ監視による不審な挙動の検知

- 定期的なセキュリティパッチの適用

- 従業員のクラウドサービス利用の教育

- AWSのセキュリティガイドラインや公式HPの確認

など

AWSではユーザーの情報資産を様々なセキュリティ脅威から保護するため、ユーザーが利用できる、様々なセキュリティサービスを提供しています。細かいサービスの内容については「AWSが提供するセキュリティサービス」にてご説明します。

また強固なAWSセキュリティ体制を構築するためには、公式で提供されるホワイトペーパーやガイドラインを確認し、要件に沿って正しい設定・セキュリティ体制構築を行う必要があります。

AWSにおけるセキュリティ・コンプライアンス要件の確認方法

AWSは、適切なセキュリティ管理の証明としてISO 27001やISO 22301をはじめとする「第三者機関からの認証」を複数取得しています。

AWSが実施しているセキュリティの詳細やコンプライアンス維持方法については、AWS コンプライアンスプログラムのページに記載されています。

また、自社に必要なセキュリティ・コンプライアンス要件をAWSが満たしているか確認したい場合は、公式ホームページのホワイトペーパー等で確認することが可能です。

AWSが提供する主な8種のセキュリティサービス

AWSでは、ユーザーが高いセキュリティレベルを満たすため、様々なセキュリティサービスを提供しています。

これらのサービスは、先述した「責任範囲モデル」にてユーザー側がセキュリティ責任をもつ、アクセス権限やコンプライアンス管理、データ保護において有効です。

代表的な AWS セキュリティサービスには以下のようなものがあります。

- AWS Identity and Access Management (IAM)

- Amazon GuardDuty

- Amazon Inspector

- AWS WAF (Web Application Firewall)

- Amazon Macie

- AWS CloudTrail

- AWS Key Management Service (KMS)

- Amazon VPC (Virtual Private Cloud)

ここでは、AWSが提供する主なセキュリティサービス8種類を紹介します。

1.AWS Identity and Access Management (IAM)

AWS Identity and Access Management (IAM-アイアム) とは、AWSシステム上のユーザーIDやリソースを、安全に一括管理するためのウェブサービスです。IAMを利用することで、AWSアカウントにおける「認証」と「認可」の設定ができるようになります。

具体的には

- 利用者の登録およびアカウント管理(発行・変更・削除)

- システム利用時の識別と認証

- 管理者の設定した権限に基づく、情報資源へのアクセス可否の設定

- アクセスログの記録

などの機能で構成されます。

IAMにおける権限や認証のルールは全て「ポリシー」で管理され、それを「グループ」や「ユーザー(アカウント)」へ付与します。

例えば、従業員(ユーザー)がファイルをストレージにアップロードしたい場合、管理者はポリシーに書き込んだ権限をユーザーに付与します。ユーザーはIAMより特定の権限を与えられることで、特定の動作が行えるようになります。

同一のファイルであっても、「ユーザーA」にはアクセス権限を与えない、「ユーザーB」には閲覧のみの権限を付与、「ユーザーC」には操作権限を付与する、といった設定が可能です。

2.Amazon GuardDuty

Amazon GuardDuty(ガードデューティ)とは、フルマネージド型の「脅威検出サービス」です。

機械学習を活用し、APIコールや通信ログを監視して不正アクセスや悪意のある挙動を検出します。

複雑な設定やインストールなどの手間はなく、AWS上で「有効化」するだけで利用できます。公式では、サポートされているすべてのリージョンでAmazon GuardDutyの有効化を推奨しています。

検出結果は、脅威の重要度、修復に必要な検出内容の詳細の確認が可能です。

3.Amazon Inspector

Amazon Inspector(アマゾンインスペクタ)とは、ソフトウェアの脆弱性やネットワークの意図していない情報が公開されていないか、AWSワークロードを継続的に診断する「自動脆弱性管理サービス」です。

AWSクラウド環境内で実行されるアプリケーションやリソースのセキュリティ・コンプライアンスを評価するために使用され、脆弱性を特定しセキュリティ問題を解決するのに役立ちます。

AWSが提供している仮想サーバーのAmazon EC2やコンテナイメージの保存や共有をするAmazon ECR、コードの実行をするAWS Lambdaにおいて、自動で脆弱性の診断が可能です。

4.AWS WAF (Web Application Firewall)

AWS WAF (Web Application Firewall ファイアウォール) とは、Amazonが提供するWebアプリケーションに特化したファイアウォールです。 SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)といった、悪意ある攻撃からアプリケーションを保護します。

またAWS WAFでは、CloudFront、ALB、API Getewayなどへのアクセスを制御することが可能です。WAFの「WebACL」内に、アクセスに関する「ルール」を設定することで、どのネットワーク通信を「許可」または「拒否」するのかを決められます。

イメージファイルなどのWebコンテンツを高速化するAmazon CloudFrontまたは、Webサービスの負荷を分散させるロードバランサーApplication Load Balancer上でAWS WAFを有効にするだけですぐに利用できます。

5.Amazon Macie

Amazon Macie(メーシー)とは、機械学習とパターンマッチングを利用して、 Amazon S3 バケット内の機密データの検出、分類、保護を自動化するサービスです。

個人情報 を含むS3 オブジェクトを自動で検出・分類するため、工数をかけることなく、機密データを安全かつ効率的に管理することが可能です。

Amazon Macieを利用するときは、リージョン(特定の範囲)ごとに有効化が必要です。有効化されたリージョンであれば、その中の全アカウントの検出結果を一度に確認できます。

6.AWS CloudTrail

AWS CloudTrail(クラウドトレイル)とは、AWSのアカウントを作成した時点からの全てのユーザーアクティビティやAPI使用状況などの操作を記録するサービスです。不正な操作や想定外の動作の原因分析・修復の際に役立ちます。

アカウントを作成時に自動的に有効化されるので、自分で何か設定する必要はありません。

AWS CloudTrail コンソールまたは AWS CLIにアクセスすると過去90日間の操作記録が確認できます。90日以上経過すると記録は削除されてしまうため、操作記録を残したい場合は、Amazon S3に移動して保管が可能です。

7.AWS Key Management Service (KMS)

AWS Key Management Service (KMS)とは、アプリケーションとAWSのサービス全体のデータを暗号化および複合化、デジタル署名するためのキーを作成、管理できるサービスです。Amazon EC2やAmazon S3などに保存するテキストファイルなどを暗号化、複合化ができます。

マスターキーはAWS KMS上で保管され、ローカルに保存はできないので、紛失や破損、情報を盗み取られる心配がないのが特徴です。

また、先ほど紹介したAWS CloudTrailとも統合されており、誰がいつ、何のキーをどのリソースで使用したのかも監査できます。

8.Amazon VPC (Virtual Private Cloud)

Amazon VPC (Virtual Private Cloud)とは、AWSアカウント内に構築できる自分専用の仮想ネットワーク空間です。

Amazon VPC内では、仮想サーバー「Amazon EC2」やデータベース「RDS」といったAWSサービスに通信できます。Amazon EC2同士を内部で通信させたり、外部ネットワークとの接続有無を管理したりすることが可能です。

Amazon VPCで構築した空間は、ネットワークやリソースを一括で管理できるため、運用や保守が効率的に行えるのも特長です。

AWSのセキュリティ設定をプロに相談したいなら「クラウド診断」もおすすめ

「AWSのセキュリティに不安がある」という企業であれば、上記で紹介したAWSの各種サービスの使用を並行して、専門家にAWSのセキュリティ不備を洗い出しアドバイスが受けられる「クラウド診断」の利用もおすすめです。

AWSのセキュリティ事故の要因となる「アクセス権限」や「認証周り」における設定不備をプロが指摘・修正することで、安全なAWS環境を構築することが可能となります。

LANSCOPEプロフェッショナルサービス でも、AWSのセキュリティ設定に特化した「AWSセキュリティ診断」を提供しています。

LANSCOPE プロフェッショナルサービスの「AWSセキュリティ診断」とは

- 自社で行っているAWSの設定が、今のままで正しいのか確認したい

- 社内にセキュリティに詳しい人間がおらず、専門家に相談したい

- なるべく工数・コストをかけずAWSのセキュリティを強化したい

こういった課題をお持ちの企業におすすめしたいのが、弊社の提供する「AWSセキュリティ診断」です。

お客様が運用中のAWS環境に潜むセキュリティ課題を洗い出し、セキュリティの専門家が適切な改善策を提案。AWSの不正利用や設定ミスによる情報漏洩などのインシデント発生を未然に防ぎます。

CISベンチマーク、AWS Security Hub、当社の独自項目に基づいたきめ細やかな診断を行い、セキュリティの専門家が実際の管理画面を確認し、丁寧にわかりやすくレポーティングさせていただきます。

サービス詳細は以下のページよりご覧ください。

まとめ

本記事では、AWSにおけるセキュリティの重要性や公式のセキュリティサービスについて紹介しました。

AWSをはじめとするクラウドサービスの利用者は近年増加し続けており、今後の利用も不可欠となるでしょう。ぜひ自社の環境やニーズに応じて、適切なAWSセキュリティの導入をご検討ください。

おすすめ記事