クラウドセキュリティ

IPA 「情報セキュリティ10大脅威」から紐解く!クラウドサービス利用時の情報漏洩を起こさせない3つの対策ポイント

目次

IPA 「情報セキュリティ10大脅威」から紐解く!

設定ミスによる情報漏洩を事前に察知

Microsoft 365のセキュリティ対策

クラウドサービスの設定ミスによる情報漏洩事故が増加しています。総務省のガイドラインでも推奨される適切な対策をご紹介します。

情報セキュリティ10大脅威2022とは?

情報処理推進機構(IPA)とは安全で利便性の高い“頼れるIT社会”の実現のために、2004年に設立された経済産業省所管の独立行政法人です。情報セキュリティ対策の強化や、優れたIT人材を育成するための活動に取り組み、「情報セキュリティ白書」の発行などの情報発信をしています。

そのIPAから毎年発表されているのが「情報セキュリティ10大脅威」です。

これは、IPAがその年に発生した脅威候補を選定し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーで構成する「10大脅威選考会」の投票を経て決定したもので、実は弊社から参加しているメンバーもいます。

出典:IPA WEBサイト「情報セキュリティ10大脅威 2022」より

では、2022年に発表された最新のランキングにはどのような脅威が選出されているのでしょうか。

下記がその結果です。

| 順位 | 内容 |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | 標的型攻撃による機密情報の窃取 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 5位 | 内部不正による情報漏えい |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 8位 | ビジネスメール詐欺による金銭被害 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 |

| 10位 | 不注意による情報漏えい等の被害 |

※各項目の詳細については、IPAのサイトをご確認下さい。

?IPA WEBサイト「情報セキュリティ10大脅威 2022」

本記事では上記の中で、特にクラウドサービスを利用するにあたって気を付けたい脅威とそのポイントをピックアップしながら、SYNCPITで実現可能な対策をご紹介していきます。

4位 テレワーク等のニューノーマルな働き方を狙った攻撃

2020年から続く新型コロナウイルス感染症(COVID-19)の世界的な蔓延に伴い、感染症対策の一環としてニューノーマルな働き方のひとつであるテレワークを推奨しています。テレワーク実施の広がりに伴いウェブ会議サービスや VPN 等も活用され、業務環境の急激な変化を狙った攻撃が行われています。

脅威とその事例

・ 急なテレワーク移行による管理体制の不備

テレワークへの急な移行によりルール整備やセキュリティ対策のノウハウが不十分なまま業務利用を開始してしまっている。

・テレワーク用ソフトウェアの脆弱性の悪用

テレワーク用に導入しているVPN 等の製品の脆弱性や設定ミス等を悪用し、社内システムに不正アクセスしたり、PC 内の業務情報等を窃取したりする。

また、ウェブ会議サービスの脆弱な設定を悪用し、ウェブ会議をのぞき見する。

5位 内部不正による情報漏えい

組織に勤務する従業員や、元従業員等の組織関係者による機密情報の持ち出しや悪用等の不正行為が発生しています。また、組織内における情報管理のルールを守らずに情報を持ち出し、紛失や情報漏えいにつながるケースも散見されます。

脅威とその事例

・在職中に割り当てられたアカウントの悪用

組織の離職者が、在職中に使用していたアカウントを悪用し、組織内部の情報を窃取する。

・ 内部情報の不正な持ち出し

組織内部の情報を、USB メモリー等の外部記憶媒体、メール、クラウドストレージ等を利用し、外部に不正に持ち出す。

10位 不注意による情報漏えい等の被害

組織で取り扱う重要情報について、組織の規程の不備や情報を扱う従業員に対する情報リテラシー教育の不足、不注意・ミスによって引き起こされる情報漏えいが後を絶ちません。さらに、漏えいした情報が悪用され、他の脅威を誘発してしまうおそれがあります。

脅威とその事例

・ 取り扱い者の情報リテラシーの低さ

自身の扱う情報の機密性や重要性等を理解していないために、不用意に外部へ漏えいしてしまう。

・組織規程および取り扱いプロセスの不備

組織で制定している情報の取り扱いプロセスに不備があると情報漏えいが起きやすい。

脅威の共通点と、3つの対策ポイント

ここまで紹介した3つの脅威は、クラウドサービスを利用する上でも起こりえることです。

テレワークを実施するために導入したクラウドサービスや社内システムの設定ミス、利用ルールの周知不足はどの組織においても「無い」とは言い切れないのではないしょうか。そのわずかな隙を突かれて、不正アクセスなどの外部脅威、従業員が誤って社外に情報を漏洩させてしまう、また時には悪意を持った従業員が機密情報を持ち出してしまうといった脅威につながります。

これらの脅威を事前に防ぐには、3つのポイントを押さえましょう。

・ログ取得で不審な操作を監視

クラウドサービスの利用状況を継続的に監視できる体制を整えましょう。

万が一、インシデントが発生した際には、ログを取得しておけば、原因追求や再発防止策などを講じることが可能です。

・アラート設定で迅速に対応&本人確認

膨大なログを常に監視し続けるのは管理者側に負荷がかかります。

内部・外部から不審な操作が実行された際、管理者にアラート通知をする設定をしておけば、迅速な対処が可能です。

・セキュリティルールの浸透?

導入したクラウドサービスや社内システムの利用ルールが浸透していないうちは、従業員本人も気づかないままセキュリティルールに違反した行動を取ってしまう可能性があります。セキュリティインシデントが発生してから対応するだけでなく、普段から従業員のセキュリティへの意識を高めるために、研修を実施するなど対策も重要です。

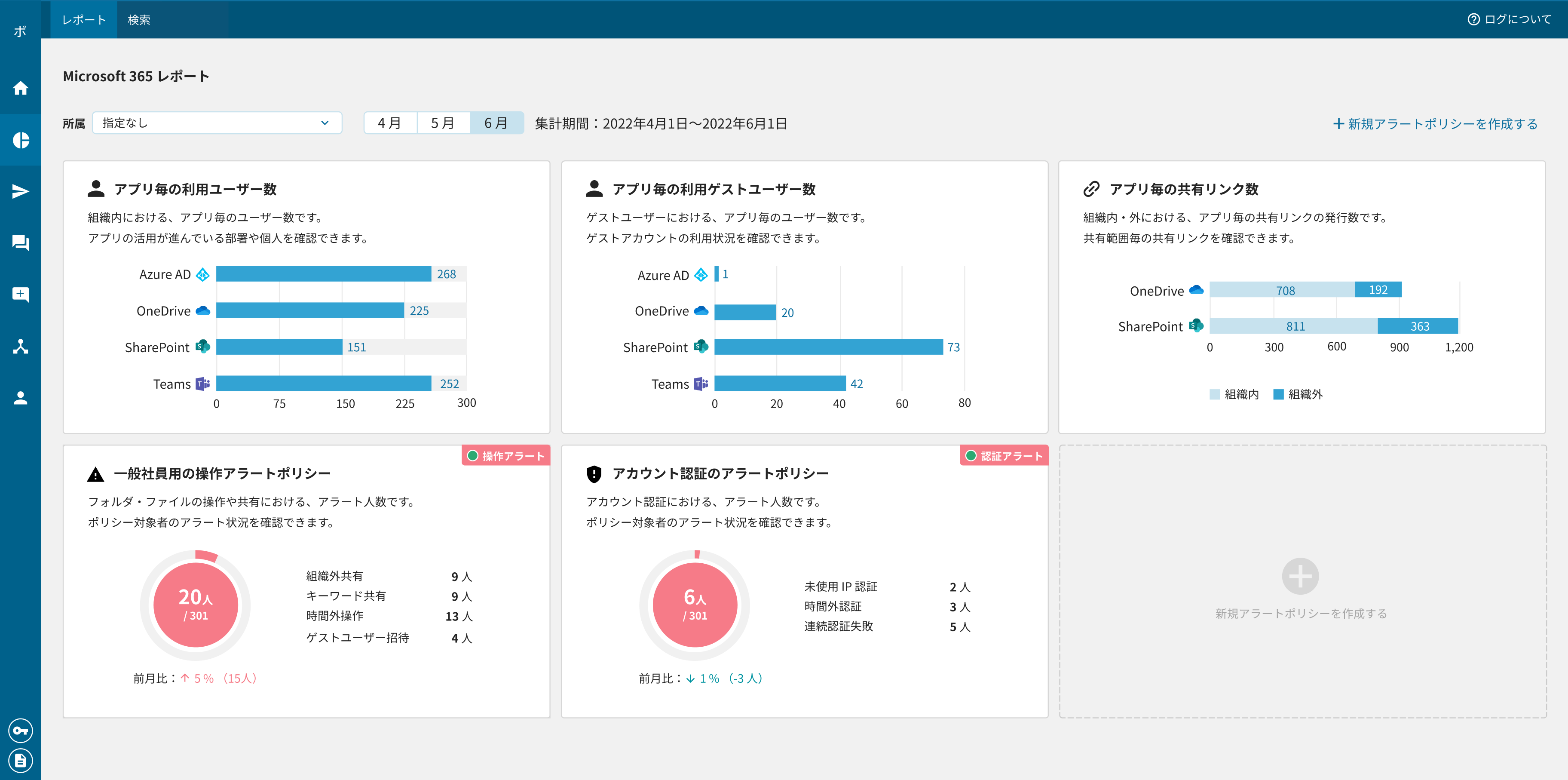

SYNCPITで実現するMicrosoft 365ログ管理

これまでご紹介した脅威や講じなければいけない対策は、組織で導入が進んでいるクラウドサービスの「Microsoft 365」においても例外ではありません。実際に、不正アクセスにより口座情報等9,000件以上の情報が漏えいする事件が発生しています。

Microsoft 365上でも監査ログを確認する方法はありますが、管理者の負担が大きい仕様となっています。

Microsoft 365の監査ログについて、弊社が独自で行ったアンケートでも「監査ログを知らない」「チェックしていない」「見ていない」と答えたユーザーが全体の48.7%にものぼるなど、Microsoft 365の利用状況を十分に把握できていない組織は未だ多いようです。

弊社が提供する「SYNCPIT」では、Microsoft 365の監査ログを収集し、誰が見ても分かりやすく整形。各アプリの利用状況やルールに違反している操作を、視認性の良いレポートで把握できる機能を実装しています。

また、ビジネスチャットと連携することで、違反操作があった場合に管理者や利用者にチャットでアラート通知が可能です。例えば『「機密」という単語がタイトルに含まれるファイルが社外に持ち出された』という操作をアラートとして設定すれば、内部からの情報漏洩にいち早く気づけるでしょう。さらに、従業員向けに「どの操作がアラートに抵触したか」「アラート通知があった際にどのように対応すればよいのか」というようなFAQもあわせて通知できます。セキュリティインシデントは迅速な対応がカギとなるため、従業員が素早く正しい対応をすることに通知が役立ちます。

いかがでしたでしょうか。ランサムウェアやサイバー攻撃など昨今話題に上がることの多い新しい脅威と比べると、クラウドサービスにおけるセキュリティの必要性を感じている組織はまだまだ少ないかもしれません。しかし、クラウドサービスが欠かせない昨今のビジネスのあり方においては、これまでご紹介したセキュリティ対策が必須と言っても過言ではないでしょう。

ホワイトペーパーでは、取り上げた脅威のより詳細な説明と、SYNCPITで可能な対策・予防をご紹介しています。ぜひご検討の参考にしていただければ幸いです。

IPA 「情報セキュリティ10大脅威」から紐解く!

設定ミスによる情報漏洩を事前に察知

Microsoft 365のセキュリティ対策

クラウドサービスの設定ミスによる情報漏洩事故が増加しています。総務省のガイドラインでも推奨される適切な対策をご紹介します。