Written by WizLANSCOPE編集部

目 次

- 01.ClickFixとは

- 02.ClickFixの攻撃手法

- 03.ClickFix攻撃を見抜く4つのポイント

- 04.ClickFixによる被害

- 05.企業が実施すべきClickFixへの具体的な対策

- 06.ClickFixの被害に遭ってしまった場合の対処法

- 07.高度なマルウェアへの対策にAIアンチウイルス「LANSCOPEサイバープロテクション」

- 08.世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

- 09.各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

- 10.マルウェアに感染した場合は「インシデント対応パッケージ」にお任せください

- 11.まとめ

近年、世界各国で急速に拡大し、深刻な脅威として問題視されているのが、「Clickfix(クリックフィックス)」と呼ばれるサイバー攻撃の手口です。

この攻撃はソーシャルエンジニアリングの一種で、攻撃者はユーザー自らに不正な操作を実行させようとします。

本記事では、企業のセキュリティ担当者がこの新たな脅威に適切に対処できるよう、ClickFixの仕組みから具体的な対策、万が一被害に遭った場合の対処法までを分かりやすく解説します。

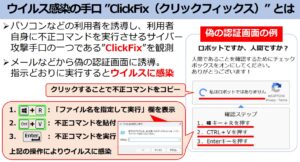

ClickFixとは

「ClickFix(クリックフィックス)」は、画面上に偽のエラーメッセージや偽のCAPTCHA認証画面を表示し、ユーザーに問題解決を促して、不正な操作をさせる攻撃手法です。

ユーザーが騙されて指示通りの操作を行ってしまうと、デバイスがマルウェアに感染します。

この攻撃の最大の特徴は、ユーザー自身にマルウェアを実行させたり、不正アクセスの起点となる操作を行わせたりする点にあります。

ユーザーを騙す手口

ClickFixは、巧妙に人間の心理や行動の隙を突き、提示した手順を実行させようとするソーシャルエンジニアリングの一種です。

ユーザーがClickFixに誘導されやすい理由のひとつとして、CAPTCHA認証やエラーメッセージに慣れているという点が挙げられます。

近年、IT技術やWebサービスの拡大により、CAPTCHA認証などを利用する機会が増えたことで、こうした作業を日常的に行うことが当たり前となり、その結果ユーザーは疑問を抱くことなく、指示に従ってしまう傾向があります。

また、「セキュリティ上の問題でページが正しく表示できません。以下の手順で修正してください」といったメッセージが表示されると、焦ってしまい、冷静な判断ができなくなることも原因のひとつに挙げられます。

従来のフィッシング詐欺との違い

従来のフィッシング詐欺は、偽サイトに認証情報(ID・パスワード)を入力させたり、不正な実行ファイルをクリックさせたりすることが一般的でした。

しかし、ClickFixはOSの正規機能(Windowsの「ファイル名を指定して実行」やPowerShellなど)を悪用する点で、従来のフィッシング詐欺と大きく異なります。

ClickFix では、ユーザー自らに正規の機能を操作させるため、システム上は通常の挙動と区別されにくく、不正な挙動として検知されにくい仕組みになっています。

| ClickFix | 従来のフィッシング詐欺 | |

|---|---|---|

| 目的 |

・マルウェア感染 ・情報窃取 |

・情報窃取 |

| ユーザーに要求する操作 |

・OSの正規機能でのコマンド実行

・認証情報の入力 ・不正ファイルの実行 |

・認証情報の入力 ・不正リンクやファイルのクリック |

| 検知の難易度 | ・検知が困難(正規の挙動との区別が難しい) | ・比較的検知されやすい |

ClickFixの攻撃手法

ClickFix攻撃は、日常的に遭遇するさまざまなシーンで巧妙に仕掛けられています。

ここでは、 ClickFix攻撃の代表的な攻撃手法を3つ紹介します。

- 偽のCAPTCHA認証を装うケース

- ブラウザやシステムの偽エラーを警告するケース

- 知人や取引先になりすまし信頼させるケース

具体的な手法を把握しておくことで、適切な対策を講じやすくなります。詳しくみていきましょう。

パターン(1):偽のCAPTCHA認証を装うケース

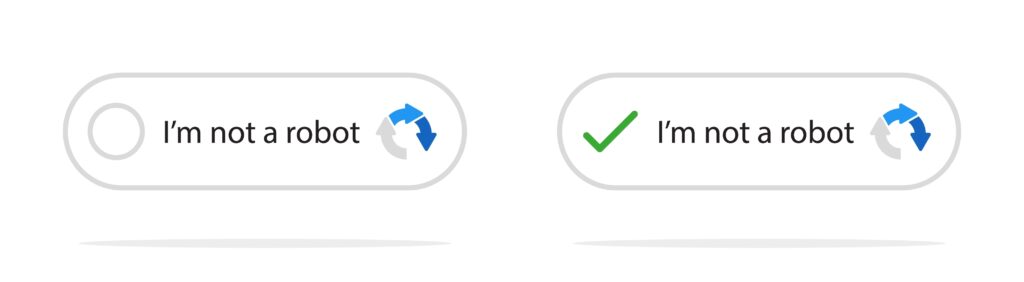

Webサイト上に、偽の「私はロボットではありません」といったCAPTCHA認証を表示し、ClickFixが仕掛けられるケースがあります。

この手口の流れは次の通りです。

- フィッシングサイトにアクセスしたユーザーに対して、偽装したCAPTCHA認証を表示させる

- 認証が実行されたら「認証に失敗しました。代替手段で認証してください」といったメッセージを表示させるWindowsキー+Rキーを押すように誘導する(「ファイル名を指定して実行」のダイアログが開く操作)

- Controlキー+Vキーを押すよう誘導する

- Enterキーを押すよう誘導する

ステップ4の「 Controlキー+Vキー」を実行すると、クリップボードにコピーされたマルウェアに関するスクリプトが、自動的にペーストされます。

この操作を進めてしまうと、ユーザー自身でマルウェアのダウンロードなどを実行することになります。

Webサービスが日常に溶け込んだ昨今、 CAPTCHA認証は本物の認証プロセスだと信じ込みやすく、ユーザーの警戒心を解くのに非常に巧妙なシナリオといえます。

出典:警察庁 サイバー警察局便り2025 Vol.7(R7.10)

パターン(2):ブラウザやシステムの偽エラーを警告するケース

「ブラウザのバージョンが古いため、ページを正しく表示できません」「フォントが不足しています」といった、もっともらしいエラーメッセージを表示し、不正な操作を誘導する手口もあります。

この手口は、 Microsoft WordやGoogle Chromeなど、広く使われているソフトウェアを装うケースが多く報告されています。

エラーを解消する方法として「修正」ボタンを表示し、これをクリックさせることで、CAPTCHA認証の手口と同じようにコマンド実行を促します。

パターン(3):知人や取引先になりすまし信頼させるケース

フィッシングメールなどを通じてClickFixの誘導ページへ誘導する手口も報告されています。

例えば、取引先からの請求書や、社内のIT部門からのソフトウェア更新依頼などを装ったメールを送りつけ、メールに記載されたリンクをクリックすると、偽のエラー画面や認証画面が表示され、そこで不正な操作の実行が促されます。

信頼できる相手からのメールだと、違和感や疑問を抱かずに情報を入力してしまいやすいという心理的な隙を突いた攻撃手法です。

ClickFix攻撃を見抜く4つのポイント

ClickFix攻撃の手口は巧妙ですが、注意深く観察すれば見抜ける兆候もあります。

ここでは、 ClickFix攻撃の被害を防ぐために確認すべきポイントを4つ解説します。

- ポイント(1):メールの送信元やWEBサイトのURLは正しいか

- ポイント(2):緊急性や不安を過度に煽る表現が使われていないか

- ポイント(3):不自然な日本語や誤字脱字が含まれていないか

- ポイント(4):コピー&ペーストやコマンド実行を要求されていないか

従業員一人ひとりがこれらのポイントを意識することで、組織全体のセキュリティレベル向上が期待できます。詳しくみていきましょう。

ポイント(1):メールの送信元やWEBサイトのURLは正しいか

まず、メールの送信元アドレスやWebサイトのURLが正しいかどうかを確認しましょう。

明らかに異なる場合はすぐに気付くことができますが、一文字だけ異なる場合や似た文字が使われている場合は、一目で見分けることは難しいです。

| 正規ドメイン | 偽ドメイン |

|---|---|

| microsoft.com | microsott.com |

| amazon | amaz0n |

また、メール内のリンクは安易にクリックせず、公式サイトや公式アプリに直接アクセスし、ログインするといった対策も有効です。

ポイント(2):緊急性や不安を過度に煽る表現が使われていないか

「至急対応してください」「アカウントがロックされます」といった、ユーザーの冷静な判断力を奪おうとする文言は、サイバー攻撃でよく使われる手口です。

この手口は、ユーザーに考える余裕を与えず、反射的に行動させることが狙いのため、まずは焦らずに、信頼できる通知なのかを疑う姿勢が重要です。

サイバー攻撃でよく使われる手口であると認識しておくことで、焦らずに、冷静な判断ができるようになるでしょう。

ポイント(3):不自然な日本語や誤字脱字が含まれていないか

海外の攻撃者グループが作成した偽のページや偽メールでは、日本語に不自然な表現がみられることがあります。

たとえば、「あなたが得る送料無料」「待つください1週間」といった、自動翻訳をそのままコピペしたような表現や、見慣れない「产」「对」といった漢字が使われているケースが挙げられます。

文章全体を読み、少しでも違和感を抱いた場合は、操作を進めないようにしましょう。

ただし近年は生成AIの発展により、日本語の自然な文章を作ることも可能になっています。

文章におかしな点がないからといって安易に信頼せず、ほかのポイントもあわせて確認する必要があります。

ポイント(4):コピー&ペーストやコマンド実行を要求されていないか

通常のWebサイトの利用やソフトウェアの更新において、ユーザーにコマンドプロンプトやPower Shellを開かせて、何かを「コピー&ペースト」させるような操作を要求することは基本的にありません。

そのため、このような指示が出た時点でClickFix攻撃を疑い、直ちにブラウザを閉じて、操作を中断しましょう。

4つのポイントを改めて整理します。

ひとつのポイントだけで判断せず、複数のポイントを確認するようにしましょう。

| チェック項目 | 確認すべき点 |

|---|---|

| URL/ドメインの確認 |

・ドメインのスペルは正しいか ・無関係な文字列はないか |

| 表現の確認 | ・緊急性や不安を過度に煽っていないか |

| 文章の確認 | ・不自然な日本語や誤字脱字はないか |

| 操作要求の確認 | ・コマンドのコピー&ペーストを要求されていないか |

ClickFixによる被害

ClickFix攻撃によって不正なコマンドが実行されると、情報漏洩をはじめとした深刻な被害を受ける可能性があります。

具体的にどのような被害が想定されるのか確認していきましょう。

マルウェア感染による情報漏洩

多くのClickFix攻撃は、情報窃取型マルウェア「インフォスティーラー」への感染を目的に仕掛けられます。

インフォスティーラーに感染したデバイスからは、ブラウザに保存されたIDやパスワード、Cookie情報、仮想通貨ウォレットの認証情報、さらには社内の機密情報などが窃取される危険があります。

また、窃取された情報は、ダークウェブなどで不正に売買される恐れもあります。

不正アクセスとアカウント乗っ取り

ClickFix攻撃によって窃取された認証情報が悪用されると、社内システムやクラウドサービスへの不正アクセスにつながります。

攻撃者は正規の従業員になりすましてシステムに侵入し、内部情報の探索やほかシステムへの攻撃(ラテラルムーブメント)の足がかりとします。

また、アカウントが乗っ取られてしまうと、被害範囲の特定が著しく困難になります。

金銭的被害とビジネス信用の失墜

ClickFix攻撃がランサムウェア感染に発展するケースも報告されています。

ランサムウェアとは、デバイスやサーバー内のデータを暗号化し、復旧の対価として高額な身代金を要求するマルウェアです。

このランサムウェアに感染すると、金銭被害に加え、情報漏洩やサービス停止といった被害が生じる可能性があります。

さらに、こうしたインシデントが一度でも発生すれば、たとえ被害者の立場であったとしても、顧客や取引先からの信頼が大きく損なわれ、企業経営に深刻な悪影響が及びかねません。

企業が実施すべきClickFixへの具体的な対策

ClickFix攻撃による被害を防ぐために、企業側が実施すべきセキュリティ対策を4つ紹介します。

- 対策(1):多要素認証(MFA)を導入する

- 対策(2):OSやソフトウェアを最新の状態に保つ

- 対策(3):従業員へセキュリティ教育を実施する

- 対策(4):EDR製品で不審なプロセス実行を検知する

ClickFix攻撃から企業・組織を守るためには、従業員の意識向上と技術的な対策の両輪で進めることが不可欠です。

詳しく確認していきましょう。

対策1:多要素認証(MFA)を導入する

「多要素認証」とは、システムやサービスへログインする際に、「知識情報」「所持情報」「生体情報」の3つの認証要素のうち、2つ以上の認証要素を組み合わせて認証を行うセキュリティ手法です。

▼多要素認証の例

- パスワード(知識情報)を入力後、スマホアプリの認証コード(所持情報)を入力してログインする

- キャッシュカード(所持情報)をATMに読み込ませ、暗証番号(知識情報)を入力して金銭を引き出す

多要素認証を導入していれば、万が一ID・パスワードが窃取されたとしても、不正アクセスやアカウント乗っ取りなどのリスクを大幅に軽減させることができます。

業務で利用するシステムやクラウドサービスで設定が可能なものは、多要素認証の導入を徹底し、より安全性の高い認証方法を確立することが推奨されます。

対策2:OSやソフトウェアを常に最新の状態に保つ

業務で利用するOSやアプリケーション、セキュリティソフトなどは、常に最新のバージョンにアップデートして使用することが重要です。

OSやソフトウェアのなかには、公開・出荷後に「脆弱性(セキュリティ上の欠陥)」が発見されるものが少なくありません。

この脆弱性を放置してしまうと、 ClickFix攻撃に限らず、あらゆるサイバー攻撃の標的となりやすいです。

そのため、開発・提供元から修正プログラムが配布されたら、速やかに適用し、脆弱性を修正しましょう。

対策3:従業員へのセキュリティ教育

ClickFix攻撃のように、人間の心理的な隙を狙うソーシャルエンジニアリング攻撃に対しては、技術的な対策だけでなく、従業員一人ひとりのセキュリティ意識が欠かせません。

企業・組織は、定期的な研修や情報周知を実施し、従業員のセキュリティ意識向上を目指しましょう。

研修の内容としては、攻撃の具体的な手法や想定される被害に関する事例を用いて周知したり、不審なメールやWebサイトに遭遇した際にどのように報告すればいいのかを伝達したりすることが挙げられます。

また、実際の攻撃を想定したメールを送信して対応方法を確認するなど、模擬訓練の実施も有効です。

定期的な教育と訓練を実施することで、従業員の意識を高めることができるでしょう。

対策4:EDR製品で不審なプロセス実行を検知する

EDR(Endpoint Detectionand Response)を導入することで、万が一不正なコマンドを実行してしまった場合でも、その後の不審な挙動を検知し、迅速に対処することが可能です。

EDRとは、PCやスマートフォンなどのエンドポイントで発生する異常やインシデントの兆候をリアルタイムで検知し、迅速に対応することを目的としたセキュリティソリューションです。

たとえば、普段使われないプロセスからPowerShellが実行されたり、不審な外部通信が発生したりといった異常を検知し、管理者にアラートを出すため、被害が拡大する前に封じ込められます。

ClickFixの被害に遭ってしまった場合の対処法

どれだけ厳重な対策を講じても、被害に遭う可能性を完全になくすことはできません。

被害を最小限に抑えるためには、従業員が誤ってClickFix攻撃の指示に従ってしまった場合を想定し、対応フローをあらかじめ定めておく必要があります。

ここでは、 ClickFix攻撃をはじめとするサイバー攻撃の被害が発生した際に取るべき行動を3つ解説します。

該当デバイスをネットワークから直ちに隔離する

被害が疑われるデバイスが特定されたら、まずはLANケーブルを抜く、Wi-Fiを切断するなどして、ネットワークから物理的に隔離することが重要です。

ネットワークから隔離することで、マルウェアが社内ネットワークの他のデバイスへ感染を広げたり、外部のC2サーバー(指令サーバー)と通信して情報を窃取したりする被害を防ぐことができます。

パスワードを速やかに変更する

被害デバイスで使用していたすべてのアカウントのパスワードは、別の安全な端末から直ちに変更しましょう。

対象は、社内システムやクラウドサービス、メールアカウントなど、利用しているものすべてです。

とくに、管理者権限を持つアカウントが被害に遭った場合は、最優先で変更し、被害の拡大を防ぎましょう。

セキュリティ担当部門へ迅速に報告する

被害の有無にかかわらず、「不正・不審な操作をしてしまったかもしれない」と気付いた時点で、速やかにセキュリティ担当部門へ報告することも重要です。

一方で、追求や処分を恐れて、「自分が不正な操作をしてしまったかもしれない」と気付いても、報告が上がらないケースは少なくありません。

しかし、報告が遅れれば遅れるほど、初動対応や被害調査、復旧作業は難しくなり、被害拡大のリスクも高まります。

このような事態を防ぐためには、日頃からセキュリティ教育を実施し、インシデントの兆候が見られたら、隠さずに迅速に情報を共有する文化を築くことが重要です。

高度なマルウェアへの対策にAIアンチウイルス「LANSCOPEサイバープロテクション」

従業員がClickFixの手口に引っかかり、デバイスがマルウェア感染してしまうケースもあります。

そこで、Windows セキュリティに加えて、未知のマルウェアを高い精度で検出できるアンチウイルスを導入することで、より強固なセキュリティを実現できます。

高度なマルウェアに対抗するなら、AIアンチウイルス「LANSCOPE サイバープロテクション」の導入がおすすめです。

LANSCOPE サイバープロテクションは、まだ使われたことのない未知のマルウェアを迅速に検知し、脅威から組織の大切なエンドポイント(PCやスマホ、サーバー、システム等)を保護します。

「LANSCOPE サイバープロテクション」では、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

2種類のアンチウイルスソリューションの特徴を紹介します。

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「LANSCOPE サイバープロテクション」は、 アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

マルウェアに感染した場合は「インシデント対応パッケージ」にお任せください

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、「サイバー攻撃を受けた後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

本記事では、新たなサイバー攻撃の手口である「ClickFix」について、その仕組みと対策を解説しました。

▼本記事まとめ

- 世界的に急増し、深刻な脅威になっているサイバー攻撃の手口

- 画面上に偽のエラーメッセージや偽のCAPTCHA認証画面を表示し、ユーザー自身にマルウェアの実行や不正アクセスの起点となる操作を行わせようとする

- ユーザーにコマンドプロンプトやPower Shellを開かせて、何かをコピー&ペーストさせるような操作を要求された場合、ClickFix攻撃であると判断すべき

- 感染した端末からブラウザに保存されたIDやパスワード、Cookie情報、仮想通貨ウォレットの認証情報、社内の機密情報などが窃取される可能性がある

- 多要素認証(MFA)の導入、OSやソフトウェアを常に最新の状態に保つ、従業員へのセキュリティ教育、EDR製品などで不審なプロセス実行の対策をすることが重要

ClickFixは、OSの正規機能を悪用し、ユーザー自身の操作によって攻撃を成立させる非常に巧妙な脅威です。

この脅威から組織を守るためには、従業員への継続的な教育と、多要素認証やEDRといった技術的対策を組み合わせることが不可欠です。

本記事で得た知識を活用し、自社のセキュリティ体制の見直しと強化にお役立てください。

おすすめ記事