クラウドセキュリティ

ソーシャルエンジニアリングとは?対策や事例、よくある手口

Written by 田村 彩乃

目 次

ソーシャルエンジニアリングとは、主にシステムやサービスへのログインに必要な重要情報を、情報通信技術を使わずに盗み取る攻撃手法です。

・PC画面を覗き見し、パスワードなどを盗む

・なりすまし電話をかけ、個人情報を盗む

・ごみ箱を漁り、個人情報を盗む

などの「アナログ的な手法」で、人間の心理的な弱みやミスにつけこみ、情報を盗み取るのがソーシャルエンジニアリングの特徴です。本記事では、ソーシャルエンジニアリングの具体的な概要に加え、その被害リスクや有効な対策案についてご紹介します。

▼この記事を要約すると

・ソーシャルエンジニアリングとは、情報通信技術を使わずにパスワードなどの重要情報を盗む手法

・ただし、近年は偽メールやWebサイトを用いて個人情報を盗む手法も「ソーシャルエンジニアリング」に含まれると定義するケースもある

・アメリカの大手通信会社「ベライゾン」の2023年調査によれば、データ漏洩/侵害の74%が、ソーシャルエンジニアリング攻撃や過失など、人的要因に起因している

・公的機関などの信頼できる相手を装う」「緊急性や恐怖感を煽る」「信頼性のある理由を伝えて情報を盗む」など、心理面を悪用した手口が多い

・ソーシャルエンジニアリングの主な手口として「PC画面などを覗き見る」「なりすまし電話やメールで個人情報を盗む」「ごみ箱を漁る」「フィッシング詐欺」や偽警告で不安をあおる「スケアウェア」などが存在

・対策として、多要素認証やセキュリティソフトの導入のほか、重要情報の取り扱いルールを社内で定め、徹底することが効果的

ソーシャルエンジニアリングへの対策を強化したいとお考えの方は、ぜひご一読ください。

また、ソーシャルエンジニアリング対策として非常に有効な「多要素認証の導入」について、設定のポイントを資料にまとめています。

ソーシャルエンジニアリングとは

ソーシャルエンジニアリングとは、システムやネットワークにログインする為に必要な「IDやパスワード」を、情報通信技術を使わずに盗む手法です。

具体的には

・情報システム部門の担当者や銀行のカスタマーサポートなどになりすまし、電話で機密情報を聞き出す

・ログイン情報など、重要なデータを扱っているPCやモバイル端末の画面を、こっそり盗み見る

といった「アナログな手口」が、ソーシャルエンジニアリングに該当します。

ただし、近年は偽メールやWebサイトを用いて個人情報を盗む手法も「ソーシャルエンジニアリング」に含まれると定義するケースもあるようです。

ソーシャルエンジニアリングは、人の心理的な隙や行動のミスを狙った攻撃であり、ウイルス対策ソフトのようなテクノロジーのソリューションでは、防げない脅威です。

実際、アメリカの大手通信会社「ベライゾン」の2023年調査によれば、データ漏洩/侵害被害の74%がソーシャルエンジニアリング攻撃や過失、誤用などの「人的要因」に起因していると報告されています。

企業・組織はもちろん個人においても、ソーシャルエンジニアリングは自組織・自身の情報を守る上で、最も警戒すべきセキュリティ脅威の1つと言えるでしょう。

日本企業が最も恐れる脅威では「フィッシング詐欺/ソーシャルエンジニアリング」が1位に

大手セキュリティメーカーが、2022年に実施した意識調査によると、日本企業88組織が回答する「今後1年間で懸念されるサイバー脅威」の部門にて、「フィッシング詐欺/ソーシャルエンジニアリング」が、1位を獲得する結果となりました。

▼日本の組織が懸念する、サイバー攻撃ランキング

| 順位 | 脅威名 |

|---|---|

| 1位 | フィッシング詐欺/ソーシャルエンジニアリング |

| 2位 | ファイルレス攻撃 |

| 3位 | ボットネット |

| 4位 | ランサムウェア |

| 5位 | 中間者攻撃 |

出典:ScanNetSecurity|日本の組織が最も懸念するサイバー脅威はフィッシング詐欺とソーシャルエンジニアリング

このデータより、多くの企業がソーシャルエンジニアリングの脅威を理解しており、対策への意識を高く持っていることが伺えます。

一方、同調査内では「組織のセキュリティ予算の十分さ」「CEOや取締役のセキュリティ関与の積極性」が、日本は他国に比べて低い傾向にあるという結果も出ています。

ソーシャルエンジニアリングをはじめ、情報漏洩リスクへの危機意識が高い一方、実際には十分なセキュリティ対策を取れていない企業が多いことは、日本企業の大きな課題と言えるでしょう。

ソーシャルエンジニアリングは「心理的な隙」を突く攻撃

ソーシャルエンジニアリングは人間の心理的な隙を突いてくる攻撃手法です。

「心理的な隙」を突く方法として、以下のような手法を使われるケースが多くなっています。

・「信頼できる相手」を装う

・「緊急性や恐怖感」をアピールする

・「信頼性のある理由」を持ち出す

ここでは、上記の3つの手法の特徴について解説します。

取引先や公的機関など「信頼できる相手」を装う

攻撃者がスムーズに機密情報を盗み取るため、取引先や公的機関などの信頼性の高い相手を装う手口がよく用いられます。

「何度かやりとりしている取引先だから問題ない」「市役所の職員が言っているのだから間違いない」など、信頼できる相手には警戒心が希薄になってしまう人間心理を利用して、口座情報や個人情報を聞き出します。

緊急性や恐怖感を出し、回答を引き出す

ソーシャルエンジニアリングでは、攻撃者は緊急性や恐怖感を巧みに演出し、被害者の感情を操作することで情報を盗み取ろうとします。

例えば、「至急お願いします」「お客様のアカウントが不正利用されています」などは、ソーシャルエンジニアリングにて、よく使われる文言です。ターゲットの親族を名乗って銀行口座などへの入金を促す「オレオレ詐欺」も、“ソーシャルエンジニアリングの一種”です。

「今すぐ行動しなければならない」と思わせる手口は、ターゲットの冷静さを奪い、真偽を十分に検討しないまま行動に移させてしまいます。

「信頼性のある理由」を伝え、情報を盗む

攻撃者はいかにも信頼性のある理由をターゲットに伝え、巧みに情報を盗み取ります。

例えば「銀行のサポートセンターですが、返金先の口座を教えてください」など、金融機関や公共機関を装うことで、ターゲットを信用させ情報を引き出すなどの手法が考えられます。

ソーシャルエンジニアリング攻撃の主な5つの手口

続いて、覚えておきたい「ソーシャルエンジニアリングの主な手口」を解説します。主な手口は、次の5つです。

・PC画面などを覗き見し、パスワードなどを盗む(ショルダーハッキング)

・なりすまし電話をかけ、個人情報を盗む

・ごみ箱を漁る(トラッキング)

・フィッシング詐欺(スミッシング)

・スケアウェア

1.PC画面などを覗き見し、パスワードなどを盗む(ショルダーハッキング)

「ショルダーハッキング」は、パソコンやスマートフォンを使用している人の背後などから画面をこっそり覗き込んで、入力中のIDとパスワードを記憶したり、機密情報が書かれているメールの内容を盗み見たりする手口です。

ショルダーハッキングは攻撃の痕跡が残らないため、不正アクセスなどの被害に遭うまで情報を盗み取られたことに気づけない可能性が高いです。

社外はもちろん仮に社内であっても、ログイン情報やカード番号などを扱う際は、画面を覗き見ている人が周囲にいないかを確認し、安全が確保された状態で使用することが重要です。

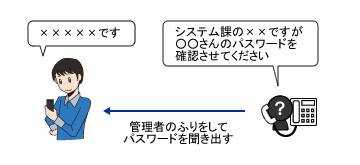

2.なりすまし電話をかけ、個人情報を盗む

ソーシャルエンジニアリングによくある2つ目の手口は、取引先などの関係者になりすまして電話をかけ、個人情報を盗み取る手法です。

この手法では関係者を装った攻撃者が「取引に使用している口座が変更になったので、取引先の口座登録手続きを新たに行う必要がある」などの理由を口実に、現在の口座情報を盗み取るなど、巧みな話術で被害者をだまします。

「ベライゾン」の2023年調査でも、ソーシャルエンジニアリング被害の約50%が「なりすまし」による手口であり、その件数は昨年度の約2倍に増加していると報告されています。

個人情報や社内機密の共有を求める電話がかかってきた際は、すぐ信用せず、「なりすまし電話」を疑いましょう。また、取引先やクライアントに別途電話やメールで連絡を入れ「本当に関係者かどうか」を、すぐに確認するよう対策します。

3.ごみ箱を漁る(トラッキング)

「トラッキング」は、ごみ箱から個人情報が記載されたメモなどを拾い、不正使用する手口です。

パソコンのIDやパスワードなどのログイン情報や営業リスト、顧客の住所・電話番号の一覧などが記載された用紙をそのままごみ箱に捨てると、悪意のある第三者に、情報を盗み取られてしまう可能性があります。

また紙に限らず、URBメモリなどの記憶媒体をデータを消さず廃棄すると、同じく情報を窃取されるリスクがあります。

重要な情報が記載された用紙・記憶媒体を処分する際は、必ずシュレッダーにかける・溶解する・データを初期化するなど、外部に情報が流出しない対策を行いましょう。

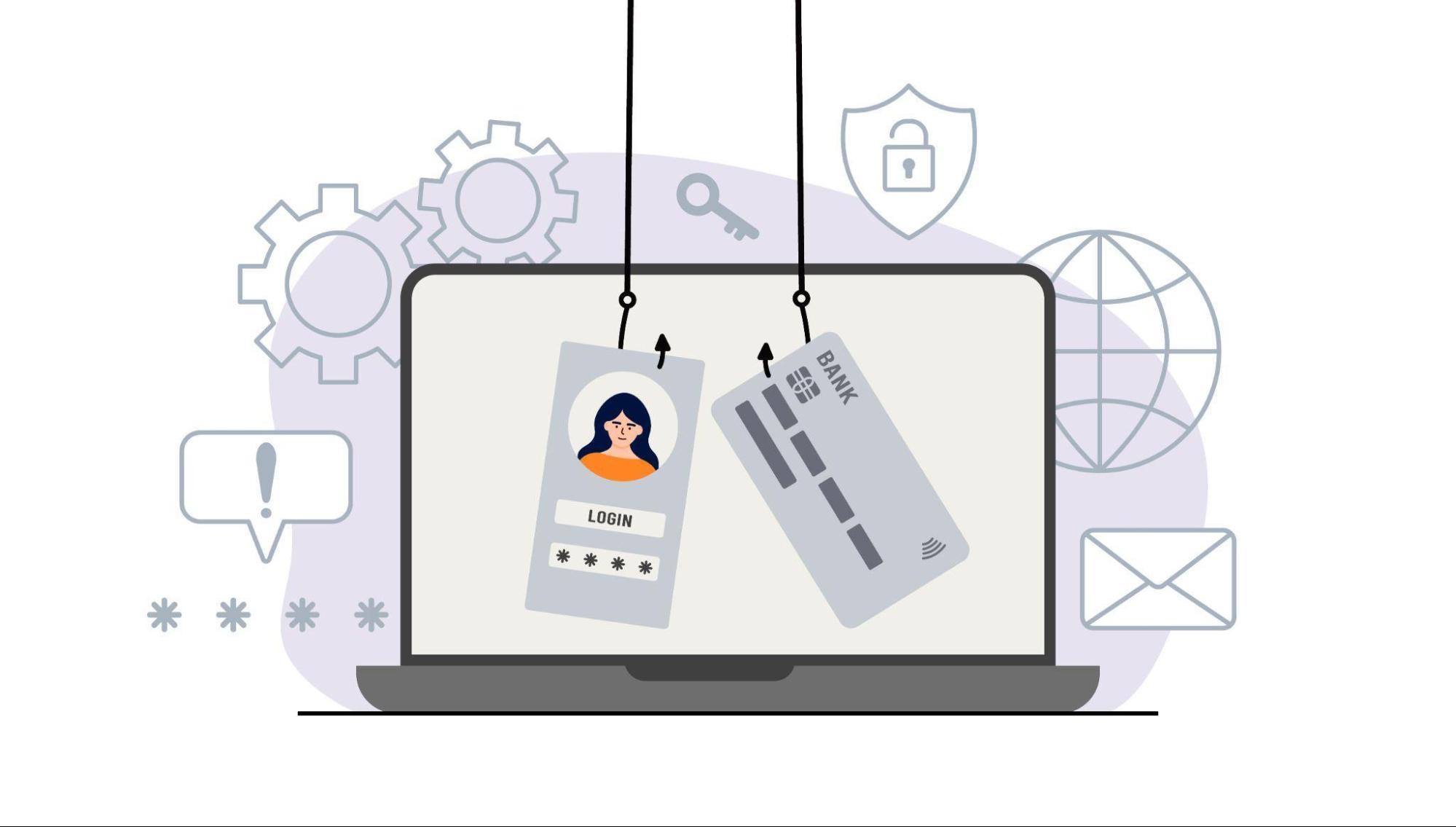

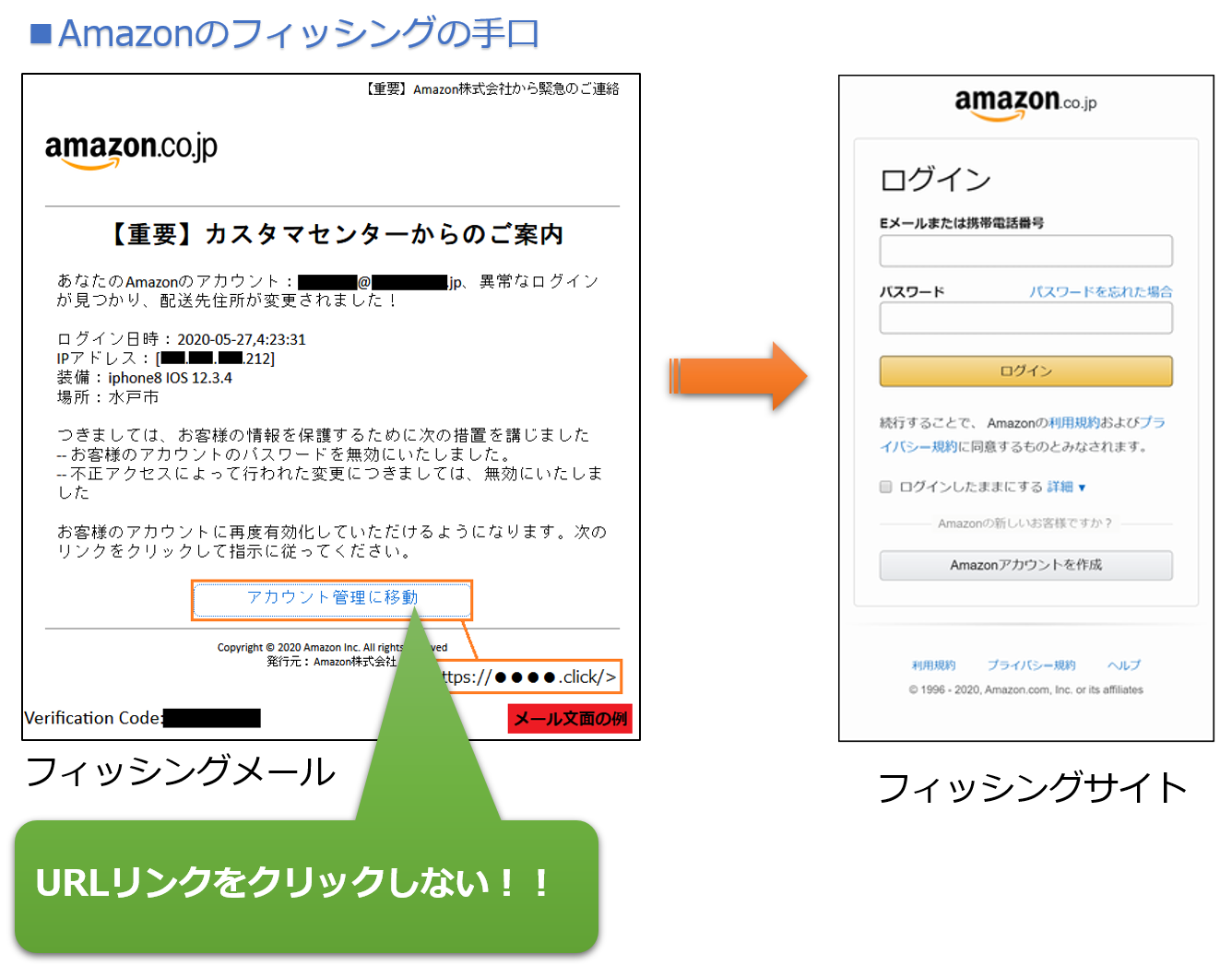

4.フィッシング詐欺(スミッシング)

「フィッシング詐欺」とは、情報の窃取を目的としたサイバー攻撃の一種です。

メールなどでターゲットを不正なURLに誘導し、攻撃者が事前に作成した偽サイト・フォームから氏名や電話番号、クレジットカード番号などの個人情報を入力させ、不正利用することを目的としています。

■フィッシング詐欺の具体例

・「プレゼントに当選しました!」などのメールからフォームが記載されたURLに誘導し、氏名や住所を入力させる

・大手ECサイトを装い「システムトラブルが発生した」「異常なログインがあった」といった内容のメールを送信し、偽サイトに誘導して個人情報を入力させる

出典:IPA|URLリンクへのアクセスに注意(2021年8月31日)

またフィッシング詐欺のうち、スマートフォンのSMSを利用する手口を「スミッシング」と呼びます。近年はスミッシングによる被害も多発しており、通販サイトや宅配業者などを模した、不審なSMSには注意が必要です。

フィッシング詐欺について詳しく知りたい方は、以下の記事もご参照ください。

関連ページ

フィッシング詐欺とは?手口や見破るポイント・対策を「事例」を用いて解説

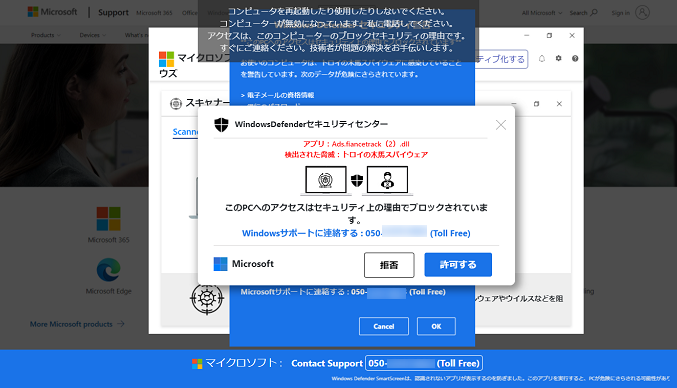

5.スケアウェア

スケアウェアとは、パソコンの画面上に「ウイルスに感染しました」「セキュリティに問題があります」などの警告文を表示させ、有料ソフトやサービスを購入させる手口です。

「ウイルスを駆除したい場合は今すぐこちらのソフトを購入してください!」などの危機感を煽る文章でターゲットを誘導し、利益を得ることを目的としています。

▼警告画面が次々と表示される「スケアウェア」の例

出典:IPA|偽のセキュリティ警告に表示された番号に電話をかけないで(2021年11月16日)

スケアウェアがユーザーの不安を煽る手口は巧妙であり、リアルタイムにスキャンが進行しているように見せかけたり、ブラウザを無数に出現させたりして、あたかもウイルスに感染しているかのような演出が行われます。

対策として、ブラウザ上に警告画面が表示された場合は、基本的に「偽警告」と疑うことが重要です。安易に警告の指示に従わず、まずはブラウザを閉じ、冷静な対処を心がけましょう。

番外編 SNSやメール・USBを活用する手法が「ソーシャルエンジニアリング」に該当するケースも

冒頭に記述した通り、ソーシャルエンジニアリングは基本的に「情報通信技術を用いず、重要情報を盗み取る手口」と定義されていますが、近年はリアル・デジタルを問わず「標的の心理的な隙やミスを狙い、不正行為を行う」脅威のことを称するケースもあります。

デジタルを介して行われるソーシャルエンジニアリングの手口としては

・USBメモリにマルウェアを仕込み、挿入させることで感染させる

・SNSを用いて、DMなどで個人情報を聞き出す

などの手法が存在します。

これらのリスクに対処するためには、信用できないメールやSMS・Webサイト・USBメモリなどは、開かない・使用しない・無視することを、日常から心がけることが重要です。

近年では、より「高度化」したソーシャルエンジニアリング攻撃が仕掛けられることも

近年、ソーシャルエンジニアリングの手口は巧妙化しており、攻撃者はさまざまな方法でターゲットの情報を盗み取ろうとしています。

巧妙化する手口の一例として、カフェや空港のラウンジで提供されているUSB充電ポートにマルウェアを仕込んだり、QRコードに不正なURLを仕込んで誘導させたりと、一見気がつきにくい方法でターゲットの個人情報を手に入れようとしています。

攻撃から身を守るためには、ソーシャルエンジニアリングにどのような手口があるのかを十分に理解した上で、適切な対策を取る必要があります。具体的な対策については「ソーシャルエンジニアリング攻撃に効く4つの方法」より、ご確認ください。

ソーシャルエンジニアリング攻撃に遭うと、どんな被害リスクが想定される?

ソーシャルエンジニアリング攻撃に遭うと、次のような被害リスクが考えられます。

・自社の機密情報を盗まれる

・顧客や取引先の個人情報が漏洩する

・金銭的な被害に遭う

ソーシャルエンジニアリング攻撃によってログインIDやパスワードを盗み取られると、システムやサービスへの不正アクセスを招き、自社の機密情報を盗み取られたり、顧客や取引先の個人情報が漏洩したりする恐れがあります。

例えば、新商品の企画や開発情報など「社内機密」が漏れてしまえば、競合他社にアイデアを盗まれる等、ビジネス的に大きな損害を被るリスクも考えられます。

また、顧客や取引先の個人情報が漏洩すれば、企業としての信頼低下につながり、場合によっては訴訟や損害賠償問題に発展する可能性もあるでしょう。

さらに、オンラインバンキングやクレジットカード番号が流出すれば、不正送金や見に覚えのない購入など、金銭的被害が発生するリスクもあります。

このように、小さなミスが企業・組織の運営にも影響するような、大きな被害に発展する可能性を秘めているのが、ソーシャルエンジニアリングの恐ろしさです。

ソーシャルエンジニアリング攻撃に効く4つの方法

ここまでソーシャルエンジニアリングに関する、巧みな手口や被害リスクについてお伝えしました。

人の心理を巧妙につくソーシャルエンジニアリングの被害から、重要な情報資産を守るためには、日常から以下の4つの対策を心がけることが有効です。

1.「個人・機密情報を扱うルール」を、組織で策定・徹底する

2.「多要素認証」導入など、不正ログインをさせない体制づくり

3. 強力な「セキュリティソフト」を導入する

4.「不審なUSBや添付ファイル・URL」は開かない

順番に解説していきます。

1.個人・機密情報を扱うルールを組織で策定・徹底する

最も基本的な内容ですが、ソーシャルエンジニアリング1つ目の対策として「個人情報や機密情報を扱うルールを組織で策定・徹底すること」が重要です。

組織で取り決めるべき「重要情報の取り扱いルール」の例として、下記のような内容が考えられるでしょう。

・電話やメールで個人情報を尋ねられても、その場ですぐに回答せず持ち帰る

・離席時は、パソコンやスマートフォンのロックを徹底する

・機密情報はオフィス内でのみ扱う

・カフェやワークスペースで業務を行わない

・重要情報が印刷された紙は、必ずシュレッダーをかけて破棄する

社内のセキュリティルール策定に加え、重要なのは内容を社員に周知し、全員が安全に考慮して業務に臨むことです。社内研修等を通じ、社員のセキュリティに対する意識教育を行いましょう。

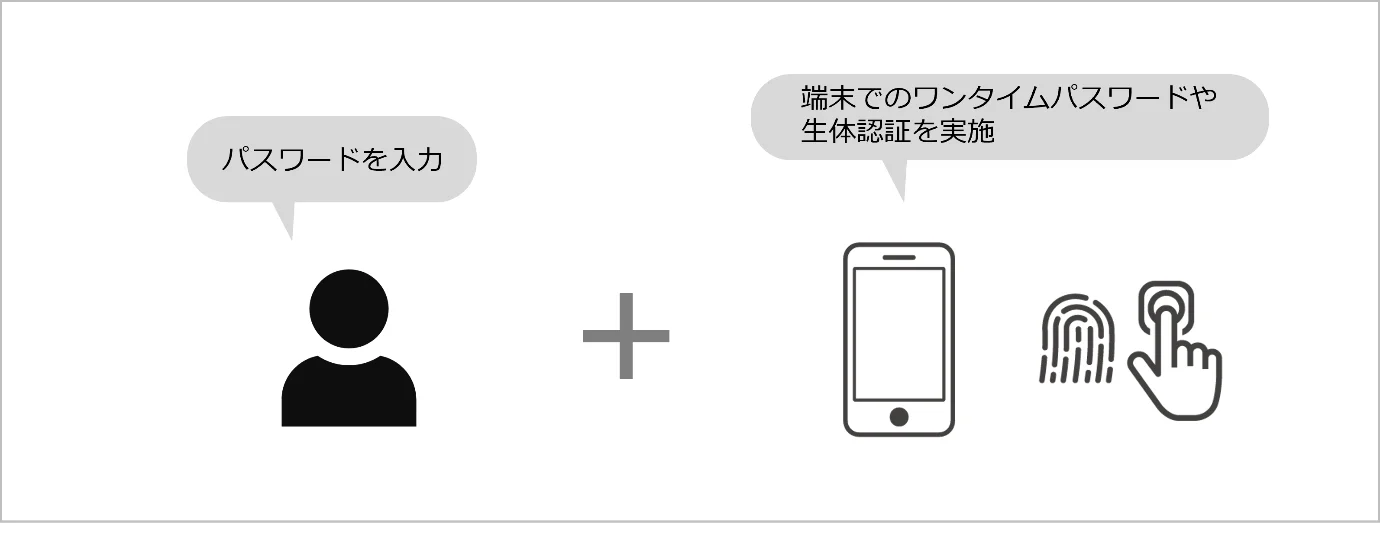

2.「多要素認証」導入など、不正ログインをさせない体制づくり

ソーシャルエンジニアリングに有効な対策、2つ目は「多要素認証を導入すること」です。

多要素認証とは、IDやパスワードなどの「知識情報」、社員証やスマートフォンなどの「所持情報」、指紋・静脈・虹彩などの「生体情報」といった3つの要素のうち「2種類以上の要素を利用する認証方法」を指します。

▼多要素認証のイメージ

多要素認証を導入することで、仮にソーシャルエンジニアリングにて「IDやパスワード」が盗まれ不正ログインが行われた場合も、他の認証要素によって、ログインを防ぐことが可能となります。

特に近年、企業でもテレワークの推進により、外部のオンラインストレージやクラウドサービスを利用し、業務を行う機会も増加しています。これら「ログインをして利用」するサービスでは、不正ログインによる情報漏洩被害も発生しやすいため、多要素認証による根本的な対策は非常に有効な手段です。

多要素認証はソーシャルエンジニアリングだけでなく、他の不正ログインを目的に行われるサイバー攻撃に、幅広く対策できるセキュリティ手法です。「多要素認証」については、以下の記事でも詳しく解説しています。

関連ページ

例でわかる!多要素認証(MFA)とは?仕組みや種類・二段階認証との違いをわかりやすく解説

3.強力なセキュリティ製品を導入する

ソーシャルエンジニアリングに有効な対策、3つ目は「強力なセキュリティ製品の導入」です。

ウイルスの侵入を検知しブロックするアンチウイルスソフトや、不正侵入検知のIDS/IPS、パソコン・スマートフォンをはじめとしたデバイスやネットワークの監視を行うEDR/NDRなどは、セキュリティソフトの代表的な例です。

仮にソーシャルエンジニアリングによって、攻撃者に不正侵入されたり、マルウェアを仕掛けられたりした場合も、セキュリティ製品を導入することで、速やかに検知やブロック・駆除といった対処を行えます。

MOTEXでは、AIを駆使したアンチウイルスソフト・EDR「LANSCOPE サイバープロテクション」を提供しています。

関連ページ

業界最高峰のAIアンチウイルス「LANSCOPEサイバープロテクション」

4.不審なUSBや添付ファイル・URLは開かない

ソーシャルエンジニアリングに有効な対策、4つ目は「不審なUSBや添付ファイル・URLは基本的に開かないこと」です。

それらを安易に開封・使用することで、意図せずマルウェアへ感染したり、偽サイトへの誘導され個人情報を盗まれたりする可能性があるためです。

見覚えのないUSBやCD-ROMに安易に接続しない、不審な添付ファイルやURLが記載されたメールは開かずに削除するなど、基本的な運用ルールを従業員に徹底的に周知しましょう。

ソーシャルエンジニアリングによる不正アクセス対策は「LANSCOPE プロフェッショナルサービス」にお任せください

ソーシャルエンジニアリングによって発生する、組織の不正ログイン対策であれば、LANSCOPE プロフェッショナルサービスの「クラウドセキュリティ診断」がおすすめです。

近年、多くの企業で発生する「クラウドサービス経由の情報漏洩事故」ですが、これら被害の多くが、「アクセス権限の設定不備」や「ログイン設定の脆弱性」に起因しています。

クラウドセキュリティ診断であれば、Microsoft365(SharePoint、OneDrive) や AWS・Salesforce

といった、ご利用中のクラウドサービスにおける設定不備や課題を、専門家がすべて洗い出します。先述した「多要素認証の設定」なども、同サービスにてサポート可能です。

認証やアクセス権限を正しく設定することで、不正アクセスによる被害を防ぎ、お客様の大切な情報資産を守ります。

関連ページ

クラウドセキュリティ診断の詳細│LANSCOPE プロフェッショナルサービス

また、特に相談の多い「Microsoft 365 」では、より手ごろな価格帯でクラウドセキュリティ診断を受けられる「健康診断パッケージ」も提供中です。詳しくは、以下のページよりご覧ください。

関連ページ

低コスト・短期で診断を行う『セキュリティ健康診断パッケージ』

まとめ

「ソーシャルエンジニアリング」に関して、基礎知識やリスク、具体的な対策などについて解説してきました。

▼この記事をまとめると

- ソーシャルエンジニアリングとは、情報通信技術を用いずに重要情報を盗む手法

- ソーシャルエンジニアリングは「信頼できる相手」を装って緊急性や恐怖感をアピールしたり、「信頼性のある理由」を持ち出して情報を聞き出したりするケースが多い

- 「PC画面の覗き見」や「なりすまし電話」「ごみ箱を漁るトラッキング」「USBメモリによるマルウェア感染」「フィッシング詐欺」「スケアウェア」などの手口がある

- ソーシャルエンジニアリング攻撃に遭うと、企業の機密情報や個人情報の漏洩、金銭的被害などのリスクがある

- 対策として「重要情報を扱う際の社内ルールの策定」を行い、従業員に周知・徹底を促すことが重要

.

ソーシャルエンジニアリングから身を守るためには、多要素認証やセキュリティソフトの導入などが効果的です。日頃から従業員全体でセキュリティルールの意識づけを徹底し、安全な業務を心がけましょう。

また、ソーシャルエンジニアリング対策として非常に有効な「多要素認証の導入」について、設定のポイントを資料にまとめました。ぜひ合わせてご活用ください。

おすすめ記事