Written by WizLANSCOPE編集部

目 次

ラテラルムーブメントとは、従業員のPCなどからネットワークに侵入した後、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく手法です。

ラテラルムーブメントは、アクセスに従業員アカウントを用いたり、アクティビティを巧妙に隠蔽したりすることから、検知が難しいとされています。

そのため、エンドポイントをリアルタイムで監視するEDRや内部ネットワーク全体を監視し、脅威を検知するNDR・SIEMなどの導入が有効です。

本記事では、ラテラルムーブメントの手法や有効な対策について詳しく解説します。

▼本記事でわかること

- ラテラルムーブメントの概要

- ラテラルムーブメントの流れ

- ラテラルムーブメントに有効な対策

MOTEXでは、ラテラルムーブメントの対策としても有効な「EDR」に関して、中小企業の情シス1,000名を対象としたアンケート調査を実施。EDRの導入実態や、導入した情シス担当の本音などをまとめました。

EDRの導入に関心のある企業様は、ぜひご活用ください。

ラテラルムーブメントとは

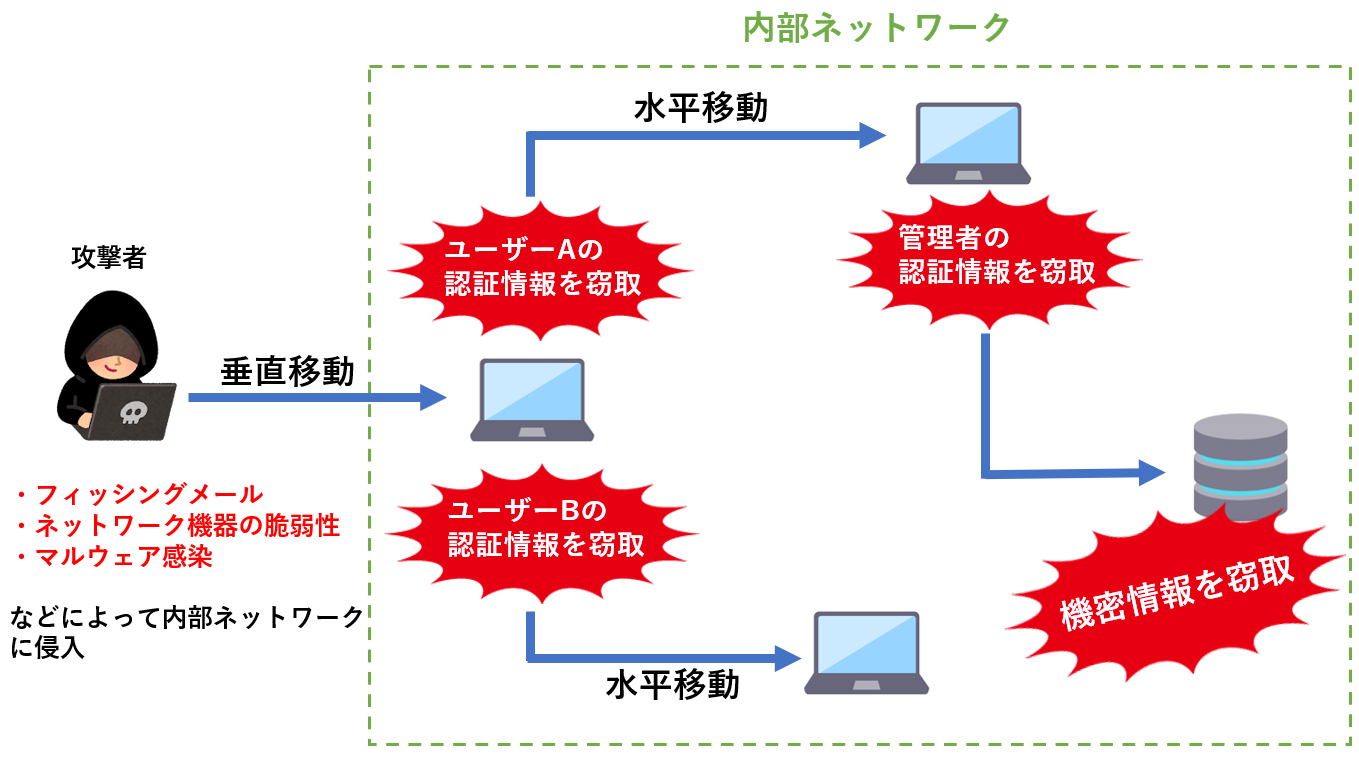

ラテラルムーブメント(Lateral Movement、水平展開)とは、攻撃者がネットワークへ侵入した後、ネットワーク内部を水平方向に移動しながら、侵害範囲を段階的に拡大していく攻撃手法です。

攻撃者はまず、マルウェア感染や標的型メールなどを利用して、組織のネットワークへの初期侵入を行います。(垂直方向の移動)

続いて、脆弱性の悪用や不正に取得した認証情報などを悪用して権限を引き上げ(垂直権限昇格)ながら、複数のシステムやアカウントへ侵害を拡大し、内部ネットワークを横方向に移動し、最終目的である機密情報へとたどり着きます。

▼ラテラルムーブメントのイメージ

通常、企業機密等の重要なデータはアクセス権が限定的であり、また堅牢なセキュリティ体制を突破する必要があります。

そのため攻撃者は、まずは組織のネットワークへ侵入し、機密情報のアクセスに必要な権限を獲得しながら、目的のデータへの到達を目指します。

例えば、はじめにユーザーAの端末へ侵入した後、ネットワークを介して、より重要な権限をもつ「経営幹部のアカウント」へアクセスを広げる、といった具合です。

ラテラルムーブメントは、アクセスに従業員アカウントを用いる点や、あるいはアクティビティを巧妙に隠蔽する特性から、侵入された組織側が攻撃に気づきづらいという厄介な特徴があります。

また「高度で持続的な脅威」であるAPT攻撃では、しばしばラテラルムーブメントを活用し、大企業や公的機関の機密情報が狙われます。

ラテラルムーブメントが行われる流れ

次に「ラテラルムーブメントが行われる流れ」について、攻撃者がネットワークへ侵入した時点から解説します。

- ネットワーク内の情報収集

- 権限昇格

- 追加アクセスの確立

- 機密情報へのアクセスと抽出

- ネットワーク内の検出回避

詳しく確認していきましょう。

1. ネットワーク内の情報収集

攻撃者はネットワーク内の侵入プランを立てるため、ネットワークのマッピング、ポートスキャンなど、ネットワーク内の偵察を行います。

またフィッシングやソーシャルエンジニアリング、キーロガー等を用いて、ネットワーク内アカウントの認証情報を摂取します。

2. 権限昇格

より高い権限レベル(管理者権限など)を得るため、獲得したログイン情報などを用いて、ネットワーク内の様々なシステムやアカウントへアクセスを繰り返します。

このとき攻撃者はリモートアクセスにより、遠隔にて操作をおこないます。

3. 追加アクセスの確立

攻撃者はバックドアやトロイの木馬を残すことで、継続的に簡易アクセスが可能な状態を確立します。また新しいユーザーアカウントを作成することで、検出を避けつつネットワーク内での自由に動ける権利を確保します。

4. 機密情報へのアクセスと抽出

最終的に目標に応じて、機密情報、財務データ、個人情報など、特定のデータへとアクセス。データの外部転送や破壊などをおこないます。

窃取された情報は、不正な経済利益の獲得や組織への脅迫など、悪意ある目的に利用される可能性があります。

5. ネットワーク内の検出回避

攻撃者はセキュリティツールによる検出を避けるため、トラフィックの暗号化やログの改ざんなどを実施。秘密裏な目的達成をおこないます。

企業のメールアカウントを悪用する「ラテラルフィッシング」

攻撃者がラテラルムーブメントをおこなうため、認証情報を盗む手法の1つに「ラテラルフィッシング」があります。

そもそもフィッシングとは、ターゲットに電子メールを送り、偽のWebサイトに誘導することで、ユーザーの認証情報を盗んだりマルウェアへ感染させたりする攻撃です。

大手企業や公的機関を装ったメールで、ターゲットを誘導するのが常習手口です。

▼とある企業を装ったフィッシングメール

出典:警察庁│フィッシング110番

対して「ラテラルフィッシング」とは、企業や組織のメールアカウントを乗っ取り、乗っ取った正規のメールアドレスから、標的に対してフィッシングメールを送りつける攻撃手法を指します。

なりすましではなく、正規のアカウントを乗っ取ってメールを送るという特性上、偽メールと見分けることが難しいのがラテラルフィッシングの特徴です。

またラテラルムーブメントを実行する際は、はじめに従業員のメールアカウントを乗っ取り、組織内の別の従業員へとメールを送信することで、認証情報の獲得をおこないます。

「内部からのメールには警戒心が低い」という心理を悪用し、権限昇格を進めていきます。

ラテラルフィッシングの対策としては、「多要素認証」の導入が効果的です。

多要素認証を活用することで、万が一認証情報が盗まれた際も、アカウントへの不正ログインのリスクを大幅に低減できます。

ラテラルムーブメントへ有効なセキュリティ対策

ラテラルムーブメントへの対策方法として、以下の4つが挙げられます。

- 内部ネットワークの監視・脅威検知システムの導入

- アクセス権限の最小化と管理

- 「多要素認証」など認証の強化

- 高度なアンチウイルスやEDRの導入

詳しく解説します。

内部ネットワークの監視・脅威検知システムの導入

ラテラルムーブメントの対策の1つに、内部ネットワーク全体を監視し、脅威を検知するセキュリティソリューションの導入があげられます。攻撃の早期発見を可能にするネットワーク監視製品には、NDRやSIEMなどが挙げられます。

| NDR | ネットワーク機器に流れるトラフィックを分析し、外部からの攻撃や内部不正などの兆候を可視化・検知するセキュリティソリューション |

|---|---|

| SIEM | 組織のあらゆる領域に設置したIT機器からログやイベントデータを集約し、一元的に管理・分析を行えるセキュリティソリューション |

MOTEXでは、ネットワーク全体の通信状況の可視化と異常な挙動検知を実現する、NDR「Darktrace(ダークトレース)」を提供しています。

アクセス権限の最小化

ラテラルムーブメントの対策であれば、そもそもデータファイルやシステムの「アクセス権限の最小化」しておくことも重要です。

- 重要データは、幹部層のみ閲覧できるよう設定する

- システム管理は、情シス部門のみおこなえるよう設定する

機密情報を求めて、権限昇格を繰り返すラテラルムーブメントでは、アクセス権限を最小限にすることで犯行を困難にします。

多要素認証などによる認証強化

ラテラルムーブメントにおいて、攻撃者は従業員の認証情報を盗み悪用することで、権限の乗っ取りを行います。

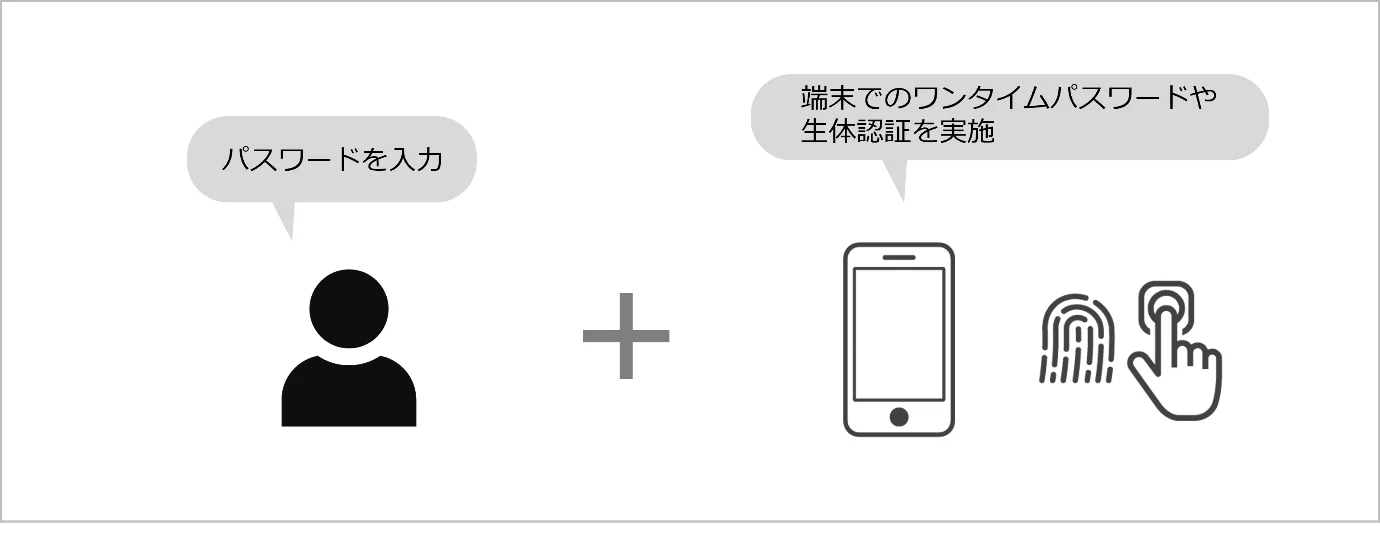

よって不正な乗っ取りを防ぐには、IDとパスワードのみに頼らない、認証方法の導入が効果的です。具体的には「多要素認証」による、認証の強化がおすすめです。

多要素認証とは、①知識情報(パスワードなど)、②所持情報(スマートフォンなど)、③生体情報(指紋など)の中から、2つ以上の要素を組み合わせて認証を行うセキュリティ手法です。

▼多要素認証のイメージ

多要素認証を導入していれば、仮に攻撃者がIDやパスワードを盗み、不正ログインを試みた場合も、認証を突破することができません。ラテラルムーブメントによる不正アクセス・権限昇格を防止することが可能です。

EDR(エンドポイント検知)の導入

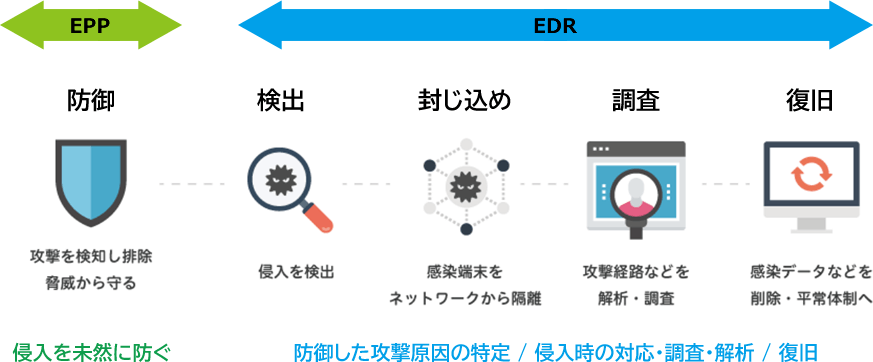

ラテラルムーブメントの対策として、EDR(エンドポイント監視)の導入も効果的です。

EDRは、PCやスマホといったエンドポイント端末内の活動をリアルタイムで監視し、不審な挙動や行動パターンを検出すると、速やかに管理者へと通知するセキュリティソリューションです。

よって仮に、攻撃者がエンドポイントへ侵入した場合も、怪しい振る舞いがあれば即時に検知し、適切な対応をとることが可能です。関連プロセスを自動的に停止させたり、侵害されたアカウントを隔離したりすることで、被害を最小限に食い止めます。

また、EDRではエンドポイントの詳細なログ情報を確認できるため、侵入経路の特定や脅威分析、それらを踏まえた再発防止策の作成などに役立ちます。

MOTEXではAI技術を駆使した、運用負荷の少ないEDR「Aurora Focus」を提供しています。

ラテラルムーブメントを用いた攻撃には

アンチウイルス✕EDR✕MDRサービスをセットで提供する

「Auroraシリーズ」がおすすめ

ラテラルムーブメント対策であれば、アンチウイルス・EDR・MDRサービスの3つをセットで提供可能な、エンドポイントセキュリティ「Auroraシリーズ」の導入がおすすめです。

侵入後、横展開を繰り返しながらネットワーク内を移動するサイバー攻撃には、侵入時・侵入後のそれぞれのポイントで、不審なパターンを検出する必要があります。

よってPC等のエンドポイントを保護するには、アンチウイルス・EDRをセットで導入し、両者が検知できない領域を補完し合うことが有効です。

▼EPP(アンチウイルス)とEDRの役割範囲

しかし実際には「EDRを使った監視業務に手が回らない」「脅威検出のアラートが多すぎて、対応しきれない」という声も多く、アンチウイルスとEDRの併用が実現していない企業様も少なくありません。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Auroraシリーズ」です。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを用いた運用監視サービス「Aurora Managed Endpoint Defense」

の3つをお客様の予算やご希望条件に応じて提供。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため(MDRサービス)、より早期にエンドポイントに潜む脅威を検出できます。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。詳細は以下よりご覧ください。

2.内部ネットワークに侵入した脅威を監視・検知するNDR「Darktrace」

「Darktrace」は、企業・組織のネットワークやクラウドのパケットを収集し、ネットワーク全体の通信状況を可視化して、異常な挙動を検知するNDRソリューションです。

AI 機械学習と数学理論によって自己学習し、ラテラルムーブメントのような、通常とは異なる通信パターンを検知します。

「管理負荷が少なく、自社のIT環境を網羅的に監視・対策できるセキュリティソリューションを求めている」方に最適です。詳しくは以下の詳細よりご覧ください。

3.万一、インシデントが発生したら…事後対応に有効な「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、「サイバー攻撃を受けた後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、マルウェアや脅威の封じ込めから復旧支援、さらに今後の対策に関するアドバイスまでを提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

本記事では「ラテラルムーブメント」をテーマに、その概要や対策について解説しました。

▼本記事のまとめ

- ラテラルムーブメントとは、ネットワークに侵入した後、ネットワーク内を水平方向に移動しながら、侵害範囲を徐々に拡大していく攻撃手法

- ネットワーク内の「偵察」や「認証情報の窃取」を行った後に「権限昇格」を繰り返し、機密情報の「窃取」にいたる

- 認証情報を盗むため、企業のメールアカウントを乗っ取り、正規のアドレスからフィッシングメールを送る「ラテラルフィッシング」という手法がある

- 対策として「内部ネットワークの監視・脅威検知システムの導入」「アクセス権限の最小化」「多要素認証による認証強化」「EDRの導入」などが挙げられる

ラテラルムーブメントは、攻撃者がネットワーク内を巧妙に移動し、複数の端末やシステムを渡り歩く手法です。

アクセス制御の強化や、EDR・NDRといった監視システムを導入することで、対策をおこないましょう。

MOTEXでは、ラテラルムーブメントの対策としても有効な「EDR」に関して、中小企業の情シス1,000名を対象としたアンケート調査を実施。EDRの導入実態や、導入した情シス担当の本音などをまとめました。

EDRの導入に関心のある企業様は、ぜひご活用ください。

おすすめ記事