Written by Aimee

大手日系企業でのマーケティング職を経て、2022年にフリーランスに転身。

要件定義〜保守まで行うウェブデザイナー、ライターとして活動しています。タイ、チェンマイを拠点に旅暮らし中。

目 次

そもそもサプライチェーンとは何か

サプライチェーンリスクとは?

サプライチェーン攻撃の3つのパターン(被害経路)

サプライチェーンリスクが発生する主な要因

サプライチェーンリスクに関連する被害事例

サプライチェーンリスクマネジメント(SCRM)の重要性

サプライチェーンリスクを軽減するための対策

サプライチェーンリスクに有効なセキュリティ「LANSCOPE サイバープロテクション」

まとめ

サプライチェーンリスクとは、本来 サプライチェーン (商品が企画・開発されてから消費者に届くまでのプロセス)が途絶える・滞ることで、自社の製品・サービスの供給の流れも止まってしまうリスクのことです。

従来は自然災害などに起因する物理的なリスクを指しましたが、近年は関連組織やベンダー(サプライヤー)を介してセキュリティ被害を受ける、「サプライチェーン攻撃」によるリスクを指すことが一般的です。

仮に自社のセキュリティ体制を万全にしても、サプライヤーのセキュリティの脆弱性な企業があれば、標的型攻撃などの被害に巻き込まれる可能性があります。組織は自社だけでなく、サプライチェーン全体でセキュリティ体制を強化することが求められています。

この記事では、サプライチェーンリスクの概要や種類、対策について解説いたします。

▼この記事を要約すると

- サプライチェーンリスクとは、関連会社(サプライヤー)に起因する、主にサイバーセキュリティに関するリスクのこと

- サプライチェーン攻撃には、 「ビジネスサプライチェーン攻撃」「サービスサプライチェーン攻撃」「ソフトウェアサプライチェーン攻撃」の3パターンがある

- サプライチェーン攻撃では、サプライチェーンのうちセキュリティの脆弱な中小企業や委託先を踏み台に、大企業へ攻撃を仕掛けるケースが多い

- サプライチェーンリスクを軽減するためには、自社のセキュリティ状況を把握に加え、「関連企業のリスク評価」「セキュリティ契約の締結」といった対策が有効

そもそもサプライチェーンとは何か

サプライチェーンリスクの話に入る前に、「そもそもサプライチェーンとは何か」について簡単に説明しておきます。

サプライチェーンとは、商品が企画・開発されてから、消費者に届くまでのプロセス全体を指します。

家電製品を例に説明すると、家電製品に使用される「部品を製造する業者」、製造された部品をもとに「商品を製造するメーカー」、商品を配送する「運送業者」、納品先である「家電量販店」などがあります。

▼サプライチェーンのイメージ

多くの企業・組織は自社で営業活動が完結することはなく、様々な関連企業や委託先(サプライチェーン)と関わり合いをもっています。

サプライチェーンリスクとは?

サプライチェーンリスクとは、前述したサプライチェーンに起因し、自社が何かしらの被害を受けるリスクを指します。

従来、サプライチェーンリスクといえば、関連会社がトラブルや自然災害で機能停止、供給が滞ってしまうというような「物理的なサプライチェーンリスク」を指していました。

しかし近年では、関連会社とのオンライン上のつながりを悪用される「サプライチェーン攻撃」により、自社が不正アクセスやランサムウェア攻撃といったサイバー攻撃を受けるリスクを指すことが一般的です。

| 物理的なサプライチェーンリスク |

|---|

| 大規模な自然災害(地震、洪水、台風など)や下請け業者の工場閉鎖や生産能力の低下、原材料価格の変動などが原因で、サプライチェーンのいずれかで供給が滞るリスク。 |

| サイバーサプライチェーンリスク |

|---|

| セキュリティ対策が十分でない関連企業やベンダーを介し、自社がサイバー攻撃を受けるリスク。あるいは取引先企業がサイバー攻撃を受けることで、サプライチェーンが断絶されるリスクを指す。 |

IPAが公表した「情報セキュリティ10大脅威2023」によれば、組織編の2位に「サプライチェーンの弱点を悪用した攻撃」がランクインしています。

▼10大脅威における「サプライチェーン攻撃」の推移

以前はそれほど注目されていなかった「サプライチェーン攻撃」ですが、2019年より毎年順位をあげ、今や組織・企業にとって無視できない、重要度の高い脅威として注目を集めています。

サプライチェーン攻撃の3つのパターン(被害経路)

サプライチェーン攻撃には、以下の3つのパターンが存在します。

1.ビジネスサプライチェーン攻撃

2.サービスサプライチェーン攻撃

3.ソフトウェアサプライチェーン攻撃

1.ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃は、標的企業の「委託先」や「子会社」を起点とする攻撃手法です。

攻撃者はターゲットとする企業に直接侵入するのではなく、まずは標的となる企業のサプライチェーン内で、セキュリティが脆弱な組織のシステムへ侵入。その後、委託先や子会社を踏み台に、標的とする企業のネットワークやシステムへ不正アクセスを行います。

例えば「国内の大手企業」を攻撃するため、セキュリティ対策が甘い「海外の提携企業・子会社」に不正アクセスしてから、標的の大手企業のシステムへ侵入するというケースなどはよく見られます。

また、委託先や子会社が攻撃を受けることで、ターゲットとなる企業の企業機密や内部情報が漏洩する可能性もあります。

2.サービスサプライチェーン攻撃

サービスサプライチェーン攻撃は、標的企業が導入しているサービスの提供元に、攻撃を仕掛ける手法です。クラウドサービス事業者や、外部のITプロバイダーなどが攻撃対象として挙げられます。

攻撃者はサービス提供者のシステムやデータに不正アクセスし、標的企業への不正アクセスを試みます。

また、サービス提供者がマルウェア(悪意のあるソフトウェア)に感染した場合、標的企業を含む顧客にもマルウェアの被害が及ぶ可能性があります。

3.ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃は、上記の2つとは少し毛色の異なる犯行です。

攻撃者はソフトウェアが提供される前に、そのソフトウェアの開発・製造・提供のいずれかの工程に侵入し、不正コードやマルウェアを混入します。

よってソフトウェアサプライチェーン攻撃は、特定の企業に対してではなく、不特定多数の企業に対し無差別に行われるケースが大半です。

また攻撃者は、著名なソフトウェアやサービスに対し、不正なアップデートを提供します。ユーザーがアップデートを受け入れることで、マルウェアがシステムに感染するリスクがあります。 既知の脆弱性やセキュリティホールを悪用して、攻撃が行われることもあります。

サプライチェーンリスクが発生する主な要因

サイバー攻撃における「サプライチェーンリスク」が発生する要因として、以下のような項目があげられます。

1.関連会社の脆弱性をつく「不正アクセス」等により、自社が攻撃を受ける

2.関連会社が被害を受け、自社が巻き込まれる

3.内部の人的ミス・不正行為がリスクになる場合も

1.関連会社の脆弱性をつく「不正アクセス」等により、自社が攻撃を受ける

サプライチェーン内の関連会社が不適切なセキュリティ対策を採用している場合、悪意ある第三者がこれを悪用し、システムに侵入する可能性があります。

具体的な例を挙げると

・OSやアプリケーションを定期的に更新していない

・VPNが脆弱なまま放置されている

・クラウドサービスの認証・アクセス権限などの設定が不十分

といった要素があげられます。

攻撃者の多くはセキュリティが堅固な大手企業を直接狙わず、セキュリティの弱いサプライチェーン企業を踏み台に、目的を達成します。

2.関連会社が被害を受け、自社が巻き込まれる

サプライチェーン内で発生した問題や被害が、自社に波及してしまうケースもあります。

▼関連会社の被害に巻き込まれる例

・部品を製造している取引先が、サイバー攻撃の被害を受けシステム停止となり、部品が納品されない

・自社で利用中のクラウドサービスの提供元が、サイバー攻撃被害により停止し、サービスが利用中止になる。

・取引先が不正アクセス事件を受け、機密・個人情報が漏洩。自社の情報資産も漏洩する事態に

このように、サプライチェーン内のいずれかで被害を受けると、結果的に自社も巻き込まれることになってしまいます。

3.内部の人的ミス・不正行為がリスクになる場合も

サプライチェーンリスクは外部からの脅威だけでなく、内部の人的ミスや不正行為も年頭に対策する必要があります。

例えば、社内の従業員が誤ってパートナー企業の機密情報を公開したり、あるいは委託先企業の従業員が、不正に機密情報を持ち出したりするリスク等が想定されます。

サプライチェーンリスクに関連する被害事例

サプライチェーンリスクに関連する具体的な被害事例はさまざまです。以下、国内での事例を3つ紹介します。

| 事例 | 発生原因 | 被害 | 対応、対策 |

|---|---|---|---|

| 1.大手通信事業会社の業務委託先が顧客情報を不正に持ち出した事件 | 業務委託先の元派遣社員が、パソコンから顧客情報が不正に持ち出す | 氏名、住所、電話番号、メールアドレス、生年月日などの個人情報が含まれた顧客情報およそ596万件が流出 | 元派遣社員が使用していたパソコンから業務では本来行わない外部への通信が発生していたことから、業務用のパソコンを不必要なネットワークに接続できないよう管理体制を整えた |

| 2.受託企業による不適切な情報管理およびメールの誤送信で情報が流出した事件 | ある公的機関が実施するキャリアコンサルタント向け研修事業の受託企業がメールを誤送信 | 1,106名の受講生の氏名、生年月日、住所、電話番号などの個人情報が漏洩 | 手順書の作成やセキュリティ教育を強化、注意指導と監査を受ける |

| 3.大手総合電機メーカーがサイバー攻撃を受け、機密情報が流出した事件 | 中国にある関係会社が不正アクセスを受けたことをきっかけに、日本国内の拠点にも広がった | ・防衛関連や社会インフラなどの機密情報が流出の可能性あり ・本社や主要拠点のパソコンやサーバーが多数の不正なアクセスを受けた |

不正アクセスを受けたシステムの調査と対策強化、外部機関の注意指導と監査を受ける |

サプライチェーンリスクマネジメント(SCRM)の重要性

プライチェーンリスクを理解する上で欠かせないのが「サプライチェーンリスクマネジメント(SCRM|Supply Chain Risk Management)」という概念です。

SCRMとは、サプライチェーンに影響を及ぼす潜在的なリスクの特定および評価を行い、対策案の策定・実行によって、リスクを低減する仕組みを指します。

サプライチェーン攻撃では、サプライチェーンの中でもセキュリティが脆弱な、子会社やベンダーが標的とされます。そこでSCRMでは自社だけでなく、委託業者や関連組織など「サプライチェーン企業を巻き込んだセキュリティ体制の構築」が重視されています。

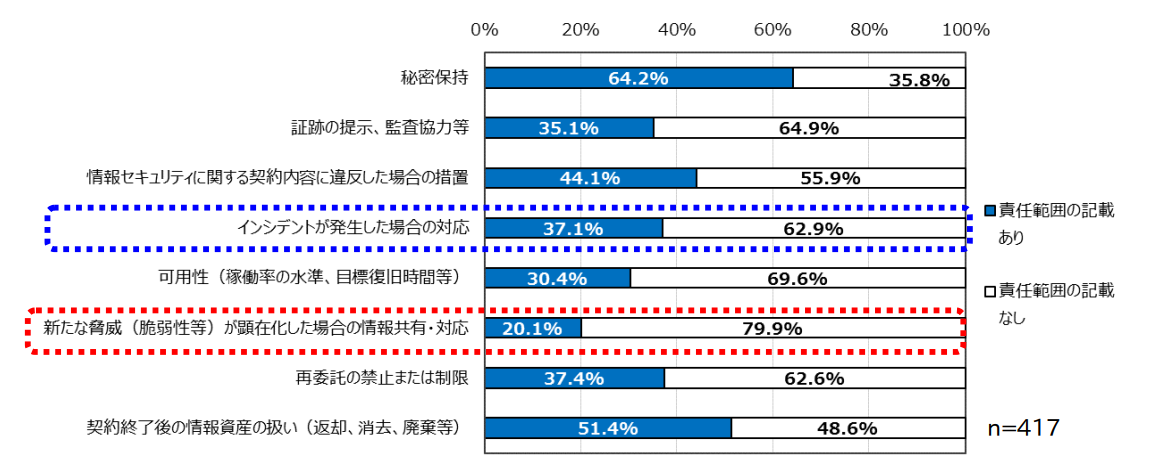

インシデント発生時の「対応責任の所在」が不明瞭な企業は、6割強

サプライチェーン間でインシデントが発生した際、責任範囲が明確に取り決められていないケースが蔓延しています。

IPAが公表した「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」の報告書によると、業務委託契約において、新たな脅威が発生した際の対応に関する責任範囲が、明記されていない割合は8割に上りました。

同様に発生したインシデントへの対応についても、6割強の業務委託契約にて記載がないことが明らかとなっています。

▼委託元が文書で明確にしているセキュリティに係る要求事項

出典:IPA|「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」報告書について(2019年4月19日)

責任の所在が不透明となれば、

・委託先が十分なセキュリティ対策を行わない

・万が一インシデント発生した場合、責任の所在でトラブルになる

・サイバー攻撃被害に遭った場合も原因の追究が難しい

などのリスクが生じる可能性があります。

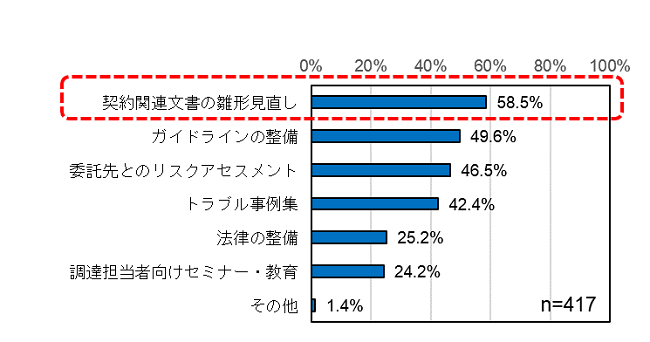

これらサプライチェーンリスクを防止すべく、ITセキュリティの責任範囲を明確にするのに有効なのが「契約関連文書の雛形の見直し」です。調査の結果からも、多くの企業が責任範囲を明確にするための手段として「契約関連文書の雛形の見直し」を重視していることがうかがえます。

▼責任範囲を明確にするため、有効と思われる施策

出典:IPA|「ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査」報告書について(2019年4月19日)

従来の契約書に「新たな脅威への対応」や「インシデント発生時の責任範囲」に関する具体的な要件を組み込むことで、委託先と委託元との責任範囲が明確になります。 結果、サプライチェーン攻撃に伴う責任トラブル回避や、万一サイバー攻撃を受けた際の情報共有・被害拡大の防止などが見込めるようになるでしょう。

サプライチェーンリスク軽減のためには「パートナー企業」を巻き込んだセキュリティ対策が必要

大企業や組織がサプライヤーや子会社を巻き込んだセキュリティ対策を行うことは、結果として自社のセキュリティレベルを上げることに繋がります。

サプライチェーンを通じたサイバーセキュリティ被害の拡大を考慮して策定されたのが、経済産業省が公表した「サイバーセキュリティ経営ガイドラインVer 3.0」です。 本書ではビジネスパートナーとの契約にて、サイバーセキュリティリスクに対する責任範囲を明確化し、サプライチェーン全体での対策の実効性を高める ことの重要性が明らかにされています。

また、2020年11月には産業界が協力してサプライチェーンのサイバーセキュリティ対策を推進するため、経済産業省がオブザーバーとして参加する「サプライチェーン・サイバー・セキュリティ・コンソーシアム(SC3)」が設立されました。

SC3では、セキュリティ対策が手薄になりやすい中小企業が狙われ、最終的にサプライチェーン企業に被害が波及するといった背景から「中小企業を含むサプライチェーン全体で、強固なセキュリティ体制を構築すること」を推進しています。

サプライチェーンリスクを軽減するための対策

企業・組織がサプライチェーンリスクを軽減するため、以下の対策に取り組んでいきましょう。

1.自社のセキュリティ状況を把握し、必要な対策を実施

2.関連企業のリスク評価を行い、パートナーや導入製品を慎重に選定する

3.セキュリティ契約を結ぶ

1.自社のセキュリティ状況を把握し、必要な対策を実施

まずは自社のセキュリティ体制を見直して、課題の洗い出しと適切な対策を行う必要があります。自社は勿論、サプライヤーへ被害が波及するリスクも踏まえ、現状のセキュリティ体制を厳しく見直しましょう。

・エンドポイント、クラウド、ネットワーク、メール環境等、各レイヤーにて適切なセキュリティ検知・監視ができているか

・内部不正に備え、IT資産管理や操作ログの取得を行えているか

・脆弱性を放置せず、最新のOSにアップロードしているか

・セキュリティポリシーの策定と実行は行えているか

これにより、内部からのリスクを排除し、サプライチェーン全体の安全性を向上させます。

2. 関連企業のリスク評価を行い、パートナーや導入製品を慎重に選定する

自社のセキュリティだけを強化しても、サプライチェーン攻撃を防ぐことはできません。

サプライチェーン全体のセキュリティ基準を高める必要があるため、関連企業のリスク評価を行いましょう。

関連企業のセキュリティレベルを明確にし、自社のセキュリティレベルよりも低い場合は、改めて対策を行ってもらうようにしてください。

また委託先を選定する際、役立つのが「ISMS認証」の取得有無を確認することです。

ISMSとは、企業・組織が自社において総合的にセキュリティ管理を行うための、運用システムを指します。構築・運用する際には「ISO27001」と呼ばれる国際規格に従って、自社のセキュリティ環境を整備することになります。

ISMS認証を取得した企業は、情報セキュリティ対策を適切に実施していることが客観的に証明されており、安心して提携する上で1つの指標となります。

その他、個人情報を適切に管理する体制構築であることを証明する、Pマークの取得有無も判断材料の1つです。

3.サプライチェーン企業とセキュリティ契約を結ぶ

サプライチェーンにおいては、委託先や取引先とのセキュリティ契約が、問題発生時の円滑な対応を支える要となります。契約締結時には、責任の所在や具体的な対応内容を契約書に明示しましょう。

インシデントが発生した際、契約書に基づいた的確な対応と責任分担が行えることで、トラブルや被害の拡大を抑制できます。

サプライチェーンリスクに有効なセキュリティ「LANSCOPE サイバープロテクション」

サプライチェーンをねらった攻撃は、関連会社のセキュリティ上の欠陥につけ込んだ不正アクセスやマルウェア感染に起因するケースが大半です。そして多くの攻撃で狙われるのが、PCやサーバー、VPNといった「エンドポイント」です。

弊社が提供する「LANSCOPE サイバープロテクション」は、未知や亜種のマルウェア検知に対応する、2種類のエンドポイントセキュリティを提供しています。

▼2種類のアンチウイルスソリューション

1. アンチウイルス ✕ EDR ✕ 監視サービス(MDR)をセットで利用できる「CylanceGUARD」

2. 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceGUARD」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 先述の通り、EDRとは、PCやスマートフォンに侵入した後のマルウェアに対し、事後検知や駆除を行えるセキュリティソリューションです。

しかし実際 「EDRによるセキュリティ監視に手が回らない」 という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

・ アンチウイルスとEDRを併用したい

・ なるべく安価に両機能を導入したい

・ しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

1.最新のアンチウイルス「CylancePROTECT(サイランスプロテクト)」

2.EDR「CylanceOPTICS(オプティクス)」

3.EDRを用いた運用監視サービス「CylanceGUARD(ガード)」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

・ PC、スマートフォンなどOSを問わず、対策をしたい

・ 「実行ファイル以外の様々なファイル」に対処できる 製品が良い

・ 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

昨今猛威を振った「Emotet(エモテット)」というマルウェアや、ランサムウェア攻撃などの脅威もDeep Instinctで検知することが可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応。手ごろな価格帯で導入できるのも魅力です。

マルウェア感染や不正アクセスを受けたかも……事後対応なら「インシデント対応パッケージ」

「PCがマルウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

サプライチェーンリスク管理が行える「Panorays」

最後にご紹介するのが、サプライチェーンリスク評価サービスの「Panorays」です。

Panoraysは、SOMPOリスクマネジメント株式会社が提供するSaaS型のセキュリティリスク評価システムです。

自社に関連するサプライヤーの資産情報を自動収集し、サプライチェーン全体のセキュリティ対策状況を可視化し、攻撃の潜在的リスクを把握できます。

自社だけでなく、サプライヤー全体のセキュリティレベルを向上する上で欠かせない機能が搭載されています。

まとめ

本記事では「サプライチェーンリスク」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- サプライチェーンリスクとは、関連会社(サプライヤー)に起因する、主にサイバーセキュリティに関するリスクのこと

- サプライチェーン攻撃には、 「ビジネスサプライチェーン攻撃」「サービスサプライチェーン攻撃」「ソフトウェアサプライチェーン攻撃」の3パターンがある

- サプライチェーン攻撃では、サプライチェーンのうちセキュリティの脆弱な中小企業や委託先を踏み台に、大企業へ攻撃を仕掛けるケースが多い

- サプライチェーンリスクを軽減するためには、自社のセキュリティ状況を把握に加え、「関連企業のリスク評価」「セキュリティ契約の締結」といった対策が有効

すべての企業・組織はサプライチェーン全体を見据えた、セキュリティ対策への取り組みを進めましょう。

関連する記事