サイバー攻撃

マルウェア「Emotet」感染時のNDRとEDRを活用した迅速なセキュリティインシデント対応

Written by 西井 晃

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

はじめに

2021年に一時的に活動を停止したEmotetは、2021年末には活動を再開し、2022年に入りその感染は再拡大しています。

2022年のEmotetの感染状況として、日本が突出して多いとの情報があり、JPCERT/CCでは引き続き注意を呼び掛けています。※1

本コラムは、近年でも猛威が収まらないEmotetについて、NDR※2やEDR※3を交えた初動対応で確認された痕跡を紹介します。

また、NDRとEDRの強みを適材適所で活用していくことで、早期解決に向けたインシデント対応が可能となります。

皆さまのセキュリティインシデント対応の一助となれば、幸いです。

※1 マルウェアEmotetの感染再拡大に関する注意喚起[JPCERT/CC]

※2 NDR(Network Detection and Response):ネットワークを監視し、脅威の「Detection(検知)」と「Response(対応)」をするためのソリューションです。

※3 EDR(Endpoint Detection and Response):エンドポイントを監視し、脅威の「Detection(検知)」と「Response(対応)」をするためのソリューションです。

Emotetとは

Emotetの特徴としては、不審メールの添付ファイルをクリックすることで、Emotetに感染する流れが確認されています。

近年では、メールゲートウェイなどのメールセキュリティ製品の検知を回避する目的から、不審メールの添付ファイルをパスワード付きZipファイルで送られるケースが目立っています。

Emotetに感染後、メールアドレスやメール文面が漏えいし、二次被害に拡大する恐れや、別のマルウェアをダウンロードし、複数のマルウェアに感染を広げることがあります。

近年では、内部ネットワークに感染拡大を広げるモジュールが追加されたとの情報もあることから、周囲の端末への感染拡大を広げる機能が実装されているとの情報もあります。

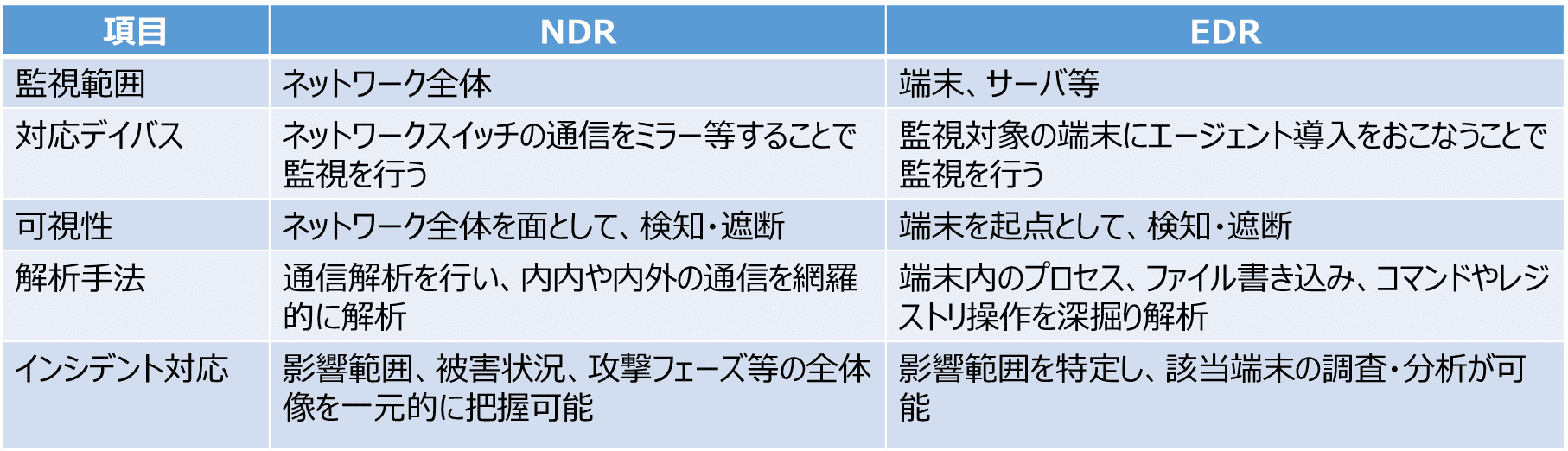

NDRとEDRの強みを最大限に活用?

Emotet感染の事案が発生し、NDRとEDRを導入していたことで影響範囲の把握とインシデント対応をスムーズにおこなうことができました。

NDRとEDRでは、役割や機能が異なり、以下の表がその説明となります。

特に、全体像の把握や影響範囲の特定は、ネットワーク全体を監視しているNDRが向いており、詳細原因分析にはエンドポイントを監視しているEDRが適しています。

次に、この強みを有効活用した対応内容について、さらに詳しく説明します。

NDR(Darktrace)による不審な通信の検知

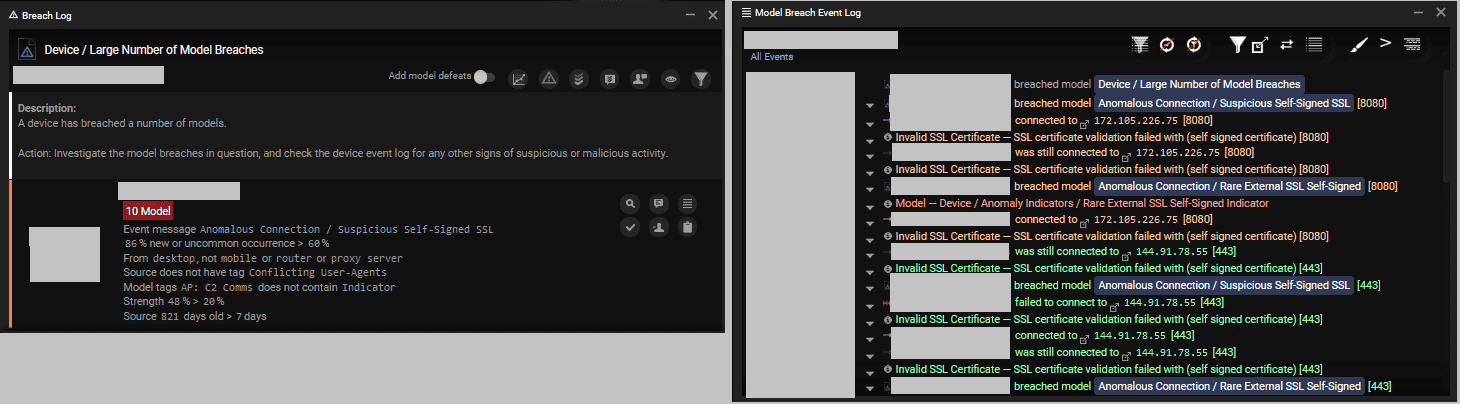

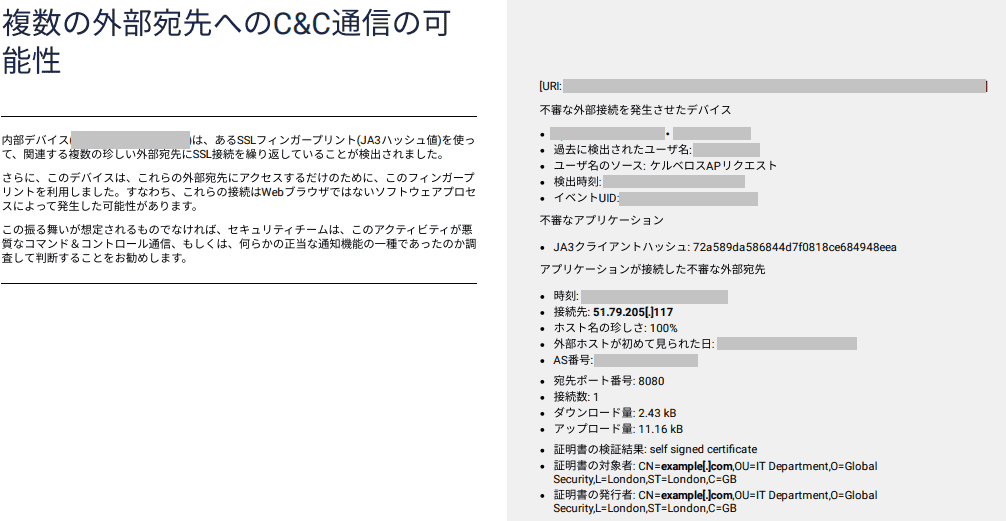

DarktraceにおけるEmotet感染時の検知事例として、以下アラートが発生しました。

これまでに発生しなかった稀な通信であることから、マルウェアによる不審な通信が発生している可能性が高く、極めて不審性が高いアラートであると考えられます。

① Suspicious Self-Signed SSL

② Rare External SSL Self-Signed

Darktrace アラート検知画面

そして、本アラートはSSLフィンガープリント(JA3ハッシュ値)を利用して、複数の珍しい通信先へSSL接続を繰り返していたことにより、検知したアラートでもあります。

このSSLフィンガープリントを利用する複数の通信については、Webブラウザを利用していないソフトウェアで通信が発生している可能性が高く、一般の利用者が意図して通信する可能性が低い通信です。

また、Darktraceでは、上記内容をまとめた以下のAI Analyst レポートも自動的に生成され、インシデント対応時の補助として活用することができます。

Darktrace AI Analyst レポート内容

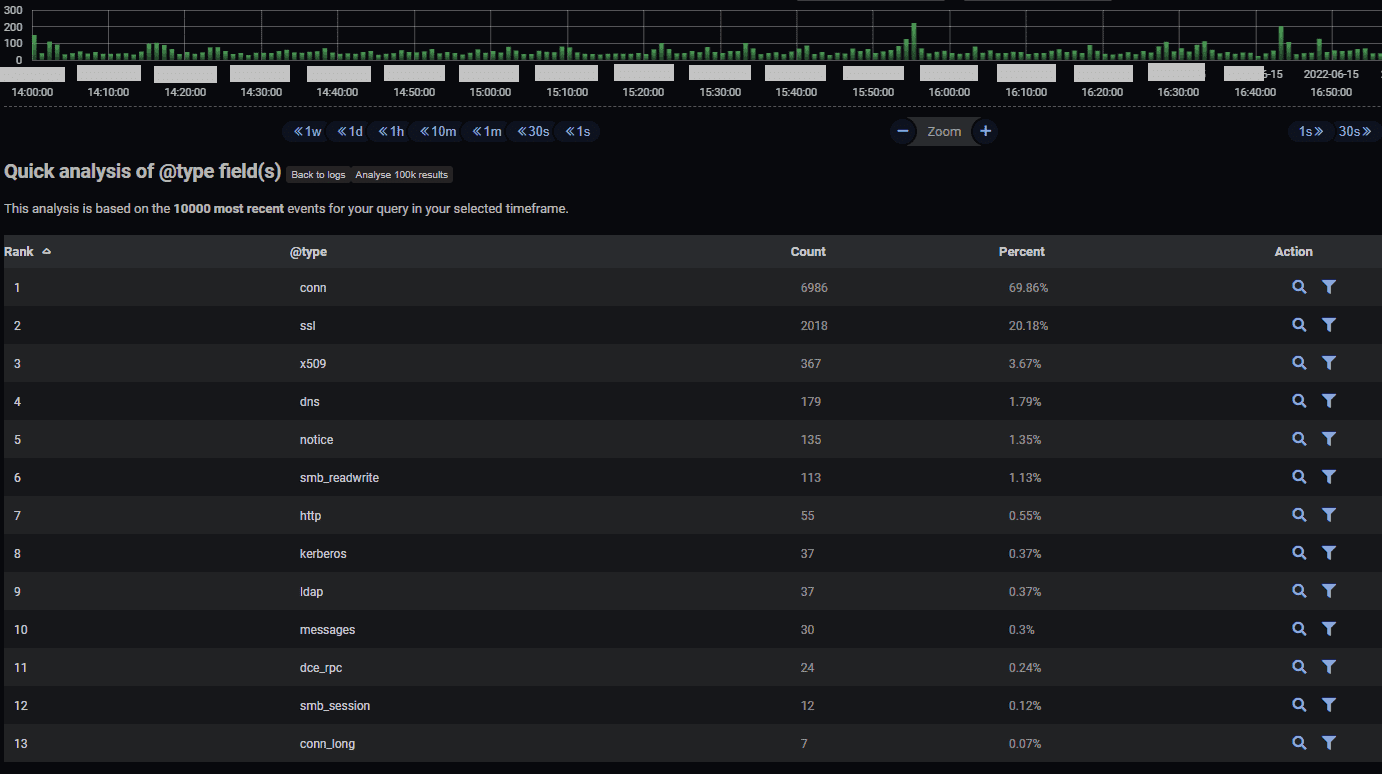

その他で不審な通信が発生していないかを調査する際、通信タイプ(プロトコル)やIPアドレスでサマリすることができますので、迅速な調査を実施することができます。

併せて、その他端末において、網羅的に感染端末を調査することができ、検知した端末以外への影響範囲を特定することが可能です。

ネットワークという観点において、網羅的に通信を確認することで、マルウェアに感染した端末を洗い出すことが可能です。

Darktrace Advanced Search画面

その調査の結果、以下の4つの不審な通信先が確認されました。

脅威インテリジェンス情報から、過去にEmotet感染時に通信した実績のあるIPアドレスへの通信が発生していたことから、 Emotetに感染している可能性が高いと考えられます。

この様な不審な通信先は、同一種のマルウェアでも通信先が異なり、既存のアプローチであるシグニチャやブラックリストでは、検知が困難なものとなります。

普段と違う稀な通信を検知することができる Darktrace の強みを発揮したケースです。

不審な接続先IPアドレス情報

| IPアドレス | 備考(2022/8/8時点) |

|---|---|

| 131[.]100[.]24[.]199 | 検出率:13 / 94 https://www.virustotal.com/gui/ip-address/131.100.24.199/detection |

| 144[.]91[.]78[.]55 | 検出率:15 / 94 https://www.virustotal.com/gui/ip-address/144.91.78.55/detection |

| 172[.]105[.]226[.]75 | 検出率:13 / 94 https://www.virustotal.com/gui/ip-address/172.105.226.75/detection |

| 51[.]79[.]205[.]117 | 検出率:11 / 94 https://www.virustotal.com/gui/ip-address/51.79.205.117/detection |

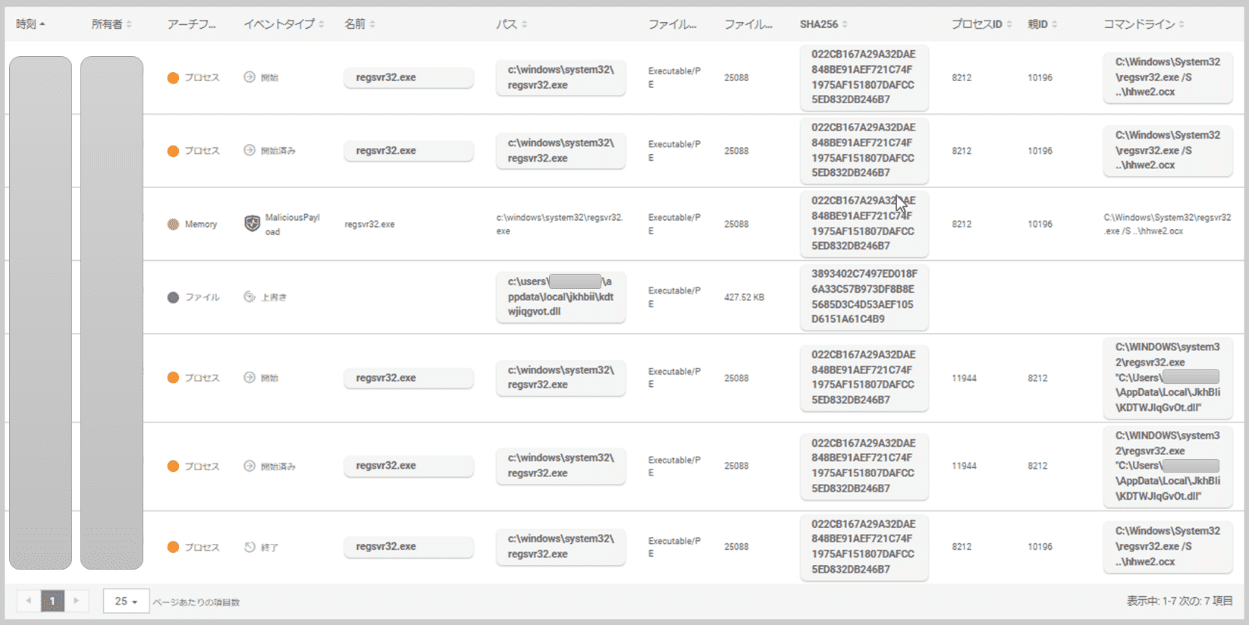

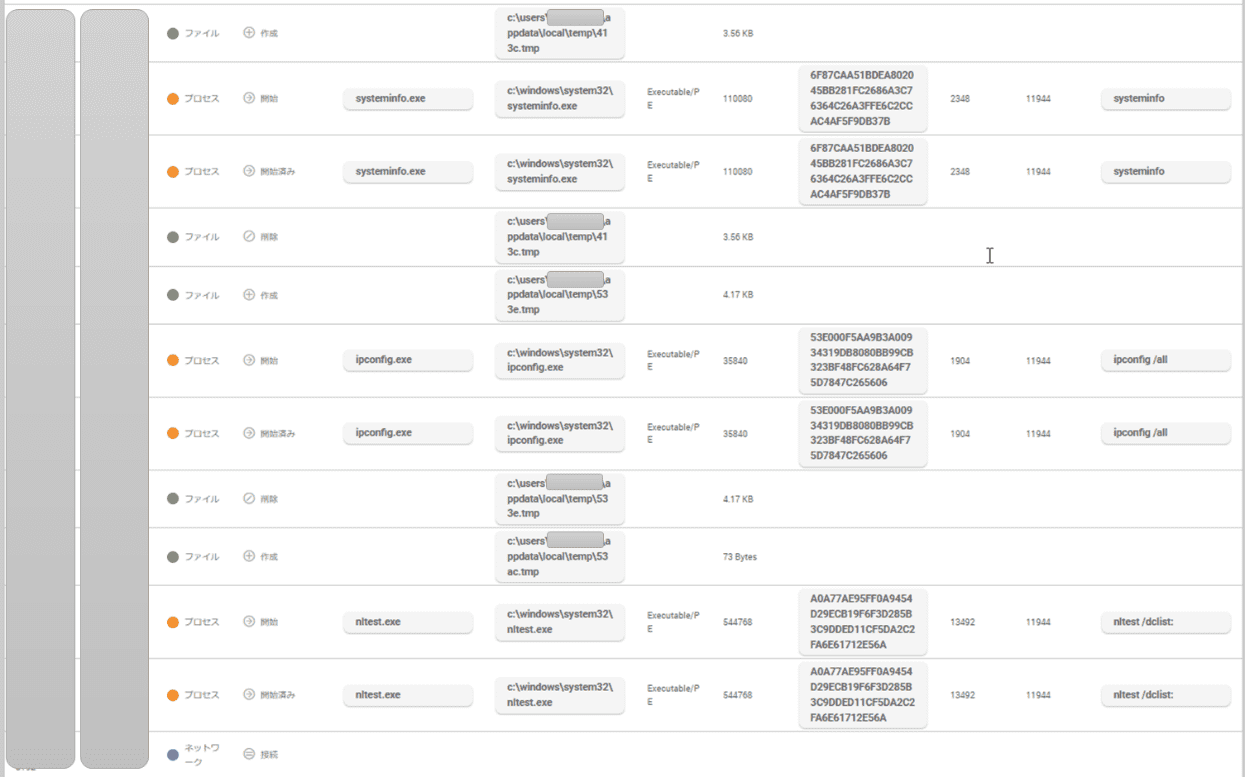

EDR(CylanceOPTICS)における不審なプロセス挙動

Darktraceにて、通信先を特定していくことで、被疑端末を絞り込むことができました。

次に、 CylanceOPTICSにおいて、被疑端末の被害痕跡の詳細を確認していきます。

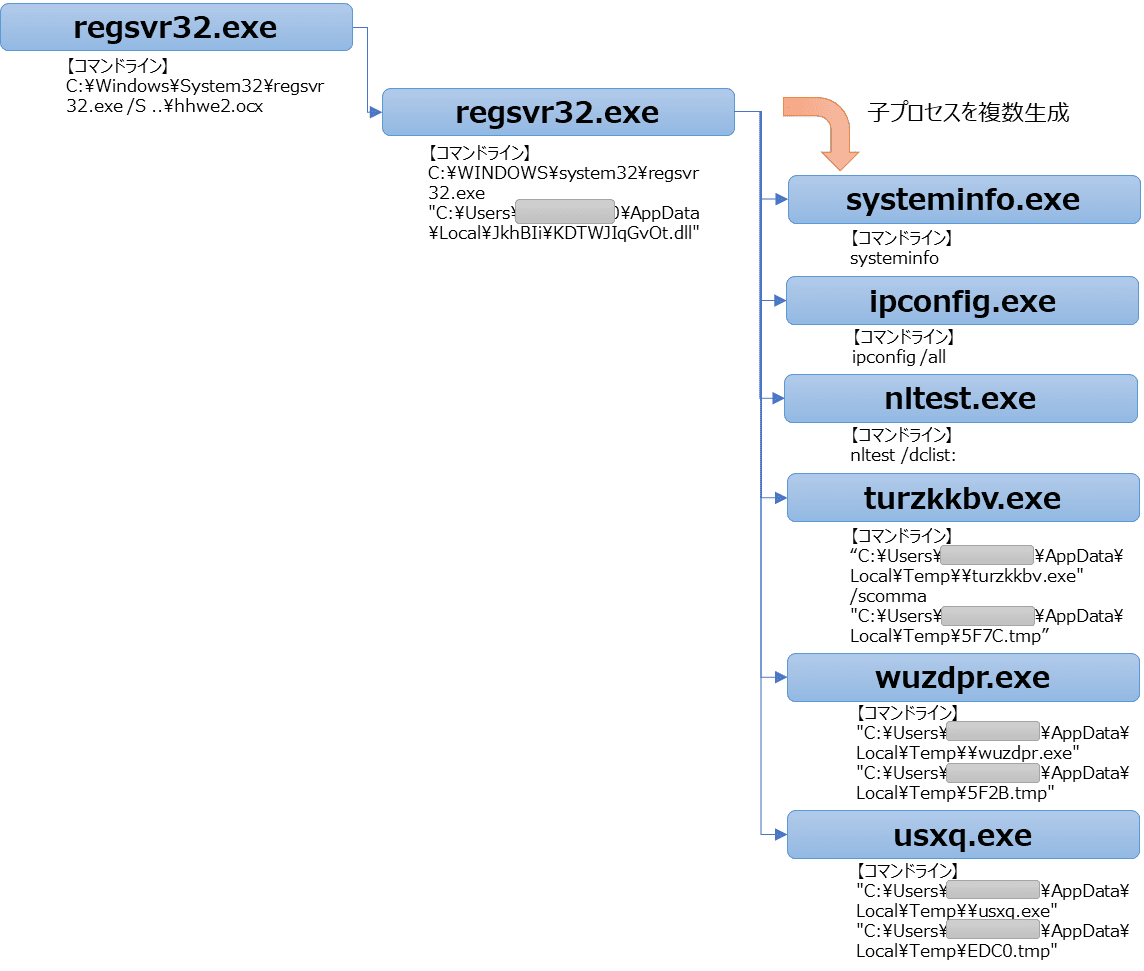

以下表は、不審なプロセスの親子関係を整理した内容となります。

regsvr32.exe を介して、多数の子プロセスを生成していることが判明しており、不審な挙動であると考えられます。

不審なプロセスのプロセスツリー

regsvr32.exe を親プロセスとした不審な子プロセスの起動が確認され、メモリ上で不審な挙動を検知しています。

なお、Emotetの感染傾向として、別事例においても regsvr32.exe を利用したプロセスが多数発生することが確認されています。

CylanceOPTICSの検知画面①

また、その後の起動プロセスを注視していくと、感染端末内の情報収集をおこなっていると考えられるプロセスが確認できます。

感染端末のシステム情報やIPアドレス情報、ActiveDirectry情報の収集が確認されております。

その後のネットワーク通信を発生させている痕跡が確認されたため、本情報が攻撃者へ流出している可能性は十分に考えられます。

CylanceOPTICSの検知画面②

不審な挙動としてつかわれていたPEファイルを以下に示します。

脅威インテリジェンスであるVirusTotal※4情報から、従来のウィルス対策製品での検知ができない状況が読み取れます。

Windows標準でバンドルされているPEファイルを利用した手法や、新種のマルウェアなどを利用されている場合においては、単純なPEファイルを解析対象とした従来のシグニチャやブラックリストでの検出アーキテクチャでは限界がある部分が確認されています。

PEファイルのハッシュ値

※4 VirusTotal:マルウェア検査を行うことが出来るウェブサイト。ファイルやファイルのハッシュ値を基に、そのファイルが「マルウェアを含むかどうか」をウィルス対策ベンダー毎でマルウェア検出するかを確認することができます。

まとめ

Emotetへの感染を例として、NDR(Darktrace)とEDR(CylanceOPTICS)での初動調査の内容を紹介しました。

進化を遂げるマルウェアの脅威を検出するには、NDRとEDRを組み合わせたインシデント対応をおこなうことで、よりスピーディに全体把握と被害痕跡の特定ができます。

この様なソリューションの強みを適材適所で活用することで、早期に検知・対処することができ、セキュリティインシデントの対応時間を短縮し、サイバー被害のリスクを大幅に削減することができます。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

おすすめ記事