Written by 西井 晃

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

はじめに

2021年に一時的に活動を停止したEmotetは、2021年末には活動を再開し、2022年に入りその感染被害の報道が多数確認されています。

2022年のEmotetの感染状況として、日本が突出して多いとの情報があり、JPCERT/CCでは引き続き注意を呼び掛けています。※1

本コラムは、EmotetについてLANSCOPEの操作ログで判明した侵害情報を紹介します。

広く一般に普及している資産管理ツール(LANSCOPE)を活用し調査したところ、感染原因や侵害拡大の可能性を示唆する痕跡を確認することができました。

この様な企業に広く導入済みのソリューションを有効活用するノウハウをお伝えすることで、皆さまのセキュリティインシデント対応の一助となれば幸いです。

※1 マルウェアEmotetの感染再拡大に関する注意喚起[JPCERT/CC]

LANSCOPEの強みを最大限に活用

LANSCOPEを資産管理ツールとして活用できてはいるものの、サイバー攻撃事案において操作ログの活用まで進んでおられない方もいらっしゃるのではないでしょうか?

ログの保存量の観点から、操作ログを取得することをためらわれている場合もあり、有効活用が進んでいないケースも存在するのではと推察しています。

今回は、Emotet 感染事案において、LANSCOPEの操作ログを証跡の一つとして、調査対象としたところ、攻撃者の痕跡を多数確認することができました。

NDRやEDRの結果を元に、操作ログを突き合せたところ、感染フェーズだけでなく、端末調査や感染拡大フェーズにわたり、不審な挙動の証跡が確認できました。

これらのログを初期調査において、適材適所で活用していくことで、インシデントレスポンスの対応スピードがアップすると考えられます。

Emotet感染事例

Emotetの特徴としては、不審メールの添付ファイルをクリックすることで、Emotet本体に感染する流れが確認されています。

近年では、メールゲートウェイなどのメールセキュリティ製品の検知を回避する目的から、不審メールの添付ファイルをパスワード付き(暗号化)ZIPファイルで送られるケースが目立っています。

Emotetに感染後、メールアドレスやメール文面が漏えいし、二次被害に拡大する恐れや、別のマルウェアをダウンロードし、複数のマルウェアに同時感染する挙動があるといわれています。

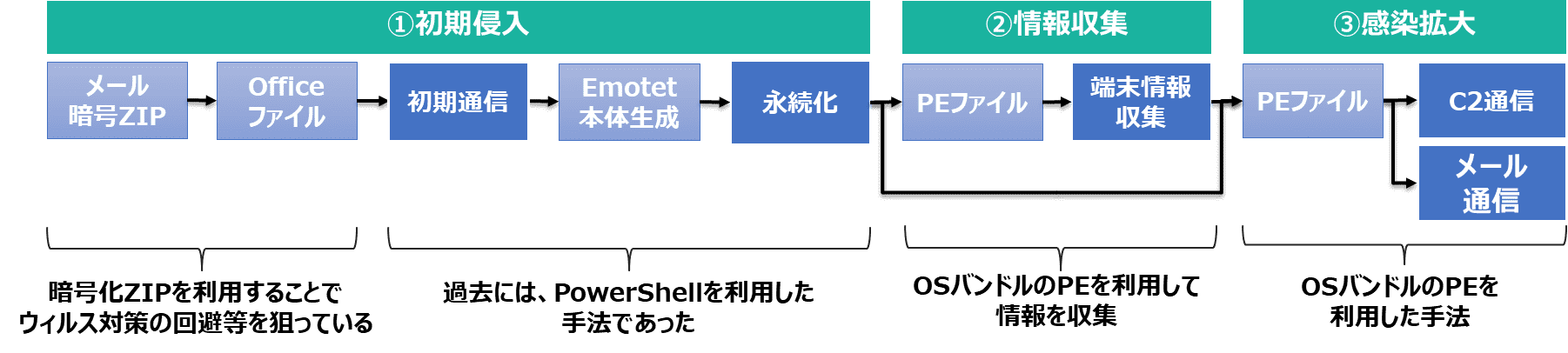

本事案において、Emotetの挙動痕跡が多数確認されましたので、「初期侵入」「情報収集」「感染拡大(外部通信)」の3フェーズにわけて、次章から説明していきます。

Emotet感染のフェーズイメージ

① 初期侵入フェーズにおける操作ログの痕跡

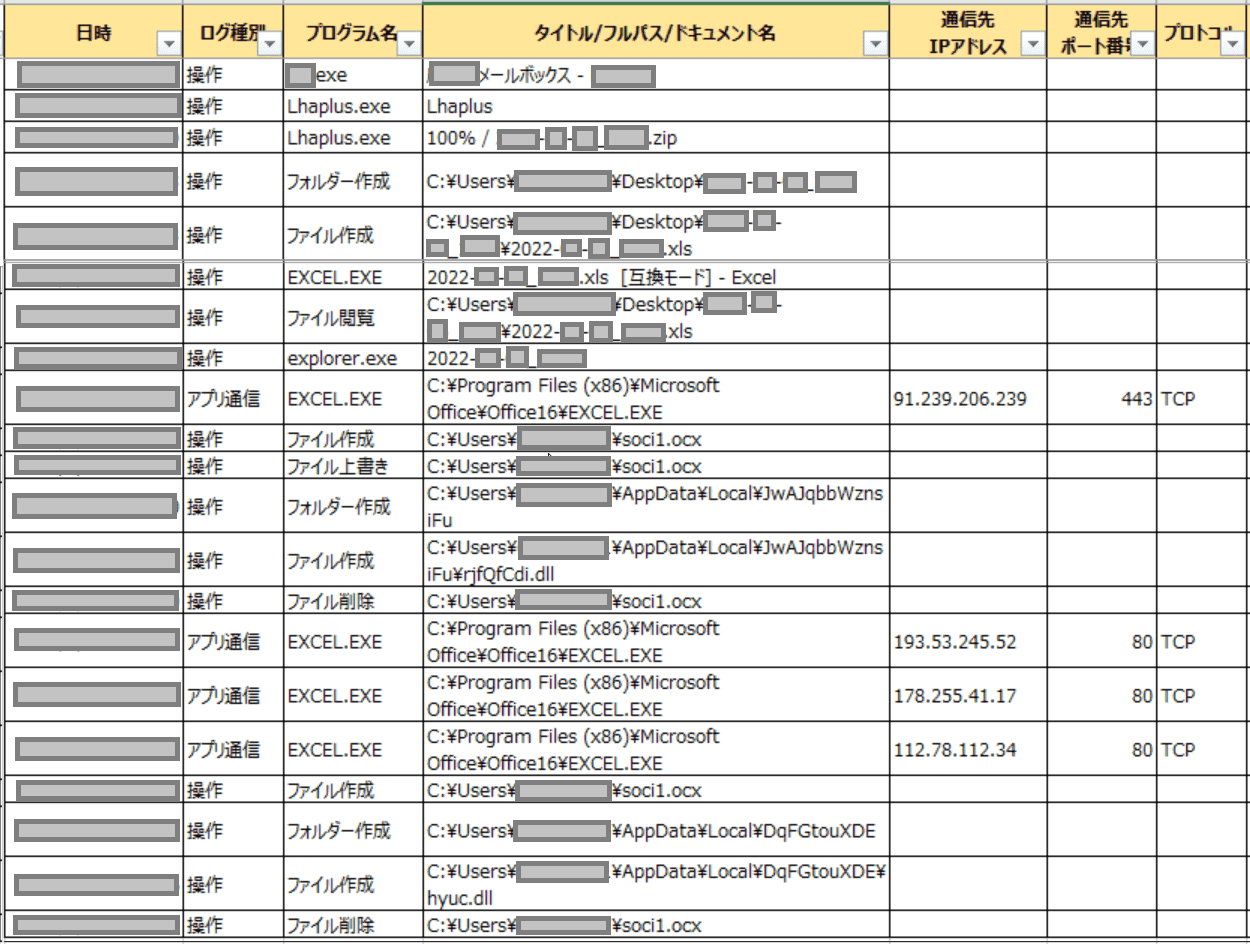

以下は、初期感染におけるEmotetの痕跡です。

感染の原因として、メールの添付ファイルから取得したと想定されるzipファイルを解凍したことが発端であると考えられます。

解凍後のファイルであるEXCELファイルの閲覧によって感染が始まったと分析します。

こちらは、前回コラムのEDRやNDRで、痕跡を確認できなかった操作やファイル名まで判明しています。

そして、 EXCELファイルのファイル閲覧を実施した後に、 Excel よりEmotet関連の接続先と想定される不審なIPアドレスへの通信が確認できます。

その後、ocx 拡張子のファイルが生成された上で、DLL 拡張子のファイルが生成される挙動を確認しています。

LANSCOPEの操作ログ(1)

なお、上記にて記載のオフィスファイルから発生した通信先の情報を記載します。

VirusTotalにて調査したところ、いずれもEmotet関連にて発生する通信であると考えられ、後に生成される不審なファイル生成と関連性があると推定されます。

初期感染時の通信先一覧

| IPアドレス | VirusTotal検出率(2022/8/30時点) |

|---|---|

| 91[.]239[.]206[.]239 | 2/ 94 |

| 193[.]53[.]245[.]52 | 2/ 94 |

| 178[.]255[.]41[.]17 | 1/ 94 |

| 112[.]78[.]112[.]34 | 1/ 94 |

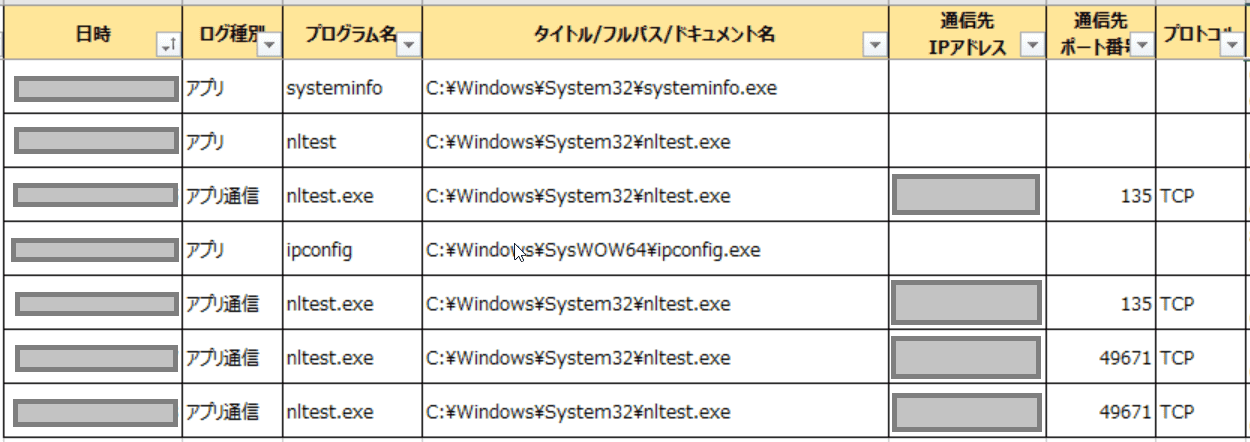

② 端末調査フェーズにおける操作ログの痕跡

感染後の挙動として、端末情報を調査されていた可能性がある痕跡が確認されました。

そのプログラムの概要は以下となります。

・syeteminfo:Windows OS 上のシステム情報を表示

・nltest :ドメインコントローラー情報を表示

・ipconfig :端末のネットワーク情報を表示

なお、nltest については、内部のドメインコントローラーに対する通信先が痕跡として確認されました。

利用可能なアクティブディレクトリのホスト名等を列挙するために発生した通信と推定されます。

LANSCOPEの操作ログ(2)

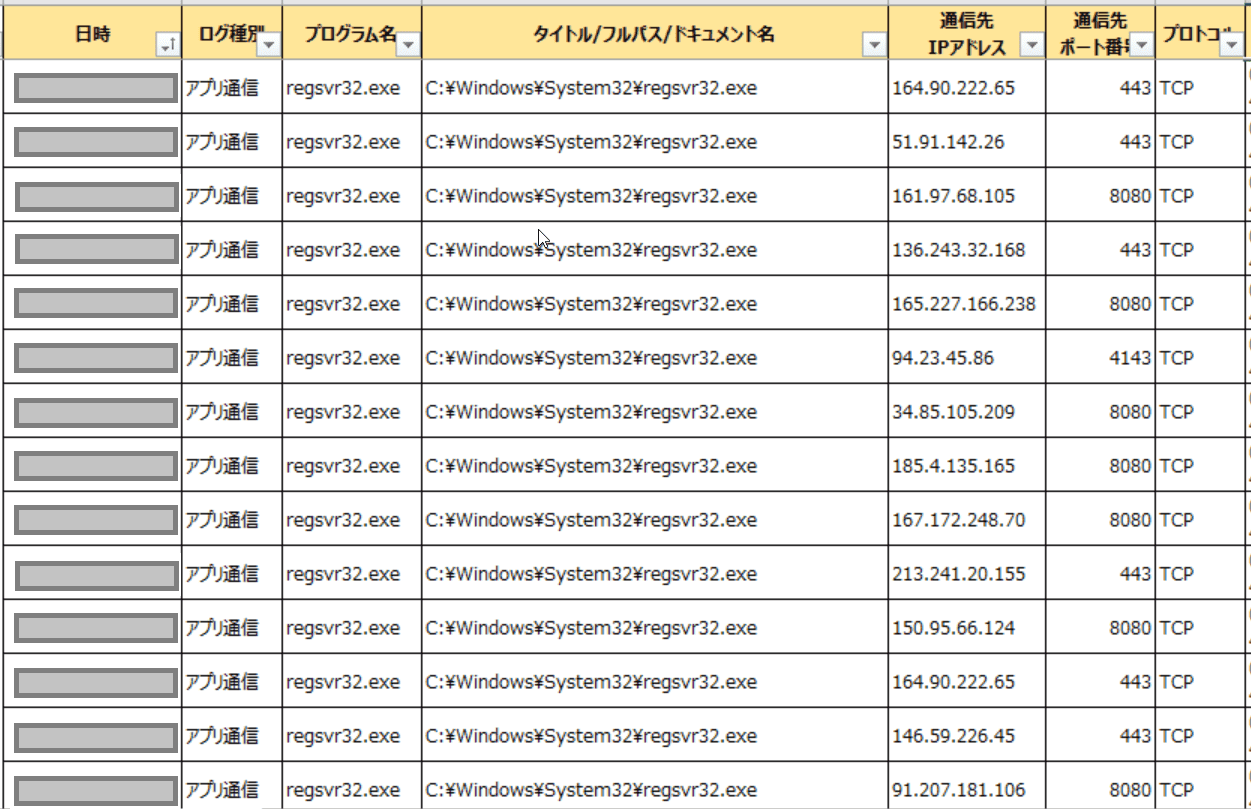

③ 感染拡大(外部通信)フェーズにおける操作ログの痕跡

感染後の挙動として想定されるのは、攻撃者の用意したサーバとC2通信を行うことです。

その通信と想定される痕跡についても、以下の通り操作ログとして確認できました。

WindowsOSにて初期からバンドルされている「regsvr32.exe」 が実行されており、Emotet関連の接続先と考えられるIPアドレスへの通信の試みが確認されました。

LANSCOPEの操作ログ(3)

なお、本調査から判明したC2サーバと推定される通信先を記載します。

C2サーバと推定される通信先一覧

| IPアドレス | VirusTotal検出率(2022/8/30時点) |

|---|---|

| 136[.]243[.]32[.]168 | 13/ 94 |

| 146[.]59[.]226[.]45 | 14/ 94 |

| 164[.]90[.]222[.]65 | 14/ 94 |

| 190[.]90[.]233[.]69 | 4/ 94 |

| 213[.]241[.]20[.]155 | 7/ 94 |

| 51[.]91[.]142[.]26 | 10/ 94 |

| 94[.]23[.]45[.]86 | 17/ 94 |

| 96[.]125[.]171[.]165 | 11/ 94 |

| 128[.]199[.]225[.]17 | 8/ 94 |

| 150[.]95[.]66[.]124 | 13/ 94 |

| 161[.]97[.]68[.]105 | 11/ 94 |

| 165[.]227[.]166[.]238 | 6/ 94 |

| 167[.]172[.]248[.]70 | 9/ 94 |

| 185[.]4[.]135[.]165 | 8/ 94 |

| 34[.]85[.]105[.]209 | 8/ 94 |

| 91[.]207[.]181[.]106 | 9/ 94 |

| 165[.]22[.]211[.]113 | 8/ 94 |

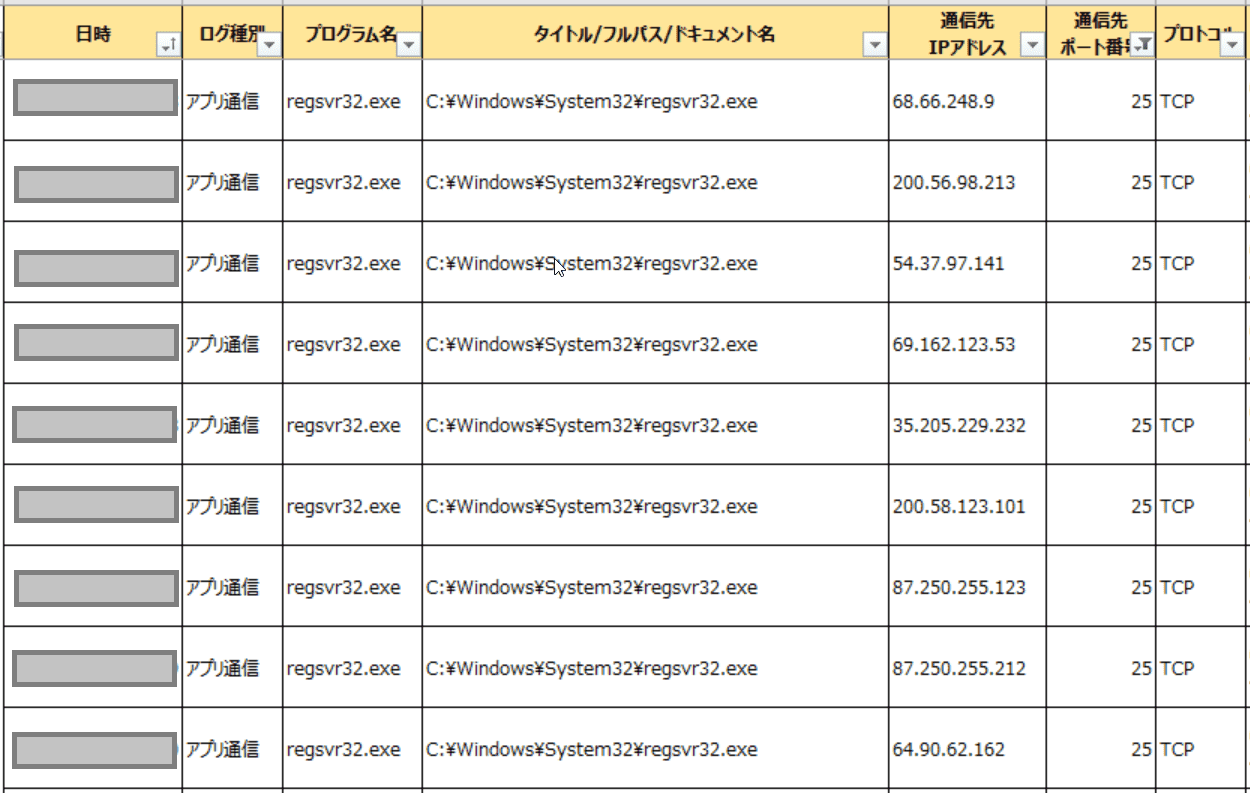

また、メール関連のポートを使った通信も確認できており、不審メール配信を試みていた可能性が考えられます。

送信先については、外部のメールサーバと分析しています。

LANSCOPEの操作ログ(4)

まとめ

LANSCOPEの操作ログは、Emotetによるサイバー攻撃の調査に活用できることを説明しました。

本事案で確認された痕跡の内容を以下で整理します。

LANSCOPEは証跡を残すという観点で優秀なツールであると考えます。

しかし、通常のユーザ操作とマルウェアの挙動を見分けることが困難であるという側面があります。

そのため、NDRやEDRとLANSCOPEのログを突き合わせて調査を行うことで、不審な操作(マルウェア挙動)を抽出することができました。

| 項目 | NDR (Darktrace) |

EDR (CylanceOptics) |

資産管理ツール (LANSCOPE) |

|---|---|---|---|

| 導入領域 | ネットワーク | エンドポイント | エンドポイント |

| ツール主目的 | 不審通信の検知 | 不審挙動の検知 | 証跡保管 |

| 痕跡 初期感染 | △ 通信が発生しないと記録に残らない |

△ 不審メール起因等までは不明な場合あり |

〇 |

| 痕跡 端末調査 | △ 通信が発生しないと記録に残らない |

〇 | 〇 |

| 痕跡 感染拡大 | 〇 | △ 一部の痕跡のみが保全されている場合あり |

△ 痕跡はあるが通信量等は不明な場合あり |

| 調査ポイント | 不審なポイントが判明しているため、調査が比較的容易だが、全ての痕跡を洗い出すのは困難 | 不審なポイントが判明しているため、調査が比較的容易だが、全ての痕跡が保全されているかは不明瞭 | 本ツール単体では不審なポイントの判別が困難なため、別ツールでの検知データとの突合せで不審な痕跡を判明させる必要がある |

また、この後のインシデント対応において、他端末でも同様のマルウェアに感染していないかを特定することが必要になります。

ユーザ申告等のみで感染判断や感染端末の特定を実施することは、マルウェア被害の特定には十分な方法ではありません。

上記の様な被害の特徴を捉え、LANSCOPEの操作ログ等の痕跡事実で他端末における感染拡大の被害範囲を特定していくことが、インシデント対応には必要と考えます。

操作ログを取得できる資産管理ツールをご利用の場合には、今一度、操作ログを取得する設定になっているかをご確認ください。

もし、取得する設定になっていれば、サイバー攻撃を受けた際の調査に役立てることができると考えますので、初動調査の対象とすることをご検討ください。

また、取得する設定になっていない場合は、是非取得する設定に変更いただき、新たな活用方法を模索いただくことで、サイバー攻撃の調査に役立てることができます。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

おすすめ記事