Written by 田村 彩乃

目 次

セキュリティは自社と関わる事業者を守るための手段

サプライチェーンリスクはあらゆる企業における課題となっている

サプライチェーンリスクは高い関心を集めている

サプライチェーンリスクが注目されるようになった事件とは

自動車業界ではサイバー攻撃が深刻化

自動車業界におけるサプライチェーンリスクへの対策 自動車業界サイバーセキュリティガイドライン とは?

MOTEXではチェックシート提出・ガイドライン対応のサポートサービスを提供開始

クラウドIT資産管理ツールで実現する?

サイバーセキュリティ ガイドラインへの対応

複数の事業者が密接に関わりあって商品を生産する現代において、サプライチェーンリスクは各企業が向き合わなければならない重要な課題となっています。自動車業界においてもサイバー攻撃によって被害を受けた企業は数多くあり、中でも2022年2月に起きた、某大手自動車業の取引先が攻撃を受け、工場の稼働停止に追い込まれた事件は大きな衝撃を与えました。そのような背景から、日本自動車工業会(自工会、JAMA)および日本自動車部品工業会(部工会、JAPIA)では、産業全体でのセキュリティ強化を狙いとして「自工会/部工会・サイバーセキュリティガイドライン(以下ガイドライン)」を策定しました。2023年9月1日には内容を一部見直した「2.1版」が公開され、自動車産業サプライチェーンに属する全ての企業に対して、本年12月末までに本ガイドラインに対応した「自動車産業 セキュリティチェックシート 2.1版(以下チェックシート)」の提出を求めています。

今回は、そんな自動車業界のサプライチェーンリスクについて詳しく解説するとともに、チェックシートの提出を含めたガイドライン対応を支援するMOTEXのコンサルティングサービスをご紹介します。

セキュリティは自社と関わる事業者を守るための手段

近年、セキュリティは多くの企業にとって高い関心を集める課題となっています。悪意あるサイバー攻撃に対してどのように対策を行っていくかは、企業の信頼確保と安定経営のために必要不可欠であるといえるでしょう。情報漏えいやデータ破壊などによって売上低下や事業の継続困難などの被害を受ける可能性があることを考えれば、セキュリティ対策を万全にして未然にトラブルを防止するための投資は重要です。

「セキュリティ対策」と聞くと、悪意ある第三者の攻撃から自社の機密情報を守ることが主な目的だと考える方も多いでしょう。もちろん、自社の情報資産やシステムを外部の攻撃から守ることはセキュリティ対策の重要な目的のひとつではありますが、今やセキュリティは自社を守る目的だけのものではなくなっています。

商品を生産し販売するプロセスには、非常に多くの事業者が関わっています。自動車業界を例に挙げると、1台の自動車を生産するためにはメーカーに部品を提供する取引先があり、さらにその部品の生産は原料を提供する取引先によって成り立っています。また、自動車を生産した後は消費者に対して販売するプロセスが発生することから、生産後にも店舗をはじめとした多くの事業者との関わりが生じることになるのです。

このような原料を調達し、部品を製造、商品を生産して販売するまでの一連の流れを「サプライチェーン」と呼び、1つの商品が消費者のもとへ届くまでには多くの事業者が介在します。つまり、これらサプライチェーンのうちどこか1社がサイバー攻撃によって情報漏洩などの被害に遭うと、関連する他の事業者の機密情報までもが流出してしまう恐れがあるのです。

現代においては複数の事業者が商品の生産・販売に密接に関わっているからこそ、セキュリティ対策は「自社を守る手段」だけではなく、「自社と関わる事業者を守るための手段」でもあるといえるでしょう。

サプライチェーンリスクはあらゆる企業における課題となっている

サプライチェーンリスクとは、サプライチェーンへのセキュリティ攻撃などが原因で関連するすべての業務がストップしてしまい、計画していた供給が難しくなる(需要を満たせなくなる)リスクのことです。

ビジネスにおいて目標とする売上を確保するためには、自社が抱える商材を適切なタイミングで適切な数量だけ製造し、計画に沿って消費者に販売する必要があります。しかし、サプライチェーン攻撃の被害によって需要を満たすことができなくなれば、売上確保は困難になってしまうでしょう。

さらに、被害を受けた原因によっては消費者や取引先からの著しい信頼低下を招いてしまう可能性も少なからずあります。サプライチェーンリスクの中でも、サイバーセキュリティに関わるものを「サイバーサプライチェーンリスク」と呼んで区別することがありますが、サイバーサプライチェーンリスクには機密情報の漏洩など被害が「企業」だけで収まらないものも数多くあるからです。

サプライチェーンリスクはどのような業種・業態であっても少なからず抱えているものであり、経営課題として常に付きまといます。サプライチェーンリスクをいかに軽減して安全に供給し続けられる体制を整えられるかが、企業の安定経営と信頼性の確保につながります。中小企業から大企業までサプライチェーンリスクによる被害に見舞われる可能性は等しく存在するため、どのような企業であっても自社のサプライチェーンリスクを認識し、適切な対策を講じる必要があります。

サプライチェーンリスクは高い関心を集めている

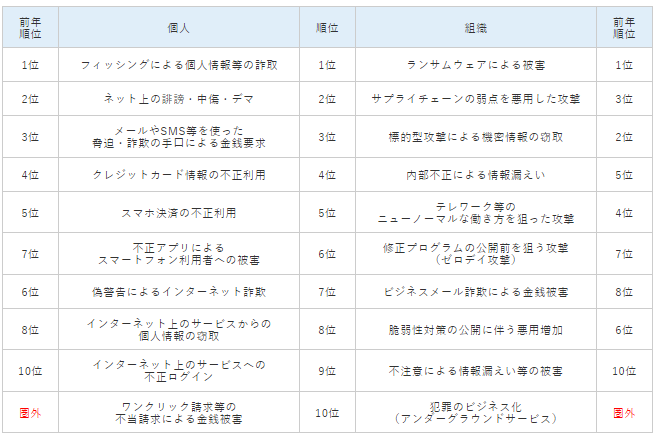

サプライチェーンリスクは、近年非常に高い関心を集めている話題のひとつです。IPA(情報処理推進機構)が発表している「情報セキュリティ10大脅威 2023」によると、組織にとっての脅威の第2位に「サプライチェーンの弱点を悪用した攻撃」がランクインしています。

出典:IPA「情報セキュリティ10大脅威2023」

このような攻撃では、セキュリティ対策が充実している大手企業などを直接的に攻撃の対象とするのではなく、セキュリティ対策が不十分な中小企業へサプライチェーン攻撃を行う手口が用いられます。これによって、間接的に本来の標的である大手企業の機密情報を盗み取ったり、サプライチェーンのセキュリティの脆弱性を抜け道として大手企業のネットワークに入り込みデータ破壊を行ったりすることが可能になります。

「サプライチェーンの弱点を悪用した攻撃」は2019年から5年連続で上位にランクインしており、サプライチェーンリスクという言葉が企業の経営層の間で広く認知されるようになった今でも、関心の高い話題であり続けています。

そして自動車業界でも実際にサプライチェーンの脆弱性をついた攻撃による被害が発生しています。2022年2月には、某大手自動車業の内外装部品を生産する取引先が、リモート接続機器の脆弱性を突かれランサムウェアに感染。工場の稼働停止を余儀なくされ、生産に大きな影響を及ぼしました。

サプライチェーンリスクが注目されるようになった事件とは

サプライチェーンリスクが注目されるようになったのは、2019年12月に神奈川県で起こったHDD横領転売事件がきっかけであるといわれています。

神奈川県庁のシステムに使われていたHDD(ハードディスクドライブ:外部記憶装置の一種)が外部に持ち出されて転売されており、そのHDDのデータが復元できる状態にあったことから情報漏洩の観点で非常に関心が高まった事件です。

転売されたHDDを破棄した神奈川県庁は、あらかじめ定められていた「マニフェスト制度」と呼ばれる産業廃棄物の処理手順に従っていました。しかし、廃棄処理を担当する委託業者の社員が本来破壊しなければならないHDDのうち18台を不正にネットオークションに出品し、落札者がデータ復元を試みたところ機密情報にあたる行政文書のデータが見つかり、事件が明るみに出ることとなりました。

転売されたHDDの中には住民の個人情報が判別できる内容も混ざっていたとされており、このことから企業間だけでなく一般消費者にとっても関心の高いニュースになりました。

本件の場合、情報が流出した神奈川県庁は適切な処理手順に則って廃棄を行っており、サプライチェーンである廃棄業者が不正を働いたことで結果的に神奈川県庁の甚大な信頼低下を引き起こしてしまいました。まさしくサプライチェーンリスクが招いた事件であるといえます。

自動車業界ではサイバー攻撃が深刻化

日本を代表する業種である自動車業界においても、過去にはサイバー攻撃によってデータ流出や活動制限といった被害に遭う事例が多発しています。ここでは、代表的な3つの事例をご紹介します。

国内大手自動車メーカーが被害に遭ったランサムウェア「EKANS」

2020年6月に国内自動車メーカーがサイバー攻撃によって通常業務を進行できなくなる被害に見舞われました。6月8日午前から業務システムやファイルサーバー、メールサーバーへの接続ができなくなる現象が発生しました。

後に原因を究明したところ、外部からのランサムウェア(不正プログラムの一種で、強制的にアクセス制限を行い解除のために身代金を要求する手口)を用いたサイバー攻撃に由来する障害だったことが判明しました。サイバー攻撃が大企業に大きな被害をもたらす可能性があるという事実を多くの人に認識させた一件です。

被害に遭ったランサムウェアは「EKANS」という種類であり、後述する「MAZE」のようにデータを盗み取る機能はありませんが、製造業に特化してシステム破壊やデータの暗号化を行うのが特徴です。

このサイバー攻撃の被害は広範囲にわたり、日本国内だけでなく北米、イタリア、イギリス、トルコといった海外拠点の工場も操業停止に追い込まれています。また、カスタマーサポートや金融関連サービスにも影響を及ぼしており、被害がいかに甚大であったのかが見て取れます。

自動車部品製造メーカーが被害に遭ったランサムウェア「MAZE」

2020年7月に自動車部品製造メーカーにおいて、セキュリティに関する問題が生じたことを検知して、サイバー攻撃による情報漏洩が発生しました。

前述の国内自動車メーカーと同様にランサムウェアによるシステム障害であり、実行グループから「身代金の支払いを拒否すれば機密情報を公開する」と脅迫を受けるなどの被害があったと発表されています。

同社が被害に遭ったランサムウェアは「MAZE」という種類であるといわれており、第三者のネットワーク上に忍び込んで情報を暗号化しアクセス不可にするだけでなく、データを盗み取る機能があるために盗み取った情報を盾に身代金を要求されるケースが多く見られます。

DDoS攻撃とランサムウェアの被害に遭った国内自動車メーカー

2016年と2017年の2回にわたり国内自動車メーカーがサイバー攻撃の被害に見舞われています。2016年には「DDoS攻撃」と呼ばれるサイバー攻撃を受けてWebサイトが高負荷となり、一時的に公開を停止して復旧まで数日間公開停止の状態が続くことになりました。2017年にはランサムウェアによる世界的な大規模サイバー攻撃に国外の生産工場が巻き込まれ、一時的に工場の稼働を停止させています。

さらに、同社と資本提携している関連会社もこの被害で複数拠点の生産を停止するなど、世界の広範囲で被害が見られたサイバー攻撃だったといえるでしょう。

ランサムウェアによる攻撃は電子メールを経由して行われており、悪質なプログラムが添付された電子メールを開封するとコンピューター内のデータが暗号化されて使用不能になってしまうという被害が確認されています。

このサイバー攻撃では、暗号化を解除する見返りとしてプログラムに感染したコンピューター1台につき300ドルの身代金を仮想通貨のビットコインで支払うように要求されました。

自動車業界におけるサプライチェーンリスクへの対策

自動車業界サイバーセキュリティガイドライン とは?

自動車業界では、度重なるサイバー攻撃によるサプライチェーンリスクへの対策として、2020年3月に「自工会/部工会・サイバーセキュリティガイドライン」が策定・公開されており、2023年9月には「2.1版」が公開されました。

公開にあたって、「安心・安全で豊かなモビリティ社会と自動車産業界の持続可能な発展を実現するためには、業界を取り巻くサイバーセキュリティリスクを正確に理解しながら業界全体でサイバーセキュリティリスクに適切な対処を行うことが必要不可欠」という声明を出しており、自動車メーカーやサプライチェーン各社がサイバーセキュリティに対して適切な対応を行う必要があるとして当ガイドラインが策定されました。

サイバーセキュリティガイドラインを策定することによって、サイバーサプライチェーンリスクに対する自動車業界全体のセキュリティ対策についてレベルアップをはかり、対策レベルを効果的に点検できるようにすることが主な目的です。

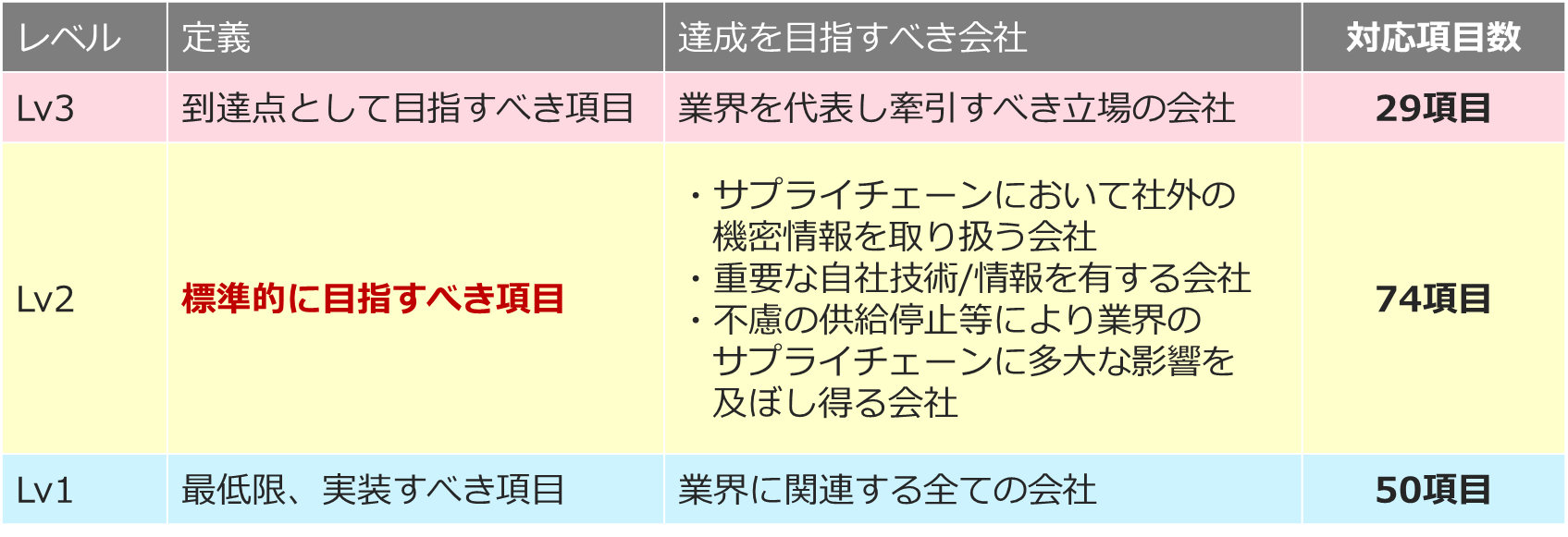

ガイドラインの項目は全153項目にわたって策定されており、情報セキュリティ方針やルール、体制、従業員への教育、関連会社・取引先のセキュリティ対策、情報資産管理、ネットワーク、クラウドサービス、マルウェア・不正アクセス対策などその内容は多岐にわたります。

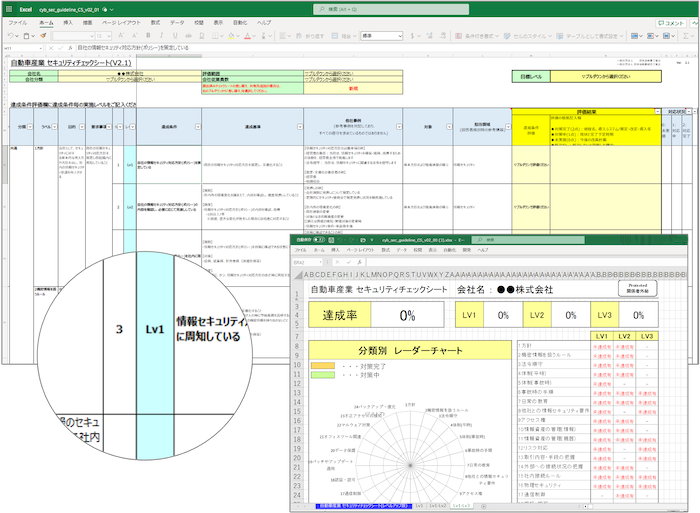

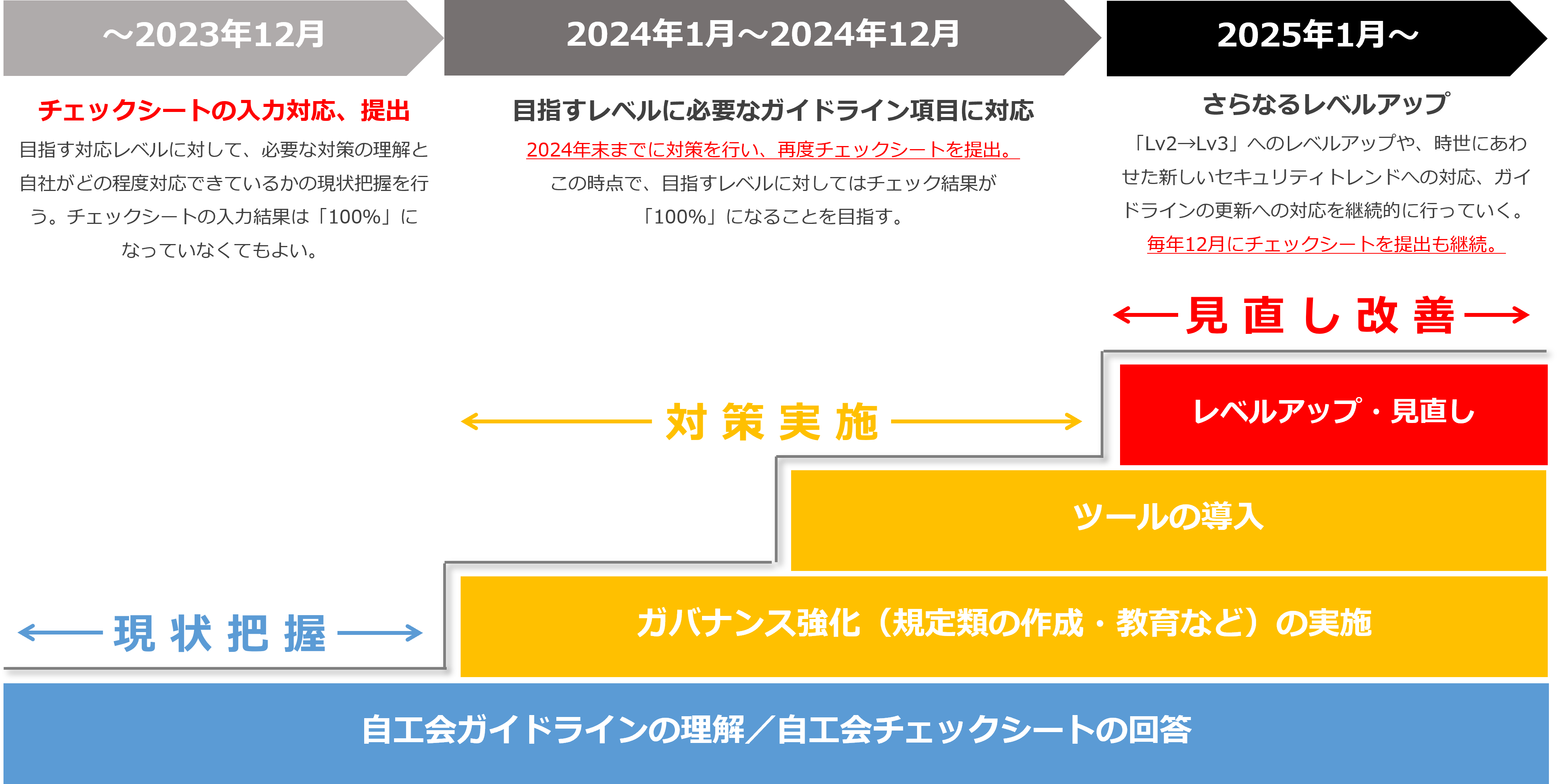

また、本ガイドラインには、付録として153項目の対応状況を入力すると自社のセキュリティ対策の実施状況が可視化できるチェックシートが用意されています。153の対応項目にはそれぞれにレベルが1~3まで設定されており、レベル1はすべての会社で最低限実施すべき項目、レベル2は標準的に実施すべき内容、レベル3については最終的な到達点として目指すべき内容とされています。

まずはこの中で自社がどのレベルを目指すかを定め、チェックシートで該当の項目について、実施状況を「対応完了(2点)」「対応中(1点)」「未実施(0点)」で入力します。するとレーダーチャートで、24のセキュリティ対策のカテゴリ(ラベル)の中でどこができていて、どこに課題があるのかが可視化できるという仕組みになっています。

このチェックシートは、自社のセキュリティ対策状況を把握する自主点検のために用意されていますが、産業全体でのセキュリティ対策強化を推し進めるため、自工会は2023年9月に自動車業関係者に対して説明会を開催しました。そこでは、2022年の回答結果について、会社規模が小さくなるにつれてガイドラインの達成率が下がっていると示されています。そのため、特に中小企業のセキュリティの底上げが課題であり、業界全体のレベルアップのためにもより多くの企業へチェックシートの回答を求めています。

自工会は自動車産業サプライチェーンに属する全ての企業に対して、2023年12月末までにチェックシートに自社の対応状況をすべて入力し、提出するように求めています。また2024年以降も毎年12月に定期的に提出を求めるとしています。

MOTEXではチェックシート提出・ガイドライン対応のサポートサービスを提供開始

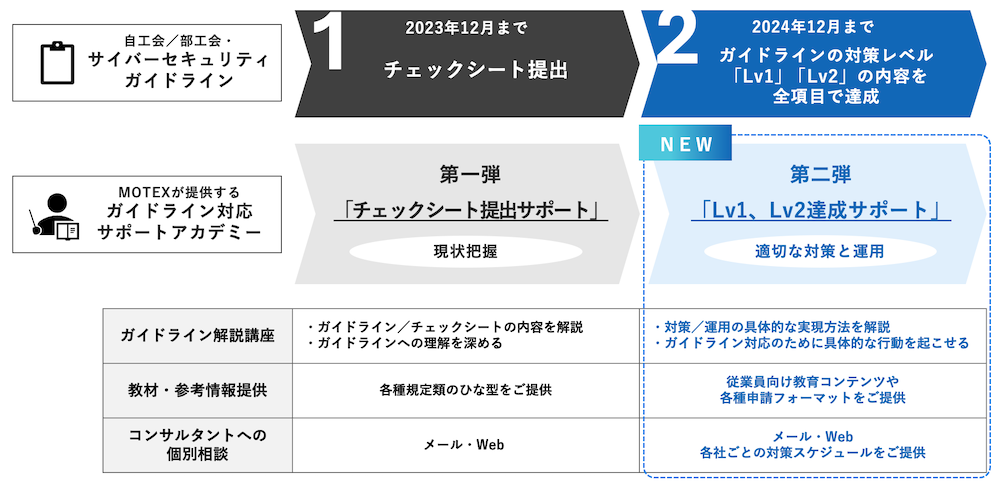

【第一弾 チェックシート提出サポート】

まずは12月のチェックシート提出に向けた対応が急務となりますが、実際に自動車業界のお客様からは「ガイドラインの内容が難しくて理解をするのが大変」「チェックシートの入力内容について相談できる人がいない」といったお困りごとを伺いました。

そこでMOTEXでは、「ガイドライン対応サポートアカデミー」を開設。その第一弾として、「チェックシート提出サポート」を2023年10月より提供開始しました。

12月末のチェックシート提出にあわせ、セキュリティコンサルタントがガイドラインやチェックシートの内容を解説する講座を開催。入力済みチェックシートの添削サービスや個別相談会により、ガイドラインに沿った効果的なセキュリティ対策を実現するための第一歩となる“ガイドラインに対する正しい理解”を重点的にサポートします。

さらに、解説講座の教材として、ガイドラインへの対応に必須となる各種規程類のひな形もご提供。企業・組織の“ガバナンス強化”につながる項目への対応も重点的にサポートします。

チェックシート提出にお困りの方は是非ご活用ください。

【第二弾 Lv1,2 達成サポート】

チェックシートは提出して終わりではありません。2024年中にはガイドラインに示されている対策レベルのうち、最低でも「Lv2」の内容を全項目で達成することが求められています。チェックシートを通して見える化した自社の課題から、「Lv2」に達していない項目がある場合は対策が必要です。

しかし、「自工会/部工会・サイバーセキュリティガイドライン V2.1」への対策を行うにしても、何から手を付け、どのように進めていけばよいのか迷われている企業様も多いかと思います。

また、対策したいけれども自社だけの力では対応が難しく、個別にコンサルティングを受けることを検討したものの、費用が高額でお困りのお客様も多くいらっしゃるのではないでしょうか。

そこで、2024年1月より第二弾として「Lv1、Lv2達成サポート」の提供開始を予定しております。同年中に対応が求められるガイドライン「Lv1」「Lv2」の全項目達成を目指すお客様を対象に、リティ対策を強化していくために必要な具体的なアクションを起こすことに重点を置いたサービスメニューをご提供します。

「ガイドライン解説講座」では、各ガイドライン項目に対して、具体的な対応までのプロセスやコ実際にセキュツをセキュリティプロフェッショナルが解説します。「教育コンテンツ」「各種フォーマット」では、従業員教育に活用できる教育資料・理解度チェックテストや各種新申請書のフォーマットなどをご提供します。そして「よろず相談」では、ガイドラインの内容に精通したセキュリティプロフェッショナルに対してオンラインでの相談会を定期的に開催いたします。また、第二弾のポイントとして、各社の対策状況に合わせてコンサルタントがお客様専用の対策スケジュールを立てて、ガイドライン対応を支援する個別サポートもご用意しております。

これらのサービスのご提供を通じて、自動車産業のお客様のより良いセキュリティ体制構築を並走して支援いたしますので、ガイドライン対応へお困りのお客様は是非ご活用ください。

・第二弾説明会動画はこちら

・教育コンテンツのサンプルのDLはこちら

【先着100社限定】今だけのスタートダッシュ応援キャンペーン実施中

リリース記念のキャンペーンとして、先着100社様に通常価格の50%OFFでご提供いたします

先着100社に達した時点で終了となります。ぜひこの機会をお見逃しなく、お早めにお申し込みください。

クラウドIT資産管理ツールで実現する?

サイバーセキュリティ ガイドラインへの対応

おすすめ記事