Written by 夏野ゆきか

SEとして自動車業界/旅行業界の開発・保守・運用を経験後、フリーランスライターとして独立。IT系メディアに関するコラムや地域情報、エンタメなどの記事を執筆。

目 次

クリックジャッキング攻撃とは

クリックジャッキング攻撃の仕組み

クリックジャッキング攻撃でどういった被害が発生する?

クリックジャッキングとクロスサイトリクエストフォージェリ(CSRF)の違い

クリックジャッキング攻撃に効果的な対策

クリックジャッキング攻撃へに有効な、LANSCOPEの「WEBアプリケーション脆弱性診断」

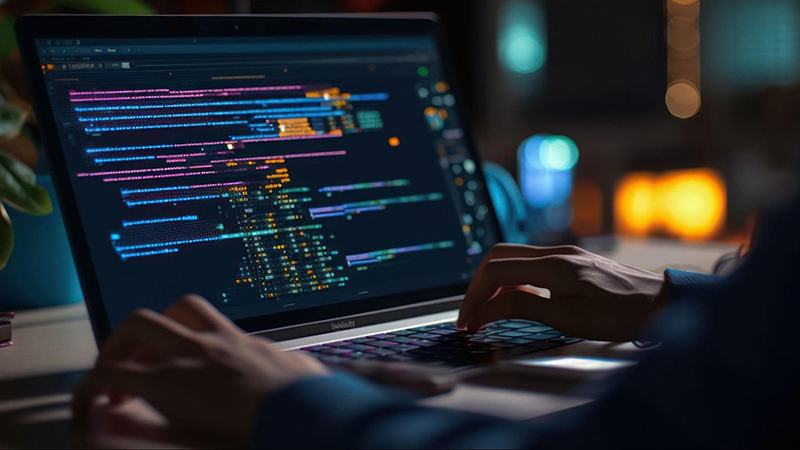

クリックジャッキングとは、Webサイトに隠ぺい・偽装したリンクやボタンを配置し、閲覧者を視覚的にだましてクリックさせるサイバー攻撃の一種です。

具体的には、不正なリンクやボタンなどを透明な状態(閲覧者からは見えない状態)にして通常のWebサイトに被せ、ユーザーに気づかれないようクリックさせます。

こうすることで、閲覧者は「通常のWebサイトにあるボタンをクリック」したつもりが、実際は攻撃者の仕込んだ透明なボタンをクリックしていた、という状態になってしまいます。

「クリック」を「ジャックする(乗っ取る)」という手法から、クリックジャッキングと名づけられました。

クリックジャッキング攻撃の罠は「マウス操作のみで実行できる内容」に限定されるため、重要な設定や作業などをマウスのみで完結できるWebサイトは、特に被害に遭いやすいとされています。

この記事では、クリックジャッキング攻撃の概要や開発者・運営側が行いたい対策について、例を用いてわかりやすく解説いたします。

▼この記事でわかること

- クリックジャッキングはWebサイトに隠ぺい・偽装したリンクやボタンを配置し、閲覧者を視覚的にだましてクリックさせるサイバー攻撃の一種

- クリックジャッキング攻撃の対象は「マウス操作のみで実行できる内容」に限定されるため、重要な設定や作業などをマウスのみで操作できるWebサイトは特に被害に遭いやすい

- 攻撃の仕組みとして、攻撃者はWebページに他サイトのWebページを埋め込むことができるiframeというタグを悪用。ユーザーが思わずクリックしたくなるようなボタンやリンクの上に、実際には見えない別のボタンやリンクを重ねて配置し、ユーザーに意図しない操作をするよう誘導させる

- クリックジャッキング攻撃にあうと、意図しない商品の購入や送金、Webサイトの改ざん、情報漏洩、SNSアカウントのフォローといった被害が想定される

- よく比較されるクロスサイトリクエストフォージェリ(CSRF)との違いは、クリックジャッキングがユーザーを視覚的に欺き、被害者が意図しないアクション(クリックなど)を実行させる攻撃手法であるのに対し、CSRFはユーザーに、意図せず不正なリクエストを送信させる攻撃手法である

- クリックジャッキングの被害にあわないためには「X-Frame-Options」を導入してアイフレームを表示させないといった根本的な解決策に加え、重要な処理は「マウスのみ」で実行できない設定にする、Webサイト・アプリケーションの「脆弱性診断」を行うといった対策も重要

また弊社がWEBアプリケーション脆弱性診断を実施した際、検出数のもっとも多かった脅威・リスクの上位5つについて、以下の資料へまとめました。ぜひ自社の脆弱性対策の参考に、ご活用ください。

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

クリックジャッキング攻撃とは

クリックジャッキングとは、ユーザーにクリックさせたいURLやサービスの機能を、他サイトの表示を透明に覆い隠すことにより、視覚的に欺いてクリックを誘発するサイバー攻撃の一つです。

クリックジャッキング攻撃の対象は「マウス操作のみで実行できる内容」に限定されるため、重要な設定や作業などをマウスのみで操作できるWebサイトは特に被害に遭いやすいのが特徴です。

例として、クリックジャッキングを受けると、以下のような被害を受ける可能性があります。

1.機密情報など重要なデータの漏洩

意図せずマルウェアに感染させられ、PCやシステム内の重要情報を盗まれる可能性があります。

例えば、Webサイトにあった「続きを見る」ボタンをクリックしたはずが、実は偽装されたマルウェアのダウンロードボタンだった、という具合です。

閲覧者の意に反してマルウェアが端末にダウンロードされ、個人情報、クレジットカード情報、会社の機密情報などの重要なデータが盗まれてしまいます。

2.勝手に商品の購入、送金をされてしまう

「偽装された購入ボタンを押してしまい、意図せず商品を購入させられる」、あるいは「偽装された送金ボタンを押してしまい、インターネットバンキング上で不正に送金させられる」といったケースもあります。

実際に遭った「被害事例」については、本記事の後半で、詳しく解説します。

クリックジャッキング攻撃の仕組み

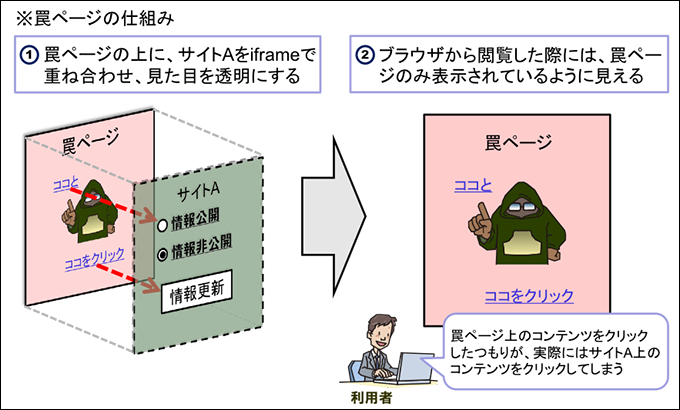

ここでは、クリックジャッキング攻撃の仕組みを解説します。

まず、攻撃者は「ユーザーのパソコン上に実際に表示させるWebページ(被害サイト)」と、その上に透明化してかぶせる「悪意のあるWebページ(罠サイト)」の2つを用意します。

これら2つのページを重ね合わせるために使用されるのが「iframe」です。

iframeはWebページに他サイトのWebページを埋め込むことができるタグです。埋め込む際に透過度も指定することができるので、完全に透明の状態で埋め込むことも可能です。

攻撃者はこれを悪用して、ユーザーが思わずクリックしたくなるようなボタンやリンク(続きはこちら、詳細はコチラなど)の上に、実際には見えない別のボタンやリンクを重ねて配置します。これにより、ユーザーは意図せずに攻撃者が仕掛けた操作を行ってしまうという仕組みです。

またクリックジャッキング攻撃には

- 1.通常のWebページの上に、透明化させた悪意あるページを重ね合わせるパターン(前述)

- 2.通常のWebページを透明化させて、悪意のあるページだけ見えるようにするパターン

の2種類があります。

クリックジャッキング攻撃を受けてしまう流れ

では、具体的なクリックジャッキング攻撃の流れをみてみましょう。

ここでは「2.通常のWebページを透明化させ、悪意のあるページだけ見えるようにするパターン」を例に紹介します。

▼クリックジャッキングで罠ページを仕掛ける流れ

出典:IPA|安全なウェブサイトの作り方 – 1.9 クリックジャッキング

1.攻撃者は、ユーザーの興味をひくようなWebサイト(罠ページ)を作成し、そこに透明化した正規のWebサイト「A」を重ねて公開します。

2.ユーザーがWebサイトAにログインしたままの状態の際、攻撃者はメールなどで罠ページへ誘導します。

3.ユーザーがメール経由で罠ページを訪れ、気になったリンクやボタン(「このページを見たあなた限定!Amazonギフト券3万円分を受け取る」など)をクリックします。

4.ユーザーは罠ページのボタン・リンクをクリックしたつもりが、実際にはWebページAにあった個人情報の公開に許可するボタンをクリックしていました。

5.結果、ユーザーの意図に反して個人情報が公開され、情報漏洩につながってしまいます。

上記のような手順で、攻撃者はユーザーが意図せず、罠サイトのボタンやリンクをクリックするよう仕向けます。

また「ログインができるサイト・サービス」は、クリックジャッキング攻撃の被害に遭いやすいです。例としては、SNSアカウントや通販サイト、Webサイトの管理アカウントやネットバンキングなどが挙げられます。

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

クリックジャッキング攻撃でどういった被害が発生する?

クリックジャッキング攻撃では主に下記の2パターンで、被害が発生します。

- ・ログイン後のユーザーのみが利用可能なサービスの悪用(意図しない商品の購入や送金)

- ・ログイン後のユーザーのみが編集可能な設定の変更(Webサイトの改ざん、非公開ページの公開など)

被害リスクの例は以下の通りです。

1.権限の変更

セキュリティの設定や権限変更を要求するボタンを透化し、別の無害そうなボタンに重ねて設定されることで、ユーザーが無意識に設定や権限を変更。機密情報の公開や漏洩を招くリスクがある。

2.マルウェアのダウンロード

偽装されたダウンロードボタンやリンクのクリックから、マルウェアや不審なアプリケーションをダウンロード、意図せず感染してしまう。

3.ログイン情報の盗み取り

正規サイトのログインボタンに偽装された、偽のボタンをクリックすることで、偽のフィッシングページへと誘導。ログイン情報を偽ページへ入力し、ログイン情報が盗まれてしまう。

4.SNSでの「いいね」

Webページ上に見えないレイヤーで「いいね」ボタンを配置し、ユーザーに意図せずSNS等の「いいね」をクリックさせる。いいね・フォロワー獲得などで悪用されるケースがある。

5.Webカメラやマイクを作動させる

偽装されたダウンロードボタンやリンクのクリックから、ウイルス感染やPCの乗っ取りにより、Webカメラやマイクを起動させられる。意図せず盗聴や情報の盗み取りが行われる。

6.商品の購入

偽装された購入ボタンをクリックしてしまい、意図していない商品を勝手に購入させられてしまう。

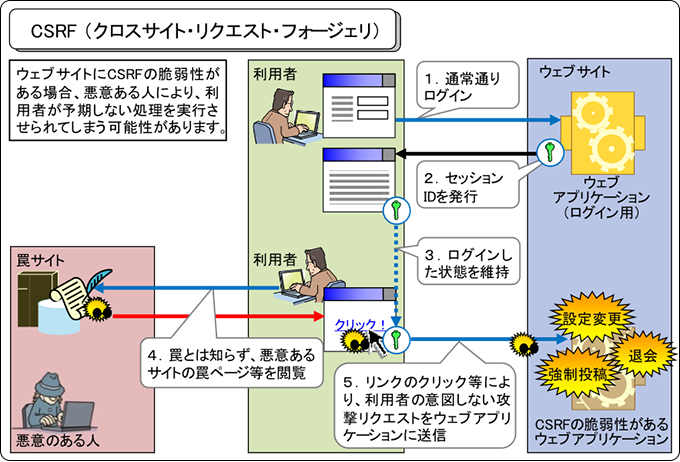

クリックジャッキングとクロスサイトリクエストフォージェリ(CSRF)の違い

クリックジャッキング攻撃と同じく、Webサイトやアプリケーションの脆弱性に付け込み、ユーザーの意図しない操作を誘導する手口として、「クロスサイトリクエストフォージェリ(CSRF)」という手口が挙げられます。

攻撃者は、Webアプリケーションにログイン中のユーザーへ不正なリンクを踏ませるなどして、あたかもそのユーザーが操作をしたかのように、Webアプリケーションに不正なリクエストを送信。

アプリケーション側は「ログイン中のユーザーからのリクエストである」と誤認し、不正なリクエストを実行してしまうという流れです。

出典:IPA|安全なウェブサイトの作り方 – 1.6 CSRF(クロスサイト・リクエスト・フォージェリ)

CSRFに遭うと、クリックジャッキングと同様に「意図しないページが公開される」「情報を盗まれる」「不正送金や購入が行われる」などの被害にあってしまいます。

クリックジャッキング攻撃とCSRFは、ともにWebサイトを悪用し、かつユーザーに気づかれず不正を働くサイバー攻撃です。ただし

- ・CSRFは、ユーザーのブラウザーからWebサイトに対して偽のリクエストを送信させ、不正操作を働く

- ・クリックジャッキングは、ユーザーに不正なスクリプトを実行させるのではなく、ユーザーの視覚を騙して本来のWebサイトの機能を実行させる

など根本的な攻撃の仕組みが異なっています。

ただし、ともにWebサイトの脆弱性を突かれる攻撃であるため、「WEBアプリケーションの脆弱性診断」を受けるといったセキュリティ対策は、共通して有効です。

クロスサイトリクエストフォージェリの詳細は、以下の記事でも詳しくまとめています。

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

クリックジャッキング攻撃に効果的な対策

クリックジャッキング攻撃は、frameタグやiframeタグを重ねて表示できることが根本の原因であるため、表示を制限することで対策することが可能です。

ここでは、クリックジャッキング攻撃に有効な3つの対策をご紹介します。

1.「X-Frame-Options」を導入し、アイフレームを表示させない

「X-Frame-Options」 とは、Webサイトを攻撃から守るために重要なヘッダーの一つです。

X-Frame-OptionsヘッダーをWEBアプリケーション全体に設定することで、他ドメインサイトからのframe ・ iframe要素による読み込みを制限し、クリックジャッキング攻撃を抑止することができます。

X-Frame-Optionsは以下の3つの値があり、指定する設定値(frame要素およびiframe要素により表示できる範囲)により、制限の範囲が変わります。

| ディレクティブ | 制限の範囲 |

|---|---|

| DENY | すべてのWebページでフレーム内の表示を禁止 |

| SAMEORIGIN | 同一オリジンのWebページのみ、フレーム内の表示を許可 |

| ALLOW-FROM | 指定したオリジンのWebページのみ、フレーム内の表示を許可 |

上記のうち「ALLOW-FROM」は、ブラウザによって適切に動作しない場合があるため、事前に対応可否の確認が必要です。

またX-Frame-Optionsヘッダーのほか、「Content-Security-Policy」ヘッダーを付与することでも、同様にフレームタグの表示を抑止し、iframeによるクリックジャッキング攻撃を防げます。

2.重要な処理は「マウスのみ」で実行できない設定にする

クリックジャッキング攻撃は、ユーザーを視覚的にだまして特定の操作をするように誘導する手法です。

一般的に「マウスを用いたクリック操作」に依存するため、ユーザーに複雑な操作をさせることはクリックジャッキングの仕組み上、困難といえます。

そこで対策としては、マウス操作のみで処理が実行されないよう、キーボード操作などをプロセスに盛り込み手順を複雑化することが有効です。Webアプリケーションの設計段階から、マウス操作だけで重要な処理を実行できないよう設定しましょう。

3.Webサイト・アプリケーションの「脆弱性診断」を行う

先述のとおり、クリックジャッキングとは「Webサイトやアプリケーションの脆弱性(欠陥)」に付け込んだ犯行です。

そのため、WEBアプリケーションの「脆弱性診断」を受けることで、プロの診断士にサイト上の弱点を明らかにしてもらい、網羅的に対策を行うことが有効です。

脆弱性診断であれば、先述した「クロスサイトリクエストフォージェリ(CSRF)」や、その他のWebサイトの脆弱性を狙うサイバー攻撃など、クリックジャッキング以外の脅威にもまとめて対策を行うことができます。

クリックジャッキング攻撃へに有効な、LANSCOPEの「WEBアプリケーション脆弱性診断」

弊社LANSCOPE プロフェッショナルサービスでは、クリックジャッキング対策をはじめ様々なWebサイトに起因するサイバー攻撃に有効な、「WEBアプリケーション脆弱性診断」を提供しています。

脆弱性診断では「セキュリティ・スペシャリスト」による、きめ細かく信頼性の高い診断を実施。PCサイトからモバイルサイト、WebAPIまで多様な媒体にて、攻撃の踏み台となりうる脆弱性を洗い出し、優先度をつけて必要な対策をお伝えします。

(自サイトが抱える脆弱性リスクは、報告書にて「点数」で把握することができます)

「Webサイトを安全に運用したい」「自社サイトのインシデントによって、業務停止や信頼損失などを起こしたくない」という開発者様・サイト運営担当者様におすすめです。

また、診断内容を重要項目に絞り、より低価格でWebアプリケーションの脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供を開始しました。

「大きな予算はかけられないが、自社サイトのセキュリティを見直したい」という方は、是非お気軽にご相談ください。

まとめ

本記事では「クリックジャッキング攻撃」をテーマに、その概要や事例・対策案について解説しました。

本記事のまとめ

- クリックジャッキング攻撃とは、透化したWebサイトに罠ページを重ね、ユーザーをだまして、意図せず元のボタンやリンクをクリックさせるサイバー攻撃の1種

- クリックジャッキング攻撃の対象は「マウス操作のみで実行できる内容」に限定されるため、重要な設定や作業などをマウスのみで操作できるWebサイトは特に被害に遭いやすいのが特徴

- クリックジャッキング攻撃では主に、「ログイン後のユーザーのみが利用可能なサービスの悪用(意図しない商品の購入や送金)」、「ログイン後のユーザーのみが編集可能な設定の変更(Webサイトの改ざん、非公開ページの公開など)」のどちらかの被害が発生

- クリックジャッキング攻撃対策として、脆弱性診断の利用や「X-Frame-Options」の導入、重要な処理を「マウスのみ」で実行できない設定にすることなどが重要

クリックジャッキング攻撃の被害を未然に防ぐためにも、Webサイト・アプリケーションの開発社・運用担当者は、適切なセキュリティ対策に取り組んでいきましょう。

また弊社がWEBアプリケーション脆弱性診断を実施した際、検出数のもっとも多かった脅威・リスクの上位5つについて、以下の資料へまとめました。ぜひ自社の脆弱性対策の参考に、ご活用ください。

【TOP5】Webアプリケーション脆弱性診断で検出数の多い「注意したいポイントTOP5」とは?

現場で頻繁に発見される「特に多いWebアプリの5つのリスク」について、対策も含めて解説します!

関連する記事