Written by 田村 彩乃

目 次

本記事では、知っておきたいサイバー攻撃の種類、全39種類をご紹介します。

サイバー攻撃とは、主にネットワークを通じて、組織や個人の使用するサーバーやPC・システム・クラウドサービスなどに仕掛けられる、悪質な犯罪行為を指す言葉です。

サイバー攻撃には様々な種類があり、多様な手法で標的に被害をもたらそうと画策しています。攻撃から身を守るためには、攻撃の特徴を知り、適切なセキュリティ対策を取る必要があります。

この記事では、下記の2つの項目より「合計39種類のサイバー攻撃」について、解説しています。

・絶対に知っておきたい、サイバー攻撃10種類

・覚えておきたい、主なサイバー攻撃29種類

サイバー攻撃の知識を身につけ、セキュリティ対策に役立てたいとお考えの方は、本記事を通して様々なサイバー攻撃の手法について詳しく学ぶことができます。ぜひご一読ください。

あらゆるサイバー攻撃対策なら

セキュリティ診断にお任せ(サービスのご案内)

WEBアプリケーション診断やクラウドセキュリティ診断など

実績数12,800以上のセキュリティベンダーが貴社のセキュリティ課題を解決します!

絶対に知っておきたいサイバー攻撃10種類【時間の無い方はココだけ】

はじめに、まずは絶対に知っておきたい「基本のサイバー攻撃10種類」をご紹介します。

その他のサイバー攻撃の基礎となっている、あるいは2023年現在も猛威を振るっており、世界的に注目されている攻撃を10種類、ピックアップしています。

1.マルウェア

2.ランサムウェア

3.フィッシング詐欺

4.標的型攻撃

5.サプライチェーン攻撃

6.Emotet(エモテット)

7.ゼロデイ攻撃

8.DDoS攻撃

9.総当たり攻撃(ブルートフォースアタック)

10.SQLインジェクション攻撃

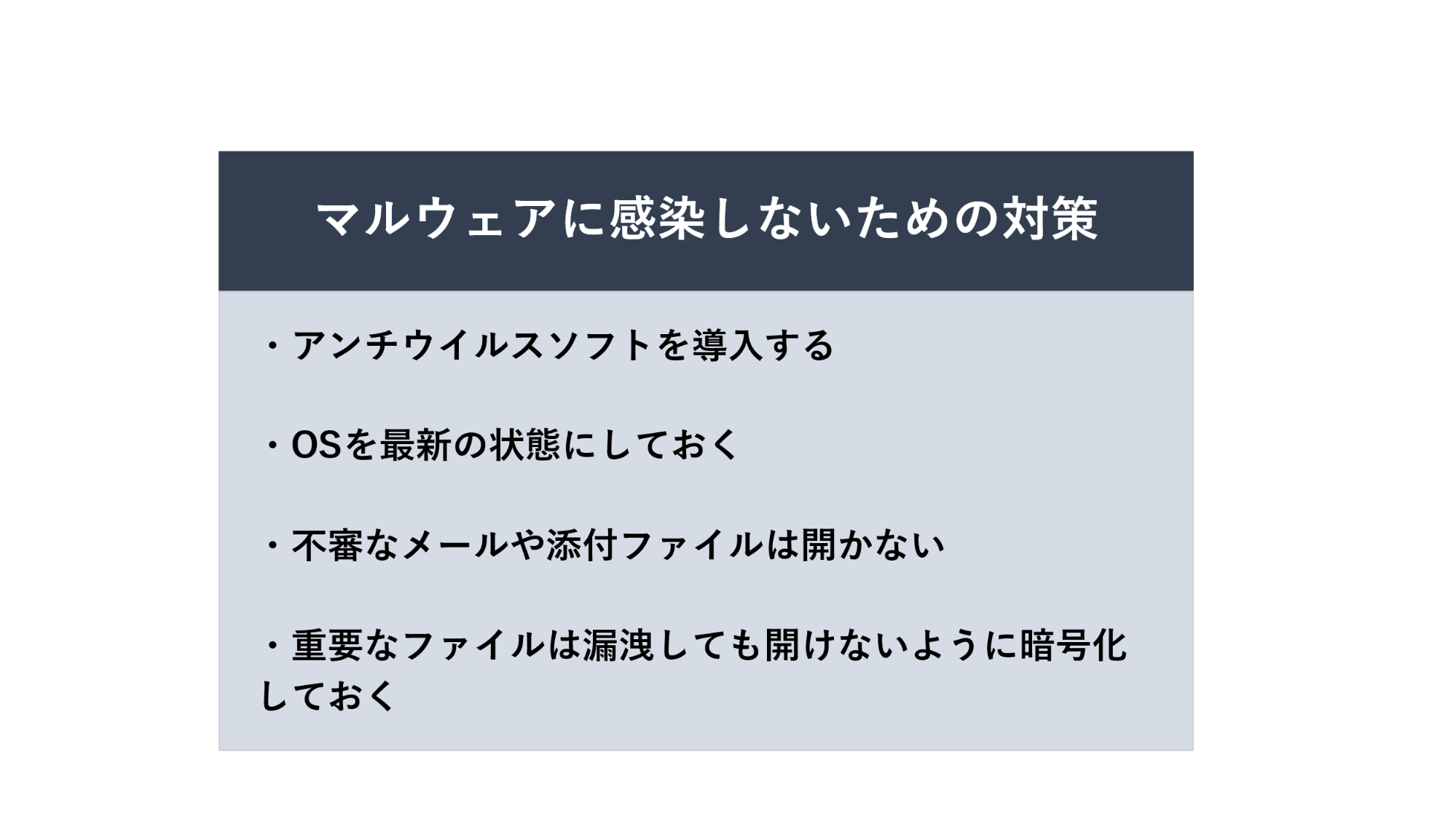

1.マルウェア

まず絶対に知っておきたいのが、その他のサイバー攻撃でも広く用いられる攻撃手法「マルウェア」です。

マルウェアとは、コンピューターなどのデバイスやネットワークに対して害をもたらすことを目的に作られた悪意のあるソフトウェアの総称です。

マルウェアの中にも特性の異なる様々な種類が存在し、攻撃者はターゲットや目的に合わせ、複数のマルウェアを使い分けます。よく耳にする「(コンピューター)ウイルス」も、実はマルウェアの1種です。

攻撃者は

・マルウェアが含まれた添付ファイルをメールやSMSで送る

・マルウェアが埋め込まれたEBサイトを作成する

・ソフトウェアやアプリにマルウェアを仕込み、ダウンロードしたデバイスに感染させる

といった手法を用いて、巧みにターゲットのPCやモバイル端末にマルウェアを感染させます。マルウェアに感染すると情報漏洩や情報の改ざん、デバイスの乗っ取りといった被害が発生します。

こういった被害を防ぐためには、以下の対策を行うようにしましょう。

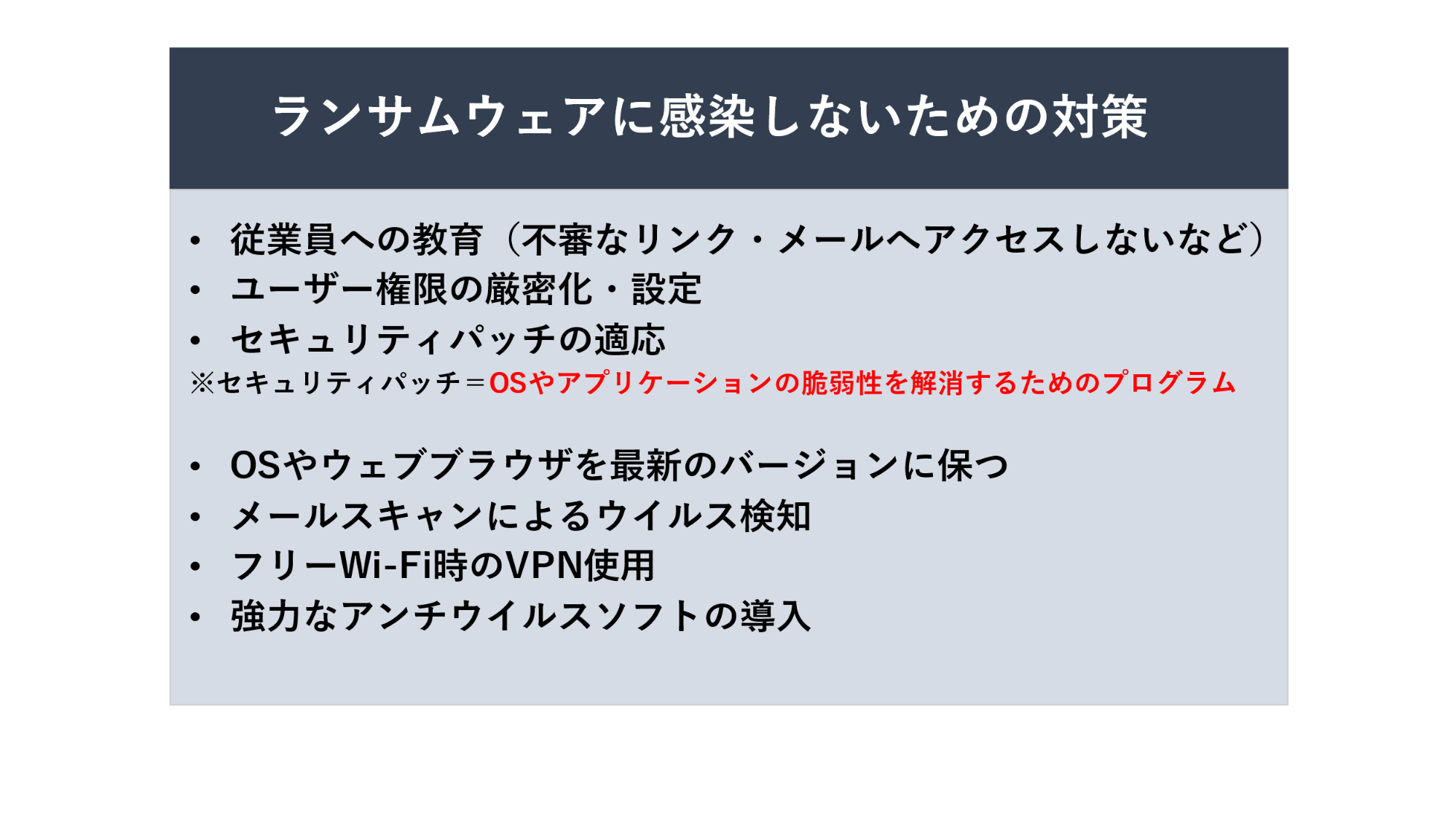

2.ランサムウェア

ランサムウェアとは、前述した「マルウェア」の一種です。

ランサムウェア攻撃は、主に偽メールにてターゲットの元へマルウェアを送り込み、感染したデバイス経由でファイルを暗号化することで、復旧と引き換えに身代金を要求する手口です。

最近では「暗号化の解除」に加え、盗んだ個人情報や企業機密の公開を引き換えに、再度身代金を要求する「二重恐喝(ダブルエクストーション)といった手口も常習化しています。

IPAが毎年公開する「情報セキュリティ10大脅威<組織編>」では、2021年~2025年の5年間連続で1位にランクインするなど、ランサムウェアは今最も注目されている脅威と言っても、過言ではありません。

情報セキュリティ10大脅威 2025

| 順位 | 脅威の内容 | 前年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 2位 |

| 3位 | システムの脆弱性を突いた攻撃 | ー |

| 4位 | 内部不正による情報漏えい等 | 3位 |

| 5位 | 機密情報等を狙った標的型攻撃 | 4位 |

出典:IPA│情報セキュリティ10大脅威 2025(2025年1月30日)

ランサムウェアが発生すると、多額の身代金要求に加え、システム不全による業務停止、賠償金支払いなど、様々な被害リスクの可能性があります。以下のような感染予防対策をしっかり行い、また万一に備え「データのバックアップ」を確実に行うことが重要です。

3.フィッシング詐欺

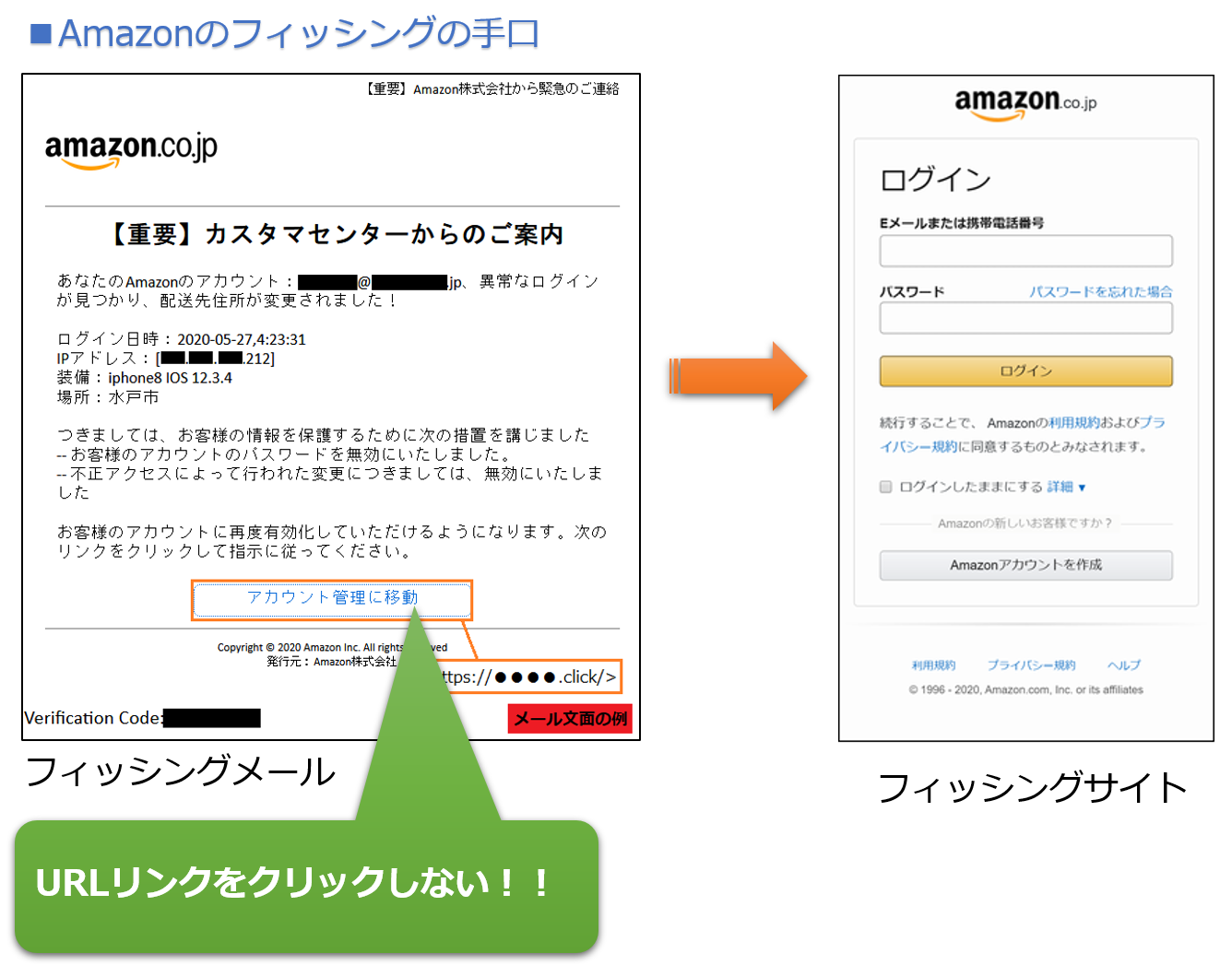

フィッシング詐欺とは、送信者を偽った「電子メール」や本物に似せた「偽サイト」などを悪用して、個人情報を盗み出す行為のことです。

フィッシング詐欺の手口はどんどん巧妙になっており、電子メールの内容や接続先の偽サイトのデザインなども、正規のものと区別がつかないようになっています。

▼「大手通販サイト」を模したフィッシング詐欺の例

出典:URLリンクへのアクセスに注意 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

フィッシング詐欺を見破るポイントとしては以下の5つがあります。

・送信元のメールアドレスが公式と異なる

・リンク先のURLが公式とは異なる

・文字や文法が不自然、もしくは誤っている

・本文に宛名がない(お客様、皆様など総称を使う)

・不審な添付ファイルが見られる

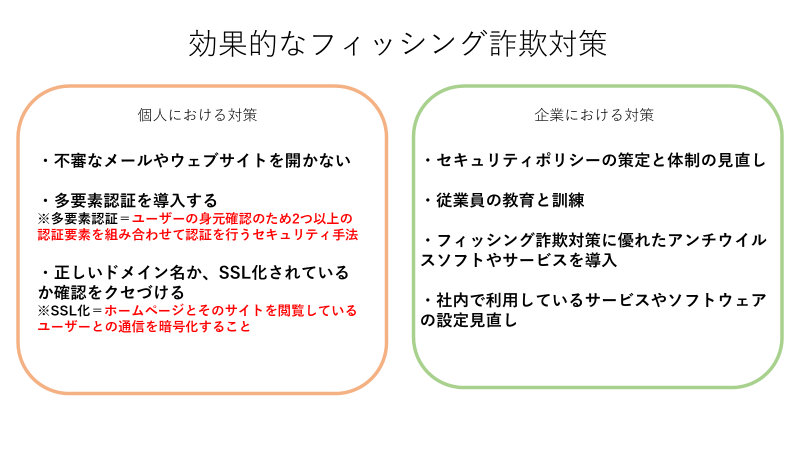

フィッシング詐欺にあうと、アカウント情報やカード情報が攻撃者に盗まれるリスクがあります。対策として「怪しいメールやURLを開かない」ことは勿論、「多要素認証を導入する」などの手段が有効です。

4.標的型攻撃

標的型攻撃とは、主に企業・組織の情報窃取・金銭要求を目的に行われる、「情報セキュリティ10大脅威<組織編>」でも3位に選ばれた、注目度の高いサイバー攻撃です。

従来の「ばらまき型」攻撃と異なり、あらかじめ特定の組織にターゲットを絞り、綿密な計画に基づいて行われるのが特徴です。

代表的な手口は、マルウェアを添付したメールを攻撃対象に送りつけて端末を感染させる「標的型攻撃メール」です。また、「Webサイトの改ざん」「脆弱性を突いた侵入(ゼロデイ攻撃)」などの手法も取られます。

標的型攻撃メールに有効な事前対策としては以下の6つが挙げられます。

・標的型攻撃メールへの警告やフィルタリングを実装

・アンチウイルスソフト導入によるマルウェア対策

・データの定期的なバックアップ

・セキュアなネットワーク環境の構築

・ペネトレーションテストにより標的型攻撃のリスクを確認

・従業員への攻撃メール訓練やセキュリティ教育

標的型攻撃メールの被害を防ぐためには、ツールを用いた適切なセキュリティ対策の他、何よりも「不審なメールに反応しない」という従業員教育が重要となります。

5.サプライチェーン攻撃

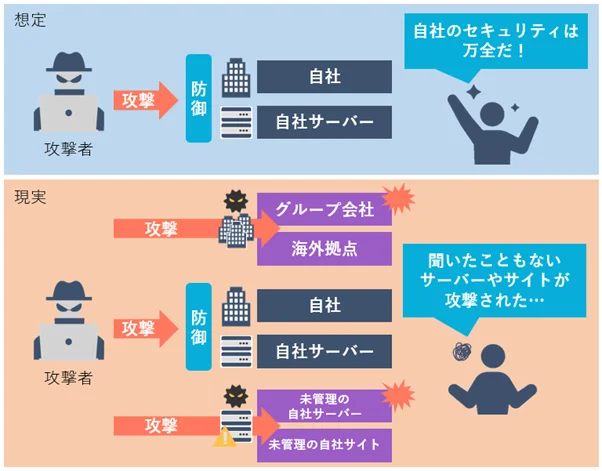

サプライチェーン攻撃とは、企業や組織の業務上のつながりを踏み台に、強固なセキュリティ体制をもつ本来の標的に攻撃を仕掛けるサイバー攻撃です。

▼サプライチェーン攻撃のイメージ図

大企業はセキュリティレベルが高く、侵入も容易ではありません。そこで、まずは大企業の取引先や関連会社などセキュリティレベルが低いところへ侵入し、最終的に標的とする大企業に不正アクセスするのが「サプライチェーン攻撃」の主な手口です。

サプライチェーン攻撃を受けることで、大企業の持つ機密情報が窃取されたり、機密情報と引き換えに高額な身代金を要求されたりするリスクもあります。

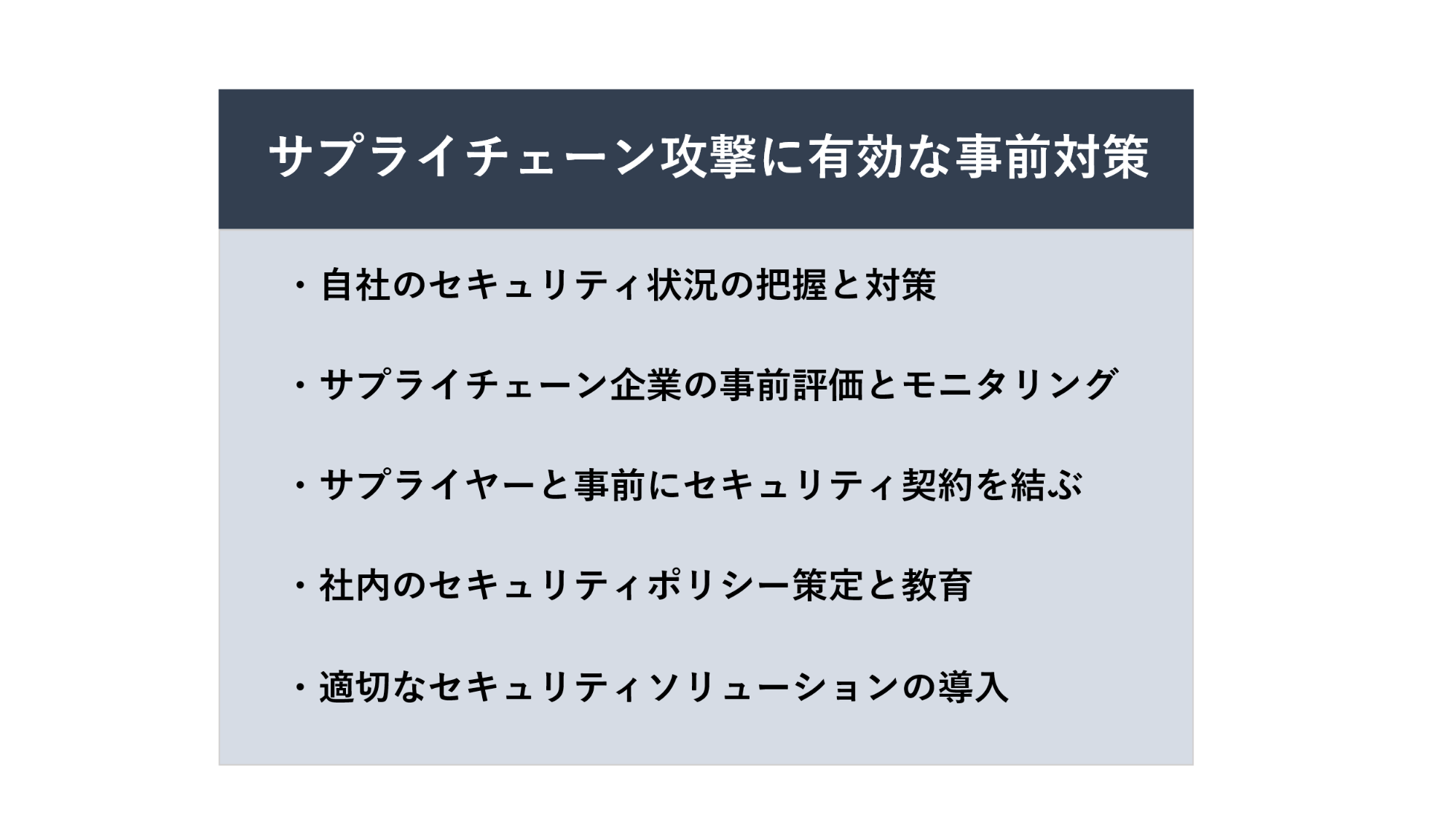

サプライチェーン攻撃はセキュリティの手薄な、中小企業が狙われやすいです。被害を拡大させないため、自組織はもちろん、取引先や関連企業にもセキュリティ喚起を行うなど、以下の対策に取り組みましょう。

6.Emotet(エモテット)

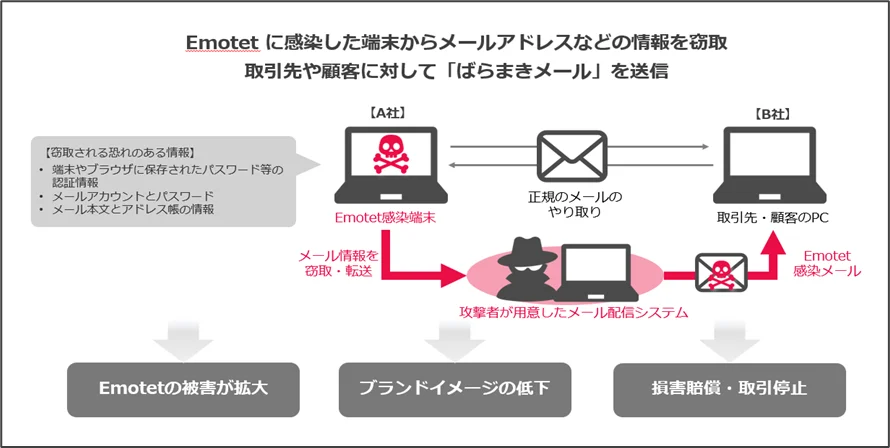

Emotet(エモテット)とは、主に電子メールを介して感染するマルウェアです。2019年11月にメディアで取り上げられて以降、国内でも急速に知名度が上がりました。

Emotet は攻撃者によってメールに添付され、デバイス上でそのファイルを開くと、Emotetに感染する仕組みです。感染すると情報漏洩だけでなく、自身の端末を悪用されEmotetをばらまく踏み台にされるというリスクもあります。

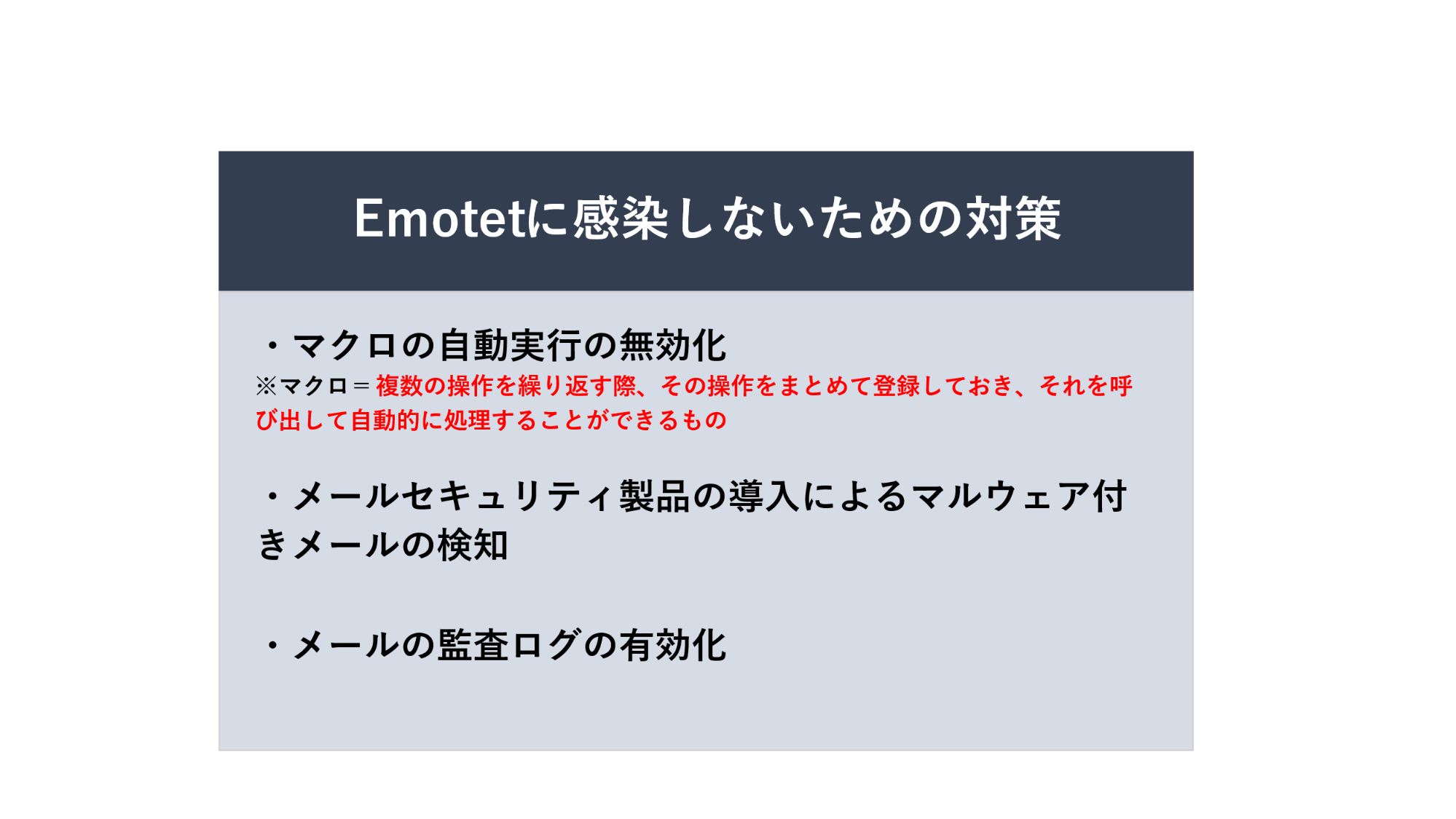

Emotetに感染しないためには、以下のような対策を行いましょう。

7.ゼロデイ攻撃

「ゼロデイ攻撃」は、ソフトウェアやOS、業務用アプリケーションなどの”脆弱性(=システムの弱点)”を悪用し、マルウェア感染や不正アクセスを行うサイバー攻撃です。

脆弱性が発見されてから、対策方法が確立する前のわずかな時間に攻撃が行われることから、ゼロデイ(=0日)攻撃と呼ばれています。

主な攻撃手口としては電子メールにマルウェアを添付して送り付ける、もしくは改ざんしたWebサイトの閲覧者にマルウェアをダウンロードさせるなどがあります。

ゼロデイ攻撃を受けた場合、次のような被害が想定されます。

・情報漏洩

・金銭を要求される

・サイバー攻撃に加担させられる

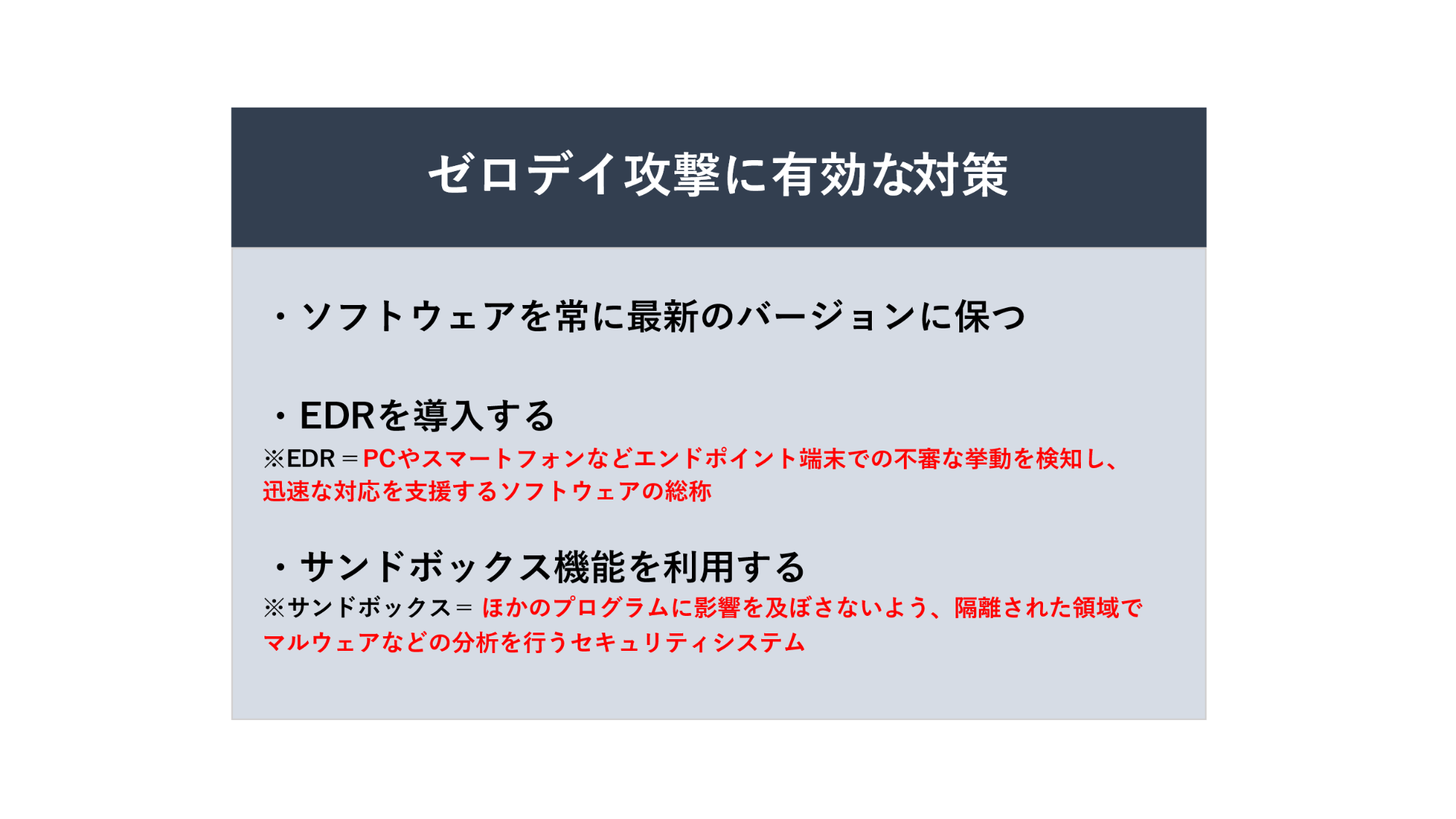

ゼロデイ攻撃の対象はOSやブラウザなど多岐にわたるため、基本的なセキュリティ対策だけでなく、下記のような対策も行うようにしましょう。

8.DDoS攻撃

DDos攻撃とは、多数の端末が連携し、サーバーが処理できないほど大量の通信を発生させるサイバー攻撃のことです。

ECサイトやホームページを運営している企業、さらにはオンラインサービスを提供している企業は標的にされやすいので、注意が必要です。

DDoS攻撃により想定される被害リスクとしては、次のようなものがあります。

・サーバーダウンによるサービス停止

・混乱を利用した、別サーバーに対するサイバー攻撃

・金銭的被害の発生

利益の損失や企業に対する信頼の低下など被害が大きいため、企業としては以下のような対策が求められます。

9.総当たり攻撃(ブルートフォースアタック)

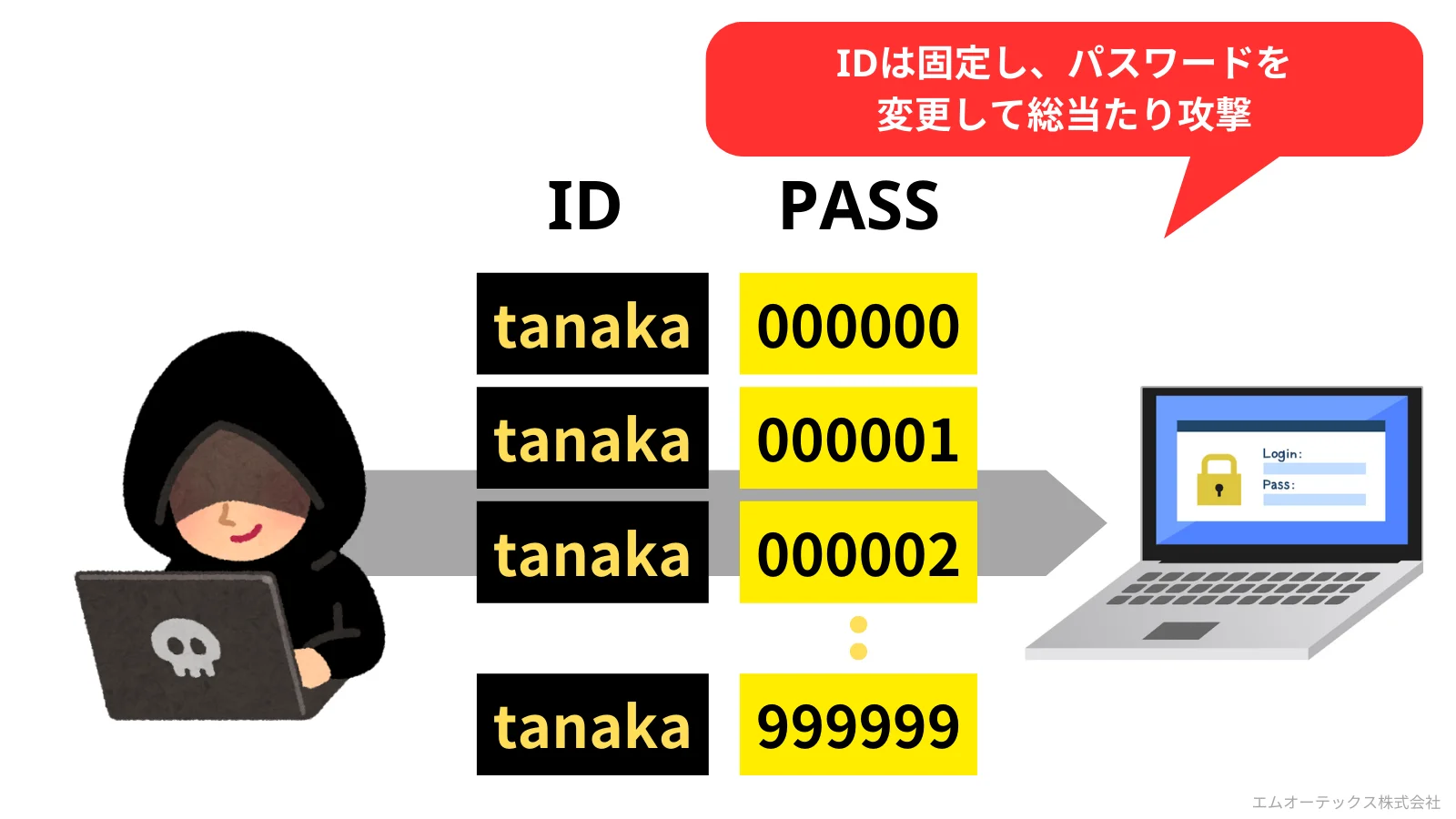

ブルートフォース攻撃とは、想定される全てのパスワードのパターンを総当たりで入力し、認証の突破を試みるサイバー攻撃手法です。

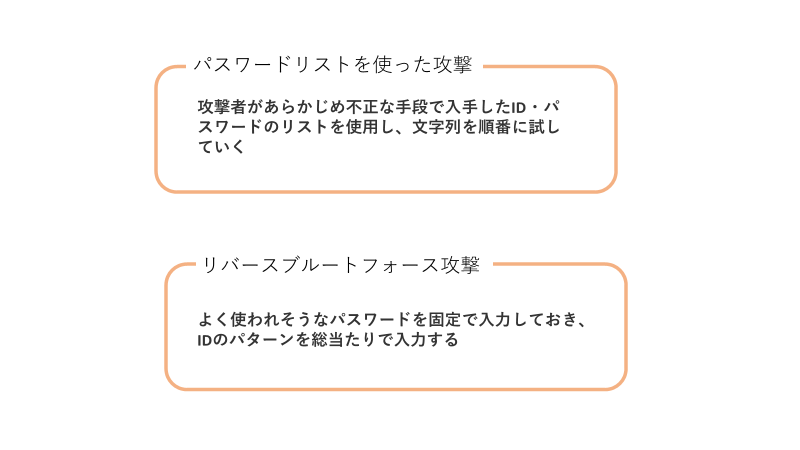

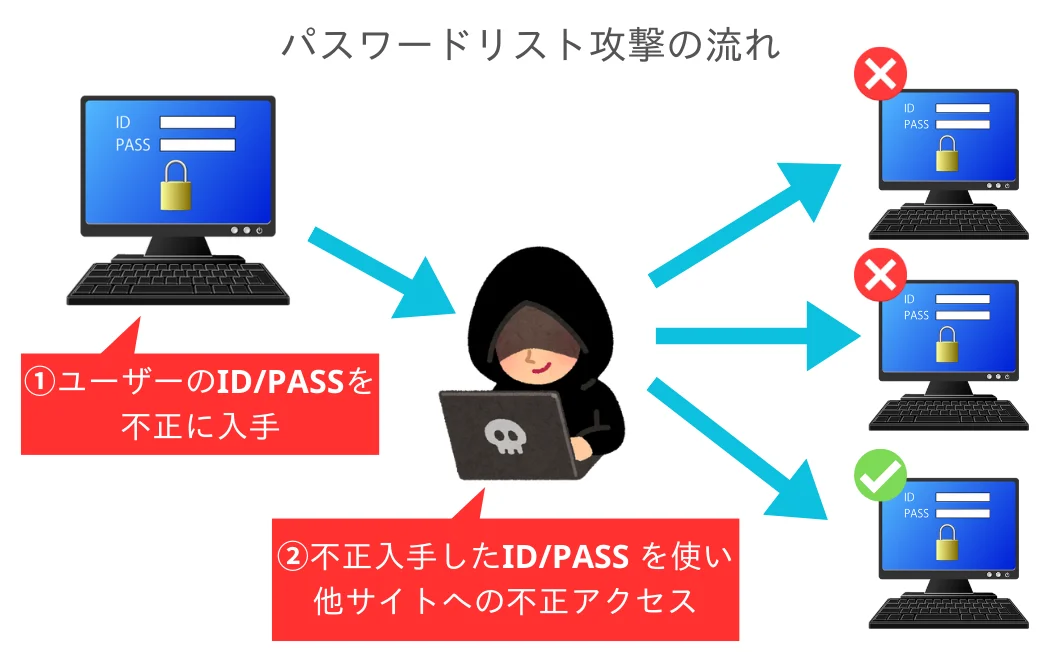

ブルートフォース攻撃と類似した手法として、「パスワードリスト攻撃」、「リバースブルートフォース攻撃」などの手法が存在します。

「ブルートフォース攻撃」を受けると、個人情報・機密情報の漏洩やサービス・アカウントの乗っ取り、クレジットカードや口座の不正利用など、様々な深刻な被害に発展するリスクがあります。

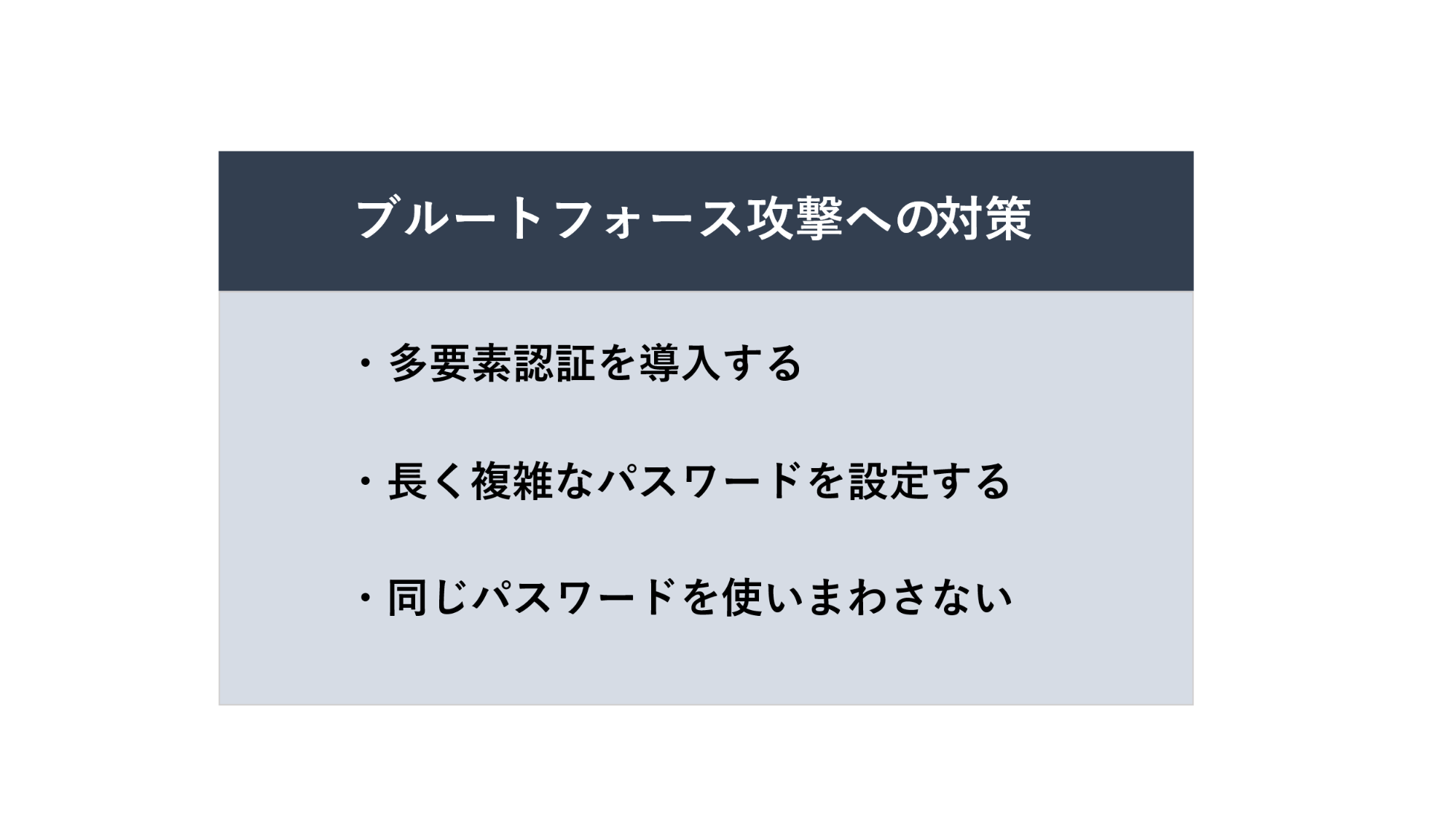

ブルートフォース攻撃はパスワードの桁数が少なく、使われている文字や数字の種類が単純なほど、突破される可能性が高まります。複雑なパスワードの導入に加え、多要素認証などの対策を行うようにしましょう。

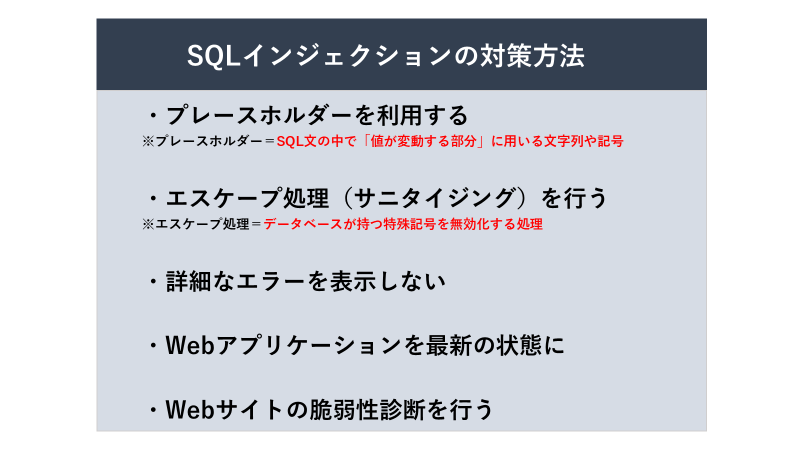

10.SQLインジェクション攻撃

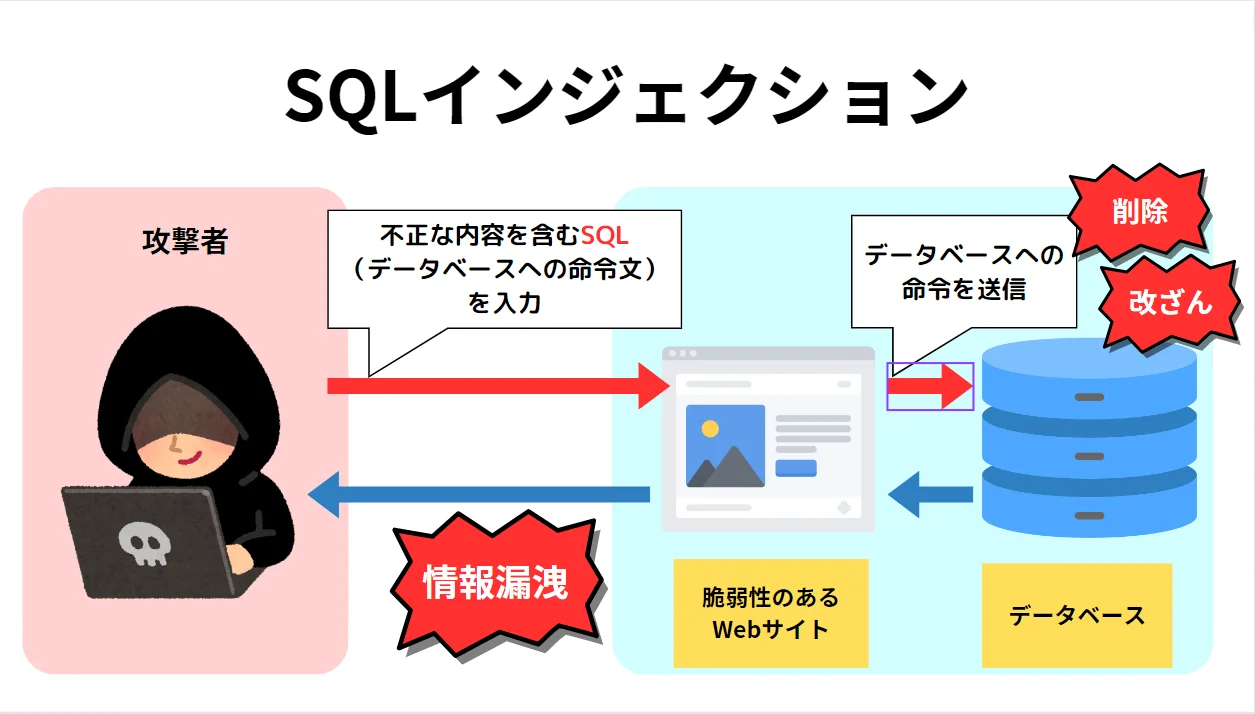

最後にご紹介するのが、Webサイトの脆弱性を悪用するサイバー攻撃「SQLインジェクション」です。「SQL」とは、データベースを操作するために使われるプログラム言語のことです。

「会員情報」など、データの活用が必要なWebサイト・アプリケーションを動作させる際、SQL文を送信することで、データベースに蓄積されたデータをWebサイトへ呼び出します。

訪問者が「サイト内検索」や「入力フォーム」に入力を行う際、送信とともに攻撃者の仕込んだ不正なSQLが実行されることで、本来アクセス権のないはずのデータを盗み見できたり、サイトの不正な改ざんが行われたりします。

これがSQLインジェクションの手口・被害です。

SQLインジェクション攻撃を受けると、以下のような被害リスクを招く可能性があります。

・情報漏洩

・データベースの改ざんや破壊

・Webサイトの改ざんや消去

SQLインジェクションは、1990年代後半から確認されている古い脆弱性ですが、2023年現在も多くの被害が発生しています。Webサイトを運営する組織は、以下のような対策を行うことが必要です。

長くなりましたが、以上が「まずは押さえたい、基本のサイバー攻撃10種類」です。多くのサイバー攻撃は、この10種類と類似・派生形となります。

攻撃の概要・手口に加え、ぜひ対策内容もあわせてご理解いただければ幸いです。

以降は、その他で知っておきたい「主なサイバー攻撃の手口29種類」をご紹介していきます。

覚えておきたい主なサイバー攻撃29選

サイバー攻撃には様々な種類があり、攻撃者は多種多様な方法で標的に対して被害を与えようと画策しています。適切なセキュリティ対策を行うためには、各攻撃の特徴を押さえておくことが大切です。

ここでは、覚えておきたい主なサイバー攻撃29選を紹介します。

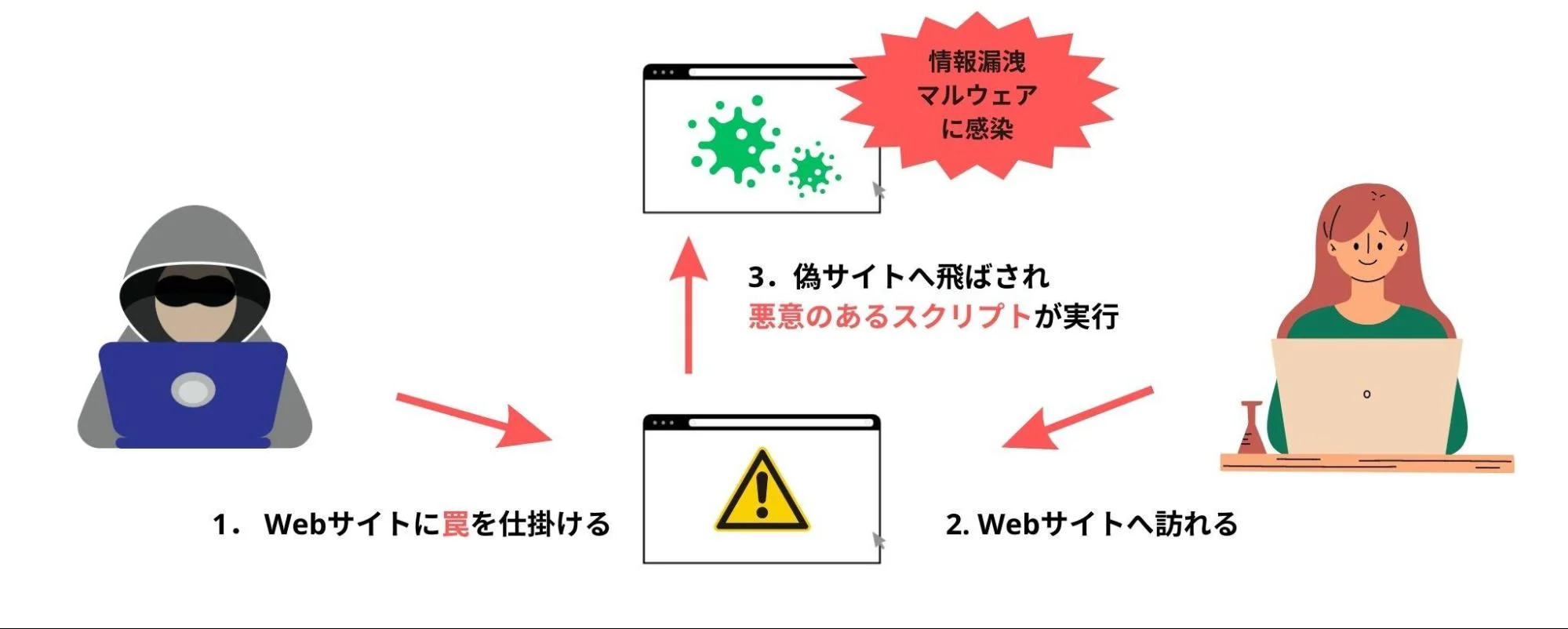

11.クロスサイトスクリプティング(XSS)攻撃

クロスサイトスクリプティング(XSS)攻撃は、Webサイトの脆弱性を狙って悪質なコードを仕掛けた上で、訪問者にそのコードを実行させる攻撃です。

掲示板やフォームなどに仕掛けられやすく、コードを実行させられた被害者はマルウェアに感染したり情報を盗み取られたりする可能性があります。

コードを仕掛ける方法は主にURLのリンクで、Webサイト上から不正なリンクをクリックさせることでプログラムを実行させ、標的に被害をもたらします。

重大な被害や損失が起きてしまう前に、サニタイジングや入力値の制限、Webアプリケーション脆弱性診断を受けるなど、適切な対処法を行っていきましょう。

※サニタイジング…Webアプリケーションにおいて、入力フォームの内容をチェックし、有害な文字・文字列を検知して無害化すること

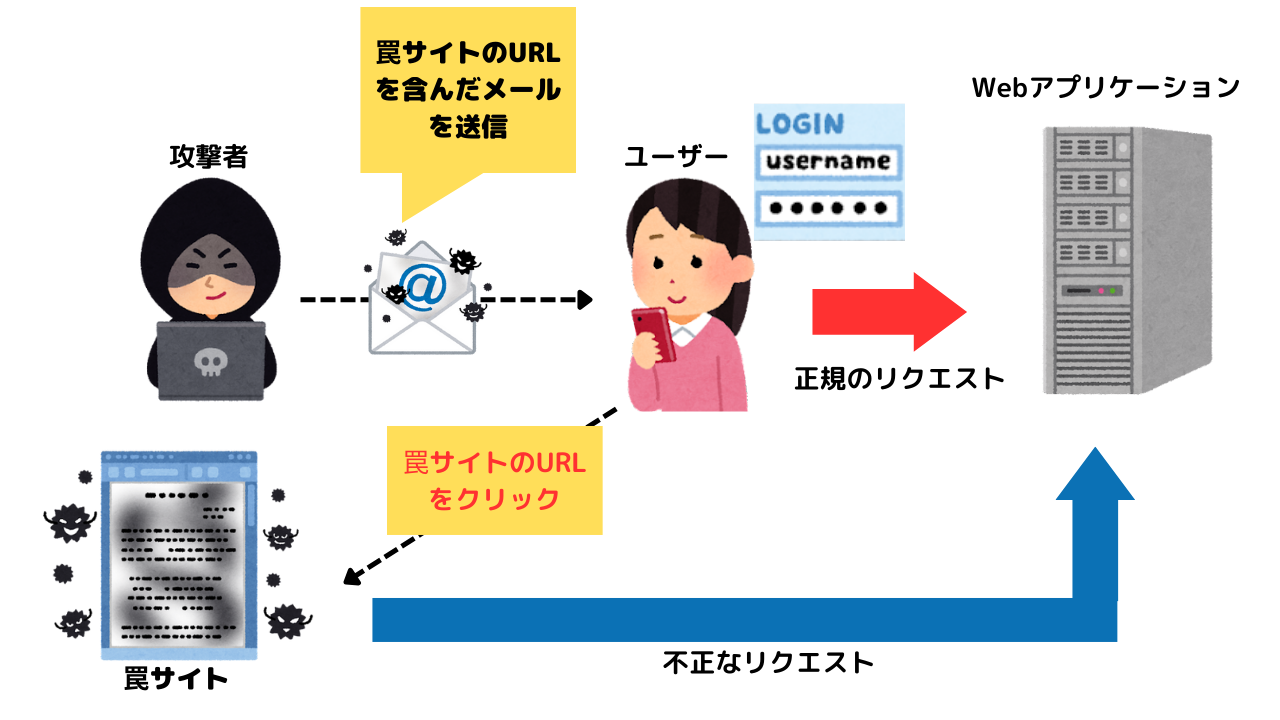

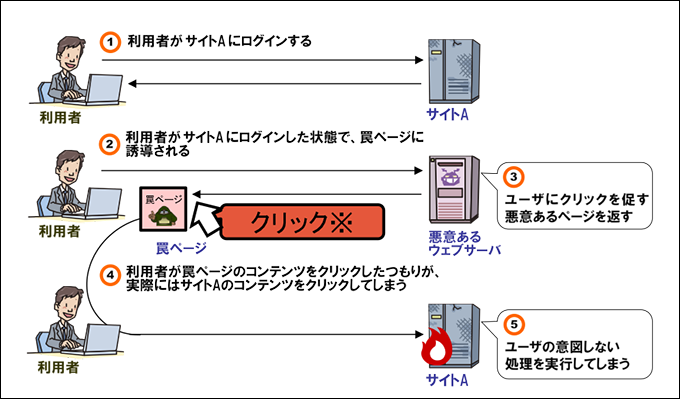

12.クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリは、上記のクロスサイトスクリプティングやSQLインジェクションと同様、Webアプリケーションの脆弱性を狙ったサイバー攻撃の一種です。

具体的には、ユーザーのリクエストを偽装して、あたかも本人がログインしているかのような操作を不正に行います。

ユーザーがWebアプリやシステムにログインしたまま、攻撃者が用意した「罠サイト」に訪問することで、不正なスクリプトが実行。ユーザーの登録情報やパスワードが勝手に変更されたり、ユーザーの口座から不正に送金されたりしてしまうこともあります。

前述のように、クロスサイトリクエストフォージェリは「ログアウトされていないサービスのリクエストを偽装する」サイバー攻撃です。そのため、オンラインサービスの利用後はログインしたままにせず、こまめなログアウトを徹底しましょう。定期的な脆弱性診断の実施も効果的です。

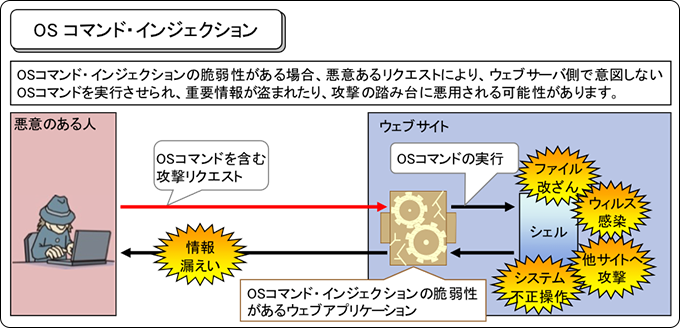

13.OSコマンドインジェクション

OSコマンドインジェクションは、Webサイトの入力フォームなどに不正な値を入力し、Webサーバーを不正操作するサイバー攻撃です。

引用:安全なウェブサイトの作り方 – 1.2 OSコマンド・インジェクション(IPA独立行政法人 情報処理推進機構)

入力フォームにOSに対するコマンド(命令文)を入力すると、WebサーバーがOSへの命令であると誤認して攻撃者のリクエストに応えてしまい、機密情報を表示させたりデータを書き換えたりしてしまいます。

Webサーバーのシェル(ユーザーのPCとOSをつなぐ役割があるプログラム)をコマンドによって呼び出し、実行させるのが主な手口です。

OSコマンドインジェクションへの対策としては「シェルを利用するコマンドは使わない」や「サニタイジング(エスケープ処理)を行う」などがあります。

また、WAFの導入も有効な対策といえます。

14.ルートキット攻撃

ルートキット攻撃は、攻撃者の不正アクセスを助けるための「ルートキット」と呼ばれるプログラム群を使用した攻撃です。

ルートキットには、不正アクセスを容易にするための様々なツールがパッケージ化されており、感染させられると管理者権限(ルート)に不正アクセスされ、情報の改ざんや窃取などの被害を受けることになってしまいます。

ルートキット攻撃の主な感染経路は以下の3つです。

・OSやアプリケーションの脆弱性

・メールの添付ファイルや不正なURL

・USBメモリなどの外部端末

対策として「アンチウイルスソフトの導入」「OSやアプリを最新の状態に保つ」などの予防策を行いましょう。

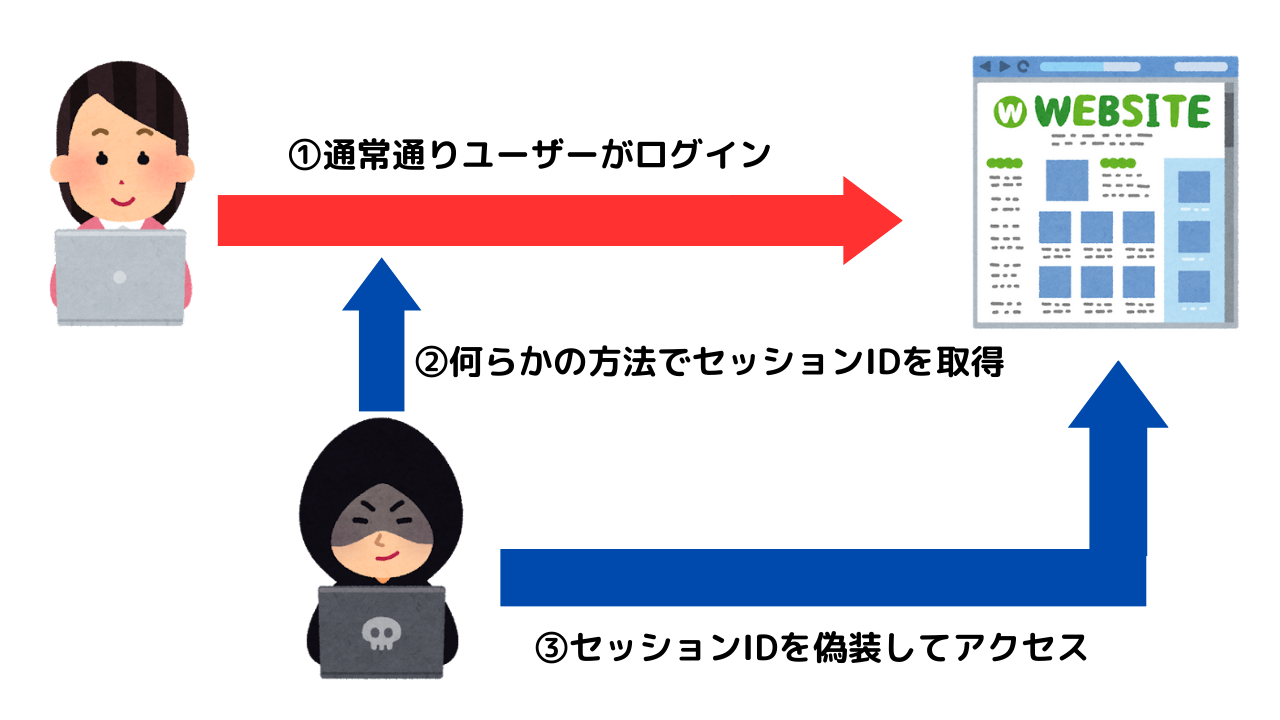

15.セッションハイジャック

セッションハイジャックは、攻撃者が標的のWebサイトへのセッションを乗っ取るサイバー攻撃です。

具体的には、標的がWebサイトにアクセスしようとするとき、攻撃者は標的の「セッションID」と呼ばれる接続のためのID情報を盗み取り、そのIDを使用してWebサイトへ不正アクセスを行います。

セッションを乗っ取る攻撃であることから、フィッシング攻撃などのようにログイン情報を盗み取らなくても、対象のWebサイトへアクセスが可能です。被害として、不正出金やクレジットカードの悪用といった金銭的なものから、機密情報の漏洩や登録情報の改ざんなども想定されます。

以下のような対策を講じるようにしましょう。

・セッションIDをURLに含めない

・推測が難しいセッションIDに変更する

・ワンタイムセッションIDを発行する

16.ドメインハイジャック

ドメインとは、インターネット上の住所のことで「https://○○○○.com/」の「○○○○.com」の部分を指します。

ドメインハイジャックは、このドメインを乗っ取り、不正アクセスを行うサイバー攻撃です。ドメインを乗っ取られると、攻撃者によって不正にWebサイトが書き換えられ、訪問者をマルウェアに感染させたり、情報を盗み取ったりする悪質なサイトに改ざんされる可能性があります。

また、企業が所有する公式ドメインがドメインハイジャックで乗っ取られると、顧客に被害をもたらすだけでなく、企業としての信用を大きく損ないます。

ドメインハイジャックには、以下のような対策を行うようにしましょう。

・自社のドメイン情報を一括管理する

・ドメイン情報を定期的にチェックする

・ドメインロックやレジストリロックなどのサービスの利用する

※ドメインロック/レジストリロック…第三者によってドメインを勝手に操作されないようにロックする仕組みのこと

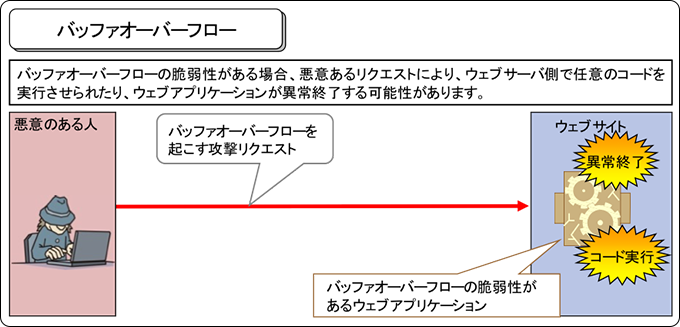

17.バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、攻撃者が標的のPCやサーバーなどに処理能力を超える膨大なデータやコードを送信し、バッファの限界値を超えてオーバーフローする(溢れてしまう)脆弱性を狙った攻撃です。

出典:安全なウェブサイトの作り方 – 1.10 バッファオーバーフロー(IPA独立行政法人 情報処理推進機構)

バッファオーバーフローの被害に遭うと、実行中のプログラムが維持できなくなって停止したり、攻撃用のコードが実行されて他のPCやサーバーへの攻撃の踏み台にされたりする可能性があります。

また、管理者権限が乗っ取られて情報の改ざんや窃取が行われるケースもあります。

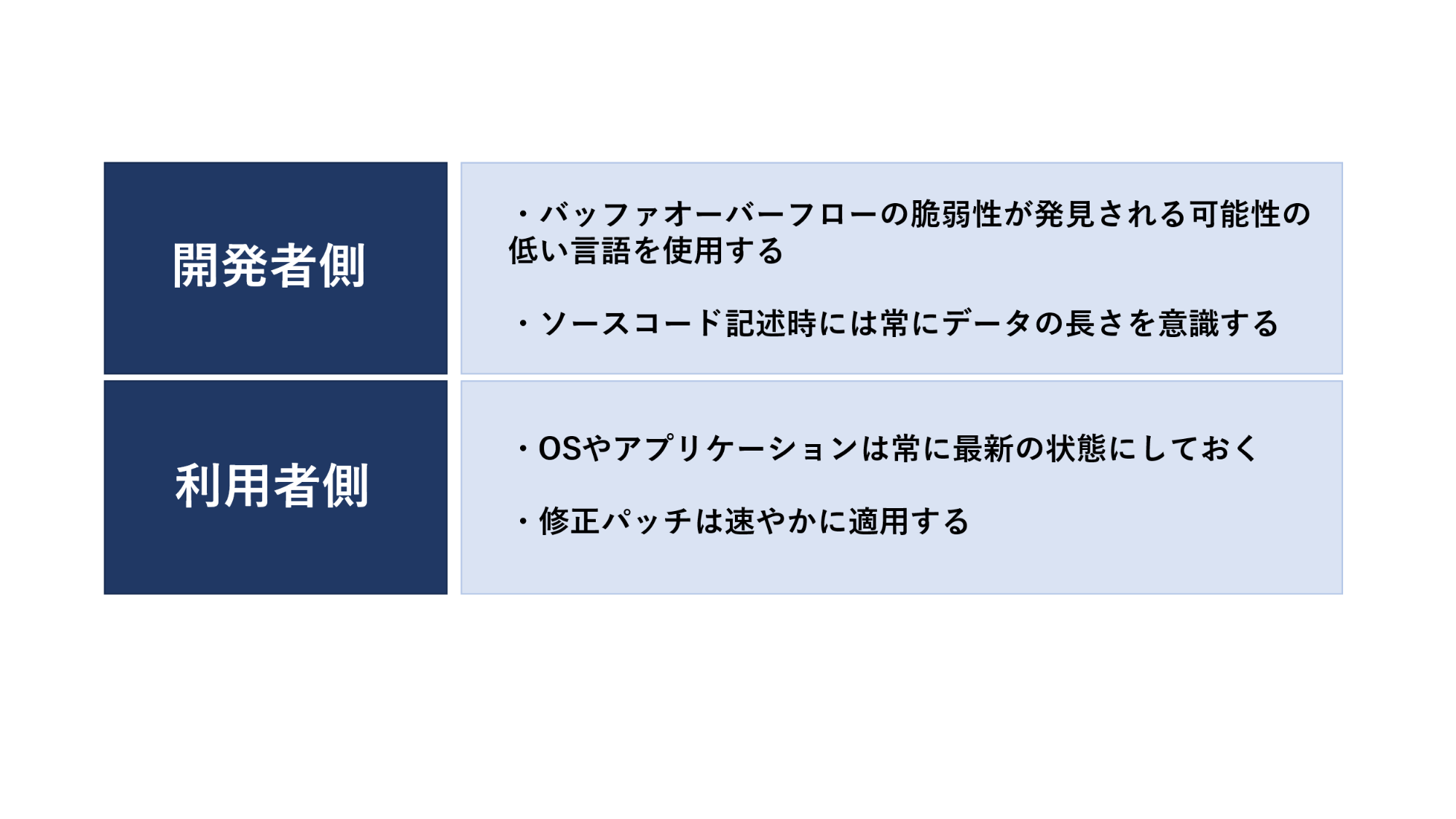

バッファオーバーフロー攻撃への対策は開発者側と利用者側で異なります。

それぞれ下記の対策を行うようにしましょう。

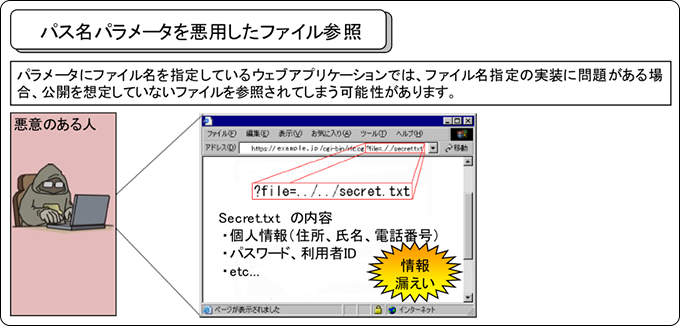

18.ディレクトリトラバーサル

ディレクトリトラバーサルとは、ファイルやディレクトリを操作する際に参照する「パス」の間に、本来は参照しないパスを挟み込み、意図していないファイルやディレクトリにアクセスさせるサイバー攻撃です。

機密情報が保存されたファイルやディレクトリを参照させ、攻撃者はその内容を閲覧・窃取する手口です。また、ディレクトリトラバーサルによって管理者権限を盗み取り、不正なプログラムを仕掛ける足がかりにする場合もあります。

出典:安全なウェブサイトの作り方 – 1.3 パス名パラメータの未チェック/ディレクトリ・トラバーサル(IPA独立行政法人 情報処理推進機構)

ディレクトリトラバーサルの対策としては、以下の内容が挙げられます。

・パラメータのファイル名が指定できないようにする

・WAFを導入する

・非公開ファイルはサーバー上に設置しない

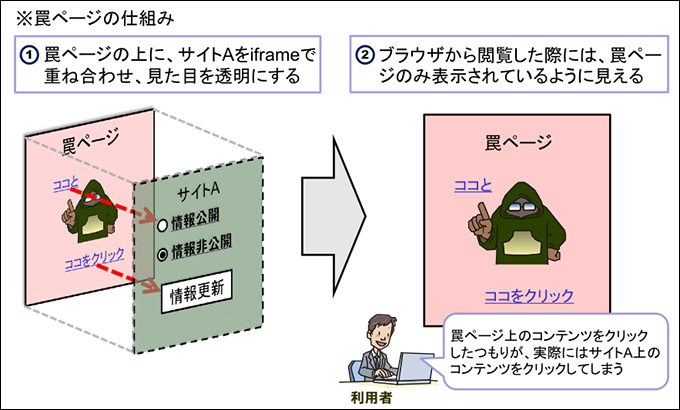

19.クリックジャッキング

クリックジャッキングとは、Webサイト上に訪問者を騙すための不正なリンク・ボタンを設置し、クリックさせることで意図しない操作を実行するサイバー攻撃です。

出典:安全なウェブサイトの作り方 – 1.9 クリックジャッキング(IPA独立行政法人 情報処理推進機構)

クリックジャッキングによって意図せず商品を購入してしまったり、マルウェアに感染したり、SNSで特定のアカウントを強制的にフォローしたりと、様々な被害が想定されます。

近年はWebサイトだけでなく、SNS上のメッセージ機能における被害も報告されています。

クリックジャッキングの対策として、まずサイトの閲覧者側は「ブラウザでJavaScriptやFlashなどを無効にする」という方法があります。

一方でサイトの運営者側は他のサイトのフレームを呼び出さないよう、「HTTPレスポンスヘッダーにX-FRAME-OPTIONSを追加する」という方法があります。定期的な脆弱性診断の実施も効果的です。

※HTTPレスポンスヘッダー… HTTPレスポンスの制御情報を記した部分のこと

20.キーロガー

キーロガーは、PCやスマホなど端末の、入力情報を監視・記憶するためのソフトウェアです。本来はログの確認や解析、デバッグ作業に活用されるソフトウェアでしたが、近年ではキーロガーを悪用したサイバー攻撃により、情報の盗み取りが行われる事例があります。

サイバー攻撃を目的にキーロガーが仕掛けられると、キーボードの入力情報から、オンラインバンキングのID・パスワードやカード番号など、個人情報を盗まれてしまいます。

キーロガーの感染経路として以下の2パターンがあります。

・ソフトウェアやアプリから感染する

・USB端末などハードウェア型のキーロガーを取り付けられて感染する

キーロガーに感染しないためには不審なサイトやメールは開かない、パスワードマネージャーを利用するといった対策のほか、強力なアンチウイルスソフトの導入も有効な手段です。

21.APT攻撃

APT攻撃は、前述した標的型攻撃の一種で、「高度標的型攻撃」と訳されます。特定のターゲットに対して緻密な計画を基に実行され、継続的に攻撃を行われるのがAPTの特徴です。

APT攻撃では、特定の個人や組織に対し、社員や取引先・協力会社などの関係者を装い、マルウェアを添付したメールやURLを送信する手口が多く使われます。

また、継続的な犯行が多いAPT攻撃では、しばしば「バックドア」というプログラムが、ターゲットのシステムに仕掛けられます。マルウェアに感染した端末を遠隔操作できる「バックドア」が仕掛けられると、攻撃者はいつでも不正アクセスを行い、ターゲットの情報を盗み見ることが出来てしまいます。

APT攻撃の対策としては、多要素認証の導入、ネットワークの侵害監視システムの導入、定期的な脆弱性診断の実施が効果的です。

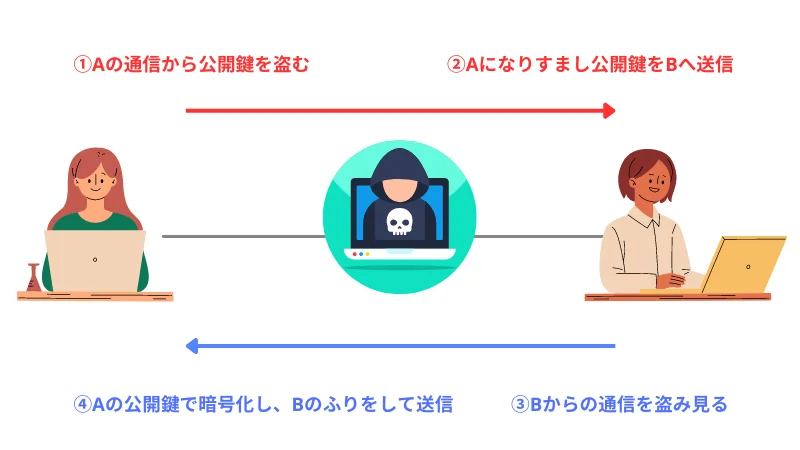

22.中間者攻撃

中間者攻撃(MitM攻撃)とは、第三者が二者間の通信へ不正に割り込み、通信を盗み見るサイバー攻撃です。通信を行うユーザー同士がデータを暗号化するための「公開鍵」を不正に盗み、盗聴や改ざんを行います。

中間者攻撃における攻撃者は送信者と受信者の双方になりすまして攻撃を行うため、標的は攻撃を受けていることに気がつきにくく、知らぬ間に情報を盗まれてしまいます。

中間者攻撃では、両者のやり取りが攻撃者に筒抜けとなるため、個人情報や組織の機密情報漏洩、オンラインバンキングや電子決済サービスの暗証番号・口座情報などが盗み取られ、被害者の口座から不正送金すれるなど、金銭的な被害に発展するケースも少なくありません。

中間者攻撃の対策として、以下のような内容があります。

・従業員端末をフリーWi-Fiに接続させない

・多要素認証を導入する

・https通信(SSL)のサイトを利用する

・ソフトウェアを常に最新の状態にする

・VPNを導入する

23.MITB攻撃

MITB(Man-in-the-Browser)攻撃とは、PCで操作中のブラウザを乗っ取り、通信内容の改ざんや盗聴を行うサイバー攻撃です。第三者が不正に割り込みを行う「中間者攻撃」の一種でもあります。

MITB攻撃の原因は主にマルウェアで、マルウェアが添付されたメールからの感染や、メールに記載されているURLから、マルウェアをダウンロードさせて感染します。発生する被害は、キーボード情報や暗証番号の窃盗などです。

前述したように、MITB攻撃の原因は主にマルウェアなので、マルウェアを検知・ブロックするアンチウイルス製品の導入がおすすめです。

24.水飲み場型攻撃

水飲み場型攻撃とは、標的が日常的にアクセスする企業や組織のWebサイトを改ざんしてマルウェアを仕掛け、感染させる「標的型攻撃」の一種です。

水場に水を求めてやってきた野生生物を待ち受けて狩りを行う、肉食獣の習性にならい「水飲み場型攻撃」という名称がつけられました。

水飲み場型攻撃によって改ざんされたWebサイトにアクセスした標的は、埋め込まれた不正なプログラムによって偽サイトに誘導させられ、マルウェアに感染してしまいます。被害にあうと、端末内の個人情報や機密情報を盗まれるだけでなく、外部攻撃の踏み台にされる危険性もあります。

水飲み場型攻撃への対策として以下が挙げられます。

・不審なWebサイトに訪問しない

・アンチウイルス製品を導入する

・OSやソフトウェアは常に最新の状態にしておく

25. ポートスキャン攻撃

ポートスキャンとは、ネットワークに接続中の通信ポートに対して一つずつデータを送信していき、応答の可否をチェックすることです。ポートスキャン攻撃は、ポートスキャンによって侵入可能なポートを発見し、攻撃を行う手法です。

ポートスキャンが直接的にサイバー攻撃の手法であるというよりも、「本格的なサイバー攻撃を行うための調査手法」と呼ぶほうが正確でしょう。

ポートスキャンによってサービスの稼働状況が攻撃者に知られてしまうと、以下のような被害につながるリスクがあります。

・情報漏洩

・マルウェアへの感染

・サイバー攻撃への加担

ポートスキャン攻撃への対策として、そもそも不要なポートは閉じるということが重要です。

またネットワークを監視して不正アクセスを自動的に検知する、IDS/IPSやNDRを導入することも有効な対策です。

26. ドライブバイダウンロード

ドライブバイダウンロードとは、標的がWebサイトに訪問した際、自動的にマルウェアをダウンロードさせるサイバー攻撃です。

標的が使用しているPCやサーバーのOS・ブラウザ・アプリケーションの脆弱性を狙った攻撃手法であり、気がつかないうちに端末へマルウェアがインストールされてしまう点が特徴といえます。

感染させられたマルウェアを起点に不正アクセスを行い、情報漏洩や乗っ取り、データの改ざんなどの被害をもたらします。

前述したとおり、ドライブバイダウンロードはPCやサーバーのOS・ブラウザ・アプリケーションの脆弱性を狙った攻撃手法なので、OSやソフトウェアは常に最新の状態にしておきましょう。

また、そもそも怪しいサイトにはアクセスしないということも重要です。

27. パスワードリスト攻撃

パスワードリスト攻撃とは、事前に不正アクセスやダークウェブでの情報売買など何らかの方法で標的のIDとパスワードの一覧(パスワードのリスト)を入手し、その情報を使ってシステムやアプリケーションへのログインを試みるサイバー攻撃です。

既にIDとパスワードが判明しているため、容易にログインを突破できてしまう可能性が高く、ログイン後のユーザー権限を使って機密情報を盗み取ったり、データを改ざんしたりする被害がもたらされます。

また、ログインに成功したユーザーの権限を使って他のユーザーのログイン情報を不正に入手し、より大規模なサイバー攻撃に活用するケースもあります。

ユーザーが行うべき対策としては、多要素認証の導入・長く複雑なパスワードの使用・不要な認証アカウントの削除などがあります。クラウドの認証まわりを見直すなら、クラウド診断サービス等の利用もおすすめです。

一方、サービス提供側の対策としては、定期的にWebアプリケーション診断を行い、サービスの「認証周り」における脆弱性を解消することが有効です。

28. パスワードスプレー攻撃

パスワードスプレー攻撃は、使用頻度の高いパスワードを使って複数のアカウントへ同時にログインを試みるサイバー攻撃です。

「12345678」「password」などよく使われるパスワードを複数アカウントに並行して入力・試行することで、1つのアカウントに対してログイン回数の制限が設定されている場合でも、すり抜けが可能になります。

管理者から見ると異なるユーザーがログインに失敗しているように見えるため、標的にとっては不審さに気づきにくい点が厄介です。

パスワードスプレー攻撃の被害にあわないためにも以下の対策を徹底するようにしましょう。

・推測されやすいパスワードは使わない

・パスワードを使いまわさない

・多要素認証を導入する

・使わなくなったアカウント情報を定期的に削除する

29. リプレイ攻撃

リプレイ攻撃は、標的の認証やアクセスに関する送信情報を盗み取り、再送信することで不正アクセスを行うサイバー攻撃です。「反射攻撃」と呼ばれることもあります。

攻撃者は標的が入力したIDやパスワードなどの認証情報と全く同じ情報を入力し、システムやサービスへ不正にログインします。

見た情報をそのまま入力するだけで不正ログインが成立するため、暗号化の解読を行う必要もなく、直ちに機密情報の窃取や登録情報の改ざんなどが行われるリスクがあります。

「ワンタイムパスワードを導入する」「多要素認証を導入する」などの対策を行うことで、リプレイ攻撃による被害を、根本的に改善することができます。

30. DoS攻撃

DoS攻撃とは、特定のサーバーやWebサイトに対し短時間に膨大なデータ送信を行い、意図的にシステムやサービスをダウンさせるサイバー攻撃です。手法としては、メールを大量に送り付ける「メールボム攻撃」や、キーボードのF5キーを連打してサーバーに負荷をかける「F5アタック」などがあります。

先述した「DDoS攻撃」との違いは、攻撃を行う端末の台数に由来します。

・単一の端末から攻撃を行う場合は、DoS攻撃

・複数の端末から攻撃を行う場合は、DDoS攻撃

DoS攻撃の被害を受けると、サーバーやネットワークに重大な負荷がかかり、Webサイトやサービスが一時停止に追い込まれたり、長時間の復旧作業が必要になったりする可能性があります。

DoS攻撃には以下のような対策が有効とされています。

・IPアドレスに制限をかけて対応する

・海外からのアクセスに制限をかける

・対策ツールを導入する

31. F5アタック

「F5アタック」とは、PCのキーボード「F5」キー(Webサイトのリロードボタン)を連打し、システムダウンを引き起こすサイバー攻撃の手法です。

手動で行われる場合と、専用のツールが使われる場合の、2パターンがあります。

F5アタックは前述のDoS攻撃の一種でもあり、協力者を募って複数人で集中的に実行する場合はDDoS攻撃にもなり得ます。

F5アタックへの対策としては「同じIPアドレスからの連続アクセスを遮断する」「特定のIPアドレスからのアクセスを遮断する」などがあります。また、WAFを導入することも有効です。

32. IPスプーフィング

IPスプーフィングとは、攻撃者が送信元のIPアドレスを偽装して、正しいユーザーがアクセスしているかのように見せかける手法です。機密情報を盗み取ったり、DoS攻撃を行うために端末を乗っ取ったりする目的で、しばしば実行されます。

IPスプーフィングによる攻撃では、アクセス時のIPアドレスが正しいユーザーのものに偽装されるため、攻撃者を特定するのが難しいという厄介な特徴があります。

対策としては、以下の4つが挙げられます。

・IPアドレスを通信の認証手段として使用しない

・ID/パスワードを要求する

・暗号化された通信を行う

・アンチウイルス製品を導入する

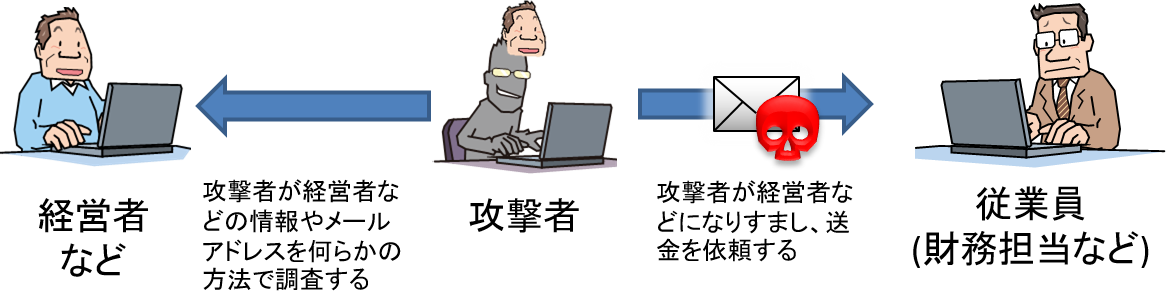

33. ビジネスメール詐欺

ビジネスメール詐欺とは、企業の経営者や海外の取引先になりすまし、メールで入金を要求する詐欺の手口です。「BEC(Business Email Compromise)」と呼ばれることもあります。

出典:ビジネスメール詐欺のパターンとは(IPA独立行政法人 情報処理推進機構)

・財務調査が入っているため、給与の振込口座を一時的に変更する必要が生じた

・技術的なトラブルで口座を使用できなくなったため、他の口座に振り込んで欲しい

・不正取引の被害で口座が凍結されており、振込先が変更になった

上記のような理由をつけて振込先を攻撃者の口座へと変更させ、不正に入金を行わせる手口が一般的です。

ビジネスメール詐欺にあわないためには以下の対策を徹底するようにしましょう。

・メール以外の方法(電話など)で、真実を確認する

・送信元のメールアドレスと本文に不自然なところがないか確認する

・添付ファイルやリンクを不用意に開かない

・アンチウイルス製品を導入する

・OSを常に最新の状態にしておく

34. スパムメール

スパムメールは、攻撃者が一方的に標的へ送りつける迷惑メールのことです。スパムメールの内容は様々ですが、特に多く見られるのは、商品の宣伝や先述した「フィッシングサイト」への誘導を目的としたものです。

被害内容として「スパムメール内に記載されるURLをクリックし、悪質なサイトに誘導された」「スパムメールの添付ファイルを開いたら、ウイルスに感染した」などの事例が報告されています。

スパムメールへの基本的な対策としては以下の4つが挙げられます。

・サーバーのフィルタリング設定を行う

・迷惑メールフィルタを設定する

・メールの添付ファイルやリンクは不用意に開かない

・不審なメールは速やかに削除する

35. スミッシング

スミッシングとは、スマホのSMSを悪用したフィッシング詐欺です。

「SMSフィッシング」が語源で、SMSを通じて大企業や公的機関を装ったメッセージを送り、情報を窃取するためのフィッシングサイトに誘導することを目的としています。

引用:URLリンクへのアクセスに注意(IPA独立行政法人 情報処理推進機構)

メールによるフィッシングはメールアドレスの流出によって起こりますが、スミッシングは電話番号の流出によって起こるという違いがあります。

スミッシングへの対策として「SMSに記載されたURLは不用意に開かない」「記載されたURLや電話番号が公式サイトと一致するか確認する」ということを徹底しましょう。

36. ビッシング

ビッシングは、電話を利用したフィッシング詐欺です。

攻撃者はクレジットカード会社や銀行の関係者などになりすまして電話をかけ、偽サイトに誘導し、カード情報や口座情報を入力させます。また、近年では企業のVPNにログインするためのパスワードを聞き出すケースもあるようです。

ビッシングの被害にあわないためにも以下の対策を講じるようにしましょう。

・知らない番号からの電話に応答しない

・電話で個人情報や機密情報は伝えない

・公式サイトのお問い合わせ窓口に確認する

37. 踏み台攻撃

踏み台攻撃とは、標的ではない第三者のPCやサーバーなどの端末を乗っ取り、その端末を踏み台にして攻撃を行うサイバー攻撃です。

踏み台攻撃の手口としては、IDやパスワードを窃取してPCやサーバー乗っ取る、マルウェアに感染させてサーバーやPCに不正に侵入するなどがあります。被害者から見ると攻撃を行ったのは「攻撃者が乗っ取った第三者の端末」となるため、本物の攻撃者の足取りを掴みにくいという問題があります。

踏み台攻撃の被害にあわないためには、「IDやパスワードを定期的に変更する」「不審なメールやサイトを開かない」といった基本的な対策に加え、アンチウイルス製品やUTMの導入を行うようにしましょう。

※UTM…複数のセキュリティ機能を集約したシステム

38. ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、ログインIDやパスワードなどの機密情報を、デジタル技術を使わずに盗み取る手法です。

ソーシャルエンジニアリングには様々な方法がありますが、代表的なものは以下の3つです。

・電話で偽のパスワード変更案内をし、現在のパスワードを聞き出す

・第三者がユーザーの肩越しにパスワードを盗み見る(ショルダハッキング)

・ごみ箱に破棄された資料から、ユーザー名やパスワードなどを探る(トラッシング)

ソーシャルエンジニアリングの対策としては「電話で重要な情報は伝えない」「重要な情報を入力する際は周りに注意する」「重要な情報が記載された紙や記憶媒体は、厳重に処理する」などが必要となります。

39. ダークウェブへの情報漏洩

ダークウェブとは、通常の検索エンジンによる検索では表示されない独自のWebサイトのことです。ダークウェブそのものは悪い物ではありませんが、ダークウェブでは不正に盗み取ったログインIDやパスワード、メールアドレスなどの個人情報が、頻繁に売買されています。

サイバー攻撃によって個人情報が盗み取られると、ダークウェブに流出・販売され、新たな犯罪に繋がるリスクも想定されます。

ダークウェブへの情報漏洩を防ぐためには、サイバー攻撃の被害から身を守り、第三者から情報を盗み取られないことが重要です。

以上、29種類(合計39種類)の「主なサイバー攻撃」についてご説明しました。

これらサイバー攻撃を防ぐためには、あらゆるセキュリティ対策やソリューションを複合的に組み合わせ、総合的に強固なセキュリティ体制を構築することが求められます。ぜひ、自社の現状におけるセキュリティ課題を洗い出し、必要な対策を検討してみてください。

サイバー攻撃対策なら、LANSCOPE のセキュリティサービスにお任せ

各種「サイバー攻撃」への対策であれば、弊社「LANSCOPE」のセキュリティソリューション・サービスへお任せください。

・フィッシング詐欺や不正アクセス

・マルウェア関連の攻撃

・Webサイトやアプリケーションの脆弱性を狙う攻撃

など、今回紹介したサイバー攻撃の多くは、LANSCOPEのソリューションで対策可能です。

1.クラウドサービスへの不正アクセス対策なら「クラウドセキュリティ診断」

1つ目に紹介するのが、Microsoft 365 やAWSといったクラウドサービスの設定不備を、セキュリティ知識豊富なエキスパートが診断・改善点を提案する「クラウドセキュリティ診断」です。

▼クラウドセキュリティ診断で対策できるサイバー攻撃の例

・フィッシング 詐欺

・ブルート フォース 攻撃

・パスワード リスト 攻撃

・中間者攻撃

・リプレイ 攻撃

・マルウェア・ランサムウェア 対策

・ソーシャルエンジニアリング

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトする」など、不正アクセスの原因を根本から改善することで、フィッシング詐欺やブルートフォース攻撃による不正アクセスを防止します。

クラウドサービスの利用が加速的に普及する昨今、自社の情報資産を守るためには、クラウドセキュリティの対策が欠かせません。

2.Webサイトやソフトウェアの脆弱性対策なら「セキュリティ(脆弱性)診断」

2つ目にご紹介するのが、お客様の開発・運用するWebサイトやアプリケーションに潜む脆弱性を、当社の専門家が洗い出す「Webアプリケーション脆弱性診断」です。

▼クラウドセキュリティ診断で対策できるサイバー攻撃の例

・SQLインジェクション

・クロスサイトスクリプティング(XSS)

・クロス サイト リクエスト フォージェリ(CSRF)

・ディレクトリ トラバーサル

・クリック ジャッキング

・マルウェア・ランサムウェア対策

・APT攻撃

・中間者攻撃

・セッション ハイジャック

など

当社のセキュリティ・スペシャリストがきめ細かい診断を行い、サイバー攻撃の要因となる、WEBアプリケーションやネットワーク上の脆弱性(課題・弱点)を洗い出し、必要な対策案を優先順位づけしてご提案します。

診断結果は詳細な「報告書」でまとめ、Webアプリケーションが抱えるリスクを「点数」で可視化することが可能です。

また、中でも特にニーズの多い「Microsoft 365 診断」「WEBアプリケーション診断」「ネットワーク診断」の3項目では、より手ごろな価格帯でご利用いただける「セキュリティ診断パッケージ」も提供しております。

3. マルウェア・ランサムウェア対策なら「LANSCOPE サイバープロテクション」

3つ目にご紹介するのが、マルウェアの感染からお使いのエンドポイント(PC、スマートフォン、サーバー等)を守る、LANSCOPE サイバープロテクションです。

「業界最高峰のAIアンチウイルス」と称されるソリューションであり、ランサムウェア攻撃やサプライチェーン攻撃など、幅広いマルウェアを用いた攻撃に対応。あらゆる未知のマルウェアを、侵入前防御・侵入後の検知・駆除(EDR)によって、対策します。

エムオーテックスでは、アンチウイルスとEDRをセットで提供する「 CylancePROTECT×OPTICS」と、次世代型アンチウイルス(NGAV)の「Deep Instinct」の、2種類を取り扱っています。

まとめ

「サイバー攻撃の種類」をテーマに、合計39の手口について解説してきました。

サイバー攻撃は今やどんな業界・規模の企業でも被害リスクがあり、攻撃を受ければ情報漏洩やデータ改ざん、サービス停止、金銭的被害など、企業存続に影響するような損害を受ける可能性も十分にあります。

サイバー攻撃の手法は多種多様であり、手口も巧妙になる一方です。必要に応じて専門家・サービスの力も借りながら、万全のセキュリティ体制を整えていきましょう。

おすすめ記事