Written by 橋口 正樹

世界最大級のセキュリティカンファレンスRSA Conference、米国では4月中旬にサンフランシスコで開催された。

この時期、セキュリティコミュニティはさまざまなレイヤーで異様な盛り上がりを見せる。新機能のプレスリリース、買収発表、そしてサミット的なイベントが多数、同カンファレンス会場であるサンフランシスコ市内にて行われる。

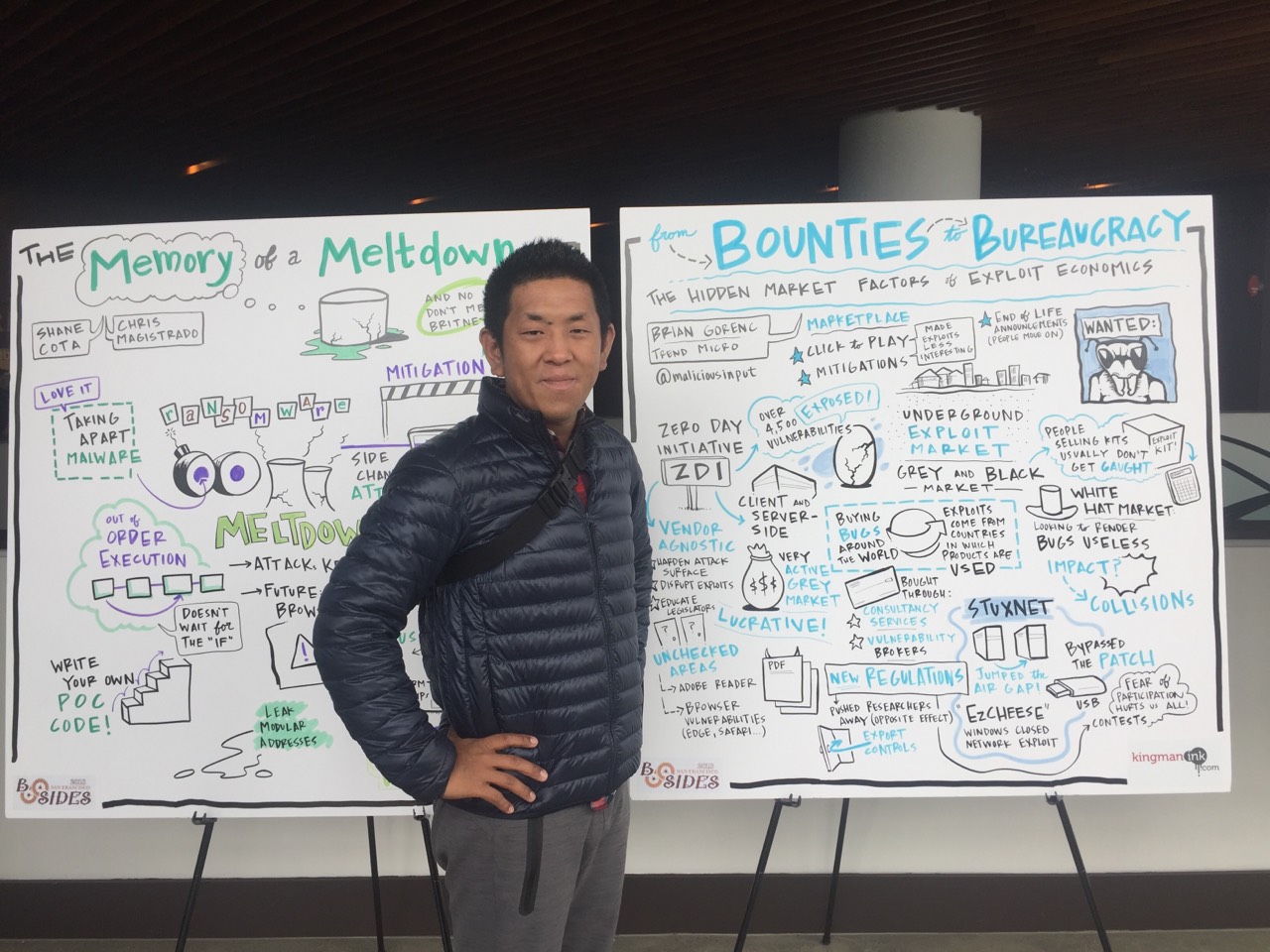

Bsidesはコミュニティベースのセキュリティイベント。

世界中で開催され、各リージョンで独自にイベントやプログラムを展開している。

BsidesSFはそのサンフランシスコ版、以前はナイトクラブなどを貸し切っていたが、今回は地下から這い上がって、映画館やイベント会場があるMetreon (RSA会場隣)にて開催している。

今回は入場料があり、スポンサーが大きかったのか、いつものごみごみした雰囲気はなかった。

それはそれで悪くはなかったのだが。少し物足りなさを感じたのは、独特のクローズド感というような優越感を共有できていたような気がしたからかもしれない。

彼は兼ねてからの才能を発揮して、レベル6(難しい)の鍵を開けることに成功した。

特にBsidesは、コミュニティを盛り上げることに重要な役割をしていると感じるが、その理由の一つに、キャリア相談や履歴書(レジュメ)のリライトなど、人材を受け入れ、回すことができるようなプログラムを用意していることがある。

ヴィレッジなどで、裾野を広げ、自分たちで盛り上げようというマインドを感じる。

また、ボランティアとして参加すれば、参加費は無料になるし、横のつながりも深まり、また自身のネットワーキングに活用できる、という仕組みが出来上がっているように感じる。

GoogleはDroid君のレゴブロックを出していて、非常に人気があった。

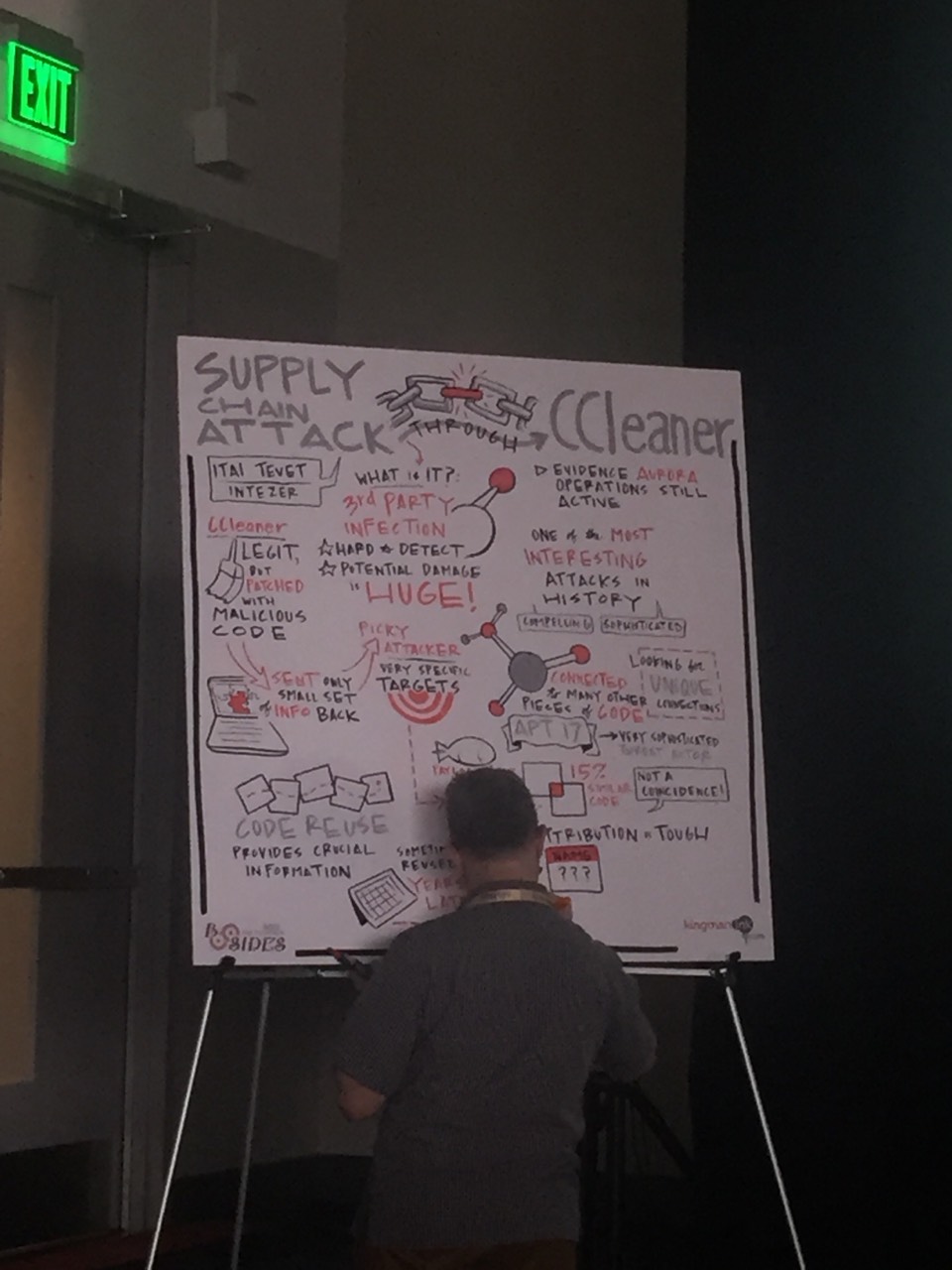

セッションの記録:サプライチェーンアタックの分析から見る、コード再利用について

元イスラエルの国防に携わっていた人物である、イタイ氏による講演。

?

1.サプライチェーン攻撃とは何か?

第三者が攻撃チェーンに入っているようなものをいう。それらはサプライヤーとして、あたかも製造業におけるそれのように、複数のエンドと契約して同じものを届ける。このような攻撃は、発見がしにくく、さらに潜在的な被害が指数関数的に広がっていくという特徴があるとのことである。

2.CCleanerの例

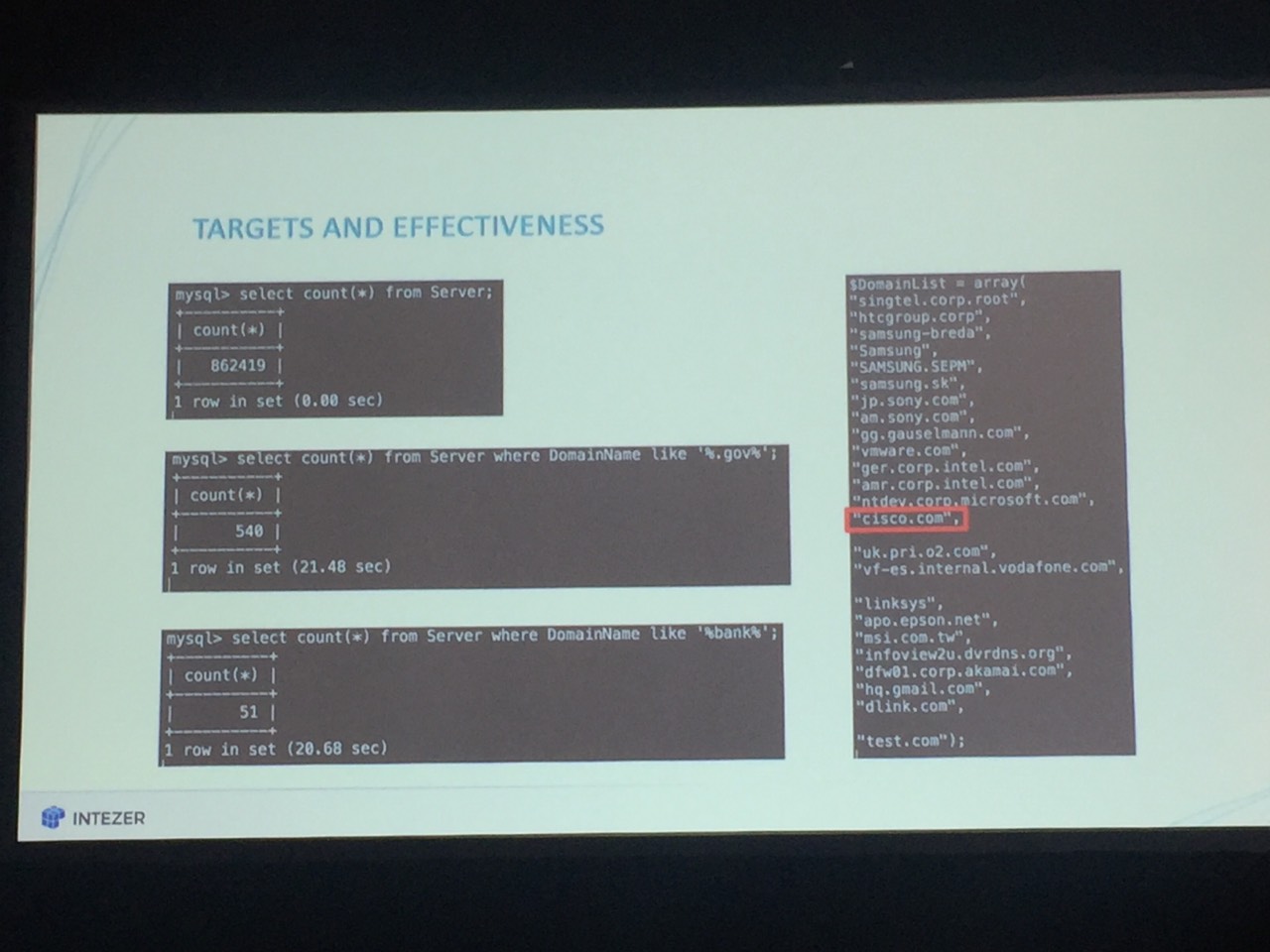

この端的な例がCCleanerである。これ自体は、PCのクリーンアップや分析をする(つまりPCの情報をそのために取得する)ものだが、Ciscoそのほかの調査により、最近のアップデートに不正なコードが書かれていたというものだ。ツールで取得した情報が、C2サーバーに送付されるようになっていたというものである。

これがサプライチェーン攻撃の一例である。CCleanerという正規のツールで、複数人が同じツールを取得するが、その中には不正なコードが提供されていた、ということだ。

さらに、同ツールは数百万端末で使われているといっても過言では無いが、そのうちターゲットは23に絞られており、非常に絞り込んだ攻撃となっていたということである。

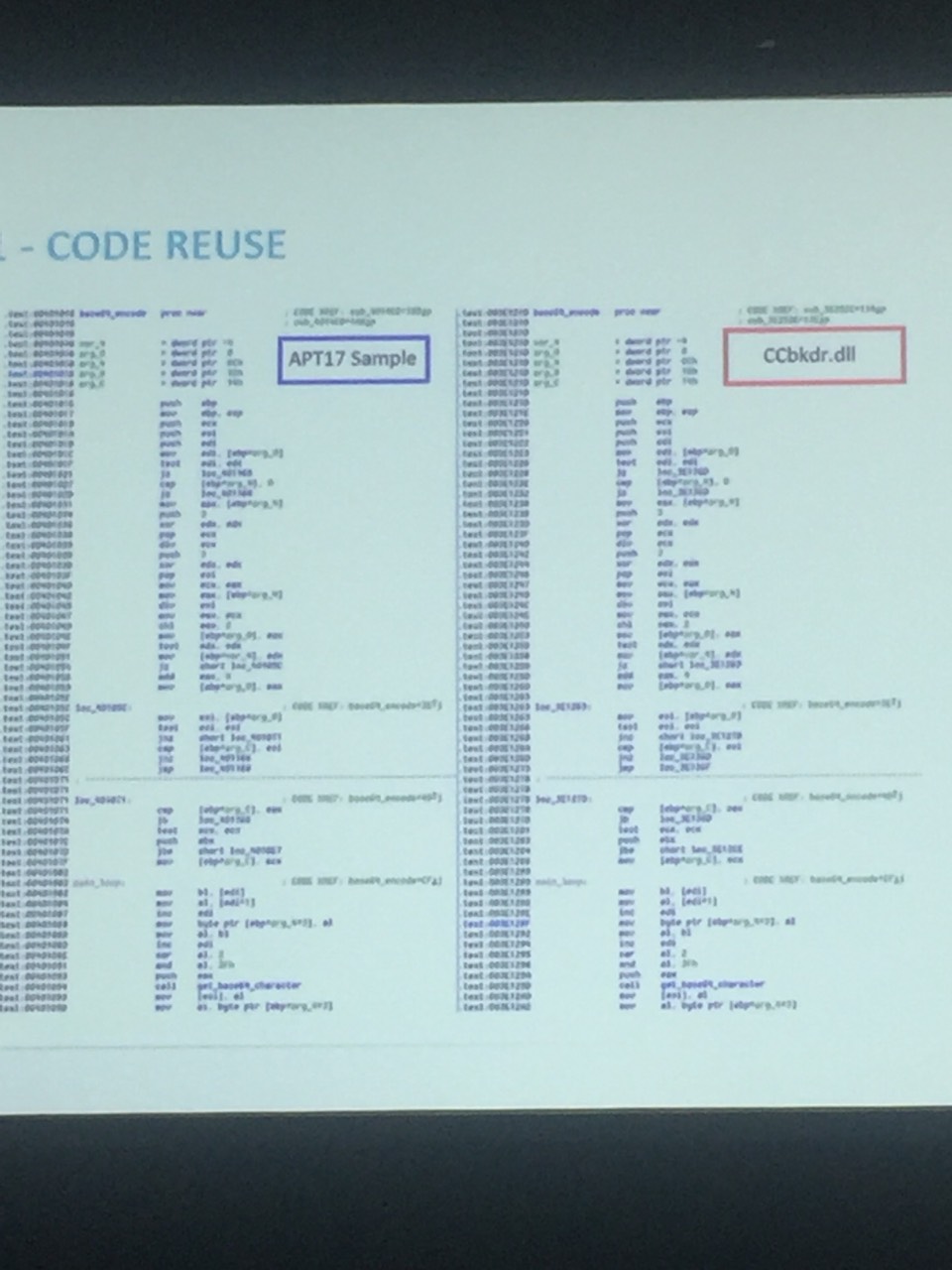

3.コード再利用とAPT17

イタイ氏によると、彼らのエンジンでコードをbase64ベースで解析したところ、15%強がAPT17とよばれる攻撃キャンペーンに使われたものと酷似していることが分かった。

画面はコード再利用の比較の一部。

こうした解析によって、将来の攻撃を予防するために役立てられるとして、セッションは結ばれた。

次回は、ボランティア参加を体験し、それをお届けしたい。

おすすめ記事