Written by WizLANSCOPE編集部

目 次

ログ監視は、PCやサーバー、ネットワーク機器などが出力する「ログ」を監視することで、「システムの安定稼働」や「セキュリティインシデントの早期発見」を目的としておこないます。

ログをリアルタイムに監視できれば、外部からの攻撃や内部不正を迅速に検知でき、また、ログ監視をおこなっていることを従業員に周知することで、不正行為の抑止も期待できます。

ログ監視ツールを選ぶ際は以下のポイントを検討しましょう。

- なぜログ監視をおこないたいのか

- 「エージェント監視」か「エージェントレス監視」か

- 監視したい対象は何か

- 予算はどの程度か

この記事では、ログ監視の概要やログ監視ツールの機能、選び方などを解説します。

▼本記事のポイント

- ログ監視の目的は「システムの安定稼働」や「セキュリティインシデントの早期発見」

- ログ監視ツールの主な機能は「監視機能」「検索機能」「アラート機能」「レポート機能」など

- ログ監視をおこなうメリットは、「外部攻撃や内部不正を迅速に検知できる」「不正行為の抑止になる」「業務の効率化につながる」などが挙げられる

ログ監視とは

ログ監視とは、PCやサーバー、ネットワーク機器、業務用アプリケーションなどの各種システムが出力する「ログ(記録データ)」を、リアルタイムまたは一定間隔で継続的に監視することです。

「ログ」とは、システムやアプリケーションがおこなった処理の履歴を記録したもので、OSの動作状況を記録する「システムログ」やユーザーの操作履歴を記録する「操作ログ」など、さまざまな種類があります。

それぞれの目的や対象によって異なるデータが蓄積され、これらを監視することで、「誰がいつシステムにアクセスしたか」「どの操作が実行されたか」「どのプロセスでエラーが発生したか」といった、システム上での一連の動作を把握できます。

ログ監視の目的

ログ監視は、主に「システムの安定稼働」と「セキュリティインシデントの早期発見」を目的として実施されます。

ログ監視がどのような目的で実施されるのか確認していきましょう。

システムの安定稼働

同じ時間帯に繰り返し発生している軽微なエラーや、処理速度の低下なども、放置してしまうと重大な障害につながる可能性があります。

ログを通じてこうした異常を早期に見つけ、適切な対応を講じることで、システム全体の安定性を維持し、業務への影響を最小限に抑えることができます。

セキュリティインシデントの早期発見

サイバー攻撃や内部不正、マルウェア感染など、セキュリティに関わる異常もまた、ログ上に何らかの形で記録されます。

たとえば以下の挙動は、セキュリティインシデントの兆候である可能性があります。

- 深夜や休日におこなわれた通常では考えにくいログイン

- 不自然な大量通信

- 短時間で繰り返されるファイルアクセス

ログ監視を継続的におこなうことで、これらの異常なパターンをいち早く検出し、攻撃の初期段階や内部での不正行為が本格化する前に対応ができるようになります。

監視すべきログの種類

ログにはさまざまな種類があり、それぞれ異なる視点からシステムの状態やユーザーの操作履歴、ネットワークの挙動などを把握できます。

目的やリスクに応じて適切なログを取得・監視することで、障害やセキュリティインシデントの予防、早期発見、原因追及が可能です。

とくに以下のログは、監視対象として重視されることが多く、組織の運用やセキュリティ対策において重要な役割を果たします。

| アプリケーションログ | アプリケーションの動作やアプリケーション上の操作状況を記録したログ 例:アプリケーションのインストール状況など |

|---|---|

| イベントログ | OSやアプリケーション上で発生したイベント(事象)を記録したログ 例:アプリケーションのエラーやクラッシュなど |

| ミドルウェアログ | Webサーバーやデータベースなど、アプリとOSの中間に位置するミドルウェアの動作を記録したログ 例:Webサーバーへのアクセス日時など |

| 操作ログ | ユーザーがデバイス上でおこなった操作状況を記録したログ 例:デバイスのログオン・ログオフなど |

| 印刷ログ | 印刷に関する操作状況を記録したログ 例:印刷した日時、ファイル名など |

| ファイルログ | ファイル操作の状況を記録したログ 例:ファイルの更新、削除など |

| 通信ログ | ネットワーク上の通信状況を記録したログ 例:通信したパソコンとサーバーの情報など |

ログ監視ツールの主な機能

ログ監視ツールには、主に以下のような機能が搭載されています。

- 監視機能

- 検索機能

- アラート機能

- レポート機能

それぞれどのような機能なのか確認していきましょう。

監視機能

監視機能は、PC、サーバー、ネットワーク機器、アプリケーションなどから出力されるログデータを収集・監視する機能です。

多くのツールで24時間365日の監視が可能で、監視する対象やどのような動作を記録するのかを設定することもできます。

監視対象を広げすぎてしまうと、運用担当者の負担が増加するので、重要度の高いログに限定して監視することが推奨されます。

検索機能

検索機能は、大量のログデータの中から必要な情報を素早く見つけ出すための機能です。

ログには膨大な情報が記録されており、その中からトラブルの原因やユーザーの操作履歴などを特定するためには、柔軟な検索機能が欠かせません。

ツールによっては、キーワード検索だけでなく、日時、ログレベル、送信元IPアドレスなど多様な条件での絞り込みが可能です。障害対応や監査業務の効率化に大きく貢献する機能です。

アラート機能

アラート機能は、あらかじめ設定した条件に一致するログを検知した際に、担当者へ自動で通知をおこなう機能です。

たとえば、エラーメッセージが連続して記録された場合や、不審なログインが検出された場合に、即座にアラートを送ることで、迅速な対応が可能です。通知方法にはメールやチャットツール、ポップアップ表示などがあります。

レポート機能

レポート機能は、収集したログを分析し、定期的にまとめた報告書を自動で作成する機能です。

ログの傾向や異常の発生頻度、対応履歴などを視覚的に分かりやすく提示でき、セキュリティ監査や経営層への報告資料としても活用できます。

ログ監視を実施するメリット

ログ監視を実施するメリットは以下の通りです。

- 外部攻撃や内部不正を迅速に検知できる

- 不正行為の抑止になる

- 業務の効率化につながる

外部攻撃や内部不正を迅速に検知できる

ログ監視ツールを利用すれば、リアルタイムでログを確認することができるので、不正ログインや重要情報のコピーなどの不審な動きを迅速に検知できます。

また、異常が検出された時点で即座にアラートを出すことで、被害の拡大を防ぐことにもつながります。

セキュリティインシデントの初動対応の迅速化は、組織の信頼性維持や顧客情報の保護において非常に重要です。

不正行為の抑止になる

ログ監視を導入しているという事実そのものが、不正行為への抑止力として働くこともメリットのひとつです。

システム利用者が「操作内容が記録・監視されている」という意識を持つことで、意図的な情報漏洩や規則に反する操作を控えることにつながります。

内部統制の観点からも、ログの取得と監視は有効な手段です。

業務の効率化につながる

ログを監視することで、セキュリティを強化できるだけでなく、従業員の業務を可視化することも可能です。

具体的には、業務用PCの操作ログを分析することで、いつ、どのデバイスで、どのような作業が実施されたのかを確認することできます。

これにより、業務を完遂するのにかかる時間などを把握できるので、たとえば特定の作業に時間がかかっている場合、そこにリソースを分配するなど、業務を効率化することにもつながります。

ログ監視ツールを選ぶ時のポイント

ログ監視ツールを選ぶ際は、以下のポイントを中心に検討するとよいでしょう。

- なぜログ監視をおこないたいのか

- 「エージェント監視」か「エージェントレス監視」か

- 監視したい対象は何か

- 予算はどの程度か

ログ監視ツールの導入を検討している企業の方は、ぜひご確認ください。

なぜログ監視を実施したいのか

まずは、自社がログ監視をおこなう目的を明確にすることが重要です。

たとえば、「サイバー攻撃への早期対応を目的とするのか」「業務のトレーサビリティ(履歴の追跡)を確保したいのか」など、目的によって必要となる機能や監視項目も変わってきます。

導入のゴールをはっきりさせることで、最適なツールを選びやすくなるでしょう。

「エージェント監視」か「エージェントレス監視」か

ログ監視には、監視対象にソフトウェアをインストールする「エージェント監視」とインストールせずに外部から監視する「エージェントレス監視」の2つがあります。

エージェント監視は内部から監視できる分、詳細な情報を収集できます。しかし、対象となる機器へのエージェント展開が必要など、運用コストがかかることに加え、機器への負荷がかかる可能性などを考慮する必要があります。

一方でエージェントレス監視は、サーバーやデータベースへの負荷が小さく、更新作業に手間がかかりません。ただし、エージェント監視に比べると、詳細な情報を収集するのは難しい傾向があります。

監視したい対象は何か

PC、サーバー、ネットワーク機器、クラウドサービス、アプリケーションなど、監視したい対象によって必要なログ形式やツールの対応範囲が異なります。

ファイアウォールのログやアプリケーションログなど、特定のログを重点的に監視したい場合、そのログに対応しているかどうかを事前に確認する必要があります。

予算はどの程度か

ログ監視ツールの導入を検討する際は、無償のオープンソースから有償の製品まで、さまざまな選択肢があります。

継続的に運用していくためには、初期導入費だけでなく、月額料金やメンテナンスコスト、拡張時の費用なども含めて、長期的なコストを見積もることが重要です。

必要な機能とコストのバランスを取りながら最適なツールを選びましょう。

操作ログで可能な「情報漏洩・内部不正対策」のポイント

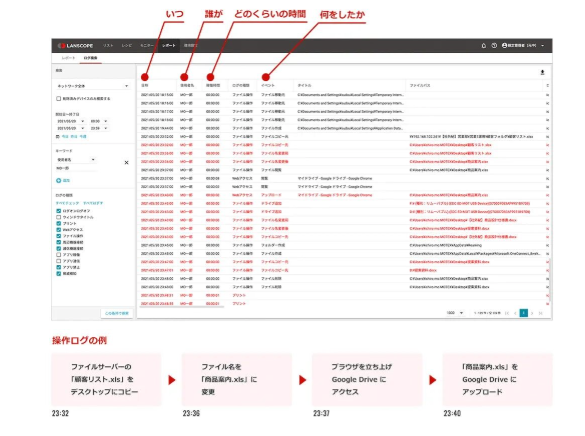

操作ログとは、システムやファイルに対して「いつ」「誰が」「どんな操作をしたのか」といった履歴を記録するものです。

操作ログを正しく活用することで、社内での不正行為や情報漏洩のリスクを大幅に抑えられます。以下のような観点から、操作ログの活用はセキュリティ対策において非常に有効です。

内部不正の早期発見・抑止

操作ログによって、特定の社員が「いつ・どのファイルに・どのような操作をしたか」を詳細に把握できます。

たとえば、通常業務時間外のアクセス、権限外のファイル操作、頻繁な削除・コピーなど、日常業務と異なる動きを検知しやすくなります。

また、「操作はすべて記録されている」という事実を社員に周知することで、不正行為そのものの抑止効果も期待できます。

情報漏洩の証跡管理と原因の特定

万が一、機密情報の漏洩が発生した場合でも、操作ログがあれば被害の範囲を迅速に特定し、再発防止の対策につなげられます。

監査対応における証拠資料としての活用

操作ログは、社内外の監査に対して「適切な管理をしている」という証拠にもなります。

とくに、情報セキュリティやコンプライアンスが重視される業種では、操作ログの保存と提示が求められることも少なくありません。

このように、操作ログは単なる記録としてだけでなく、リスクの「予防」「発見」「対応」のすべてに役立つ、非常に重要なセキュリティ資産といえます。

そのため、定期的にログを分析し、不審な操作に対して自動でアラートを出す仕組みを構築することが重要です。また、証跡管理としてログを長期間保存し、いざという時にすぐに確認できる体制も求められます。

操作ログの取得・管理なら「LANSCOPE エンドポイントマネージャー」にお任せ

操作ログを取得・管理して安全性の高いセキュリティを維持するためには、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」の導入がおすすめです。

エンドポイントマネージャー クラウド版は、従業員が利用するWindows・MacPCの操作ログを取得できます。取得できる操作ログは、下記のとおりです。

- ログオン・ログオフログ(電源 ON・OFF・ログオン・ログオフのログ)

- ウィンドウタイトルログ(ウィンドウタイトル・アプリ名のログ)

- ファイル操作ログ(ファイル・フォルダのコピー/移動/作成/上書き/削除/名前の変更)

- Webアクセスログ(閲覧/ダウンロード/アップロード/書込み)※

- プリントログ(印刷状況を記録し、ドキュメントやプリンター、PCごとに印刷枚数を集計)

- 通信機器接続ログ(Wi-Fi/Bluetooth)

- 周辺機器接続ログ(USB メモリなど、周辺機器への接続/切断などのログ)

※対応ブラウザは、Chrome、FireFox、Microsoft Edge、Safari です。また macOS は Web サイト閲覧ログのみ取得できます。

操作ログは、最大5年分の保存が可能です。

また、ログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのパソコンで」「誰が」「いつ」「どんな操作をしたか」など社員のパソコンの利用状況を、簡単に把握できます。

情報漏洩に繋がりそうな従業員の操作は、アラートで管理者に通知されるため、不正行為の早期発見・インシデントの防止が可能です。

また、操作ログのうち「Webアクセスログ※」の取得機能では、従業員がPC・スマホからどのWebサイトを閲覧したか、アプリケーションを利用したか、Webメールやクラウドストレージで何をアップロード/ダウンロードしたか、といった行動履歴を確認できます。

アクセスログの取得により、従業員による 不審なアクセスや操作の検出、セキュリティポリシーに違反する行動の取り締まりが効率的に行えます。

※対応ブラウザは、Chrome、FireFox、Microsoft Edge、Safari です。また macOS は Web サイト閲覧ログのみ取得できます。

まとめ

本記事では「ログ監視」をテーマに、その概要やツールの選定ポイントなどを解説しました。

▼本記事のまとめ

- ログ監視の目的は「システムの安定稼働」や「セキュリティインシデントの早期発見」

- ログ監視ツールの主な機能は「監視機能」「検索機能」「アラート機能」「レポート機能」など

- ログ監視をおこなうメリットは、「外部攻撃や内部不正を迅速に検知できる」「不正行為の抑止になる」「業務の効率化につながる」などが挙げられる

ログ監視はITインフラの安定運用を支えるだけでなく、情報セキュリティや業務品質の向上にも直結する、非常に重要な運用管理の一環です。

とくにサイバー攻撃や内部不正のリスクが高まっている現在、ログ監視はあらゆる企業にとって不可欠なセキュリティ対策といえるでしょう。

おすすめ記事