導入事例CASE

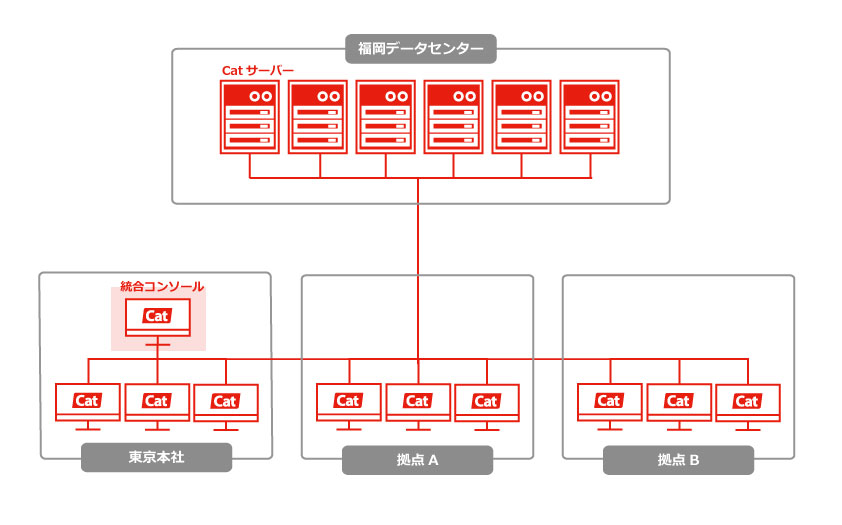

62拠点7,900台のPCセキュリティ対策を実現

顔が見える情報シスで現場の信頼と協力を獲得

パナソニック システムソリューションズ ジャパン株式会社(旧:パナソニック システムネットワークス株式会社)

| 基本情報 |

|

|---|---|

| 概要 | パナソニック システムネットワークス株式会社の社内カンパニーであるシステムソリューションズジャパンカンパニー(以後SSJC)は、官公庁や企業のお客様に対してシステムの提供から施工・保守・運用サービスまでトータルソリューションを提供しています。パソコンを含めたIT機器をはじめとし、社会インフラやAVCネットワーク、セキュリティシステムなど幅広く提供しています。 また、グループ全体で全国62箇所に拠点を設け、営業やフィールドエンジニアなど社員の8割が日々社外で仕事をしています。工場などの物理的セキュリティがしっかり確保された場所ではないので、特にお客様情報の紛失や漏洩に気を使っています。 |

2010年12月に情報セキュリティ事案が起きたことで、再発を防ぐために操作ログ管理システムの導入を開始。翌年1月には情報を自由に持ち出せない仕組みである媒体制御や、PCを使って何をしているのかを見える化する体制構築を行った。しかし2011年当時、パナソニックではグローバルで使えることを条件とした他社製品が推奨されており、LanScope Catの良さを以前から知ってはいたものの、やむなく推奨された他社製品を導入したという。 他社製品は管理対象PCへのインストールがうまくいかずブルースクリーンになるPCもあり、そのために業務が止まり職場は混乱してしまった。SSJCはパナソニックのなかでも特殊な事業体で、B to Bのシステム開発なども行っており、開発系のアプリが媒体を制御する仕組みとバッティングし、障害が頻発してしまったという。現場からのクレームは止まず、導入展開は中々進まなかった。

「導入は情報システム部30名体制で、職場が混乱しないよう全拠点手作業でインストールしていました。しかし、導入後もPC負荷が高く業務に支障をきたすなど、気づけば1年以上たっても安定稼働ができず情報セキュリティの推進責任者として大きな危機感を抱きました。(同社 河田氏)」

そこで河田氏は代替製品としてLanScope Catを導入するには何が必要なのかMOTEXへ相談した。

2012年4月情報システム部の課長になった藤井氏は障害を起こさない他のシステムはないのかと河田氏に一言つぶやいた。LanScope Catの導入を後押しする力強い言葉として今でも河田氏の記憶に残っているという。

「クリアすべき課題は2つありました。ひとつは推奨製品がなぜ使えないのかということを本社へ説明・理解して頂くことです。もう一つの課題は、すでに相当な金額を投資して、不完全ながら他社製品によるシステムを構築しているということ。二重投資の問題です。(藤井氏)」

そこで二人は、他社製品とLanScope Catをあらゆる視点から比較していき、どこがいい、どこがダメだという説明資料を作っていった。比較表を作るだけで二ヶ月以上を費やした。というのも、当時は投資を極力抑える旨の通達が出ていたからだった。機能面、提供方法などMOTEXに相談し課題をひとつひとつクリアしていった。 そして遂に情報システム部・情報セキュリティ部門が共同で取り組み、本社の理解も得て、2012年8月にLanScope Catが稼働する。

「サーバーが起動した瞬間とても興奮しました。反面、これでうまくいかなかったら自分は会社にいることができない、と腹を括った瞬間でした。(河田氏)」

懸念していた管理対象PCへのインストールではブルースクリーン障害はなく驚くほどスムーズに導入が進み、全国展開を無事に完了した。前回の経験から展開にはシビアになっていた河田氏は驚きを隠せなかったという。

「展開はActive Directoryで一斉配布し、1ヶ月で全拠点5,000台に展開でき、PC負荷の軽い事に、非常に驚きました。(藤井氏)」

さらに驚きは続き、2012年9月、グローバルでのパナソニックの情報セキュリティ強化月間に、この取組によって本社情報セキュリティ本部からSSJCは優秀賞を受賞することとなった。

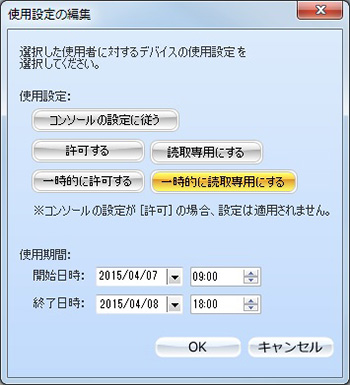

SSJCは業務上、お客様からかなりレベルの高い情報セキュリティ管理体制を要求される。河田氏は管理者が強引に制御する事で現場の反発を招き運用が失敗する事を懸念し、媒体制御の運用をする際は、事前告知をしっかり行い導入したという。

「運用は時間をかけ段階的な運用を採用しました。残念ながらセキュリティ対策は現場にとっては締め付けでしかないので、理解してもらう事が大事。まずはCatのポップアップ機能を使いUSBデバイスの利用の際に「情報の取り扱いには気を付けましょう」と従業員に意識をさせ、次に「管理ツールを入れるから協力して」と呼びかけました。最後は「○月○日から媒体制御を導入するので登録して」のメッセージに変え、時間をかけ徐々に認知してもらいました(河田氏)」

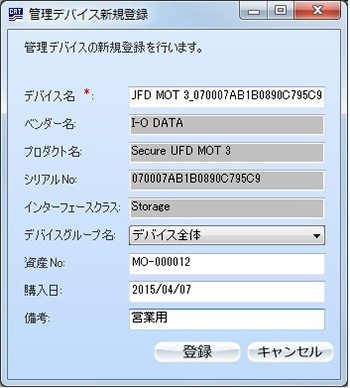

現在USBデバイスへの書込みは禁止、読取り専用にし、基本的に情報の持ち出しができない環境だ。情報の持ち出しにはシリアルナンバーで個体識別登録されたUSBデバイスを利用許可しており、追加分は現場から申請してもらうようにしているという。

「申請したいUSBメモリがパソコンに接続されると、管理コンソールに情報が追加されるので確認・許可しています。このデバイス責任者機能のおかげで現場の負担軽減につながり、拠点に散らばるUSBメモリを回収することなく、1ヶ月で800本ものデバイス登録が完了できました。(河田氏)」

ちなみに某大手企業の情報漏えい事件の引き金にもなったスマートデバイス経由の持ち出しに関し、両氏はLanScope Catの導入前検証を通しセキュリティホールを発見、MOTEXに改修を依頼しVer.8.1.0.0に反映されたという。そのリスクヘッジ体制はLanScope Catの製品強化にも大きな影響を与えている。 セキュリティに対して厳しいSSJCだが、パナソニックグループでは唯一本格的なBYODが許可されており、パナソニックグループの信頼が厚い事が伺える。BYOD導入にはCatのデバイス制御が大きな影響を与えているという。

「現在約2,500名が業務でスマートデバイスを利用し、うち約1,800名がBYODで利用しています。BYOD導入は今までの積み重ねの賜物だと思います。Catが入っていたからこそ媒体制御ができた。媒体制御ができたから本社にBYOD導入の許可がもらえた。Catの媒体制御の実績があったからこそですね。(藤井氏)」

このBYODの導入が実現することで、現場から感謝の言葉をもらう事が増えてきた。少しは信頼回復したかな?と藤井氏は嬉しそうに語った。

SSJCがセキュリティ対策に成果を挙げた大きな理由の1つに「ログの調査・積極活用」がある。操作ログからリスクにつながりそうな行動は何かを分析、対策に反映している。例えば、メール添付に関するヒューマンエラーが発生しやすい環境があることに気が付いた河田氏。添付を間違えやすいシーンは「デスクトップに置かれた長いファイル名」だという。

「メール添付ファイルの送信ログを見ると、保存先が全てデスクトップにしている方がいました。デスクトップに置くと長いファイル名は全て表示されずそこから選択して添付しようとするとファイルを間違えやすい。ヒューマンエラーが発生しやすい環境を論理的に説明でき、社員も納得されます(河田氏)」

企業がいかにセキュリティ対策を徹底しようとも、現場の意識向上無くして成功はない。両氏は社員のセキュリティ啓蒙にも日々力を入れている。

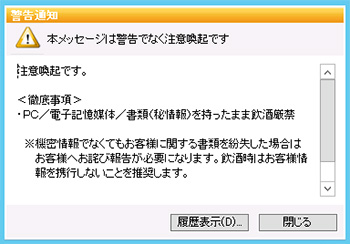

「ユニファイドコミュニケーションを飲酒時の紛失・盗難対策に活用しています。酔って鞄などを無くすという事故がよく報道されていますが、事前対策としてLanScope Catのポップアップ通知を使い、「居酒屋」「懇親会」などのWeb検索キーワードや、懇親会の出欠リスト等をエクセルやワードで作成した際に検知し、リアルタイムでポップアップを表示し注意喚起するように設定しています。(河田氏)」

常に通知をすることで通知自体に慣れてしまい、抑止効果が薄れてしまう事がない様、ボーナス時期や忘年会シーズンなど旬な時期のみ抜き打ち的に実施。積極的なログの活用は、セキュリティ対策だけでなく企業活動を行うために正しい状態かどうかの判断にも役立っている。

情報セキュリティ強度を高めながら現場負担を軽減し、経営に貢献することに成功した両氏。より現場感のあるセキュリティ対策のために管理体制を変えたいと河田氏は言う。

「PDCAサイクルを、より早く回したいですね。こうしたITツールを現場に導入していくことで、現場で的確に判断するOODA(Observe(見える化)Orient(判断)Decide(意思決定)Act(実行))ループができてくると思います。これにより、アリバイ作りやマンネリ防止、サンプル監査の弱点を補えると思います。(河田氏)」

また、これまでは内部セキュリティ対策が中心だが、今後は外部セキュリティ(サイバー対策)を視野に入れているというSSJC。新横浜のセキュリティ監視センターの開設や東京オリンピックを控え、より高いレベルでの対策が求められていると藤井氏は語る。

「サイバー攻撃対策ソリューションも行いたいです。ウイルス感染を検知する方式ではなく、その振舞いを検出する機器が増えている今、(ウイルス自体は無限でも、その振舞いは10パターンぐらいとか)LanScope Catもその振舞いから情報漏えいを検知できると素晴らしいですね。次世代ファイアーウォールのように、次世代防御というジャンルを確立して欲しいものです。(藤井氏)」

「サイバー攻撃はさらに高度化され、ウイルスはAIや通信路の暗号化が当たり前になるでしょう。そうなった時には、出入口対策だけではダメで、やはりエンドポイントのソリューションがさらに注目されていくと思います。LanScope Catに期待しています。(河田氏)」

SSJCの成功のポイントは、インシデントが発生する前に仮説を立て行動し対策する「攻めの管理」だろう。仮説を立て試行錯誤を繰り返す事で情報セキュリティ強度が上昇する。ツールを入れて満足したり、何かあってから対策するのではない攻めの管理が成果に繋がっている。

※本事例は2015年7月取材当時の内容です。