Written by 丸山 悠介

目 次

セキュリティ対策見直しに向けた情報収集

1:CSIRT設立と情報収集

2:セキュリティトレンドを調査(2015年当時)

理想のソリューションとは?

Cylanceとの出会いと検証

CylancePROTECTの検証(2015年11月実施)

検証内容

検証結果について

CylancePROTECTって実際どうなの?

その① 国内ファーストユーザーが率直に語ってみた

前回はCylancePROTECTの製品概要と2015年当時のMOTEXのセキュリティ体制についてご紹介しました。

今回はCylancePROTECT導入選定までの流れと、導入前に実施した検証内容についてご紹介します。

セキュリティ対策見直しに向けた情報収集

2015年世間で話題になったサイバー攻撃による大規模個人情報漏洩事件をきっかけに、MOTEXでもセキュリティ対策の見直しに動き出しました。一部メンバーで各種セミナーやセキュリティイベントに参加し、CSIRT設立に向けての情報収集や次世代型セキュリティソリューションの情報を集めていきました。

主に取り組んだ内容は下記2件の活動になります

1:CSIRT設立と情報収集

日本シーサート協議会への参加を検討することになり、加盟条件の1つ「ワーキンググループ(以下WG)にオブザーバ参加2回すること」を、クリアするため、東京のWGにオブザーバ参加するように上長から指示を受けました。

「セキュリティ組織のWGにいきなり参加することになってしまったけど大丈夫かな?」と心配だったのですが、とてもアットホームな雰囲気で新参者でも気さくに対応していただく事が出来ました。

WGの内容は大学の先生から高信頼性組織についてのお話を伺い、それを踏まえてCSIRTの組織についてディスカッションすると言う内容。

今までセキュリティに対し、ソフトウェアメーカーの立場として接して来たので製品の機能について考える機会が多かったのですが、ユーザー企業としてセキュリティ組織について議論を交わすのはとても新鮮でした。

セキュリティイベントに行くと日本を代表するCSIRTの活動について伺う機会があり、セキュリティにお金も人もシステムもここまで投資しているのか・・と驚かされました。あるCSIRTのお話で「社内の経営会議で一番報告の時間が長いのは、どの事業部門よりもセキュリティ部門の報告です」とお話されていたのはとても印象に残っています。逆に、我々と同様にまだまだこれからのチームともお話する機会がありました。ヒト・モノ・金・上層部の理解といった様々な課題の中で立ち回っているチームと出会い、自分たちのレベルにあった必要な対策について情報交換する場を得ることも出来ました。以前はシステムの提案はベンダーに相談するのが当たり前でしたが、ユーザー同士で行う「本当のところどうなの?」という情報交換の有効性を実感でき、今回の記事執筆のモチベーションにも繋がっています。

2:セキュリティトレンドを調査(2015年当時)

某事件の影響もあり、この当時はシグネチャ型のAVをすり抜ける亜種・未知のマルウェア対策について議論されていることが多かったと思います。我々も多層防御のトレンドについてそれぞれ調査していきました。親会社のCSIRTメンバーに「MOTEXのセキュリティをすり抜けるとしたら」という勉強会も行っていただき、それぞれの対策を行ったとしても100%の対策はありえないという事も認識しました。

この当時によく話題にのぼっていたセキュリティキーワードについて調査を行いました。

①境界防御について

エンドポイントのアンチウイルスソフト(以下AVS)をすり抜けてしまうので入り口・出口の通信からマルウェアの感染を確認する手法が一般的になっていました。ソリューションとしては次世代FW、サンドボックスの導入が流行していた時期だと思います。

次世代FW

こちらは既に導入済みだったのですが日々発生するアラームを追いきれない状況でした。

上述したすり抜け勉強会で「例えば皆さんが普段業務で使用しているオンラインストレージをC&Cサーバとして攻撃された場合皆さんは気づけますか?」という問題提起をされて、「そこまでは追いきれないな」と通信の監視の難しさを実感しました。

サンドボックス

セミナーで始めてソリューションの紹介を受けて、「これだ!」と思っていましたが・・・

ユーザー企業同士の情報共有の中で「サンドボックスもすり抜ける手法が攻撃者に浸透してきてしまったね」というお話を伺いました。「仮想環境で振舞わせ悪意のある挙動を検知する」という物なので、「仮想環境を検知して振舞わない」技術が浸透してしまったと言う話でした。

更にモバイルワークで業務する社員(主に営業・サポート部門)のテザリングを使用した社外(境界防御の外)での業務増加や、常時SSL/TLSの浸透によるWeb通信の解析が難しくなるという環境の変化も境界防御を難しくしていました。

②クライアントの運用強化について

良くあるセキュリティ対策の「これだけはしておこう」や事件後の再発防止策で見かける「AVSのパターンファイルを最新にする」「最新のパッチを適用する」といった基本対策の有効性について下記のように理解をすすめました。

AVSのパターンファイルを最新にする

攻撃者は安価に使い捨てマルウェアを作れるので、シグネチャが追いつきません。

ランサムウェアの被害を考えてもシグネチャ提供までのラグが致命傷になってしまいます。

パッチ適用

勿論頑張るのですが、全台を常にリアルタイムに最新パッチを適用することは難しいです。

また攻撃されるアプリケーションの増加と共に適用対象・頻度が加速度的に増加していきます。

努力はするが100%に持っていくのは難しい領域です。

また我々が提供する資産管理ツールの脆弱性を狙った攻撃も発生し、ゼロデイ攻撃でパッチ提供までの11ヶ月間攻撃され放題という事例も出てしまいました。最近を見てもサプライチェーン攻撃等、正規のアプリケーション改ざんやソフトのアップデート偽装の手法も増えており、やはり水際で守れる対策が欲しいと考えました。

③SIEM構築 SOCアウトソース

SIEMはコストの問題が一つと、構築後ログ解析できる人員が社内にいませんでした。

SOC契約も高価で当時は二の足を踏んでしまいました(現在はSOCベンダーさんにもお世話になっています)。

④標的型メール訓練

どれだけ訓練しても開封率0%は難しく、1台感染すれば横展開で拡大してしまいます。

更に日本語がどんどんネイティブになっていく中で、「怪しくないメール」が飛んでくるのが当たり前になっています。2015年当時に比べ、最近は特に日本語が自然になっており、「開封してしまった!」という報告が来ても怒れる訳もなく、「良く報告してくれました!」しか言いようが無い状況です。

・・・と、様々なトレンドを見ていきましたが、「これで大丈夫」という物もなければ、システム導入だけでなく「マンパワーとスキルが無いと活用できない」対策も多く、我々の身の丈にあった対策がなかなか見つけられませんでした。昨今だとEDRが流行ですが、当時に調査していたとしても「マンパワーとスキルが無いと活用できない」枠で不採用にしていたと思います。

理想のソリューションとは?

色々と調査した結果、セキュリティトレンドについていくためには

・システムを揃えるコスト

・システムを使いこなすマンパワーとスキル

が圧倒的に足りないことを痛感しました。

逆に攻撃側は攻撃コストが大幅に下がりプログラミングスキルがなくても簡単にマルウェアを作り出し、様々なデリバリー手法(Web脆弱性、アプリ脆弱性、メール経由、ソーシャルエンジニアリング)でエンドポイントに着弾させれば攻撃が成立する状況です。

今後攻撃が減ることはなく更に増えると事を考えると、「感染被害は諦めて、いかに早く検知対応をするか?」という考えがトレンドでしたが、「感染頻度を減らしていかないと検知対応では量が増えればもたなくなる」という結論になりました。ECサイトのビジネスがイメージしやすいですが、運送会社は商品配送スタッフの仕事が増えてはじめは良いのですが、配送量が膨大に増えてくると配送スタッフのキャパシティを超えてえらいことになってくるのと似ています。検知対応のトレンドに合わせてシステムを整備し、検知対応できる人材を揃えてもいつか破綻するリスクを感じました。

この時、次期導入セキュリティシステムとして最有力候補だったのは、国産の振る舞い検知型のAVSでした。大きな事件で使用されたマルウェアの検体についてシグネチャアップデートが必要なく検知・防御できた実績を公開されており、検知対応の前に防御力向上を考えていた我々としては一番理想に近いソリューションでした。振る舞い検知システムの過検知の多さからくる運用負荷については認識していましたが、当時は他に選択肢がありませんでした。

Cylanceとの出会いと検証

親会社の伝手からとあるベンチャーキャピタル(サイバーセキュリティのスタートアップに強い)の紹介でCylance社とコンタクトする機会が出来ました。

社長含む数名が米国で打ち合わせを行い、帰国後直ぐにトップダウンで検証実施の指示が出ました。

正直、初めてCylanceの情報を聞いた際には「話が上手すぎて胡散臭い・・・」と感じたのが正直な感想でした。

・未知のマルウェアを含めて99%以上の検知率

・シグネチャのアップデートがいらない

・AIでマルウェアのDNAを解析する

・インターネット接続に関わらず高い検知率をキープ

「・・・本当にそうなったら良いですね」と若干斜にかまえていたのですが、実際の検証結果を見て手のひらを返すことになります。

CylancePROTECTの検証(2015年11月実施)

親会社のセキュリティ部門と協同でCylancePROTECTの検証を実施しました。

Cylance社はAIの検知率実証のために米国でアンビリーバブルツアーというイベントを行っていました。マルウェア検体アップロードサイトに登録されたばかりの検体100個とその亜種を作成(未知のマルウェア)、トータル200個のマルウェア検体を使い、従来型のAVSとの検知率比較を行うライブデモイベントです。このイベントを通して圧倒的な検知能力を証明し、CylancePROTECTは大きくシェアを伸ばしてきたわけですが、その実績が本当なのか?裏取りをする検証を行いました。

検証内容

検知に利用した検体

1.ウイルス情報サイトVirusTotalより直近で登録されたウイルス100個入手

2.難読化は上記の検体に対して、パック処理の実施

3.実際にメールで届いた検体や複数のサイトから入手した検体 18個を用意

合計218個の検体を元に検証を実施

※ 実際に検体の入手から検証までには3~5日経過

検証環境について

・Windows 7 Professional 32bit or 64bitのPC7台。

・それぞれに一つのアンチウィルスソフトをインストール

(最新のWindows Updateを適用済み)

・AVSは2015年11月時点の最新パターンファイルで検証

検証実施製品:計7製品

・従来型シグネチャAVS:5製品

・国産振る舞い検知型AVS:1製品

・CylancePROTECT (※)

※Cylanceのみ未知のマルウェア検知有効性確認の為、半年前のエンジン使用

※弊社は2016年よりCylance社のOEMパートナーとして「プロテクトキャット」をご提供してます

※弊社は2016年よりCylance社のOEMパートナーとして「プロテクトキャット」をご提供してます

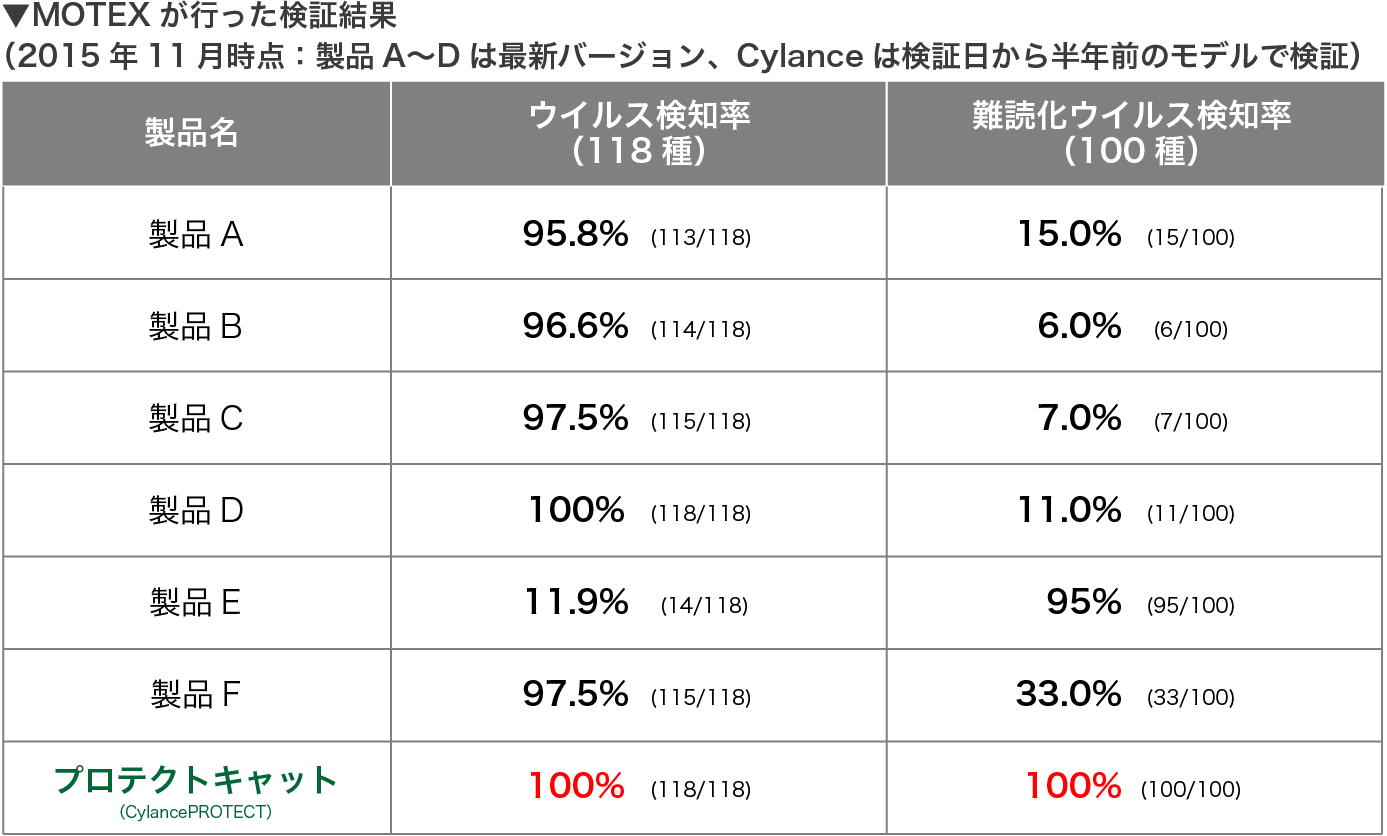

検証結果について

VirusTotalに登録後3~5日の検体はどの製品も9割以上の検知が出来ました。ここまでは想定どおりでしたが、驚いたのは作成した亜種の検知率の差です。

従来のシグネチャ型製品では、検知率が高いものでも3割程度の検知でほとんどのマルウェアがすり抜けてしまいました。

導入検討していた振る舞い検知型のソリューションに関しては90%以上の検知率をはじきましたが、既存のシグネチャAVSと併用しない場合はオリジナルの検体に反応できず(パック処理に反応している?)2つのソリューションが従来型製品との併用が必要になる結果でした。

CylancePROTECTに関しては既知の検体、未知の検体ともに半年前のエンジンで100%の検知率をたたき出しました。

この検証結果のインパクトは大きく、様々な手法でエンドポイントに着弾したとしてもゼロデイのマルウェアを高確率で検知する事が出来、マルウェア感染リスクを最大限減らせるということで、数ある対策の中から最優先でCylancePROTECTの導入が決まりました。

今回はCylancePROTECT導入選定までの流れと、実際に行った製品検証の詳細をお伝えしました。

次回は本番環境への導入・展開のお話や、導入後の効果についてご紹介していきます。

CylancePROTECTって実際どうなの?

その① 国内ファーストユーザーが率直に語ってみた

おすすめ記事