目 次

未だ続くEmotetによる脅威と感染被害

Emotetの歴史:最初に確認されたのは2014年

Emotetの侵入経路:どこでEmotetの侵入を止めるべきか

Emotetに感染してしまった場合

「Emotet対策にはBlackBerryPROTECT ※1 を」

未だ続くEmotetによる脅威と感染被害

2019年の年末にメディアなどでも取り上げられ話題となったマルウェア「Emotet」だが、日本や欧米では未だ猛威をふるい続けており、感染被害があとを断たない(2020年11月19日現在)。

「Emotetはメール経由で感染しますが、その手口は非常に巧妙です。メールの内容は実在する相手の氏名や過去のメールの一部を引用するなどして自然なやり取りを装い、通常のメールと見分けがつかないこともあります。Emotetに感染してしまった場合、過去のメール情報やメールアカウントの窃取、他のマルウェアのダウンロードなどが行われ、窃取された情報がなりすましに利用されてしまうことや、感染した端末がEmotetの感染メールを送信してしまうなど、知らないうちに自身の持つ情報が悪用されてしまうこともあります。」(本城氏)

ひとたびEmotetに感染してしまうと、知らないうちにEmotetの感染拡大に加担してしまう恐れがあることにも注意が必要だ。

Emotetの歴史:最初に確認されたのは2014年

2020年11月19日現在も猛威をふるい話題となっているEmotet。最初の攻撃は少し遡り、2014年に確認されている。当時のEmotetはバンキングマルウェアとしての活動を行うものだった。

「大きな変化が生じたのは2018年です。この年、Emotetに大幅なアップデートが行われました。従来のバンキング型のマルウェアを追加モジュール型としてカスタマイズし、他のマルウェアを感染させるためのプラットフォームにもなっています。また、この時期よりEmotetによる波状攻撃が多数確認されています」と本城氏は解説する。

日本では2018年末頃より大規模な感染が確認され、この頃には短期間に大量のEmotetの亜種がばらまかれた。

Emotetの活動は1~2ヶ月ほど継続したあと一時的に攻撃が止まるが、数ヶ月経つと再度活動をはじめる。

Emotetの侵入経路:どこでEmotetの侵入を止めるべきか

Emotetは多くの場合、以下のような方法で感染する。

●メールに添付されたWordファイルを実行する

● Wordファイルには英文で「コンテンツの有効化」を行うよう指示があり、実行するとマクロが動作する

●マクロによってPowershellのコマンドが実行され、C2サーバーと接続を試みる

● Emotetに感染

Emotetの感染はマクロが実行されてから行われるため、添付されたWordファイルを開いただけでは感染することはない。不幸にもWordに記載されているとおり「コンテンツの有効化」を行ってしまうと、Emotetは端末内で活動を開始する。

マクロによってPowershellが実行されると、複数のURLからマルウェアをダウンロードされ、マルウェアに感染することになる。

では、Emotetの感染被害を抑えるためには、どの時点で防ぐのがより効果が高いものになるのだろうか。

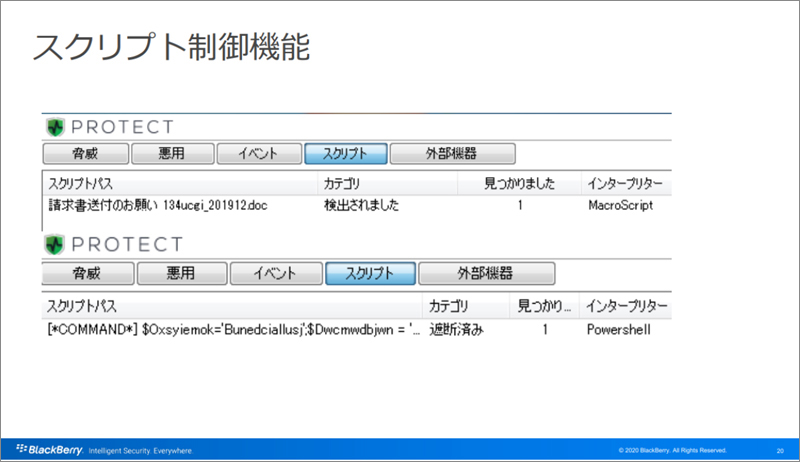

「それは、早い段階で止めること、具体的にはマクロまたはPowershellが活動をはじめた時です。これらの処理では、マクロからPowershellへのコマンドの受け渡しと、Powershellで実行したコマンドによるマルウェアのダウンロードを試みる段階です。そのため、この時点で活動を止めることができれば、Emotet感染による被害を抑えることが可能です」(本城氏)

Powershellの実行を許した場合でも、ダウンロードするマルウェアを止めることができれば、感染被害は抑えることが可能だ。ただし、多くのマルウェアがダウンロードされることや、ダウンロードするマルウェア自体が更新されてしまうなど、マクロやPowershellで止めるよりも対処が難しくなってくるという。

そのため、マクロまたはPowershellが実行される段階でセキュリティ製品によって防ぐことが望ましいと本城氏は語る。

Emotetに感染してしまった場合

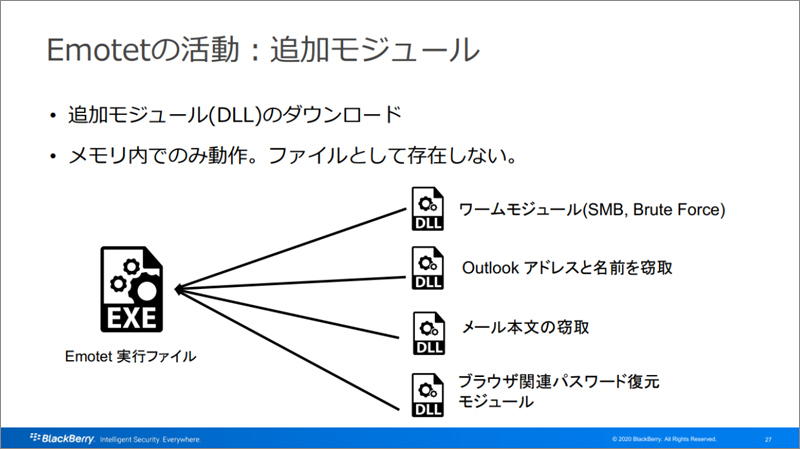

「Emotetに感染した場合、EmotetはC2サーバーに接続を試みて、接続に成功した場合追加モジュール(DLL)のダウンロードやマルウェアをダウンロードします。追加されるモジュールはメモリ上にのみ展開され、ファイルとしては存在しません。追加されるモジュールには、例として以下のようなものがあります」(本城氏)

■ワームモジュール(SMB、Brute Force)

■Outlookアドレスと名前を窃取

■メール本文の窃取

■Spam配信

■ブラウザ関連パスワード復元モジュール

最近の傾向では、「特にSpam配信のモジュールが追加されることが多い」(本城氏)

また、マルウェアについては、代表的なものとして以下を挙げた。

■Trickbot(Ryuk、その他)

■Qakbot

■Zloader(Zeus)

■IcedID

■Azorult

マルウェアの傾向としては「Trickbot」「Qakbot」「IcedID」「Zloader」が多くダウンロードされているという。

「このように、Emotetは感染してしまうと追加モジュールによる機能の拡張や新機能の追加、そして追加のマルウェアダウンロードによって、より多くの被害が発生することになり、これらの脅威から自身を守るには正しい対策を検討する必要があります」と本城氏は解説する。

「Emotet対策にはBlackBerryPROTECT ※1 を」

Emotetに限らず、マクロでマルウェアに感染させる手法は増加の傾向にあると本城氏は述べた。

また、マルウェア感染から身を守るには、侵入経路を塞ぐための方法としてぜい弱性対策も検討しなければいけない。運用上ぜい弱性対策のパッチ適用などが難しい場合もあるが、だからといって放置してしまうと、攻撃者の侵入を許してしまうことになるからだ。

「マクロやPowershellの対策にはBlackBerryPROTECT ※1 の「スクリプト制御」(イメージ画像2)機能を有効にすることで、これらの実行から端末を強力に保護することができます。また、BlackBerryPROTECT ※1 のオプションとしてEDRの機能を提供する「BlackBerryOPTICS ※2」では、マクロやPowershellの不審な活動を検知し、検知したものへの自動対処とフォレンジックが可能です」と本城は語る。

マクロやPowershellの対策を行わずEmotetがダウンロードされてしまった場合でも、BlackBerryPROTECT ※1 ではAIで生成した検知エンジン「数理モデル」による「実行前制御」でマルウェアが実行される前に検知・隔離し、端末を安全な状態に保つことができる。

侵入の手口が非常に巧妙なEmotetは、もはや端末利用者が受信するメールに注意するだけでは不正なWordファイルの実行を防ぐことはできない。万が一不正なWordファイルを開いてしてしまった場合の備えとしてぜひBlackBerryPROTECT ※1とBlackBerryOPTICS ※2を検討してみてはどうだろうか。

※1:旧名称:CylancePROTECT

※2:旧名称:CylanceOPTICS

おすすめ記事