IT資産管理

【連載企画第二弾(第一回)】ゼロトラストネットワークから紐解く「認証」が重視される理由

Written by 香山 哲司

新型コロナウイルスの影響がいまなお続いています。三密を避け通勤せずとも業務が継続できるようにさまざまな企業でリモートワーク・在宅勤務が行われました。テレワークが可能な業種・職種は限定されますが、それでもこれまでにない多数のユーザーがVPNの一斉接続をしました。そのためVPN装置の同時接続数の上限に達し、社内環境にアクセスできない状況が発生した報道は記憶に新しいものです。その解決策・救世主として一躍脚光?を浴びた「ゼロトラスト」を取り上げ、今回の連載の軸となる「認証」についてそのプロローグにあたる部分を解説します。

信頼しないのは、セキュリティ? ネットワーク?

ゼロトラストはForrester Research社のジョン・キンダーバーグ氏により2010年に提唱されたネットワークセキュリティアーキテクチャーです。その後、相次いだサイバー攻撃によるインシデントから教訓を学んだセキュリティ従事者であれば、ゼロトラストが目指すことはさほど目新しい印象はないかもしれません。(筆者もその1人です)

あらためて「ゼロトラスト」が目標になってきた歴史を振り返ります。

ゼロトラストは様々な解説がされており、「ゼロトラスト『セキュリティ』」という人もいれば、「ゼロトラスト『ネットワーク』」あるいは「ゼロトラスト『アーキテクチャー』」という人もいます。

実際、バイブル的に読まれているオライリーの書籍も「ゼロトラストネットワーク」と?ネットワーク”が含まれたタイトルです。

著者:Evan Gilman、Doug Barth 監訳:鈴木 研吾

共通しているのは、これまでの境界型のセキュリティ管理策、つまりインターネットとイントラネットの境目で門番のようにその通信を監視・制御し、不審な通信はブロックする仕組みがもはや期待した効果が得られないことがあげられます。

そして2010年当時以上に普及が進んだクラウドサービスを活用した業務スタイルに変わっていくときに、わざわざ一度社内にVPN接続することの非合理性を改善していくことなど複合的な課題解決が含まれています。

ネットワーク制御技術をベースとした境界防御には、実装や運用上の課題がありました。

●条件が整えば有効な対策であるにも関わらず、条件がそろわないため実効性がない

●当初効果があったものが、攻撃者側の巧妙な回避策で徐々に実効性が低下してしまう

このようなことが繰り返されてきたのです。

それぞれ、具体例をあげましょう。

筆者の経験でよく耳にしたのは、次世代ファイアウォールと称されたUTM(Unified Threat Management、総合脅威管理システム)の残念な構成です。

ファイアウォールは、異なる二つのネットワークの間でトラフィックの通信元や通信先のIPアドレスやポート、利用するアプリケーションの種類を監視し、ポリシーと照らし合わせて通信の許可/拒否を制御することで、ネットワークのセキュリティを保つことを目標とすることが基本的な機能です。

その基本機能をより高度化する目標の中で次世代ファイアウォールUTMが登場してきました。UTMには、ファイアウォールの機能に加えて、境界領域で提供されるVPNやIDS/IPS、アンチウイルス、URLフィルタリングといった複数のセキュリティ機能を1台の装置にまとめたものです。

ところが実態としては、導入している製品は確かにUTMの分類として位置づけられるのですが、統合されたセキュリティ機能をすべて利用するとライセンスが高くなることや、そもそも使いこなすための人員もおらずファイアウォール機能しか使っていない、しかし形式上UTMを導入していることになるため実績確保のために導入している残念な事例です。

また、パターンファイル、シグネチャーベースの監視だけでは新種のマルウェアが検知できないことから、いっそのこと安全な場所でファイルや通信の動作をさせ、その振る舞いを事前に確認する仕組みが登場しました。安全な場所で動作確認し不審な動作をするものは、ブロックしようとするものです。

この安全な場所を比喩して「サンドボックス」と呼ばれています。まさに砂場で子どもが遊んでる分には大きな怪我をすることもないだろうといった意味から転じてのネーミングかと思います。

ところが、当初効果のあったサンドボックスも、今度はマルウェア自身が「今、自分はサンドボックス内にいるか?」を判断するロジックを組み入れるようになってきました。このロジックにより、サンドボックス内にいる場合はマルウェアとして動作せずせっかくの新方式の検知をすり抜けるわけです。

これを少々強引に比喩すれば、公園のサンドボックス(砂場)では大人しくしていた子どもが、元気があり余り家に帰ってからあちこち動き回り、食器を割ったり家具を傷つけてしまうといったところでしょうか。家庭ならほほえましい話も企業活動ではそうはいきません。

他にも境界でセキュリティ強化するためのソリューションはありますが、総じてネットワーク境界でセキュリティ対策を施し、社内LAN側に脆弱なサーバーや端末があったとしても、なんとか水際で対処し、保護レベルを上げることに主眼が置かれていました。

しかし標的型攻撃(添付ファイルをブロックされないように工夫された攻撃など)によるメールが着弾すれば、メールを開いた端末起点で被害が拡大、情報漏えいに結び付きます。また、大規模社内ネットワーク環境ではWindows Updateをはじめパッチ管理が徹底できず、サーバーや端末にランサムウェアが仕掛けられ、不正にデータが暗号化される状況になってきました。

境界でどんなに精緻に監視しても、それをブロックできないものが増え、その被害も甚大になるなか、境界でのネットワーク監視には限界があることはすでに整理済と言ってもよいでしょう。

筆者の考察ですが、確かに、何も信じないことを掲げたゼロトラストの概念はキャッチ―であり、新鮮な響きがあります。

しかし、もう少し現場感ある表現をすれば、これまでのサイバー攻撃などの教訓から 「境界のネットワークセキュリティ」技術だけに頼っていては、クラウドを代表とする新しい技術の活用、新しい働き方を支えるテレワークが思うようにできなくなりはじめたと言い換えることができます。コロナ禍のテレワークの混乱でより脚光を浴びることになったのではないでしょうか。

何も信じないのではなく、どうやったら信頼できるアクセスが実現できるのかが目的であり、それをゼロベースで考える原点回帰とさえ言えます。

ネットワークセキュリティ管理策の限界からの動き

これまで定番と思われたネットワーク保護策も限界があるため、事故前提での取り組みの動きが出てきました。CSIRT活動の概要説明はそれを表しています。事故を未然に防ぐ「事前」対応、事故からの速やかな復旧や再発防止などの「事後」対応だけではなく、今起こっている事故をどう最小化するか、いわゆるダメージコントロールを目標としている「事中」の対応も含まれているからです。

そもそも人間の作ったシステムは、その性能においても、それを使う側の操作や設定においても完全なものなどありえないからこそ、事故前提の備えになってきました。

ゼロトラストの反対語は “オール”トラスト、”パーフェクト”トラストなのでしょうか、残念ながらそんな理想は現実的ではありません。

そのため、そのミスや弱点を補うため、“AND演算”つまり掛け算、10%のミス×10%のミスで1%に低減する考え方があります。信頼性工学などで使われる考え方です。サーバー構成でいえば複数台を準備し、可能な限り“全滅する”ことがないことを目的にした冗長構成です。同様に、セキュリティ管理策もまた、複数の管理策で弱点を少しでも補う考え方があります。それが多層防御です。

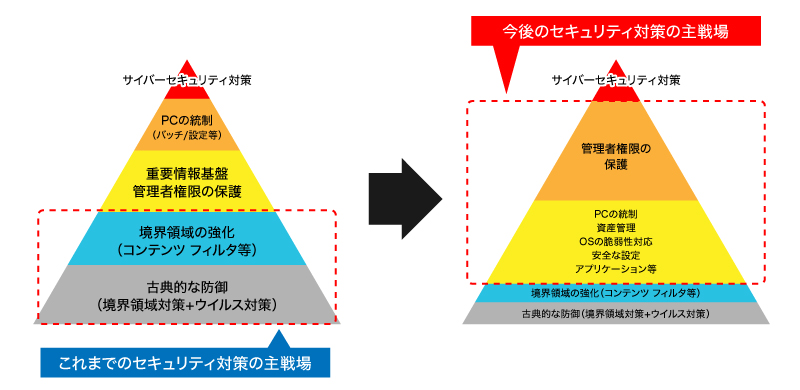

図1は、サイバー攻撃の被害分析をきっかけに、同じ多層防御であっても、今後どのような領域を強化すべきかを示したものです。

この図から境界セキュリティだけに頼らず、堅牢なデバイス(端末、エンドポイント)で、確実な本人確認と適切なアクセス制御ができるのであれば、直接インターネットに接続することも1つの方法であることが浮かびあがります。ゼロトラストが目指していることと骨格はほとんど同じです。

それゆえに古くからセキュリティを専門にしている人からすれば、ゼロトラストのいったい何が新しいの?と疑問を感じる人が多い理由はここにあるように思います。

あえて違いを言えば、最新のソリューションでは、あるべき姿のユーザー・デバイス環境の信頼度を測定しスコア化、都度そのスコアをもとにアクセス制御する点などに違いがあるようです。例えば、社外からの通信と判定され、多要素認証を強制することや、海外からの通信とわかれば、多要素認証自体もより強度の高い方式を要求するなどがその例です。

しかし、そのスコアをだます攻撃が出てくることもありうるのです。つまり本当は危険なスコアなのに、あたかも十分な信頼度があるようなスコアにすり替えるような不正です。

以前の連載でも何度か紹介した「科学技術の価値中立性」つまり科学技術はいいことにも、悪いことにも使えることは常に考慮すべきテーマです。

新しい技術や概念が出てくるとこれまでの課題が一気に解決するかのような期待がふくらみます。しかし、実際にはその技術を正しく運用するためには負担が大きく最初の華々しさが徐々に薄れてしまうことはありがちです。前述のサンドボックス技術もその一例です。

本当に期待した動作が永続的に動くためには、これまで大切にするべきと考えていた認証が置き去りになっていないでしょうか。

なぜいまさら認証をテーマにするのか

社内・組織内のLAN、いわゆるイントラネットで不審な通信はなぜ発生するのでしょうか。

多くの場合、さまざまな感染経路から、組織内のPC・サーバー・各種デバイスの脆弱性を突かれマルウェアに感染するからです。

では、なぜマルウェアに感染するのでしょうか?

ほとんどの場合「一般ユーザー権限でマルウェアが動作」→「OSやアプリの脆弱性を突き管理者権限奪取」→「管理者権限状態で不正を行うためのさらなるマルウェアのインストール」が成功するからです。たいていの場合そのマルウェアには不正を働くための通信機能が具備されているのです。

そして、実際に不正な通信が開始されます。この結果ようやくネットワーク監視によってが検知できることになりますが、社外からの不審な通信しか監視しない環境では、こうした内部の端末起点の不正通信の発見が遅れるのです。侵入されたマルウェアが活動したタイミングで検知したところで、“後の祭り”になっている可能性があります。

さて、もうお分かりのとおり、管理者権限奪取つまりソフトウェアのインストール権限を奪われることが不審な通信のきっかけになります。今回の連載であらためて「認証」をテーマにするのはここに課題があることを今一度警笛を鳴らしたいことが背景にあります。

第1回は、今後の連載のテーマとして「認証」を取り上げる理由を解説しました。

第2回は「認証」そのものの意味を吟味、考察する予定です。

おすすめ記事