Written by 鈴木 菜摘

目 次

「情報セキュリティ10大脅威」とは?

ランサムウェアによる被害(2021年:第1位 ? 4ランクアップ)

内部不正による情報漏えい(2021年:第6位 ? 4ランクダウン)

テレワーク等のニューノーマルな働き方を狙った攻撃(2021年:初登場 第3位 )

最後に

この記事に関連する資料

2021年1月27日に、情報処理推進機構(以下 IPA)が「情報セキュリティ10大脅威 2021」を発表しました。「情報セキュリティ10大脅威」は毎年IPAから発表されており、その年のセキュリティ対策方針を考えるうえで重要なインプットとなります。今回は、発表された2021年の10大脅威の紹介と重要な項目について読み解いていきたいと思います。

「情報セキュリティ10大脅威」とは?

はじめて「情報セキュリティ10大脅威」という言葉を聞いた方もいると思いますので、IPAのサイトに記載されている紹介文を抜粋します。

“「情報セキュリティ10大脅威 2021」は、2020年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約160名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

上記にある通り、情報セキュリティに関する専門家と実務担当者によって決められており、エムオーテックスからも3名が選考委員のメンバーとして10大脅威選考会に参加しております。

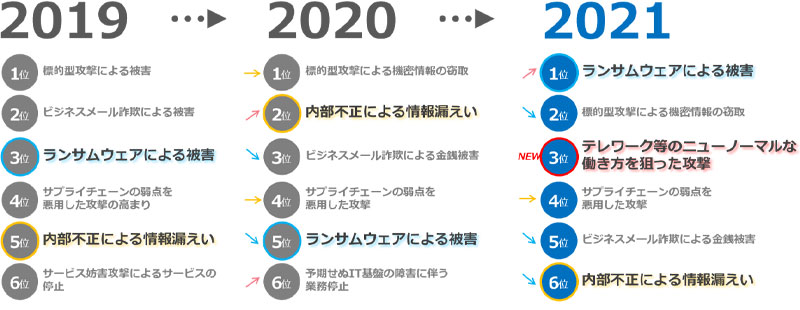

下の図は、2019年から2021年の組織における10大脅威の推移を表しています。

2021年は、「ランサムウェアによる被害」「内部不正による情報漏えい」の脅威が、順位は変動しつつも継続した一方で、新しく「テレワーク等のニューノーマルな働き方を狙った攻撃」が初登場で第3位にランクインしました。この記事では、その3点について読み解きます。

全項目の詳細な説明については、IPAのサイトをご確認下さい。

全項目の詳細な説明については、IPAのサイトをご確認下さい。

? IPA WEBサイト「情報セキュリティ10大脅威 2021」

ランサムウェアによる被害

(2021年:第1位 ? 4ランクアップ)

2020年は「Emotet(エモテット)」によるランサムウェア被害が大きな話題となりました。

2019年11月末ごろにメディアで取り上げられ一気に知名度を上げたEmotetは、日本国内向けに複数回にわたり大規模なばらまき攻撃が行われ、JPCERT コーディネーションセンター(JPCERT/CC)は2020年2月7日の時点で、Emotetに感染した国内の組織が少なくとも約3,200組織に上ることを明らかにしました。

2021年1月には、カナダ、フランス、ドイツ、リトアニア、オランダ、ウクライナ、イギリス、アメリカの8カ国の法執行機関等が連携し、「Operation Ladybird」と名付けたEmotetの感染活動を停止するための作戦が実施され、オランダ、ドイツ、リトアニア、ウクライナに存在していたEmotetのサーバーの制圧に成功したと報道されました。

これによりEmotetの活動が沈静化されることが期待されましたが、Check Point Software Technologiesが2月11日に発表した2021年1月のマルウェアランキングでは、被害の割合は減少したものの、世界中で最も影響を与えたマルウェアとして引き続き第1位にランクインしており、対策の継続が必要です。

(参考:Check Point Software Technologies「January 2021’s Most Wanted Malware: Emotet Continues Reign as Top Malware Threat Despite Takedown」)

過去に弊社のブログ記事でもご紹介しましたが、Emotetにはセキュリティ担当者から見つかりにくくする様々な工夫が施されています。

例えば、2019年11月の最初の流行の際には、ばらまきメールにはWordファイルが添付され、Wordファイルに仕込まれたマクロが実行されるとEmotetに感染するという仕組みになっていました。この手法に対して、メールフィルタリングツールなどでWordファイルの添付を検知する対策がとられると、2020年9月には添付ファイルがZIP形式となったばらまきメールが確認されるようになりました。添付ファイルが暗号化されていることから、メール配送経路上でのセキュリティ製品の検知・検疫をすり抜けてしまいます。

(参考:IPA「「Emotet」と呼ばれるウイルスへの感染を狙うメールについて」)

このように、Emotetは私たちの対策に対して、攻撃手法を進化させています。

Emotetへの対策は、確認されている攻撃手法に対する「侵入させない」対策に加えて、「侵入されてしまった場合に、感染前に検知・隔離ができる」対策として、エンドポイントのアンチウイルス製品の強化が非常に重要となります。また、Emotetは亜種・変異型も多く確認されており、ウイルス定義ファイルによるパターンマッチングをメインとするアンチウイルス製品では対策が難しいため、AI解析など次世代の手法を活用したアンチウイルス製品の導入をおすすめします。

?Cyber Protection Managed Service powered by BlackBerry

内部不正による情報漏えい

(2021年:第6位 ? 4ランクダウン)

「内部不正による情報漏えい」は、2020年の2位から6位に4ランクダウンしています。

2020年に2位にランクインされた大きな要因は、2019年12月に判明した、神奈川県のHDD転売事件でした。この事件では、神奈川県庁のサーバーに搭載されていたHDDを、情報機器の再生事業を手掛ける某企業の従業員がデータ消去作業(物理破壊)前に盗み出し、ネットオークション等で転売したというものです。HDD 内には県の内部資料や個人情報などが含まれていたことで大きなニュースとなりました。

2021年版では6位とランクダウンはしていますが、油断はできません。

本ランキングが公開されたのと同時期の2021年1月には、某大手通信企業を退職した社員が新サービスに関する情報を不正に持ち出し、ライバル会社に転職。秘密情報を漏えいさせたとして不正競争防止法違反の疑いで逮捕されるという事件が発生しています。

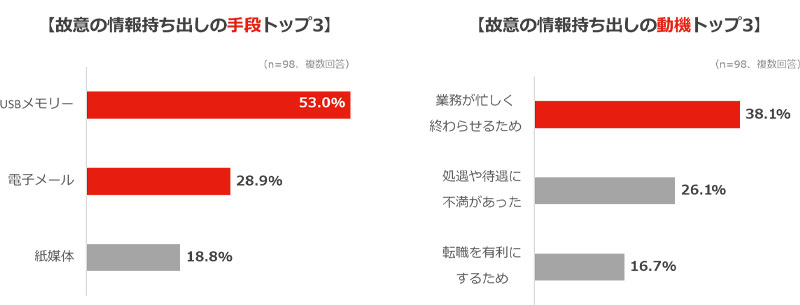

このように退職者により情報漏えいが発生する事例は多く、IPAの2017年のまとめによると故意の情報持ち出しの理由の第3位にランクインしています。

その一方で、「業務が忙しく終わらせるため」という、悪意を持った情報持ち出しではなかったケースが38.1%で第1位となっており、悪意のある不正よりも情報リテラシー不足のケースが多いという結果にもなっています。

また、同じIPAの調査によると、故意の情報持ち出しの手段についてはUSBメモリーが53.0%と圧倒的に多く、次点で電子メール、紙媒体という結果になっています。こういったケースへの対処には、日々のセキュリティ教育が重要ですが、それに加えて、エンドポイントのセキュリティ対策製品による技術的な対策が必要です。例えば、USBメモリーなどの外部記憶デバイスの利用制御や、WebフィルタリングによるWebメール、オンラインストレージの利用制御などが、問題の発生を未然に防ぐ有効な対策となります。

出典:独立行政法人情報処理推進機構「組織における内部不正とその対策」(2017年5月)をもとにMOTEXにて作成

出典:独立行政法人情報処理推進機構「組織における内部不正とその対策」(2017年5月)をもとにMOTEXにて作成

?LanScope Catでできる内部不正による情報漏えい対策

テレワーク等のニューノーマルな働き方を狙った攻撃

(2021年:初登場 第3位 )

2020年には、新型コロナウイルスの感染症拡大対策として多くの企業で急遽テレワークが実施されることとなりました。感染症の拡大という大きな強制力により、働き方改革が進んだともとらえられる一方で、急な対応のためセキュリティ体制の構築が間に合わないまま導入・運用するケースが多く、そのスキを狙う攻撃が増加しています。

その手法の一つが、公衆無線LANや自宅のWi-Fi機器の脆弱性を狙った攻撃です。

「なりすましアクセスポイント(偽Wi-Fi)」と呼ばれる手法では、ホテルやカフェなどに設置された無償の公衆無線LANに対して、IDを似せた偽物を攻撃者が設置し、誤って接続した利用者のPCに対して盗聴やマルウェアの侵入などの攻撃が行われます。

また自宅のWi-Fi機器では、パスワードが推測しやすいものに設定されていたり、古いタイプの機種が長い間使われていたりと、攻撃を受けやすい脆弱な状態になっている可能性があります。

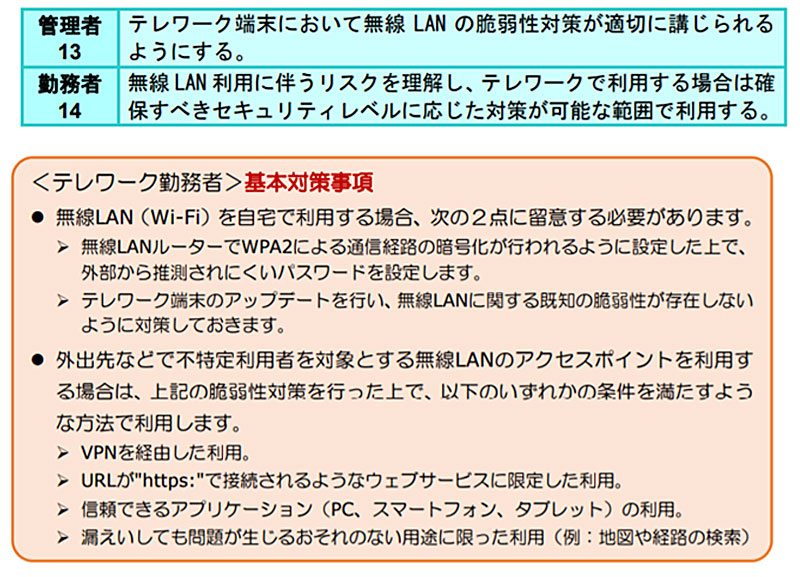

総務省が公表する「テレワークセキュリティガイドライン」では、システム管理者が実施すべき対策として、テレワーク実施者の無線LAN利用について以下のような記載があります。

出典:総務省「テレワークセキュリティガイドライン 第4版」(平成30年4月)

出典:総務省「テレワークセキュリティガイドライン 第4版」(平成30年4月)

このように、テレワーク勤務者に対して基本対策事項として、無線LANのパスワードの設定見直しなどが挙げられていますが、一方ですべてのテレワーク勤務者に対してこの対策を徹底させることは、現実的ではないのではないでしょうか。

確かにWi-Fi機器側の対策を実施することは必要ではありますが、その対応が不十分であることを前提に、暗号化やVPN環境の整備、マルウェア対策などを強化することが重要となります。

?LanScope Cat「通信デバイス制御」

最後に

今回は2021年の10大脅威をご紹介しました。10大脅威の資料にも書かれていますが、セキュリティ対策は各組織で何を優先すべきかが異なります。10大脅威についても、この10個だけ対策すればよいのではなく、自組織のセキュリティ対策を進める上での参考として一読いただければ幸いです。

この記事に関連する資料

おすすめ記事