Written by 香山 哲司

Windows10管理のポイントと?

レガシーOSのセキュリティ対策

Windows 10 への移行後に必要な管理のポイントについて解説するとともに、レガシー OS を使い続けなければならないケースで必要なセキュリティ対策について紹介します。

第1回では、ゼロトラストを吟味し、セキュリティの中でもあらためて「認証」が重要であること。第2回では、「認証」は重要テーマとして議論を深めるべきテーマであるにも関わらず、その用語は必ずしも指し示す意味が共通認識になっていないことがあり、言葉そのものを深堀しました。第3回は「認証の方式や実際のメカニズム」に目を向けてさらに具体的な課題を解説します。

多要素認証の振り返り

情報セキュリティの勉強をしてきた人にとって、認証に用いる以下の3要素はすっかりおなじみではないでしょうか。

1.自分だけが知っていること (Something You Know)

→パスワードや暗証番号

2.自分だけが持っているもの (Something You Have)

→ICカード スマートフォン(ワンタイムパスワードトークン) デジタル証明書

3.自分だけの身体的特徴 (Something You Are)

→指紋、顔、虹彩

この3要素のうち2つ以上を組み合わせることで2要素認証、多要素認証(MFA : Multi Factor Authentication)と呼ばれ、パスワードのみに頼る認証よりも確実性があがることが期待されます。スマートフォンの普及とともに企業内システム向けだけではなく、一般消費者の立場であっても浸透してきました。

教科書的には上記1、2,3の順に本人確認の確からしさはあがっていくことになります。

ところが、第2回でも取り上げましたが、この3方式がローカル認証で利用されるのか、ネットワーク認証で利用されているか言及されることはあまりありません。本人確認の“要素技術”としての優劣は評価できても複雑化したIT環境において、どうすれば安全な運用ができるのか本質的な議論は必ずしも十分しきれていない場合が多いのです。

その多要素認証は「パスワードレス?」「パスワード“入力”レス?」

セキュリティ対策の傾向の1つとして、これまでに経験したことのない被害への対策、あるいは新しい技術を利用するがゆえに発生するリスクを低減することを取り上げることが多いです。「これまでの対策では不十分で、これからは〇〇だ!」と謳ったニュース・記事を目にすることが多いです。私の主張とは必ずしも合致しませんが「ゼロトラストの次はパスワードレスが来る」といったものもその1つです。ただ、このパスワードレスはもう少し詳細に中身を抑えておく必要があります。

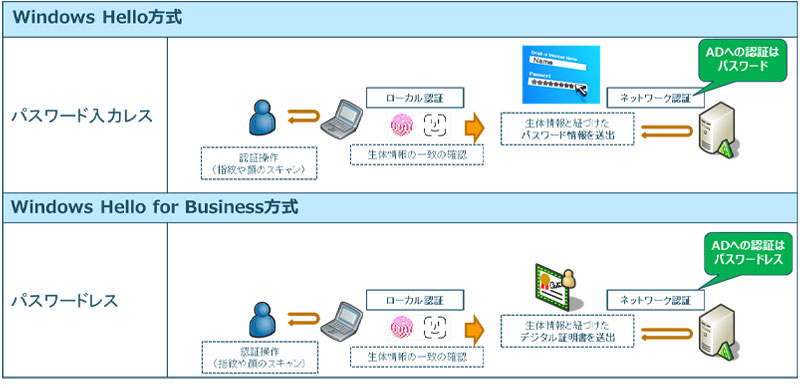

パスワードレスの中身の違いを理解するのに代表的なWindowsの2つの方式を再確認しましょう。以下の表と図で示すWindows HelloとWindows Hello for Business です。

この2つはともに顔認証や指紋認証などを利用するため、ユーザー操作としてはパスワードを入力することはありませんので、確かにパスワードレスです。

この図で示すとおり、Windows Hello もWindows Hello for Businessも生体認証はローカル認証として動作します。

しかし次のような違いがあります。

Windows Hello は、ローカル認証の結果がOKであれば 内部に保存されていたパスワードをもとにした情報が送出されます。

一方、Windows Hello for Businessは内部に保存されているデジタル証明書が送出されます。

つまり認証先のサーバーに対して前者はパスワードベースの認証、後者はデジタル証明書ベースの認証となります。

ユーザーから見れば確かに“パスワードレス”ですが、詳細なメカニズムを見れば前者は“パスワード入力レス”のために生体認証が利用され、後者はデジタル証明書のために生体認証が利用されるのです。つまり完全に“パスワードレス”なのです。

こうした枠組みの違いを理解すれば、iPhoneのパスワード自動入力とTouch ID(指紋認証)も“パスワード入力レス”の分類になると整理できます。

あらためて、パスワード入力レスか、パスワードレスをそれぞれどんな具体的手法があるかを整理すると以下の表にようにまとめることができます。

| パスワード”入力”レス (生体認証後のパスワード送出) |

Windows Hello iPhoneのTouch IDとパスワード自動入力 |

|---|---|

| パスワードレス (デジタル証明書送出) |

Windows Hello for Business Smartcard logon |

パスワード入力レス方式では、定期的パスワードの変更、緊急時のパスワードリセットなどの現実的に起こり得る運用の際、パスワードが不正に取得されるリスクがあることを認識しておく必要があります。そして、サーバーに直接IDとパスワードで不正ログオンが可能であることにつながります。

“パスワード入力レス”はユーザーの利便性のため、“パスワードレス”はユーザーの利便性に加えて、ビジネスにおける認証を強化しているとも言えます。

Windows Hello for Businessというネーミングに“for Business”が追加されているのは、まさに仕事や業務においては一段高いセキュリティが必要であることを示しているとも言えるでしょう。

多要素認証利用におけるリスクの例

前述の“パスワード入力レス”の事例のとおり多要素認証が直ちにパスワードレスを意味するものではないこともリスクの一例です。それ以外にも多要素認証を強制すればリスクがなくなるわけではない例を何点か解説します。

例1)ワンタイムパスワード

従来のIDとパスワードの入力に加えて、ワンタイムパスワード専用デバイスやスマートフォンアプリに送信されたワンタイムパスワードを入力する方式が代表例です。この方式は人間の認証操作が2回あるだけでPCから見れば、結局キーボード入力にすぎません。そのため、キーロガー(キーボード入力を不正に取得するマルウェア)をロボット化し、ワンタイムパスワードの短い有効期間(1分など)を狙って不正ログインすることも現実の問題になってきています。

「自分だけが知っている長い有効期間のパスワード」と、「自分だけが知っている1分間という短い有効期間のパスワード」の入力とも言え、厳密には多要素認証と言い切れない弱点を突かれているとも言えます。

例2)不正SIMを悪用し、他人の電話番号を登録し、電話ベースの多要素認証を突破

本来自分だけが持っているスマートフォンのSIMに定義された電話番号を他人が登録することによる世の中に唯一無二である前提が崩れることになります。さらには、SMS認証代行業者なるものまであらわれ、そもそも本人が持っていないもので2段階認証するような仕組みまで現れ悪用が懸念されています。

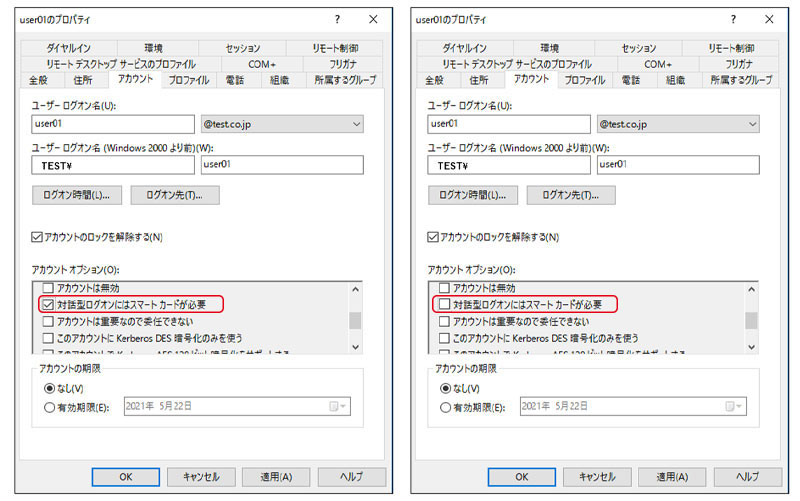

例3)認証管理システムから多要素認証の設定を無効化する

以下の画像はそれぞれAzure ADポータルとActive Directoryのユーザーごとの多要素認証を強制するための設定画面です。しかし、管理者が誤って設定したり、サイバー攻撃による管理者権限を奪われ多要素認証を無効化されてしまうリスクがあります。

Azure ADでは MULTI-FACTOR AUTHENTICAION の設定状態としてここでは“無効”になっていることが確認できるでしょう。Azure ADに管理者権限で不正にサインインすれば、せっかく多要素認証の運用も台無しになるリスクがあるのです。

多要素認証といえば、通常ユーザー操作視点で、複数の認証要素を組み合わせる認証操作に関心がいきがちですが、それを支えているサーバーが正しく設定されていることが大前提なのです。

本来の目的とは異なる状態になっている原因には、運用ミス;正しい設定を行うことを忘れた、元に戻すのを忘れた(偶発的脅威)もあれば、サイバー攻撃により重要管理サーバーの設定を不正に変更する(意図的脅威)などが考えられます。こうした重要な設定ほど定期的(できれば短い間隔)に意図した設定が維持されていることを確認するが大事です。また人間の確認ミスなどもありえるため、設定値を自動モニターするなども重要な運用ポイントになります。

例4)認証後の資格情報の不正取得

そして、多要素認証が本人確認手段としては完全ではない例として、よく取り上げられるのが認証後の資格情報の不正取得です。

具体例としてはPass the Hash攻撃、Pass the cookie攻撃などがあげられます。つまり認証処理完了後、何度も認証処理が発生しないようにするためHashやcookieに代表される資格情報を再利用するメカニズムを悪用するものです。

特に特権IDでの資格情報を悪用されると、全体に大きな影響を及ぼすため特権ID管理における多要素認証とともに、そこで生成される資格情報がネットワーク内のデバイスのあちこちに散在しないような運用の工夫が大切になってきます。具体的には不特定多数の端末からリモートデスクトップ接続で管理者権限による運用操作を行うことを見直すことなどがあげられます。

そもそも資格情報を悪用される場合は、たいていの場合OSやアプリケーションの脆弱性をつかれてのことですので、OSやアプリケーションは常に最新化しておくことが大切です。

まとめ

多要素認証の方式として脆弱であることを取り扱うニュースが出るたびに多要素認証だからといって安心してはいけないという論調があります。確かに警告としてはその通りなのですが、そもそも、一般消費者がeコマースで買い物をしようとしているのか、重要インフラ企業において、天下国家の機密情報を管理するサーバーの運用操作をしているのかなどの利用シナリオが欠けていることが多いです。

認証技術単独の優劣やその脆弱性を指摘しても、効果的な設計や実装に必要な議論は深まりにくいのではと思います。

企業においては特に、多要素認証におけるリスクの解説で指摘したようなリスクを考慮した設計や運用が徹底されることが重要なテーマになります。

第4回はこれまでの内容を統括し、より安全な企業内のセキュリティ強化について提言していきます。

Windows10管理のポイントと?

レガシーOSのセキュリティ対策

Windows 10 への移行後に必要な管理のポイントについて解説するとともに、レガシー OS を使い続けなければならないケースで必要なセキュリティ対策について紹介します。

おすすめ記事