Written by ねこずきのねこ。

広報・販売企画・販売パートナー様支援を経て、現在プロダクトPRに携わる。

目 次

テレワークにおいてセキュリティ対策は必須

見分け方は利用端末と接続先!まずテレワーク方式を選ぼう

テレワークで必要な抑えておきたい10のセキュリティチェック

LANSCOPEで実現するテレワークセキュリティ対応

情報システム担当者 1,000人に聞いた!

“IT資産管理ツールのクラウド移行”実態調査

8割以上のユーザーが「クラウドIT資産管理ツール」の導入を検討していると回答しています。

「新しい働き方」の選択肢としてテレワークが広く認知されつつあります。そして今、出社×テレワークの両方を採用したハイブリットな働き方へ移行する企業も増えています。同時に多くの管理者様がその対策に追われていることも確かです。中でもテレワーク環境下における「セキュリティ対策」は安全で健全な働き方には欠かせない対策の一つといえます。とはいえ、何を・どこまで行うべきなのか迷ってしまうのも確かです。

そんな迷える管理者のために参考となるのが、総務省策定の「テレワークセキュリティガイドライン」です。ところが、いざ参照すると「内容が難しい」「予算がない」「人が足りない」などと思う方も多いようです。

本日は「専任の担当者がいない」「何をどこまですればいいか分からない」といった課題を抱える企業様に向けて、このテレワークセキュリティガイドラインに基づいた分かりやすいテレワークの始め方と、予算がない・人手がない企業も実践できる効率的なテレワークセキュリティ対応策をご紹介いたします。

テレワークにおいてセキュリティ対策は必須

総務省の「テレワークセキュリティガイドライン」は2021年6月に第5版が策定され、時勢に合った充実の内容となっています。一方で、こうしたガイドラインは内容を読み解くのが難しかったり、広範囲に渡る対策が必要で多大な工数を要することが多いことから、特に人手が足りない中堅中小企業の管理者様によってはピンと来なかったり、「自分ごと化」することが難しいケースもあります。そんな方のために用意されたのが、同省が補足発行している「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」です。前述のガイドラインを、よりシンプルにしたもので、必要最低限の対策に必要な内容が記載されています。日本企業の9割以上は中小規模企業と言われる中、より多くの企業に対応できるように策定されています。

セキュリティ対策は多岐に渡るため、あれも・これもと頑張り過ぎると頓挫してしまう可能性があります。チェックリストには優先度が示してありますので、人材不足やコストの課題をお持ちの方は優先順位をつけて推進することをおススメします。

ガッツリやるぞ!という方は、テレワークセキュリティガイドライン本編をご紹介した記事を是非ご覧ください。違いとしては「より細かいテレワーク方式」や、対策項目が「経営者・管理者・社員の立場別」に細分化されている点です。ページ数も倍以上の充実したガイドラインとなっています。

2022年5月には、最新の「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」が公開されています。コロナ禍を経た時勢に合わせて細やかに更新されているため、最新の対策として採用できる点も安心できます。

< 総務省のテレワークセキュリティガイドラインとの違い >

| 「中小企業等担当者向けテレワークセキュリティの手引き」の想定読者層 | テレワークセキュリティガイドライン | |

|---|---|---|

| セキュリティ予算 | 外部委託コストの捻出が難しいレベルの組織 | 外部委託コストを必要に応じて捻出しうるレベルも含めた幅広い組織 |

| セキュリティ推進体制 | 専任の担当・担当部門が存在しないような組織 | 専任の担当・担当部門が存在する場合も含めた幅広い組織 |

| セキュリティリテラシ | 読者に解釈を委ねるような抽象的な要求だけでは、対応内容がわからない | 読者に解釈を委ねるような抽象的な要求でも、対応内容を検討・判断し、対策を実行できる |

| ITリテラシ | VPN・フィルタリング・アンチウイルス等の基本的なIT用語は仕組みとして理解している 基本的なシステム設定作業であれば、インターネット検索等により調べながら行える |

VPN・フィルタリング・アンチウイルス等の基本的なIT用語について利用シーンがイメージできる 基本的なシステム設定作業であれば、問題なく行える |

見分け方は利用端末と接続先!まずテレワーク方式を選ぼう

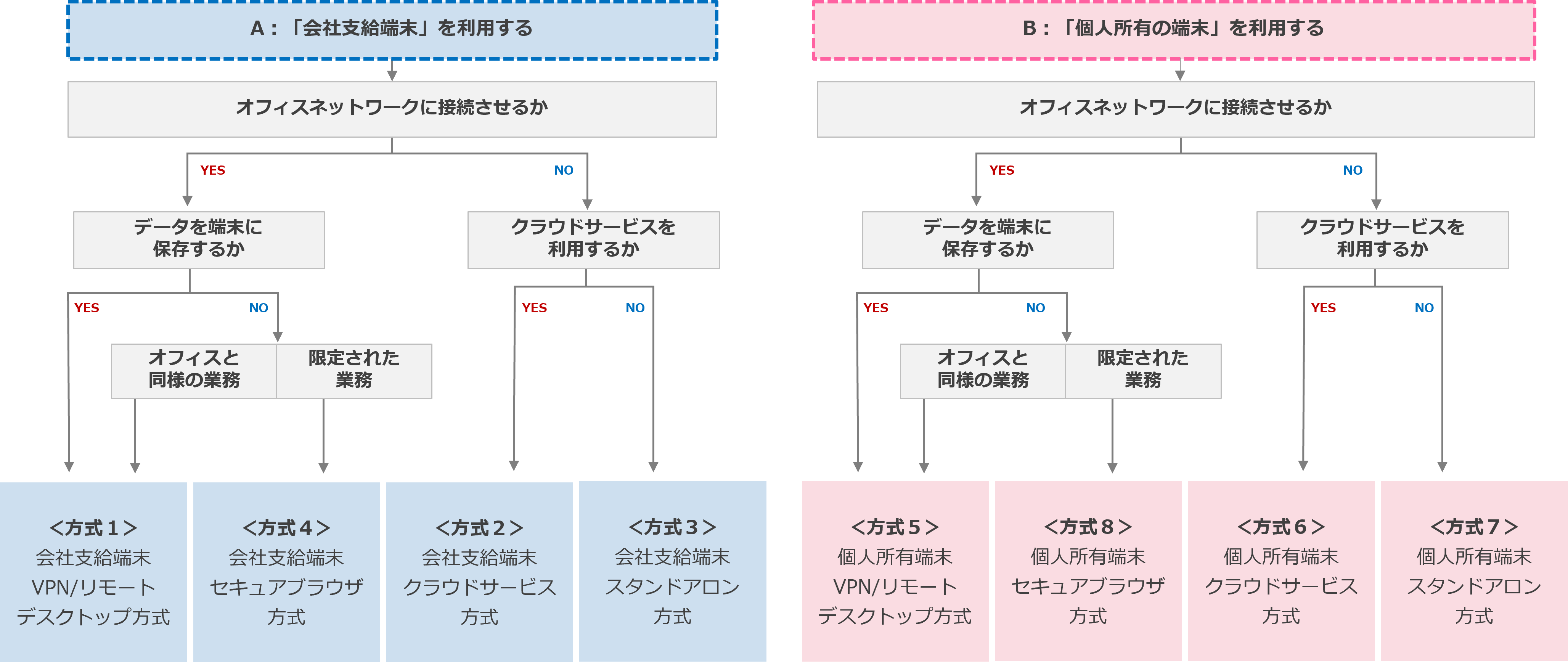

テレワークを行う上でキーとなるのがテレワーク方式(システム構成)です。オフィス外で業務をする上で支障がないよう、自社の業務体制に合わせたテレワーク方式を選択する必要があります。「システム構成」と言われると専門知識が必要ではないかと心配になりますが、選定ポイントはたった4つです。

1.業務を行う機器は、「会社支給端末」OR「個人所有の端末」

2.オフィスネットワークに、「接続させる」OR「接続させない」

3.データの保存先は、「端末に保存させる」OR「クラウドサービスを使う」

4.業務レベルは、「社内と同等」OR「業務を限定する」

この4つのポイントを明確にすることで自社に合ったテレワーク方式を簡易的に導き出せます。構成に関する具体的な内容はホワイトペーパーにまとめていますのでご覧ください。環境構築が整えば、いよいよ具体的なセキュリティ対策に入ります。

テレワークで必要な抑えておきたい10のセキュリティチェック

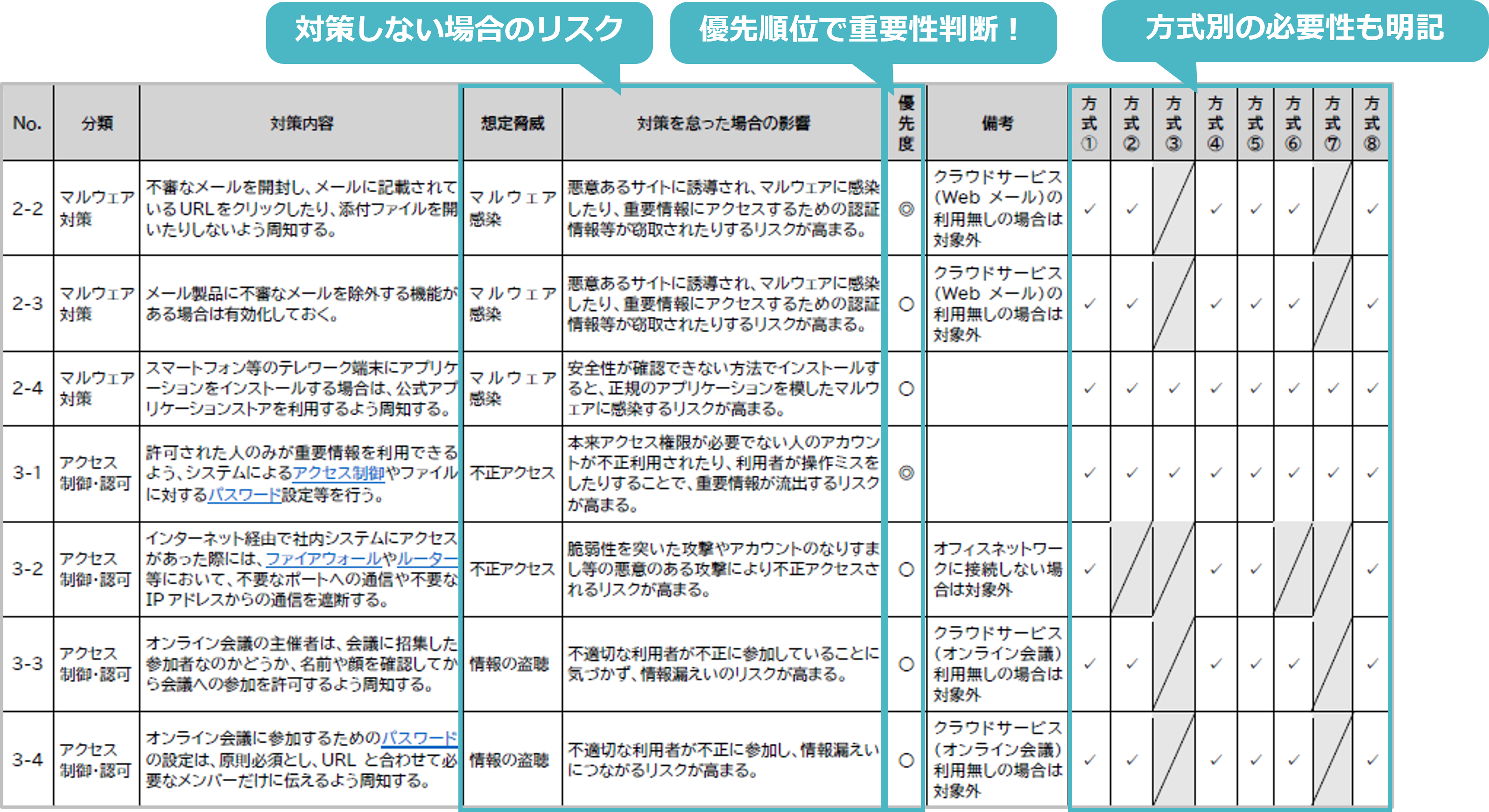

「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」では、具体的な対策内容がチェックシートとしてまとめられています。チェックシートは、優先順位と対応するテレワーク方式が示してありますので、自社のネットワーク構成に絞って対策が可能です。

10分類33項目とコンパクトにまとまっており、対策を怠った場合に想定される脅威も示してありますので、リスクをイメージすることで「自分ごと化」しやすくなっています。「対策を行う上で必要な稟議がなかなか通らない」という課題をお持ちの方も、具体的なリスクが提示できることで説得材料に利用できます。

※抜粋:総務省「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」

※抜粋:総務省「中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)」

様々なシステム構成があることがお分かりいただけたかと思いますが、実はテレワークセキュリティでキーとなるのが「エンドポイント」です。エンドポイントとは社員が業務を行う機器を指しており、接続方式や場所に依存しないセキュリティ対策が可能です。

また昨今のクラウドシフトのニーズも相まって、エンドポイント管理の重要度も高まっています。実際、弊社のIT資産管理・MDMツール「LANSCOPEクラウド版」も多くの引き合いをいただいており、テレワーク下におけるセキュリティ対策に有効です。

LANSCOPEで実現するテレワークセキュリティ対応

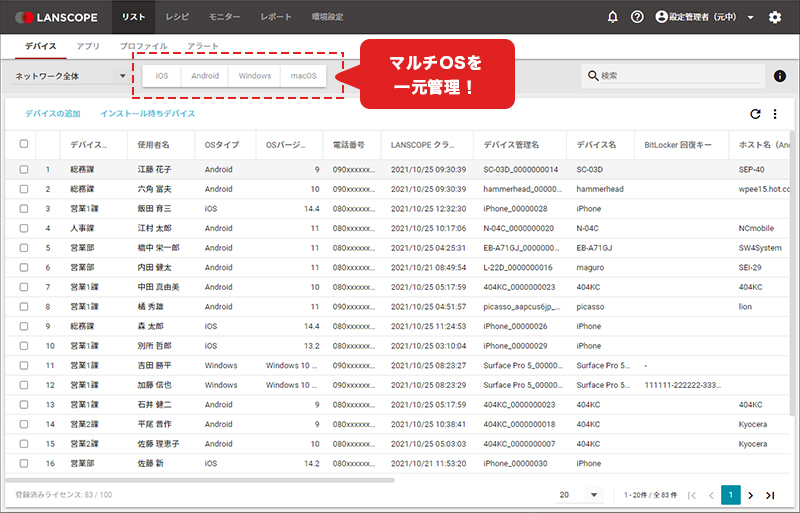

LANSCOPEクラウド版は、PC・スマホを一元管理できるクラウド型のエンドポイント管理ツールです。PC管理に必要な機能に加え、位置情報取得やリモートロックワイプなどMDM機能を併せ持っている点が特長です。UIはシンプルで分かりやすく、誰でも直感的に使える構成のため運用時に管理者様の負担をかけません。またクラウドサービスのためサーバーの設置は不要で導入コストを大幅に削減することが可能です。人材がいない・コストがかけられないといった課題にもしっかり応えられる製品となっています。

ここからは、ガイドラインの中からLANSCOPEクラウド版で対応できる項目を一部ご紹介します。

1.テレワーク端末と利用者の把握

許可したテレワーク端末のみがテレワークに利用されており、利用されるテレワーク端末とその利用者を把握している。(1‐1資産・構成管理)

2.脆弱性対策

テレワーク端末のOSやアプリケーションに対して最新のセキュリティアップデートを適用している。(5-2脆弱性対策)

3.インシデント対応

テレワーク端末からオフィスネットワークに接続する際のアクセスログを収集している(7‐3インシデント対応・ログ管理)

4.データ保護 ‐盗難・紛失対策‐

テレワーク端末(スマートフォン等)の紛失時に端末の位置情報を検出できるようにしている。(8-1データ保護)/テレワーク端末(スマートフォン等)の紛失時に MDM等を導入し、リモートからのデータの消去、ログイン時の認証ポリシーやハードディスクの暗号化などのセキュリティ設定を強制的に適用している。(8‐2データ保護)

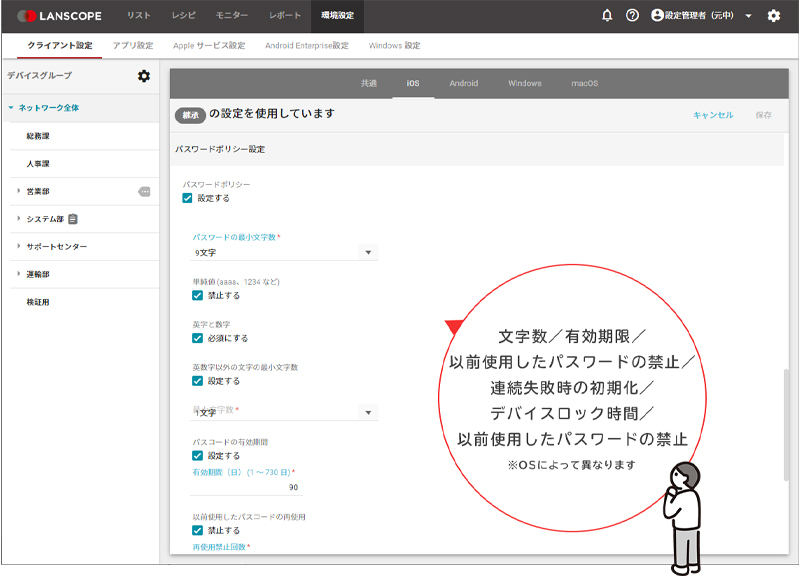

5.アカウント・認証管理

テレワーク端末へのログインパスワードや、オフィスネットワークやクラウドサービスにアクセスする際のパスワードは、強力なパスワードポリシーの適用を強制する。(9‐1アカウン ト・認証管理)

他にもガイドラインで示している項目に関して、どこまで対応ができるかをホワイトペーパーにまとめています。まずはチェックリストを元に必要最低限の対策を行った後、状況に合わせて本編のガイドライン対応まで進めてみるのはいかがでしょうか。

情報システム担当者 1,000人に聞いた!

“IT資産管理ツールのクラウド移行”実態調査

8割以上のユーザーが「クラウドIT資産管理ツール」の導入を検討していると回答しています。

おすすめ記事